20192402白胤廷 2021-2022-2 《网络与系统攻防》实验七报告

实验七 实验报告

实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

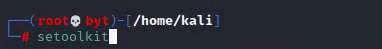

任务一 使用SET工具建立冒名网站

实验步骤:

- 首先查询80端口的使用情况:使用 lsof -i:80 命令查看80端口情况,如果有进程占用了80端口,就使用命令 kill+进程号杀死占用80端口。

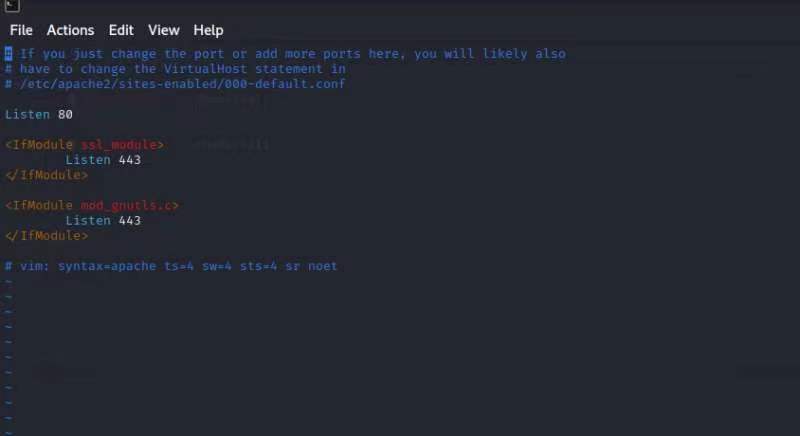

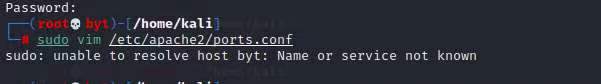

- 修改监听端口配置文件,将其修改为监听80端口:

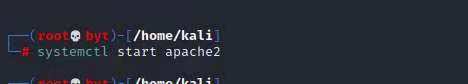

vi /etc/apache2/ports.conf![] - 依次输入命令:service apache2 start开启apache2服务和SET工具,然后同意服务

- 依次选择:

(1)选择 1:Social-Engineering Attacks (社会工程学攻击)

(2)选择 2:Website Attack Vectors (钓鱼网站攻击向量)

(3)选择 3::Credential Harvester Attack Method (即登录密码截取攻击)

(4)选择 2:Site Cloner (克隆网站)

(5)输入攻击机的IP地址

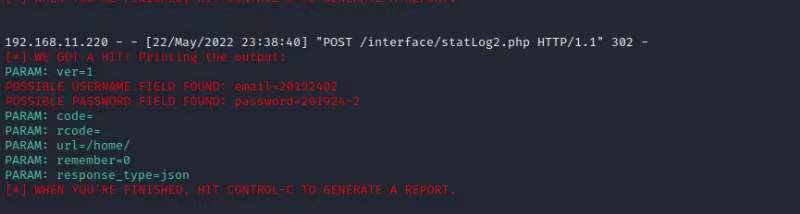

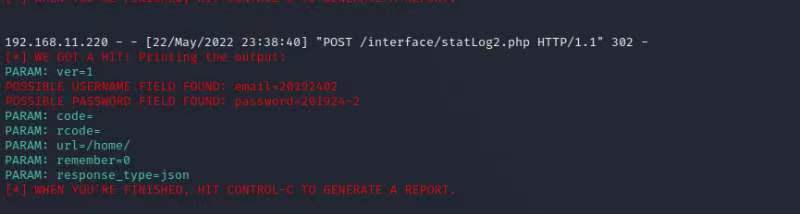

(6)输入一个有需要登陆的url - 在受害机器上输入ip就可以在kali里面获取密码。

实验内容2 DNS

实验步骤:

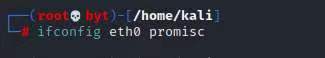

- 将kali网卡改为混杂模式:

ifconfig eth0 promisc命令。 - 输入命令

vi /etc/ettercap/etter.dns对DNS缓存表进行修改

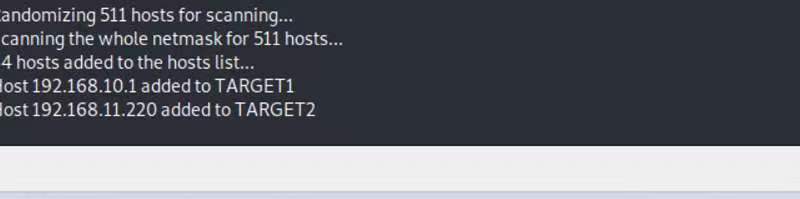

(https://img2022.cnblogs.com/blog/2772496/202205/2772496-20220529162128089-1754647808.jpg) - 输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡,在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

- 选择Plugins—>Manage the plugins,,双击dns_spoof,start来start aniffing。此时在靶机ping刚刚添加的那个缓存地址

实验3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

实验步骤:

就是按照第一个实验内容和第二个实验内容全部重新操作一遍,这样你在靶机里面输入百度,显示的是开心网,并且可以在kali里面截获密码。

实验感想

在日常生活中切记不可随便填写自己的用户和密码,而且在登录网页的时候最好看一下域名对不对。

实验问题

实验二ping的时候还是百度原本的地址。

解决办法:重新安装一下kali

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律