20199325 2019-2020-2 《网络攻防实践》第4周作业

20199325 2019-2020-2 《网络攻防实践》第4周作业

| 这个作业属于哪个课程 | https://edu.cnblogs.com/campus/besti/19attackdefense |

|---|---|

| 这个作业的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10518 |

| 我在这个课程的目标是 | 学习网络攻防知识,提升相应技术熟练程度 |

| 这个作业在哪个具体方面帮助我实现目标 | 学习网络嗅探技术,熟悉各个平台网络嗅探软件 |

1.学习总结

1.1.嗅探器:

嗅探器(Sniffer)最初是作为网络管理员检测网络通信的一种工具.在局域网中,由于以太网的共享式特性决定了嗅探能够成功。因为以太网是基于广播方式传送数据的,所有的物理信号都会被传送到每一个主机节点,此外网卡可以被设置成混杂接收模式,这种模式下,无论监听到的数据帧目的地址如何,网卡都能予以接收。而 TCP/IP 协议栈中的应用。协议大多数明文在网络上传输,这些明文数据中,往往包含一些敏感信息(如密码、账号等),因此使用 Sniffer 可以悄无声息地监听到所有局域网内的数据通信,得到这些敏感信息。同时 Sniffer 的隐蔽性好,它只是“被动”接收数据,而不向外发送数据,所以在传输数据的过程中,根本无法觉察到有人监听。当然,Sniffer 的局限性是只能在局域网的冲突域中进行,或者是在点到点连接的中间节点上进行监听。在交换网络中,虽然避免了利用网卡混杂模式进行的嗅探。但交换机并不会解决所有的问题,在一个完全由交换机连接的局域网内,同样可以进行网络嗅探。主要有以下

1.1.1. MAC 洪水

交换机要负责建立两个节点间的“虚电路”,就必须维护一个交换机端口与 MAC 地址的映射表,这个映射表是放在交换机内存中的,但由于内存数量的有限,地址映射表可以存储的映射表项也有限。如果恶意攻击者向交换机发送大量的虚假 MAC 地址数据,有些交换机在应接不暇的情况下,就会像一台普通的 Hub 那样只是简单地向所有端口广播数据,嗅探者就可以借机达到窃听的目的。当然,并不是所有交换机都采用这样的处理方式,况且,如果交换机使用静态地址映射表,这种方法就失灵了。

1.1.2 MAC 复制

MAC 复制实际上就是修改本地的 MAC 地址,使其与欲嗅探主机的 MAC 地址相同,这样,交换机将会发现,有两个端口对应相同的 MAC 地址,于是到该 MAC 地址的数据包将同时从这两个交换机端口发送出去。这种方法与后面将要提到的 ARP 欺骗有本质的不同,前者是欺骗交换机,后者是毒害主机的ARP 缓存而与交换机没有关系。 但是,只要简单设置交换机使用静态地址映射表,这种欺骗方式也就失效了。

1.1.3 ARP 欺骗

按照 ARP 协议的设计,为了减少网络上过多的 ARP 数据通信,一台主机,即使受到的 ARP 应答并非自己请求得到的,它也会将其插入到自己的 ARP 缓存表中,这样,就造成了“ARP 欺骗”的可能。如果黑客想探听同一网络中两台主机之间的通信,他会分别给这两台主机发送一个 ARP 应答包,让两台主机都“误”认为对方的 MAC 地址是第三方的黑客所在的主机,这样,双方看似“直接”的通信连接,实际上都是通过黑客所在的主机间接进行。黑客一方面得到了想要的通信内容,另一方面,只需要更改数据包中的一些信息,成功地做好转发工作即可。在这种嗅探方式中,黑客所在主机是不需要设置网卡的混杂模式的,因为通信双方的数据包在物理上都是发给黑客所在的中转主机的。

1.2 网络嗅探软件:

1)类UNIX平台:libpcap抓包开发库、tcpdump以及wireshark嗅探器软件等。

2)windows平台:libpcap、tcpdump、wireshark。

2.1网络协议分析技术

网络协议分析技术原理:对网络上传输的二进制格式数据包进行解析,以恢复出各层网络协议信息以及传输内容的技术方法。网络协议分析技术的具体流程:通过嗅探得到链路层原始二进制数据包、对以太网帧进行结构分析、对IP数据包进行分析、确定具体的应用层协议、对数据进行整合恢复,得到实际传输数据。

2.学习实践

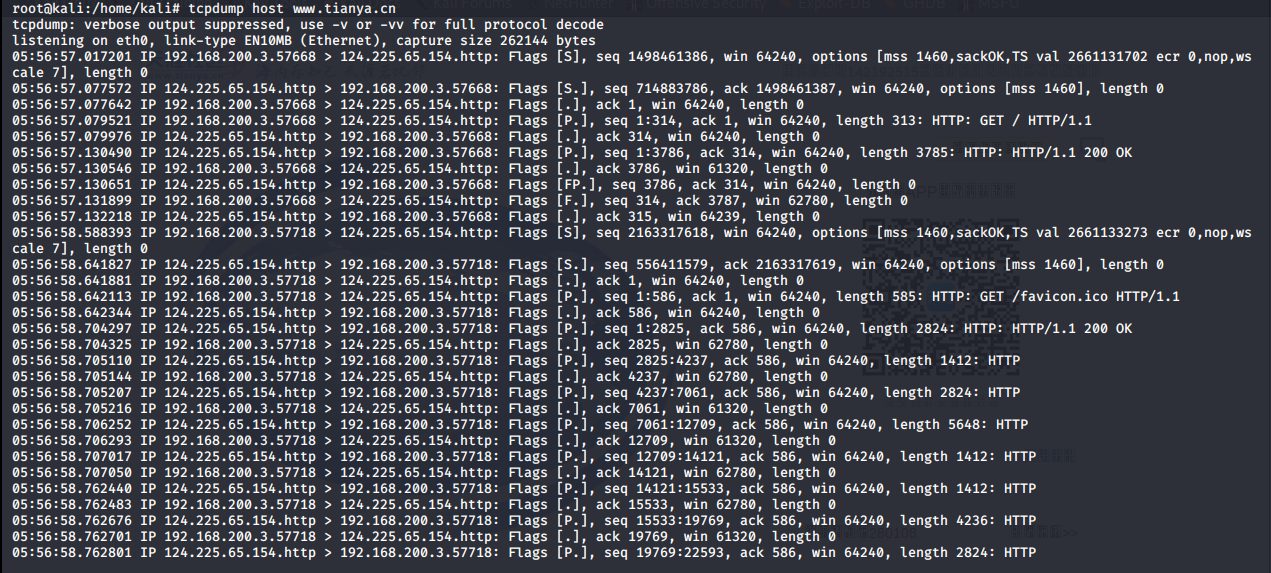

2.1动手实践tcpdump:使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探,回答问题:在访问www.tianya.cn网站首页时,浏览器将访问多少个Web服务器?他们的IP地址都是什么?

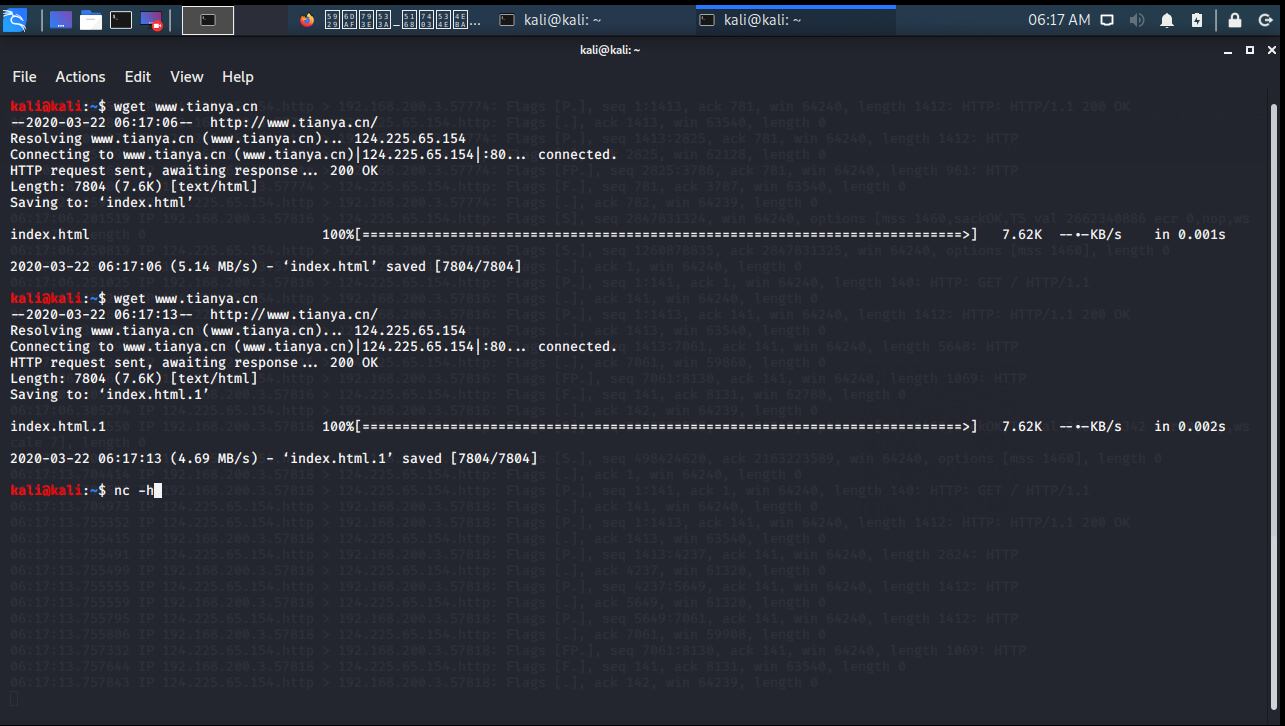

在kali系统中,使用tcpdump命令,后续跟是本机和要访问的地址。

这里是通过firefox浏览器直接打开的网页,也可以直接另外打开一个terminal,使用命令进行访问,也可以查看到数据包

能够看到,本机的ip192.168.200.3.57818一直在和124.225.65.154一直在进行信息交换。所以www.tianya.cn的服务器应该是124.225.65.154。并且我们可以通过nslookup查看是否正确。经过验证,确实准确。

2.2动手实践:Wireshark使用软件对在本机上以telnet方式登录BBS进行嗅探与协议分析,回答如下问题并给出操作过程:

(1)你所登陆的BBS服务器的IP地址与端口各是什么?

(2)telnet协议是如何向服务器传送你输入的用户名及登陆口令的?

(3)如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登陆口令?

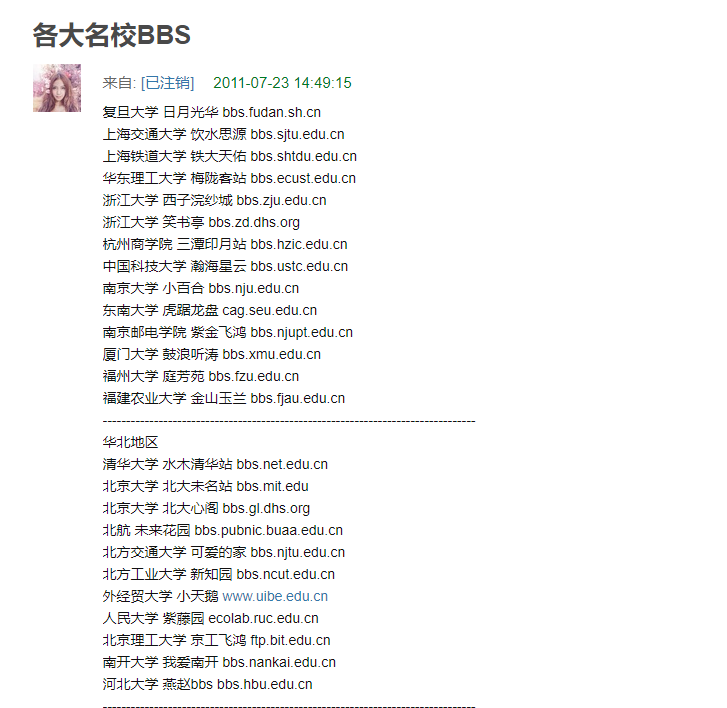

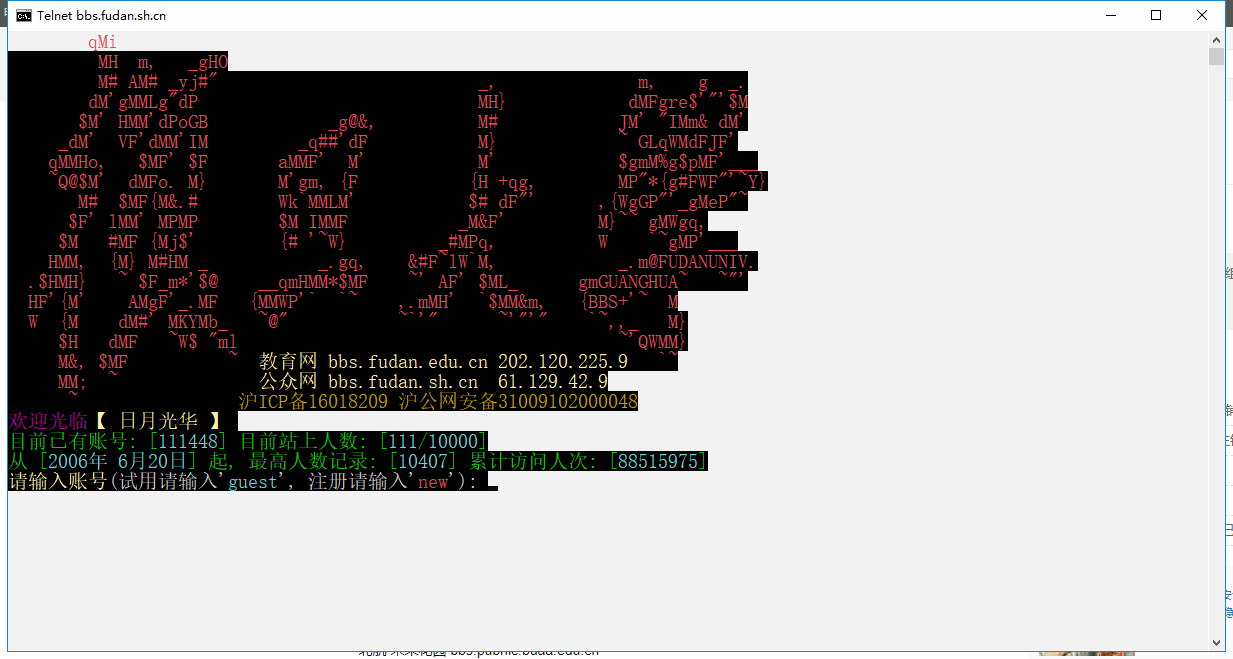

在网络当中查找BBS,但是大多数的BBS要么是内网需要VPN才能进入,要么就是关闭了,我选择第一个复旦大学的BBS

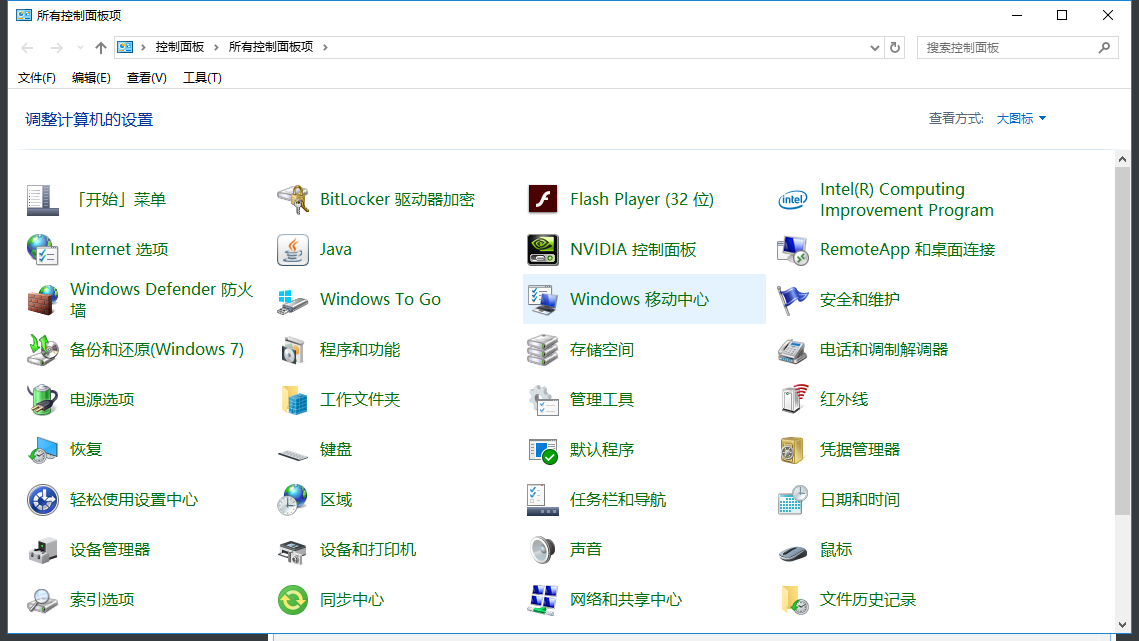

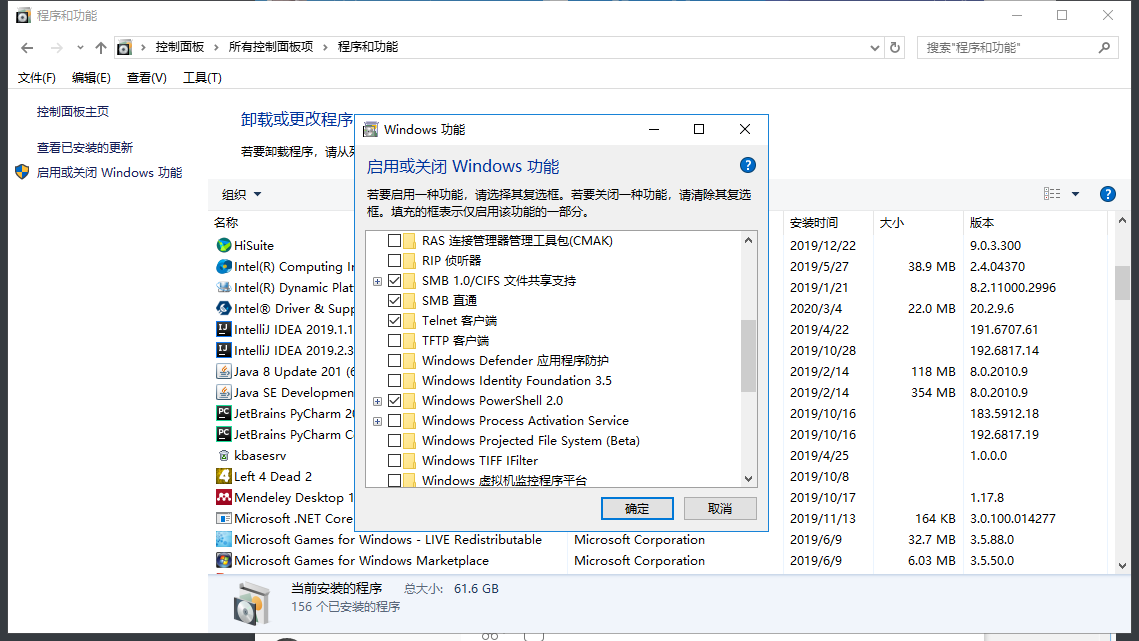

在WIN10当中需要打开telnet服务,在控制面板当中找到程序管理,点击打开windows服务,找到telnet客户端,进行打开

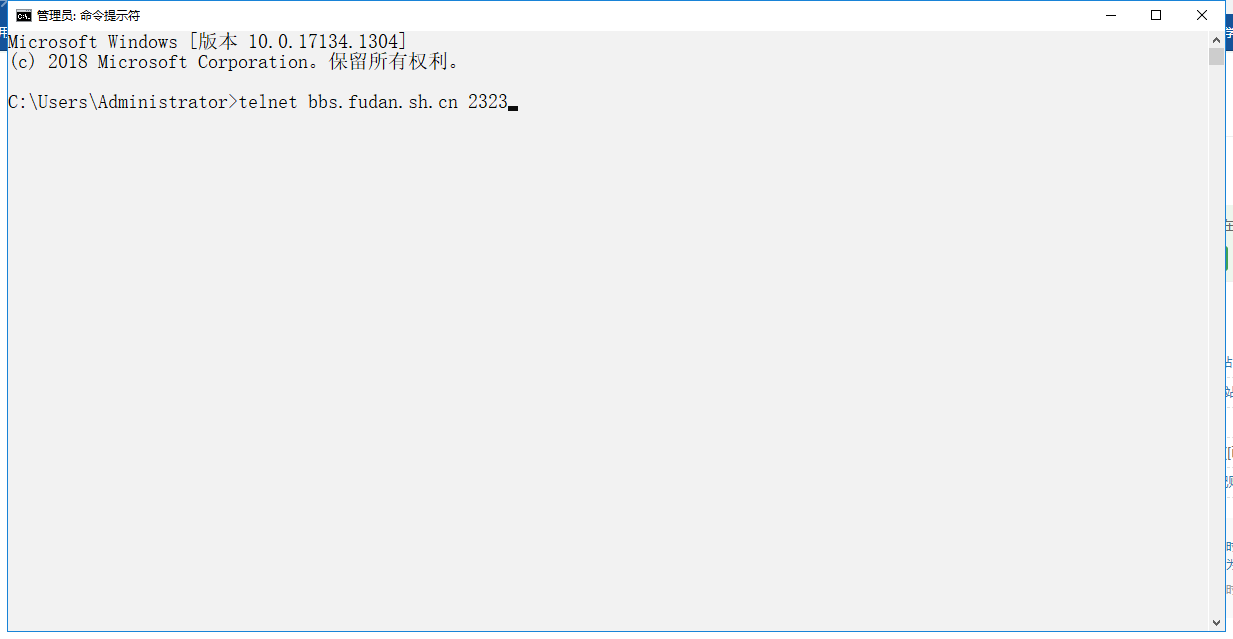

接下来就能够在命令行进行telnet登陆,由于win10的问题,个人电脑默认23号端口有些问题,进入不了,所以改为2323号端口,能够成功进入。

输入guest,作为试用进入BBS。这时候切换至wireshark, 监控打开,找到所有从本机到61.129.42.9的TCP协议当中的报文,能够看到本机是通过guest登陆的

所以传统的Telnet由于密码明文传输的问题,帐号和密码等敏感资料容易会被窃听,因此很多服务器都会封锁Telnet服务,改用更安全的SSH.

2.3作业三:取证分析实践,解码网络扫描器

- 攻击主机的IP地址是什么?

- 网络扫描的目标IP地址是什么?

- 本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

- 你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

- 在蜜罐主机上哪些端口被发现是开放的?

- 攻击主机的操作系统是什么?

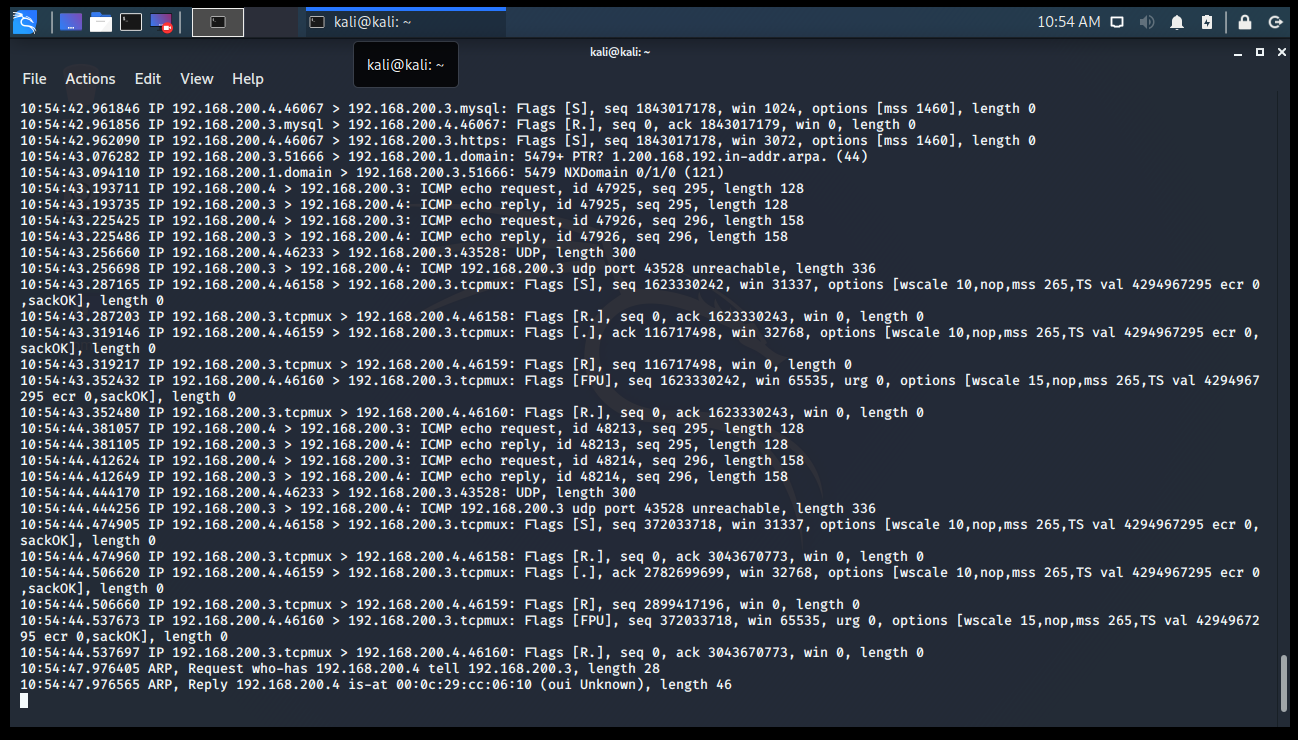

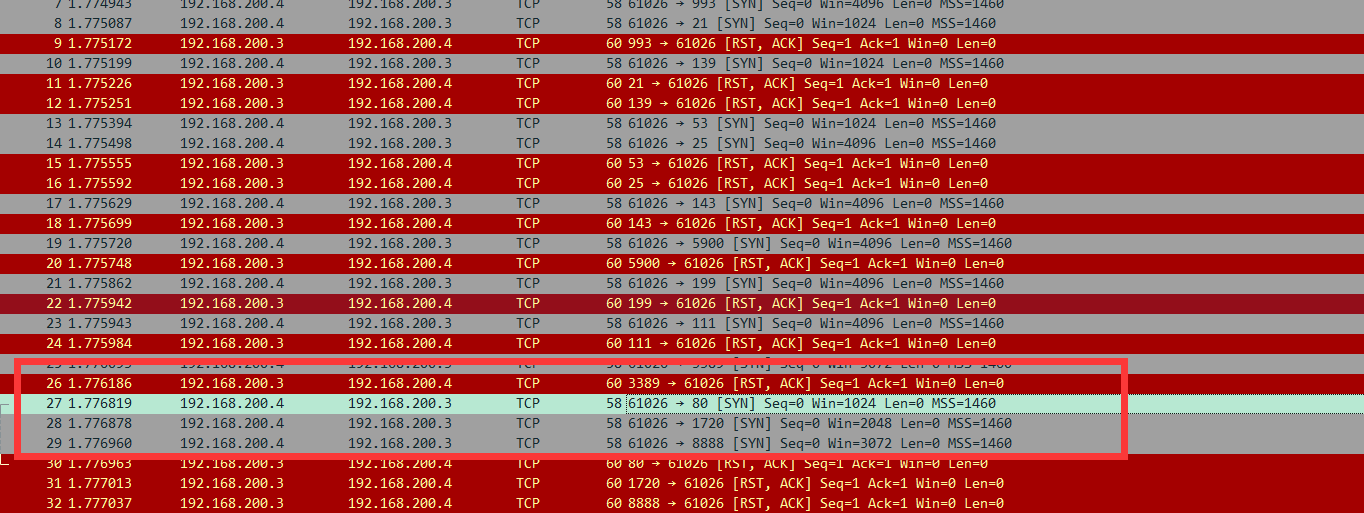

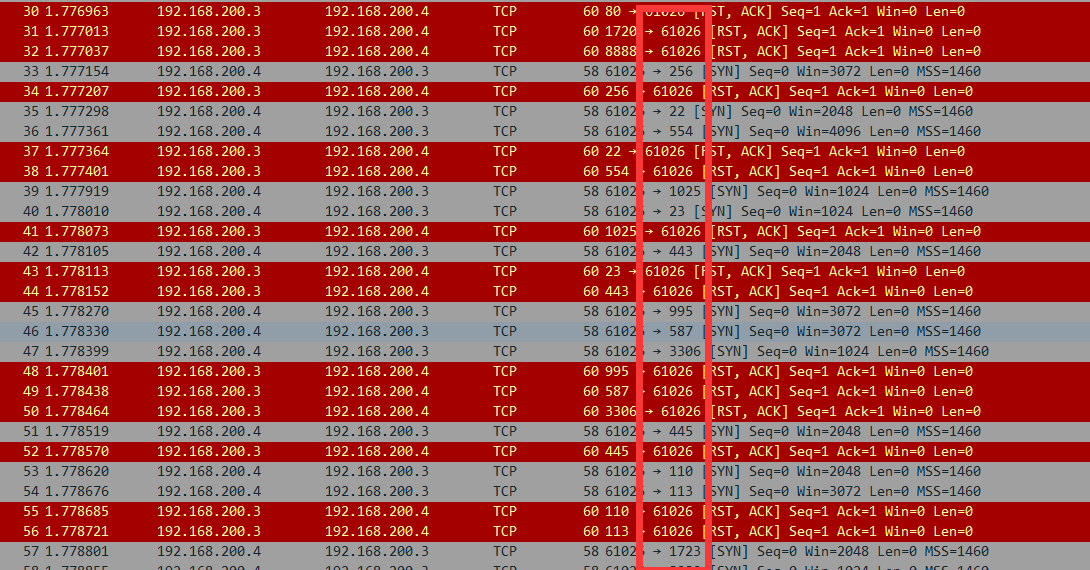

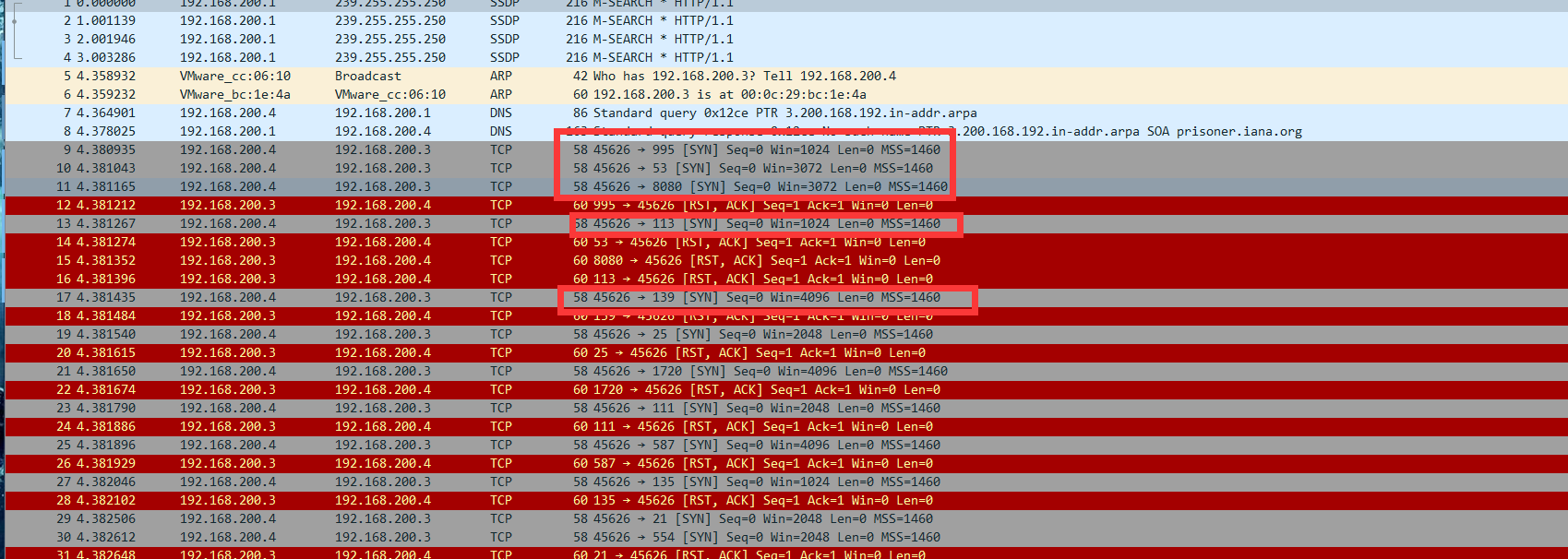

攻击主机的IP地址是192.168.200.3,扫描的目标IP是192.168.200.4,攻击机是winxp,目标机是kali,使用的是nmap工具,通过同一网络段进行扫描。使用nmap工具是可以使用不同的方式的如下是不同的命令扫描,所带来的结果是不一样的。

接下来是nmap的不同命令,不同的扫描带来不一样的结果

能够看到80端口是开放的,显示高亮

接下来是对于1000个常用TCP端口进行扫描

Nmap -sP ip(ping扫描)

该选项告诉Nmap仅仅进行ping扫描 (主机发现),没有进一步的测试 (如端口扫描或者操作系统探测)

ARP广播进行ARP请求,目的主机有回应则表示主机存活

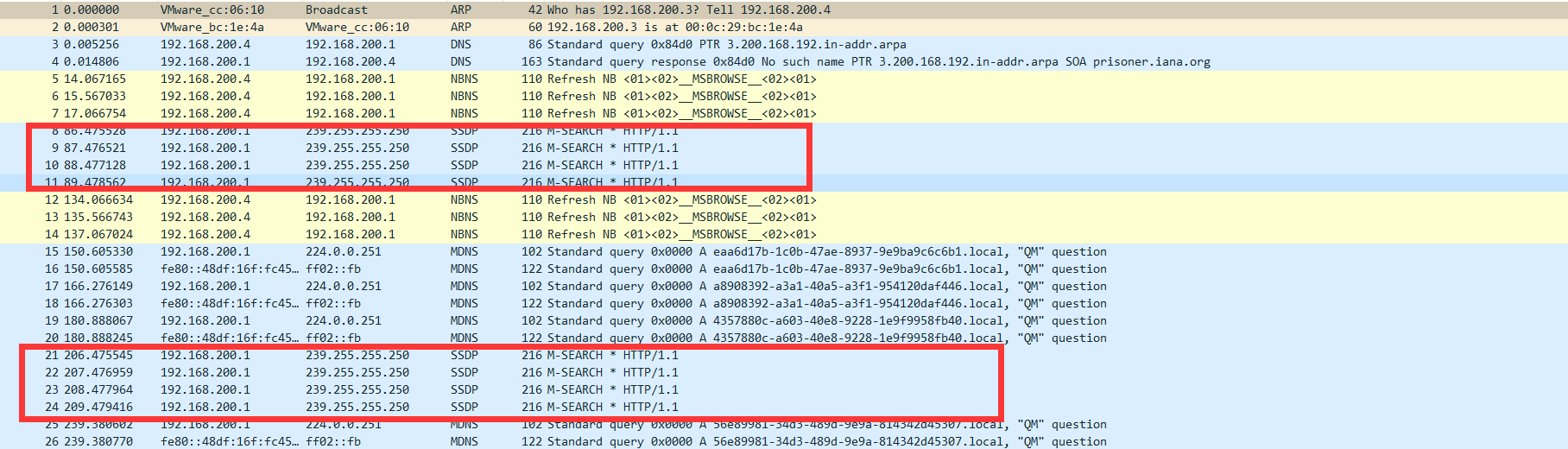

nmap -sP --traceroute 192.168.200.3查看拓扑网络命令,能够得到SSDP协议的相关数据包

Nmap -PS ip (TCP SYN 扫描)

- 主机发现只连接目标主机TCP的80 端口,不使用ICMP,连接时发送SYN标志位的空TCP报文;

SYN 标志位告诉对方您正试图建立一个连接。通常目标端口是关闭的,一个 RST (复位) 包会发回来;

2. 如果碰巧端口是开放的,目标会进行 TCP 三步握手的第二步,回应 一个SYN/ACK TCP 报文。 3. 然后运行 Nmap 的机器则会扼杀这个正在建立的连接,发送一个 RST而非 ACK 报文,否则,一个完全的连接将会建立。 RST 报文是运行 Nmap 的机器而不是Nmap 本身响应的,因为它对收到 的 SYN/ACK 感到很意外。 4. Nmap 并不关心端口开放还是关闭。 无论 RST 还是 SYN/ACK 响应都告诉 Nmap 该主机正在运行。

同时应用了-PS和-PA参数就构造成了一个完整的数据包,不会轻易被防火墙拦截丢弃

nmap -sS ip (TCP SYN 扫描)

(半连接2/3)默认用—SP去发现主机

- SYN扫描最默认最受欢迎的扫描选项,在一个没有入侵防火墙的快速网络上,每秒钟可以扫描数千个端口。 SYN 扫描相对来说不张扬,不易被注意到,因为它从来不完成 TCP 连接。

- 它常常被称为半开放扫描,因为它不打开一个完全的 TCP 连接。它发送一个 SYN 报文,就像您真的要打开一个连接,然后等待响应。 SYN/ACK 表示端口在监听 (开放) ,而 RST (复位)表示没有监听者。

3.学习问题

问题一:在第二个连接BBS的时候,23号端口始终有问题,连接不上尝试过使用虚拟机的xp系统更改telnet或者接触防火墙,但是ping都可以ping通,所以网络连接没有问题,win10的话,没有telnet服务端,改为远程桌面控制了,所以打开这个,也没有作用,最后更改连接端口为2323,能够进行连接。

问题二:在snort安装的时候,原有源安装不了,需要换源,使用国内的阿里云的资源,再更新能够安装snort。