网站被黑怎么修复对wordpress程序漏洞修复办法

近日wordpress被爆出高危的网站漏洞,该漏洞可以伪造代码进行远程代码执行,获取管理员的session以及获取cookies值,漏洞的产生是在于wordpress默认开启的文章评论功能,该功能在对评论的参数并没有进行详细的安全过滤与拦截,导致可以绕过安全检测,直接提交html标签,导致可以写入XSS代码,对其CSRF跨站伪造攻击,很多在谷歌做的推广外贸站点导致被跳转到其他站点.

该网站漏洞的影响范围较广,几乎是通杀所有的wordpress博客网站,低于5.1.1版本的系统,据SINE安全统计国内,以及国外,受漏洞攻击影响的网站达到数百万个。

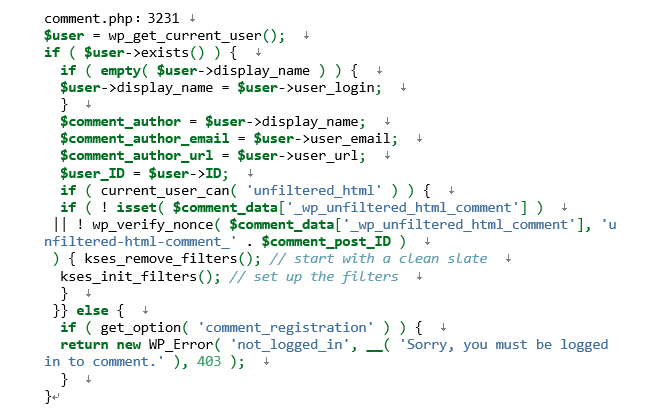

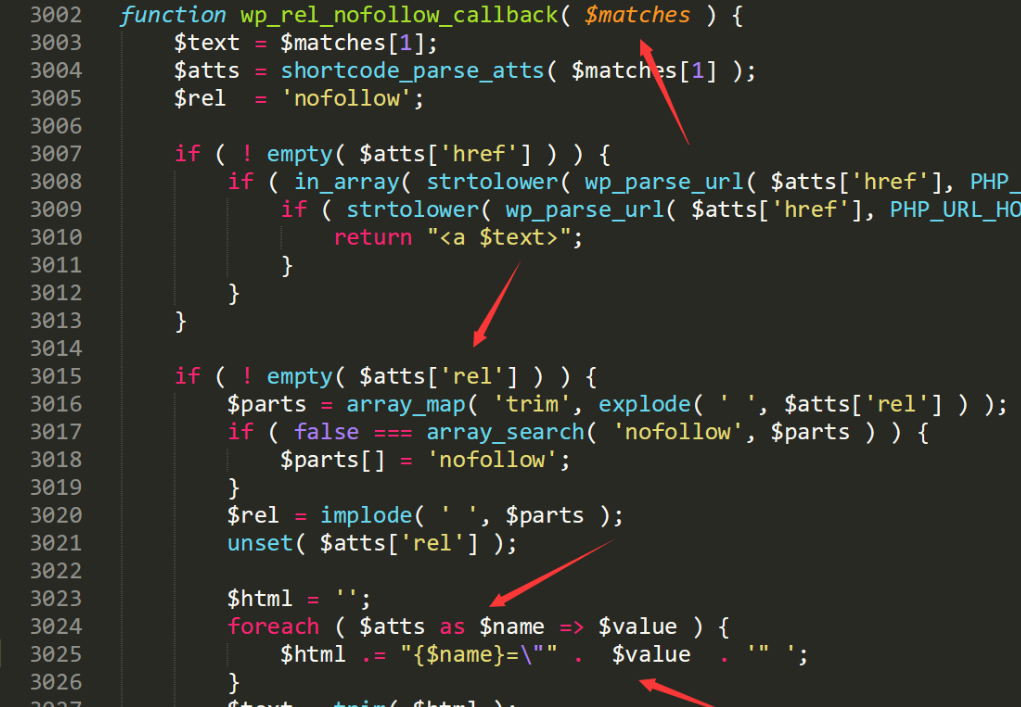

我们来详细的分析该网站漏洞,wp官方其实有考虑到评论功能的安全问题,特意的使用wpnonce安全机制,对于一些html标签,A类的html标签都会进行拦截,通过代码可以看出来,整体上的安全过滤拦截,还是不错的,一般的JS地址都插入不到评论当中去。我们来看下过滤代码:

上面的代码可以看出当用户进行评论的时候,会POST发送参数,那么wp_filter-kses负责过滤非法的参数,一般的html标签都会被拦截掉,只会允许白名单里的A标签进行插入评论,问题的根源就在于wp的白名单机制可以到导致写入恶意代码到评论当中去,我们对整个评论的过程了解清楚后就知道,我们构造函数通过拼接双引号的方式去进行构造,然后进行评论,系统自动将一些特殊代码进行去除,导致双引号可以正常的插入到代码中,恶意代码构造成功,漏洞的前提是需要诱惑管理员去看这条评论,然后将鼠标移动到这条评论的时候,才会导致该wordpress漏洞的发生,网站被黑被篡改和劫持,处理起来很麻烦,你需要去找出来它的病毒文件在哪里然后删除,有一些是被隐藏起来的不好找,要不就是加到代码里面了,在代码里面去找一个木马也是一件不简单的事情。如果是你自己写的网站熟悉还好,不是自己写的,建议找专业的网站安全公司来处理解决网站被篡改的问题,像Sinesafe,绿盟那些专门做网站安全防护的安全服务商来帮忙。

我们对漏洞分析完后,才发现该漏洞的利用需要一定的条件才可以,如果是评论自己的文章是没有任何的安全拦截,可以随便写,所以在评论的时候也是要求是管理员自己写的文章才可以利用该漏洞,总体来说wordpress的安全机制还是很不错的,但一个网站管理员的权限,也是要进行详细的权限过滤,不能什么都可以操作,权限安全做到最大化,才能避免漏洞的发生,关于wordpress漏洞修复,可以登录WP系统的后台进行版本的更新,在线自动修复漏洞。

浙公网安备 33010602011771号

浙公网安备 33010602011771号