摘要:  error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc 阅读全文

error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc 阅读全文

error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc 阅读全文

error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc 阅读全文

ez_unserialize 不知道在哪,御剑扫叭 有一个robots.txt 一道反序列化好像是 分析代码应该是admin=admin、passwd=ctf即可输出flag <?php class wllm{ public $admin; public $passwd; publi

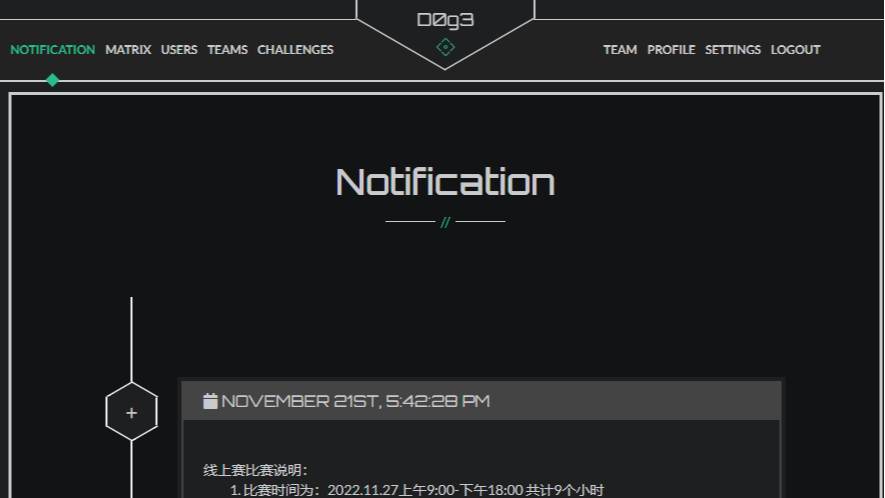

ez_unserialize 不知道在哪,御剑扫叭 有一个robots.txt 一道反序列化好像是 分析代码应该是admin=admin、passwd=ctf即可输出flag <?php class wllm{ public $admin; public $passwd; publi  gift_F12 给了一个网站,题目提示是F12,就F12找一下 WLLMCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} jicao 一个代码,逻辑很简单 大概就是通过POST的方式传一个参数id=w11mNB 然后通过GET传参x=w11m,不过这里需要经

gift_F12 给了一个网站,题目提示是F12,就F12找一下 WLLMCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} jicao 一个代码,逻辑很简单 大概就是通过POST的方式传一个参数id=w11mNB 然后通过GET传参x=w11m,不过这里需要经  太忙了,下午4点才开始做,,剩下的以后补上 签个到 逻辑很简单两个功能的堆,一个就是申请heap、还有一个是检验如果校验通过就会得到flag 申请模块 中间0x886是个很恶心的东西,需要我们绕过。 这个可以用len为0造成堆溢出来绕过 这里只需要将heap内容的前8位设置成canary即可

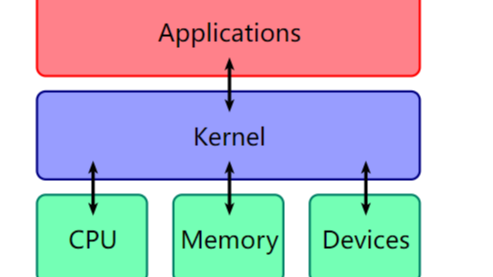

太忙了,下午4点才开始做,,剩下的以后补上 签个到 逻辑很简单两个功能的堆,一个就是申请heap、还有一个是检验如果校验通过就会得到flag 申请模块 中间0x886是个很恶心的东西,需要我们绕过。 这个可以用len为0造成堆溢出来绕过 这里只需要将heap内容的前8位设置成canary即可  WHAT IS KERNEL KERNEL是一个负责连接计算机硬件与软件的一个模块,当软件对硬件进行调用的时候,或者发送一些置零的时候,KERNEL负责将这些指令转化并发送给CPU或者计算机中其他硬件及逆行处理。 kernel 最主要的功能有两点: 控制并与硬件进行交互 提供 applicati

WHAT IS KERNEL KERNEL是一个负责连接计算机硬件与软件的一个模块,当软件对硬件进行调用的时候,或者发送一些置零的时候,KERNEL负责将这些指令转化并发送给CPU或者计算机中其他硬件及逆行处理。 kernel 最主要的功能有两点: 控制并与硬件进行交互 提供 applicati  首先就是绕过一个简单的变表base64的加密key 然后就是一个类似ret2libc的利用方式,不过没有直接控制r0的gadget 使用的是arm32中万能的gadget from pwn import * #p = process(["qemu-arm","-g", "1212","-L", "/

首先就是绕过一个简单的变表base64的加密key 然后就是一个类似ret2libc的利用方式,不过没有直接控制r0的gadget 使用的是arm32中万能的gadget from pwn import * #p = process(["qemu-arm","-g", "1212","-L", "/ ![[复现]陇原战"疫"2021网络安全大赛-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221123223541730-968954811.png) bbbaby 控制__stack_chk_fail,栈溢出 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process('./pwn1')#, env={"

bbbaby 控制__stack_chk_fail,栈溢出 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process('./pwn1')#, env={" ![[复现]DASCTF Sept X 浙江工业大学秋季挑战赛-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221123094957373-587530882.png) hehepwn 一开始泄露stack地址,然后写入shellcode返回到shellcode执行 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process

hehepwn 一开始泄露stack地址,然后写入shellcode返回到shellcode执行 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process ![[复现]2021DASCTF实战精英夏令营暨DASCTF July X CBCTF-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221122204830993-252265484.png) EasyHeap 想可执行的地方写入orw的shellcode,利用tcachebin的df进行劫持malloc_hook 然后调用add来触发。 from pwn import * context.os = 'linux' context.log_level = "debug" context.a

EasyHeap 想可执行的地方写入orw的shellcode,利用tcachebin的df进行劫持malloc_hook 然后调用add来触发。 from pwn import * context.os = 'linux' context.log_level = "debug" context.a ![[复现]2021 DASCTF X BUUOJ 五月大联动-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221119205429119-380088275.png) [复现]2021 DASCTF X BUUOJ 五月大联动 由于我没ubuntu16就不复现第一个题了,直接第二个 正常的off by one from pwn import * context.os = 'linux' context.log_level = "debug" p = process

[复现]2021 DASCTF X BUUOJ 五月大联动 由于我没ubuntu16就不复现第一个题了,直接第二个 正常的off by one from pwn import * context.os = 'linux' context.log_level = "debug" p = process