摘要: error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc

阅读全文

error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc

阅读全文

error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc

阅读全文

error 双引号没有提示的注入,,那就是报错注入了,肯定是个恶心的东西呜呜呜 ?id=1' and updatexml(1,concat(0x7e,(select right(flag,30) from test_tb),0x7e),1)--+ 就这么爆叭太麻烦了呜呜 PseudoProtoc

阅读全文

ez_unserialize 不知道在哪,御剑扫叭 有一个robots.txt 一道反序列化好像是 分析代码应该是admin=admin、passwd=ctf即可输出flag <?php class wllm{ public $admin; public $passwd; publi

ez_unserialize 不知道在哪,御剑扫叭 有一个robots.txt 一道反序列化好像是 分析代码应该是admin=admin、passwd=ctf即可输出flag <?php class wllm{ public $admin; public $passwd; publi

gift_F12 给了一个网站,题目提示是F12,就F12找一下 WLLMCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} jicao 一个代码,逻辑很简单 大概就是通过POST的方式传一个参数id=w11mNB 然后通过GET传参x=w11m,不过这里需要经

gift_F12 给了一个网站,题目提示是F12,就F12找一下 WLLMCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} jicao 一个代码,逻辑很简单 大概就是通过POST的方式传一个参数id=w11mNB 然后通过GET传参x=w11m,不过这里需要经

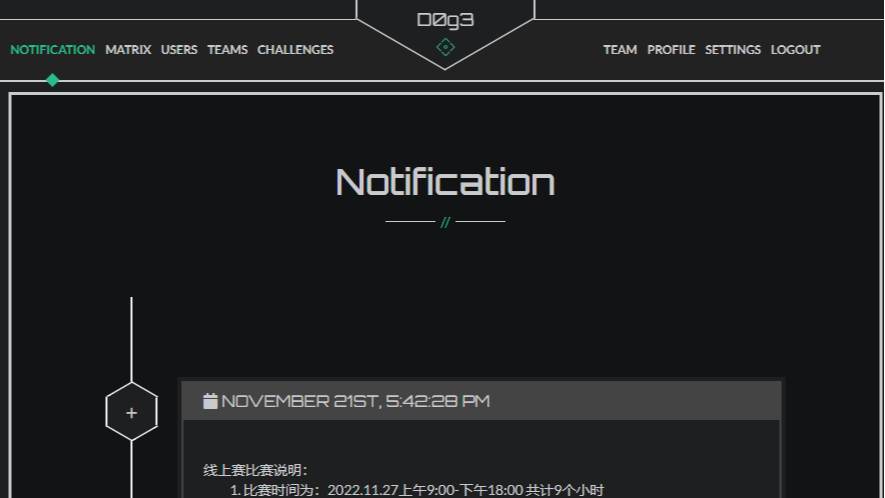

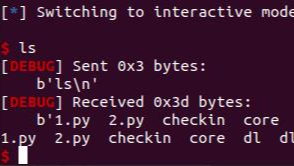

太忙了,下午4点才开始做,,剩下的以后补上 签个到 逻辑很简单两个功能的堆,一个就是申请heap、还有一个是检验如果校验通过就会得到flag 申请模块 中间0x886是个很恶心的东西,需要我们绕过。 这个可以用len为0造成堆溢出来绕过 这里只需要将heap内容的前8位设置成canary即可

太忙了,下午4点才开始做,,剩下的以后补上 签个到 逻辑很简单两个功能的堆,一个就是申请heap、还有一个是检验如果校验通过就会得到flag 申请模块 中间0x886是个很恶心的东西,需要我们绕过。 这个可以用len为0造成堆溢出来绕过 这里只需要将heap内容的前8位设置成canary即可

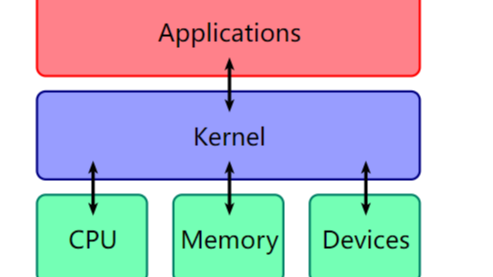

WHAT IS KERNEL KERNEL是一个负责连接计算机硬件与软件的一个模块,当软件对硬件进行调用的时候,或者发送一些置零的时候,KERNEL负责将这些指令转化并发送给CPU或者计算机中其他硬件及逆行处理。 kernel 最主要的功能有两点: 控制并与硬件进行交互 提供 applicati

WHAT IS KERNEL KERNEL是一个负责连接计算机硬件与软件的一个模块,当软件对硬件进行调用的时候,或者发送一些置零的时候,KERNEL负责将这些指令转化并发送给CPU或者计算机中其他硬件及逆行处理。 kernel 最主要的功能有两点: 控制并与硬件进行交互 提供 applicati

首先就是绕过一个简单的变表base64的加密key 然后就是一个类似ret2libc的利用方式,不过没有直接控制r0的gadget 使用的是arm32中万能的gadget from pwn import * #p = process(["qemu-arm","-g", "1212","-L", "/

首先就是绕过一个简单的变表base64的加密key 然后就是一个类似ret2libc的利用方式,不过没有直接控制r0的gadget 使用的是arm32中万能的gadget from pwn import * #p = process(["qemu-arm","-g", "1212","-L", "/

![[复现]陇原战"疫"2021网络安全大赛-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221123223541730-968954811.png) bbbaby 控制__stack_chk_fail,栈溢出 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process('./pwn1')#, env={"

bbbaby 控制__stack_chk_fail,栈溢出 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process('./pwn1')#, env={"

![[复现]DASCTF Sept X 浙江工业大学秋季挑战赛-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221123094957373-587530882.png) hehepwn 一开始泄露stack地址,然后写入shellcode返回到shellcode执行 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process

hehepwn 一开始泄露stack地址,然后写入shellcode返回到shellcode执行 from pwn import * context.os = 'linux' context.log_level = "debug" context.arch = 'amd64' p = process

![[复现]2021DASCTF实战精英夏令营暨DASCTF July X CBCTF-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221122204830993-252265484.png) EasyHeap 想可执行的地方写入orw的shellcode,利用tcachebin的df进行劫持malloc_hook 然后调用add来触发。 from pwn import * context.os = 'linux' context.log_level = "debug" context.a

EasyHeap 想可执行的地方写入orw的shellcode,利用tcachebin的df进行劫持malloc_hook 然后调用add来触发。 from pwn import * context.os = 'linux' context.log_level = "debug" context.a

![[复现]2021 DASCTF X BUUOJ 五月大联动-PWN](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221119205429119-380088275.png) [复现]2021 DASCTF X BUUOJ 五月大联动 由于我没ubuntu16就不复现第一个题了,直接第二个 正常的off by one from pwn import * context.os = 'linux' context.log_level = "debug" p = process

[复现]2021 DASCTF X BUUOJ 五月大联动 由于我没ubuntu16就不复现第一个题了,直接第二个 正常的off by one from pwn import * context.os = 'linux' context.log_level = "debug" p = process

例行检查 全绿,64位保护全开。 动态分析 增删查改四个功能 增 删 查 改 改这个功能没太勘定似乎是需要我们输入一个地址去修改,这好像就造成了任意地址写,不太确定,稍后通过静态分析去了解一下。 静态分析 main 正常的菜单题目,存在沙盒 __int64 __fastcall main(__int

例行检查 全绿,64位保护全开。 动态分析 增删查改四个功能 增 删 查 改 改这个功能没太勘定似乎是需要我们输入一个地址去修改,这好像就造成了任意地址写,不太确定,稍后通过静态分析去了解一下。 静态分析 main 正常的菜单题目,存在沙盒 __int64 __fastcall main(__int

2022DASCTF x SU-Re-login(Socket&RSA&Hill&AES) 前言 就是想复现 前置知识 前置知识就是这一张图,我们的两个文件一个是客户端一个是服务器端,check应该是服务器端。 代码的复原 我们看了上面的图,可以基本判定,服务器端就是check,猜测客户端的就是应该

2022DASCTF x SU-Re-login(Socket&RSA&Hill&AES) 前言 就是想复现 前置知识 前置知识就是这一张图,我们的两个文件一个是客户端一个是服务器端,check应该是服务器端。 代码的复原 我们看了上面的图,可以基本判定,服务器端就是check,猜测客户端的就是应该

![[复现]2021VNCTF-RE](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221115210300667-544775760.png) notsudoku 一看图标就知道是python写的exe 先查壳,有upx壳 脱壳 正常的py逆向过程 恢复 pyc ->py 得到源码: # uncompyle6 version 3.8.0 # Python bytecode 3.7.0 (3394) # Decompi

notsudoku 一看图标就知道是python写的exe 先查壳,有upx壳 脱壳 正常的py逆向过程 恢复 pyc ->py 得到源码: # uncompyle6 version 3.8.0 # Python bytecode 3.7.0 (3394) # Decompi

长话短说,没有啥特别的就是说给出一个数N,然后画出一个N*N的表格,将1-N**2的数字填入,使得每一列和、每一列和、每个对角和都相等。 查找资料发现幻方的获得分两种情况,第一个就是奇数阶幻方的获取方法 劳伯法 把1(或最小的数)放在第一行正中;按以下规律排列剩下的(n×n-1)个数: (1)每一个

长话短说,没有啥特别的就是说给出一个数N,然后画出一个N*N的表格,将1-N**2的数字填入,使得每一列和、每一列和、每个对角和都相等。 查找资料发现幻方的获得分两种情况,第一个就是奇数阶幻方的获取方法 劳伯法 把1(或最小的数)放在第一行正中;按以下规律排列剩下的(n×n-1)个数: (1)每一个

![[复现]2021VNCTF-pwn](https://img2022.cnblogs.com/blog/3032654/202211/3032654-20221115001743947-1706291761.png) hh这个vmpwn就不做了叭,好麻烦 White_Give_Flag 这里是申请了一个随机大小的堆块 先是把flag读进heap里面,然后free掉,进入程序看发现 进入菜单之前,flag在top heap中,只要申请就会出似乎 不过,随机的 在这里会有一个数组溢出,但是只能溢出1

hh这个vmpwn就不做了叭,好麻烦 White_Give_Flag 这里是申请了一个随机大小的堆块 先是把flag读进heap里面,然后free掉,进入程序看发现 进入菜单之前,flag在top heap中,只要申请就会出似乎 不过,随机的 在这里会有一个数组溢出,但是只能溢出1

fastbin_dup 源码 #include <stdio.h> #include <stdlib.h> #include <assert.h> int main() { setbuf(stdout, NULL); printf("This file demonstrates a simple d

fastbin_dup 源码 #include <stdio.h> #include <stdlib.h> #include <assert.h> int main() { setbuf(stdout, NULL); printf("This file demonstrates a simple d

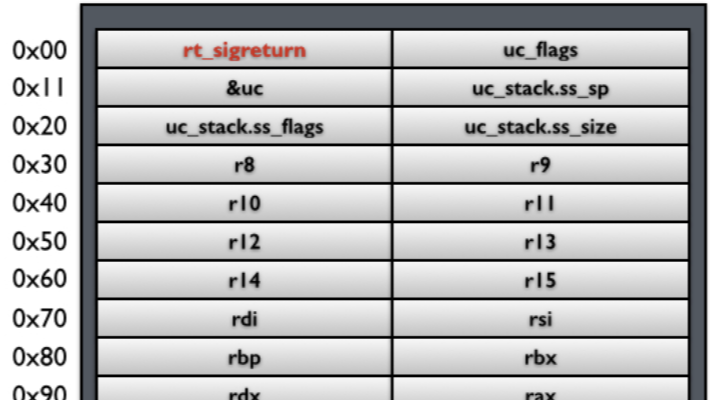

又一个高级ROP类型 前置 看了一上午的资料,简单的总结一下SROP利用方法的原理。 需要清楚的一点是SROP利用方式是基于signal机制的,利用原理就是通过伪造signal机制过程中利用的结构来达到想要的效果。 signal机制 用到的是网上介绍signal机制比较常用的一张图 就就按照我的

又一个高级ROP类型 前置 看了一上午的资料,简单的总结一下SROP利用方法的原理。 需要清楚的一点是SROP利用方式是基于signal机制的,利用原理就是通过伪造signal机制过程中利用的结构来达到想要的效果。 signal机制 用到的是网上介绍signal机制比较常用的一张图 就就按照我的

ret2dl-resolve 进阶高级ROP喽 前置 编译一个hw程序 #include <stdio.h> int main(int argc, char** argv){ printf("Hello world!!!\n"); } 经过ida反编译 此时在ida里面看到的函数是puts函数,

ret2dl-resolve 进阶高级ROP喽 前置 编译一个hw程序 #include <stdio.h> int main(int argc, char** argv){ printf("Hello world!!!\n"); } 经过ida反编译 此时在ida里面看到的函数是puts函数,

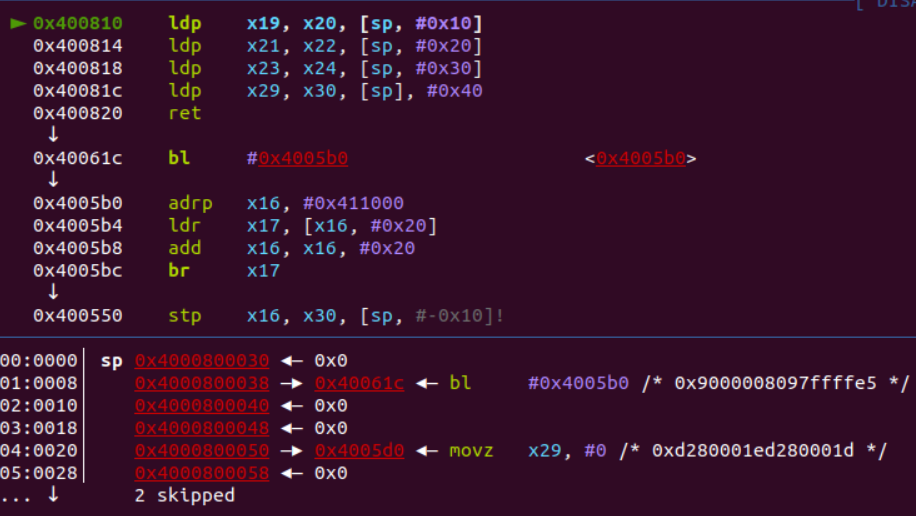

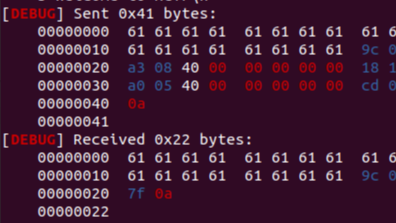

ARM-ret2csu 很难为情的说一下emmm,,,今天因为要安装arm的交叉编译环境所以我含泪失去了亲爱的ubuntu20。承认是我操作笨拙导致我失去了自己最爱的虚拟机。(bgm响起,痛爱~ demo源码 #include <stdio.h> #include <stdlib.h> #inclu

ARM-ret2csu 很难为情的说一下emmm,,,今天因为要安装arm的交叉编译环境所以我含泪失去了亲爱的ubuntu20。承认是我操作笨拙导致我失去了自己最爱的虚拟机。(bgm响起,痛爱~ demo源码 #include <stdio.h> #include <stdlib.h> #inclu

就进阶一下中级ROP,嗯嗯 demo源码 也没有太难,也没有过多的利用其他的东西 //gcc -z lazy -fno-stack-protector -no-pie -o csu csu.c #include <stdio.h> #include <stdlib.h> #include <unis

就进阶一下中级ROP,嗯嗯 demo源码 也没有太难,也没有过多的利用其他的东西 //gcc -z lazy -fno-stack-protector -no-pie -o csu csu.c #include <stdio.h> #include <stdlib.h> #include <unis