使用cloudflare加速你的网站隐藏你的网站IP

前言

cloudflare 是一家国外的 CDN 加速服务商,还是很有名气的。提供免费和付费的加速和网站保护服务。以前推荐过的百度云加速的国外节点就是和 cloudflare 合作使用的 cloudflare 的节点。

cloudflare 提供了不同类型的套餐,即使是免费用户,cloudflare 提供的功能也是很全面的。

对于访客来自于国外的网站很不错;对于访客来自于国内的网站加速效果有限,有些甚至会变慢,不过其安全防护功能也很不错。

添加网站

使用邮箱注册,注册完后自动进入添加网站界面。

添加网站分为四步:添加网站域名、添加DNS记录、选择方案、更新域名服务器。

1.添加网站

填入自己的主域名(不带 www 的),“Scan DNS Records”。

2.添加DNS记录

添加完成后会自动扫描 DNS 记录,等待完成,“Continue”。

下面会列出所有扫描到的 DNS 记录。黄色云朵表示该解析通过 CDN 访问,灰色云朵表示不通过 CDN 访问,点击云朵可以切换状态。

这里建议全部调为黄色云朵走 CDN 访问,隐藏网站真实 IP 地址。全站通过 CDN 访问可以有效防止网站真实IP泄漏,保护原站安全。

记录简单的话可以直接按默认条目;如果没有扫描出来原记录或要手动添加,建议至少添加 @ 和 www 两条指向原网站 IP 的 A 记录,TTL 默认。

3.选择方案

选择适合自己的方案,一般小站博客免费方案就够了。当然,有更高需求的可按需选择付费方案。

4.更新域名服务器

右侧是新的域名服务器。进入域名管理面板,更改域名服务器为新的。

域名服务器更改成功后会收到邮件提示。“Continue”,完成。

from:https://www.jianshu.com/p/95a8f8e28649

dig www.xixifriend.com ; <<>> DiG 9.10.3-P4-Ubuntu <<>> www.xixifriend.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56283 ;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;www.xixifriend.com. IN A ;; ANSWER SECTION: www.xixifriend.com. 300 IN A 104.24.123.191 这个IP就是cloudflare的!!! www.xixifriend.com. 300 IN A 104.24.122.191 ;; Query time: 235 msec ;; SERVER: 223.6.6.6#53(223.6.6.6) ;; WHEN: Thu Mar 29 16:27:10 CST 2018 ;; MSG SIZE rcvd: 68

摘录自:http://www.freebuf.com/articles/web/41533.html

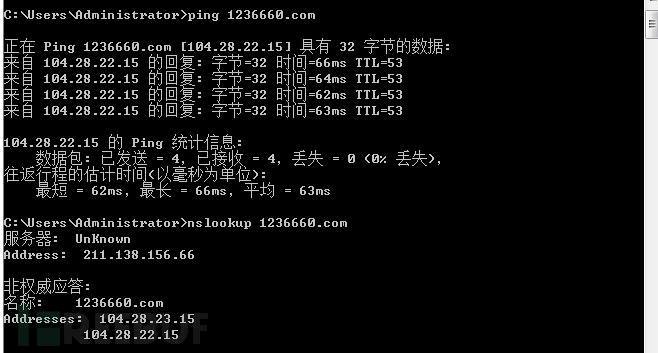

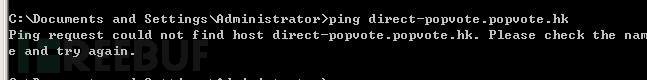

大部分通过CloudFlare保护的网站都有一个direct-xxx(xxx对应网站域名)的子站,通过这个子站我们可以获得该网站的真是IP。例如这里我随便找个网站,我们手工测试一下:

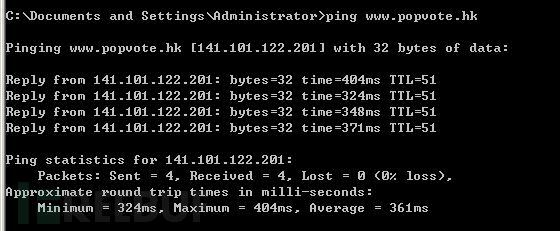

我们不做DDOS,没必要去较真网站的真实IP是什么,但如果渗透过程中需要从Web入手,而暂时又找不到可利用的漏洞,需要通过其他弱智的方式来进行入侵,如各种C段的渗透等,那样真实的网站IP就显得比较重要了。OK,先ping一下,看看, 141.101.122.201,美国。

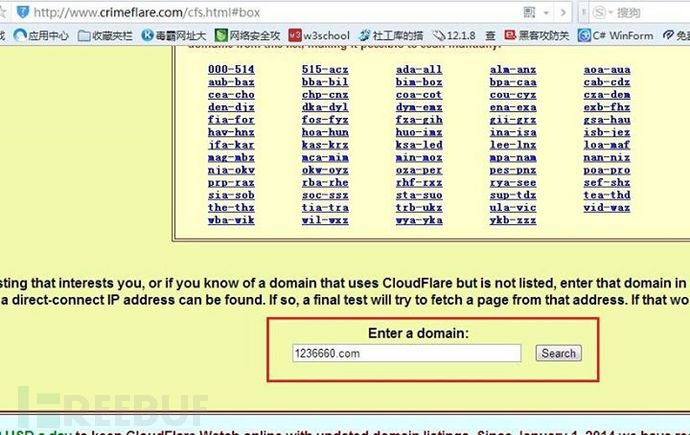

试试刚才说的那个方法

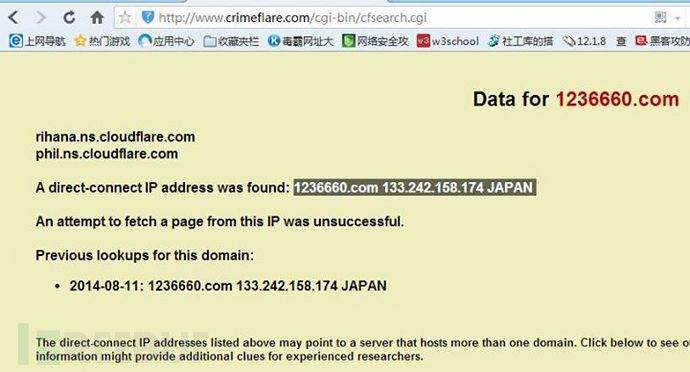

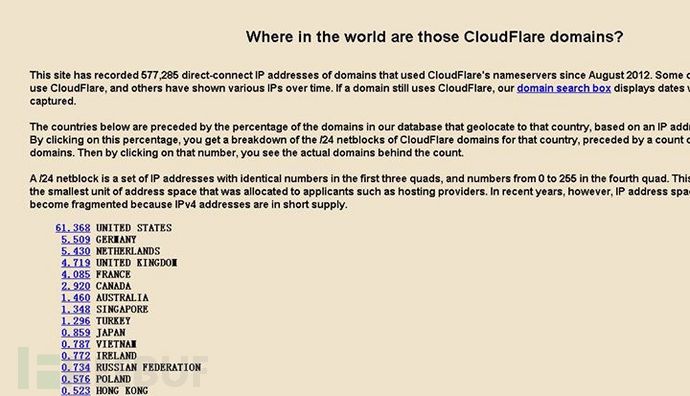

蛋疼了,被CloudFlare隐藏的那是相当的深了,这果然是特殊照顾的客户啊。这里就不得不祭出神站了,提到一个比较叼的网站,www.crimeflare.com,网站有个DomainSearchBox,可以对CloudFlare客户网站进行真实IP查询。这个估计是哪个哥们跟CloudFlare网站过不去建立的吧。

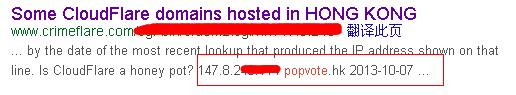

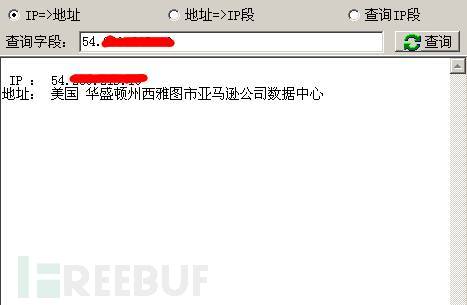

果断发现真实IP,147开头,香港大学的,具体地址就不透露了,免得顺丰快递上门服务。如何验证真实性呢,最简单的办法就是修改本地的Host文件,真实的IP对应与之对应的域名即可。但是验证了一下,发现不对,这只是曾经用过的一台服务器IP地址,应该是这鸟网站扛不住的时候CF帮忙搬家了,这里只能呵呵一下。看了下C段,全是香港大学的机器,没啥兴趣,搞来意义不大,就不浪费时间了。然后各种抓包分析,后来还是没突破,最终拿到了个CDN的小工具,类似于核总写的CDN终结者一样吧(某大牛,具体名字就不方便透露了),配和工具倒腾了会,竟然还真让我找到了一个在美国的IP地址(54.xxx.xxx.xx),查一下地址看看。

验证后果然为真实服务器,果然是AWS地址上,也验证了之前所有的想法,原来躲在了在亚马逊云上面,又是用的EC2产品,对ec2不太了解,注册了个aws看了看,对于EC2这种产品没有0Day是基本直接渗透没希望的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号