Nitrokod 挖矿软件 攻击者将感染过程延迟了数周 —— 离线威胁图场景

Nitrokod 挖矿软件感染了 11 个国家/地区的系统

Nitrokod:加密货币恶意软件分析

Nitrokod加密货币挖矿恶意软件伪装成谷歌翻译桌面版和其他合法应用。

Check Point研究人员检测到一个基于土耳其的加密货币挖矿恶意软件攻击活动——Nitrokod,受害者分布在11个不同的国家。该攻击活动的核心是使用有用的工具。在谷歌搜索中搜“谷歌翻译桌面版下载”就可以看到恶意软件下载链接。而实际上应用已经被木马化了,此外还加入了延迟机制,攻击活动的最后是加密货币挖矿。

图1 谷歌搜索结果

Nitrokod

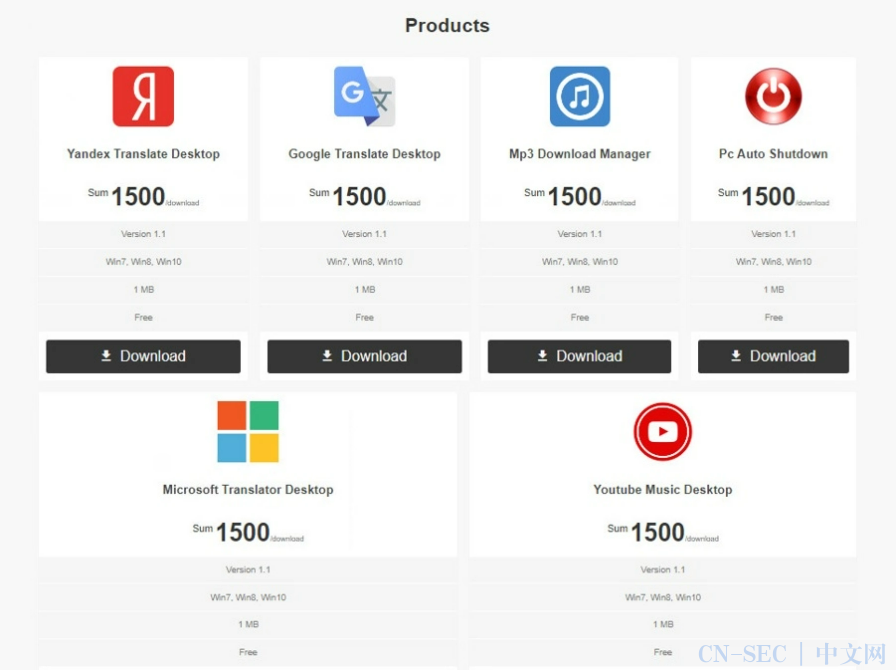

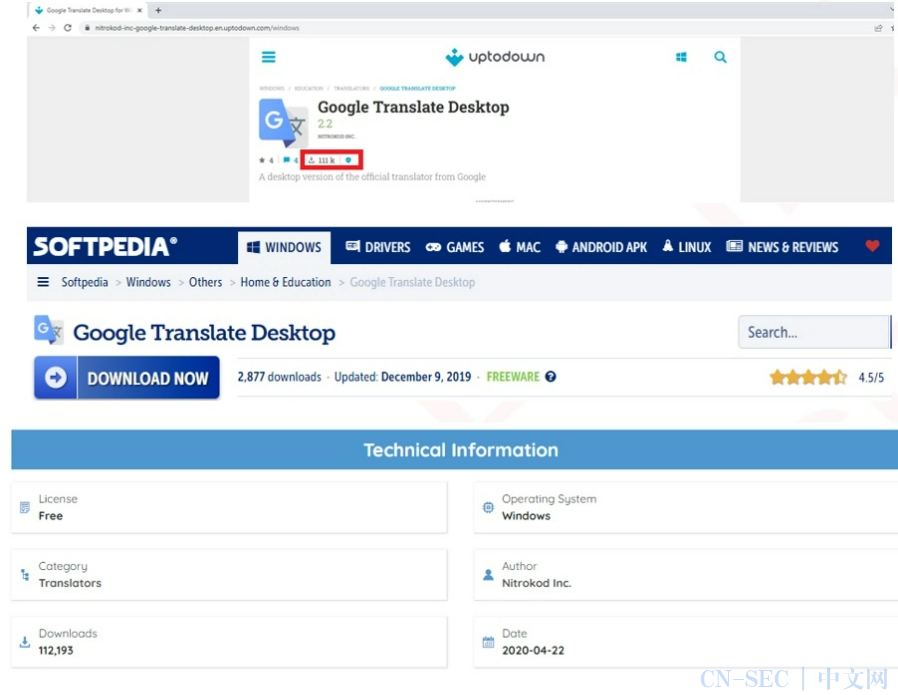

Nitrokod是一个土耳其语软件开发者,自称提供安全免费的软件。大多数Nitrokod提供的软件都没有官方桌面版。比如,Nitrokod提供的谷歌翻译桌面版应用。因为谷歌没有发布官方桌面版软件,因此攻击者的版本就非常受欢迎。

图2 Nitrokod[.]com

大多数应用都来自官方web页面。比如,谷歌翻译桌面版应用就是从谷歌翻译web页(https://translate.google.com)转化而来的。因此,攻击者无法开发功能就可以进行广泛传播。

为避免被检测到,Nitrokod开发者还将恶意活动进行了分离:

· 恶意软件在Nitrokod程序安装一个月后才首次执行;

· 恶意软件会经过6个前期阶段;

· 感染链会使用定时任务机制继续延迟,使得攻击者有时间清理痕迹。

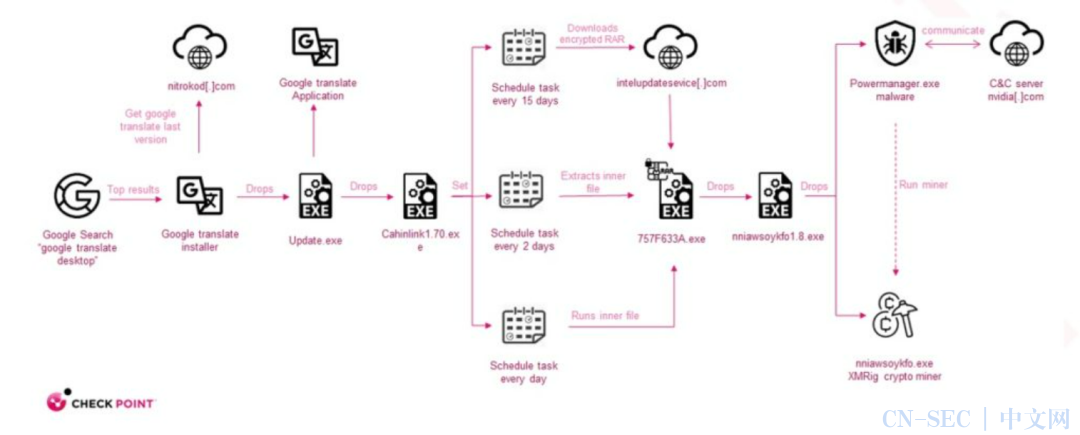

图3 感染链

大多数Nitrokod攻击活动感染链都非常类似,首先是从web下载受感染的程序,然后安装。

用户启动新软件后,真实的谷歌翻译应用就会安装。此外,会释放一个更新文件来开启4个释放器,直到真实的恶意软件释放。

恶意软件执行后,恶意软件就会连接到C2服务器来获取XMRig加密货币挖矿的配置,并开启挖矿活动。

攻击活动的初始阶段是下载Nitrokod程序。以谷歌翻译桌面版为例:

图4 下载量上万

GoogleTranslateDesktop.exe 是一个基于Inno的Windows安装器。安装器首先会从hxxp://nitrokod[.]com/download/GoogleTranslateDesktop.rar 下载加密的RAR文件。为了应对随机扫描和下载,该文件只有当user-agent 设置为“InnoDownloadPlugin/1.5”时才可以下载。然后使用asx作为密码从RAR文件中提取出GoogleTranslateDesktop2.50.exe。

GoogleTranslateDesktop2.50.exe安装器会在“C:Program Files (x86)NitrokodGoogle Translate DesktopGoogleTranslateDesktop.exe”路径安装谷歌翻译。安装后,安装器会检查update.exe文件是否在“C:ProgramDataNitrokod”目录。如果该文件不存在或文件版本不是1.0.7.0,就会释放第三节点释放器update.exe。为实现驻留,设置了定时任务在每次系统启动时开始更新。

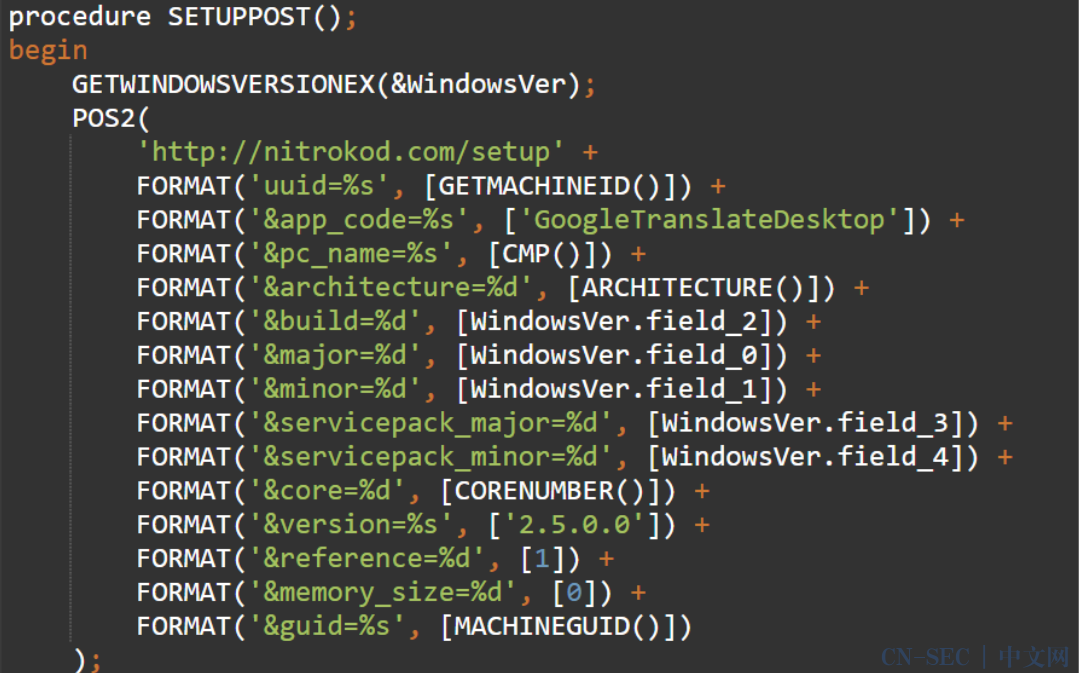

最后,安装器会通过POST INSTALL消息向Nitrokod发送受感染机器的信息。所有信息都将以HTTP GET请求的参数来发送:

图5 Post install消息

第3阶段释放器(update.exe)在安装时间后至少5天才会运行。具体是通过以下两个注册表来实现的:

· “HKLUSoftwareUpdateD” –保存上次运行时间

· “HKLUSoftwareUpdateS” –作为计时器

每次updater执行都会检查执行数据是否等于当前日期。如果不是,计数器就加1。计数器等于4时,就从另一个加密的RAR文件中提取第4阶段释放器chainlink1.07.exe。事实上,该操作需要4个不同天的4次系统重启。这也是绕过沙箱检测的一种好方法。

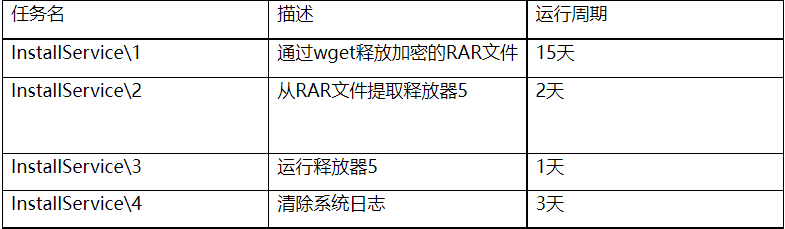

第4阶段释放器负责创建4个不同的定时任务:

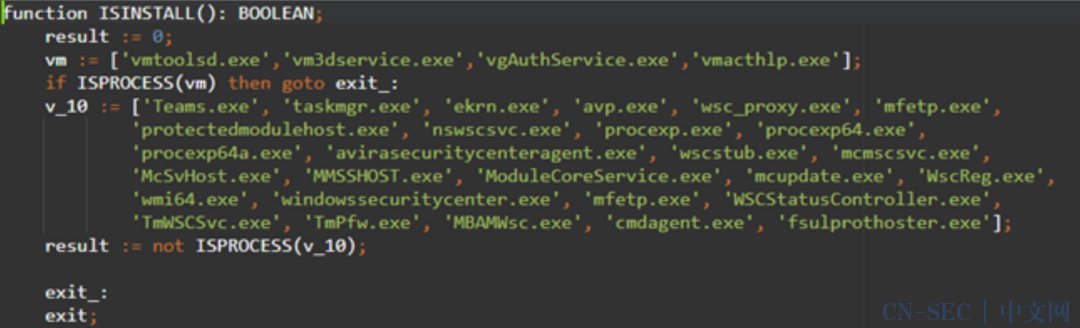

阶段5 释放器会检查系统中是否安装了特定程序。首先检查一些知名的虚拟机进程和安全产品进程。如果检查到就退出。

图 6 ISINSTALL函数

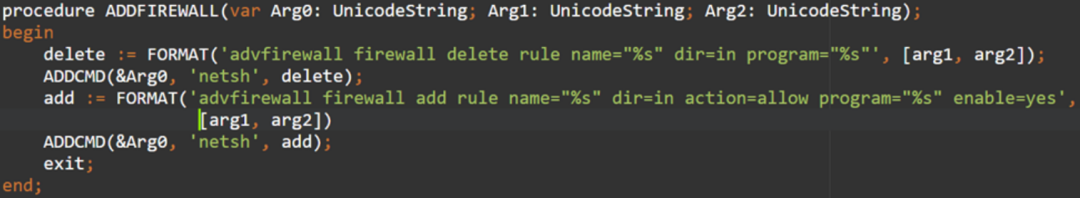

然后添加防火墙规则以运行下一阶段释放的软件的网络连接——nniawsoykfo.exe。

图7 添加的防火墙规则

然后会排除Windows Defender在以下路径的活动:

· Temp folder

· C:system32nniawsoykfo.exe

· C:system32powermanager.exe

最后,程序从加密的RAR文件中释放阶段6释放器——nniawsoykfo1.8.exe,并执行。

阶段6释放器负责释放3个文件:

· exe – 控制矿工的恶意软件

· exe – XMRig加密货币矿工

· sys –XMRig的一部分

为实现驻留,设置了定时任务每天启动恶意软件——powermanager.exe。

定时任务的第二天,恶意软件就会执行。恶意软件会枚举受感染机器上安装的所有安全产品。然后确定受感染机器是桌面版还是笔记本。

然后,会连接到C2服务器nvidiacenter[.]com,并通过HTTP POST请求发送以下数据:

· 受感染系统时间;

· 受感染机器上安装的安全产品列表;

· 上次启动时间;

· 恶意软件版本号;

· XMRig版本号;

· 处理器核数;

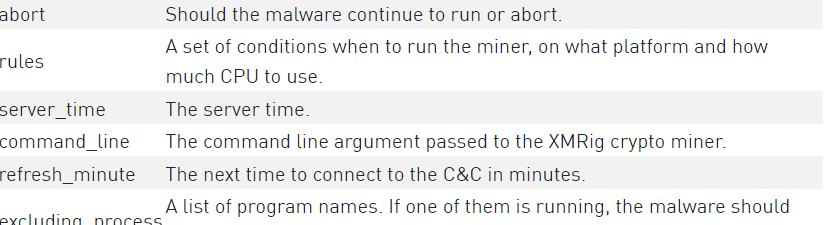

C2服务器会响应控制恶意软件和XMRig矿工的指令,如下所示:

参考及来源:

https://research.checkpoint.com/2022/check-point-research-detects-crypto-miner-malware-disguised-as-google-translate-desktop-and-other-legitimate-applications/

原文有ioc,可以看看!

域名:

Nitrokod[.]com

Intelserviceupdate[.]com

nvidiacenter[.]com

MD5

abe0fb9cd0a6c72b280d15f62e09c776

a3d1702ada15ef384d1c8b2994b0cf2e

668f228c2b2ff54b4f960f7d23cb4737

017781535bdbe116740b6e569657eedf

0cabd67c69355be4b17b0b8a57a9a53c

27d32f245aaae58c1caa52b349bed6fb

阶段 3 —延迟

第 3 阶段投放程序 (update.exe) 被编程为在安装时间后至少运行五天。它通过维护两个注册表项来实现。

- “HKCU\Software\Update\D”——存储最后运行时间日期。

- “HKCU\Software\Update\S”——充当计数器。

每次执行更新程序时(在每次系统启动时),它都会检查上次执行的数据是否等于当前日期。如果不是,则计数器加一。一旦计数器达到值 4,就会从另一个加密的 RAR 文件中提取第 4 阶段投放程序 chainlink1.07.exe。实际上,此操作需要在四天不同的时间内至少重启四次,这通常会转化为至少数周的正常用户使用时间。这种机制也是避免沙盒检测的好方法,沙盒检测不会运行几天和多次重启。

阶段 4 – 计划任务和日志清除

第 4 阶段投放器负责创建四个不同的计划任务。

| 任务名称: | 描述: | 运行每 |

| 安装服务\1 | 通过 Wget 删除加密的 RAR 文件 | 15天 |

| 安装服务\2 | 从 RAR 文件中提取 Dropper 5 | 2d |

| 安装服务\3 | 运行滴管 5 | 1d |

| 安装服务\4 | 清除系统日志 | 3d |

浙公网安备 33010602011771号

浙公网安备 33010602011771号