恶意软件加密通信概要分析——端口分布、协议分布、恶意软件类型分布,20年的文章

恶意加密流量是当前流量安全检测的难点和难点。机器学习可以提供一个相当有效的解决方案,在不解密的情况下检测恶意加密流量。传统的机器学习依赖于训练数据集和特征工程,并且收集的各种类型的恶意加密流量可能包含“杂质”。如果不直接对这些数据进行区分和训练,将会影响模型检测的准确性和误报率。

我们将一些恶意加密流量分为三类:使用加密通信的恶意软件、加密通道中的行为、恶意或非法加密应用程序。本文重点分析“使用加密通信的恶意软件”。接下来将从三个方面进行阐述:

恶意软件使用加密的通信元素统计信息;使用加密通信的恶意软件分类;恶意软件加密通信模式分析。

一、恶意软件使用加密通信要素统计

为了从宏观角度总结恶意软件加密通信的规律,我们对加密流量的许多要素(10万个有效恶意样本)进行了统计分析。本文对四个要素进行了统计分析:通信端口、SSL协议版本、客户端支持的加密套件数量和提供的扩展数量。从统计结果来看,恶意软件加密通信的元素有一定的规则:

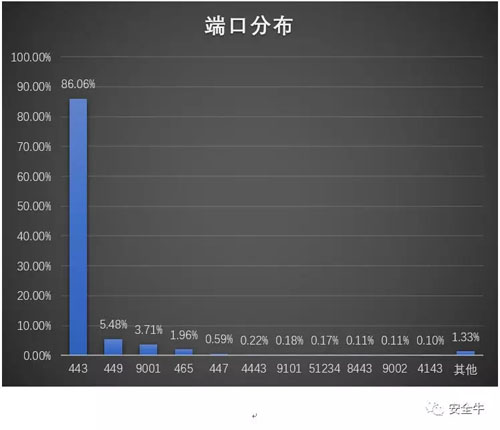

1. 通信端口

恶意软件加密通信使用广泛的端口,不仅包括TCP443和TCP465等标准端口,还包括一些非标准端口。一般来说,TCP443是最常用的端口,占85%以上。其他三个使用较多的端口是TCP449、TCP9001和TCP465,分别占5.48%、3.71%和1.96%。

图1恶意加密流量的端口分布

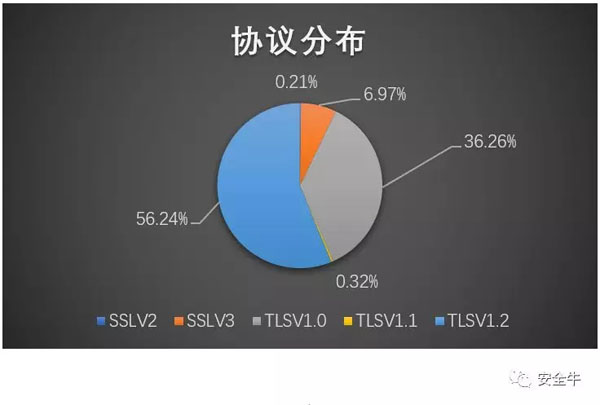

2. TLS/SSL协议版本

在恶意软件加密流量中,53.56%使用TLSv1.2协议进行通信。TLS/SSL的早期版本仍然被广泛使用,如

TLSV1.2占56.24%,TLSV1.0占36.26%,SSLV3占6.97%,TLSv1.1和SSLV2占很小的比例。

图2恶意软件加密流量分布TLS

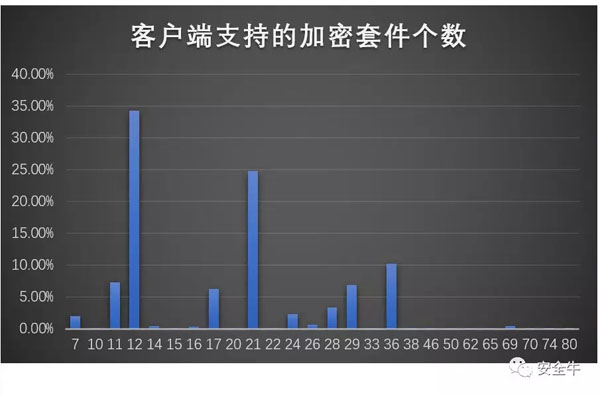

3. 客户端支持的加密套件个数

据统计,近35%的恶意软件支持12个加密套件,近25%的恶意软件支持21个,约10%的恶意软件支持36个。

图3中客户端支持的加密套件数量统计

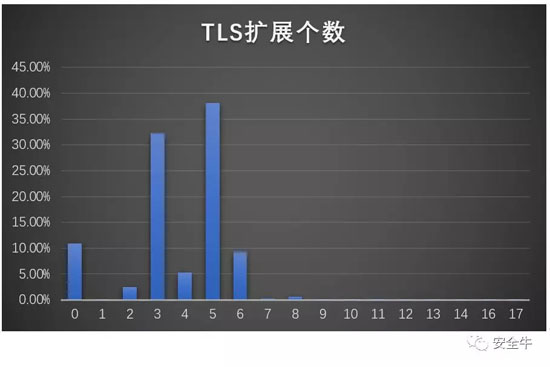

4. 客户端提供的扩展个数

统计数据显示,超过98%的恶意软件客户端提供的TLS扩展少于7个;其中,相对较大的扩张数为5、3和0,分别占38%、32%和11%。

图4恶意软件客户端提供的扩展数量

二、使用加密通信的恶意软件分类

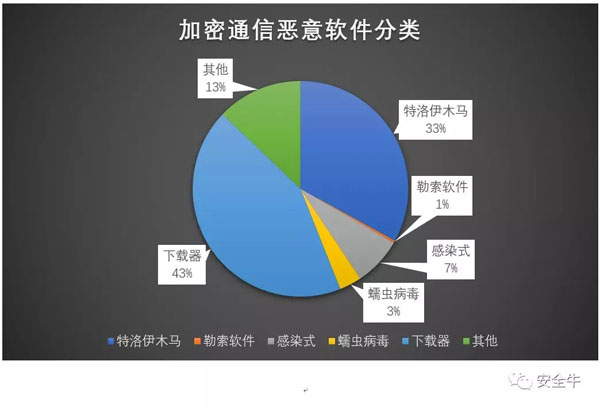

我们的监控发现有200多种恶意软件家族使用加密通信,占所有恶意软件的40%以上。平均每天有超过1000个新添加的恶意软件使用加密通信。使用加密通信的恶意软件几乎涵盖所有常见类型,如特洛伊木马、敲诈软件、受感染病毒、蠕虫病毒、下载器等。其中,木马和下载器恶意软件家族所占比例相对较高。

图5加密通信的恶意软件分类

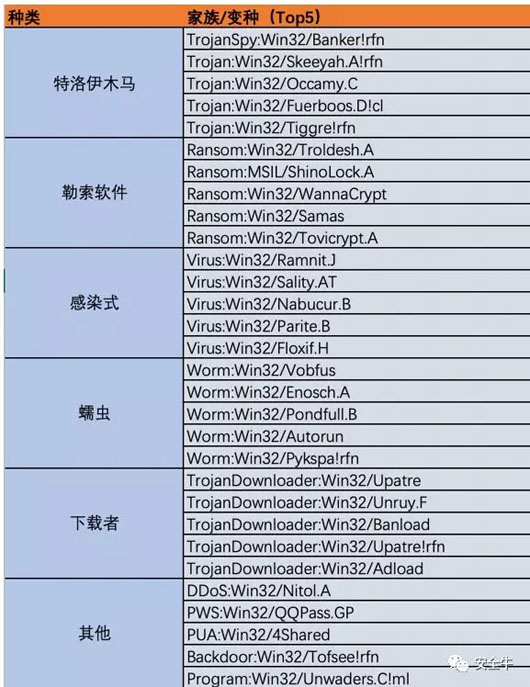

六种主要类型的恶意软件TOP5的病毒家族如下(微软反病毒引擎):

图6典型加密通信恶意软件Top5

三、恶意软件加密通信方式

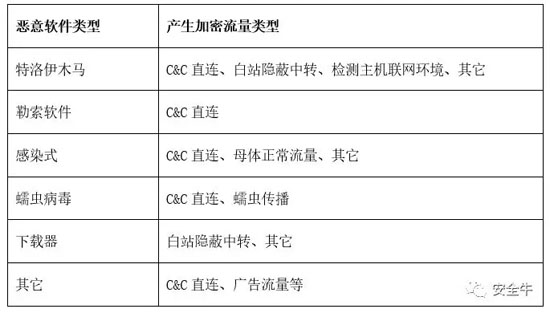

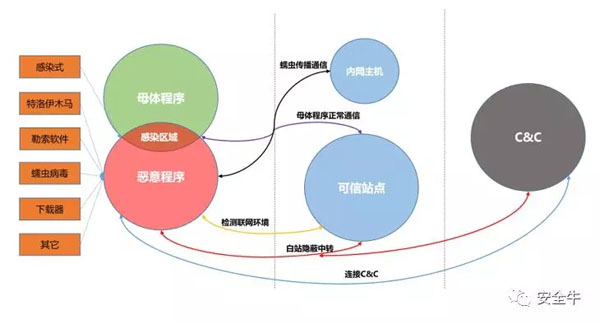

通过分析恶意加密通信,我们将使用恶意软件生成加密通信分为以下六类:CC直接连接、主机网络环境检测、父级正常通信、白站秘密传输、蠕虫传播通信等。恶意加密流量的目的与各种恶意软件之间的对应关系如下:

下面,我们将解释各种加密通信方法:

1. CC直连

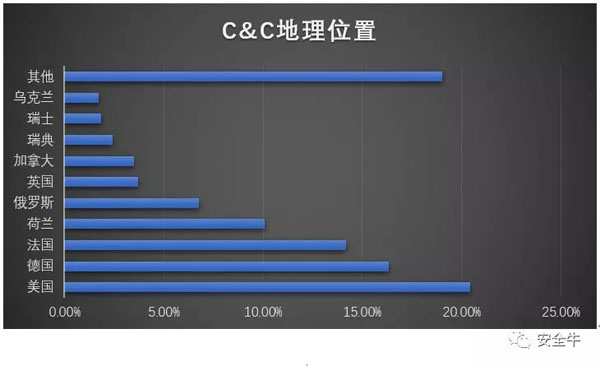

恶意软件在受害主机执行后通过TLS等加密协议连接CC(黑客控制端),这是最常见的直接连接通信方法。根据我们监控的数据统计,抄送地理位置的分布统计如下:

图7抄送地理位置

2. 检测主机联网环境

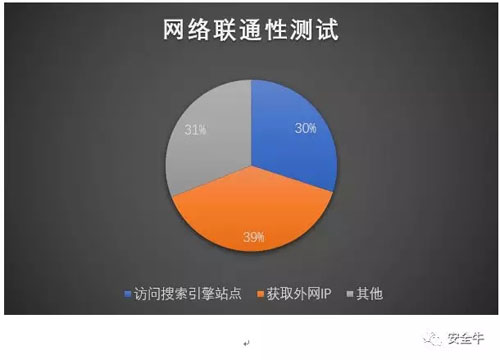

在连接到抄送服务器之前,一些恶意软件会直接访问互联网网站来检测主机联网情况,这些操作也会产生TLS加密流量。据统计,使用查询知识产权类的网站数量最多,占39%。访问搜索引擎网站约占30%,访问其他类型网站约占31%。

图8检测主机网络环境站点

3. 母体程序正常通信

被感染的病毒在可执行文件中嵌入恶意代码,当父程序运行时,恶意代码被触发。母亲被感染后产生的流量包括母亲的应用程序本身产生的流量和恶意软件产生的流量。由于有许多类型的父程序可以被感染,它们的加密流量基本上与恶意样本本身的特征无关,因此本文将不详细阐述它们。

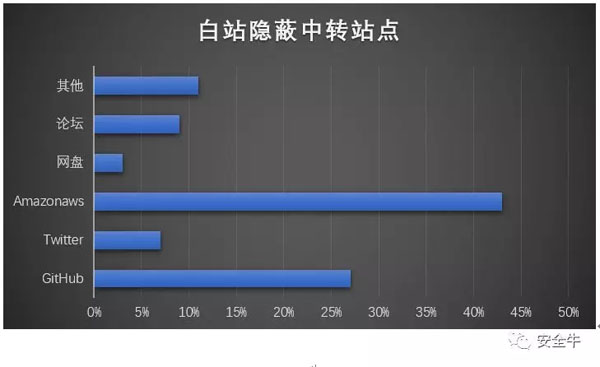

4. 白站隐蔽中转

白色站是指相对于抄送服务器具有高可信度的站。黑客将控制命令有效载荷隐藏在白色站中。恶意软件运行后,他们通过SSL协议访问白站以获取相关的恶意代码或信息。统计数据显示,最常用的白色电台包括亚马逊、Github、推特等。

图9白站隐藏传输站点排名

隐藏恶意代码的传输文件类型包括图片、脚本、二进制数据等。以下三个例子:

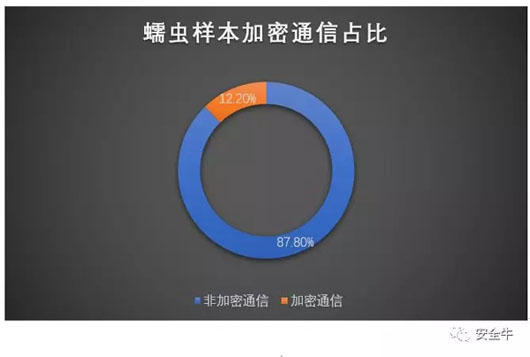

5. 蠕虫传播通信

蠕虫具有自我复制、自我传播的功能,通常通过漏洞、电子邮件等方式传播。监控显示,近年来,主动邮件蠕虫已经开始使用TLS协议来传输邮件。例如,Dridex系列包括一个基于TLS协议的邮件蠕虫模块。我们分析了36个蠕虫家族样本,其中5个家族使用加密通信协议与抄送服务器建立了连接:

图10蠕虫样本加密通信比例

6. 其他通信

除了上述类别之外,还有一些由广告软件、漏洞利用等产生的恶意加密流量。

四、总结

我们总结了常见的恶意软件加密通信方法,如下图所示:

图11恶意软件加密通信示意图

我们使用上述分类方法对早期流量数据进行分类,过滤和分类恶意加密流量中的杂质,然后进行特征工程和模型训练来调整参数。数据分类的精细度和准确性将直接影响最终模型检测的准确性和虚警率。

浙公网安备 33010602011771号

浙公网安备 33010602011771号