Tellyouthepass勒索

与Tellyouthepass勒索感染? 需要解密文件吗?

什么是Tellyouthepass勒索

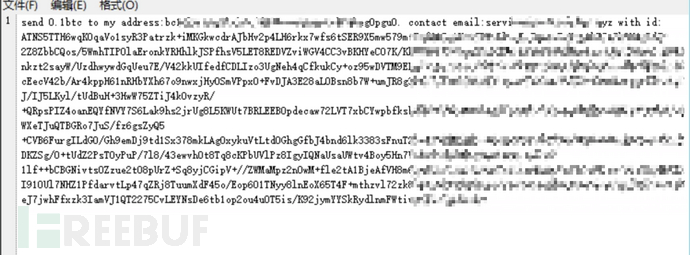

如今大局;文章是关于Tellyouthepass cryptovirus并且在今年三月份的最后一个星期开始流行. 这是一个涉及到您的计算机病毒隐蔽加密的各种格式的用户数据, 如office文档, 视频, 音频, 其他多媒体, 多得多. 加密后, 这改变这些文件的扩展名 .锁定. 当然, 后的变化是由, 这些文件已不能用于进一步使用. 该病毒还会创建一个特殊的文本文件 的README.html 包含有关救赎的方法的信息, 下面你可以阅读其内容:

I am so sorry ! All your files have been encryptd by RSA-1024 and AES-256 due to a computer security problems.

If you think your data is very important .The only way to decrypt your file is to buy my decrytion tool .

else you can delete your encrypted data or reinstall your system.

Your personid :

P7mDKKBBohurqIDmd6z5OIk6L+HZm/yifu79W8tZJXHvfmcPXiN1N31WHTwnyzdFea***

Decrytion do as follows:

1. if you not own bitcoin,you can buy it online on some websites. like https://localbitcoins.net/ or https://www.coinbase.com/ .

2. send 0.2 btc to my wallet address 1CLWBxbBKddQTUuhsUsn8izq2crUAgGYZ1.

3. send your btc transfer screenshots and your persionid to my email tellyouthepass@protonmail.com . i will send you decrytion tool.

Tips:

1.don't rename your file

2.you can try some software to decrytion . but finally you will kown it's vain .

Anything you want to help . please send mail to my email tellyouthepass@protonmail.com.

Have a nice day .

在这个笔记, 袭击者建议用户在比特币相当于付赎金, 这样做是为了避免被执法机构进行起诉. 当然, 支付几百元贵. 我们不建议您支付. 你需要熟悉我们的建议, 如下, 为了消除Tellyouthepass和解密文件.

更新: 使用以下服务以确定你被攻击勒索软件的版本和类型: ID Ransomware. 如果要解密文件, 请按照我们下面的指令或, 如果您有任何困难, 请联系我们: submit@securitystronghold.com. 我们真的可以帮助解密文件.

如何Tellyouthepass勒索感染你的电脑

还有许多其他类似cryptovirus, Tellyouthepass来通过在用户网络的设置空白, 它的出现是由于缺乏网络防病毒软件或其他程序可以防止这种威胁的渗透. 您也可以来作为附件垃圾邮件列表或虚假的更新程序和实用工具. 然而, 我们建议您使用我们建议删除Tellyouthepass, 如下.

首先, 不要惊慌. 按照下面这些简单的步骤做..

1. 启动您的电脑 用网络连接在安全模式. 为此目的, 重新启动计算机的时候几次按F8 . 这将加载Tellyouthepass勒索系统会显示 高级启动选项 屏幕. 选择 安全模式跟网 从选项的列表中 使用在你的电脑上下箭头 Enter.

2. 登录到感染Tellyouthepass勒索病毒系统. 启动浏览器后下载一个可靠的抗病毒液并启动全系统扫描.. 一旦扫描完成了, 查看扫描的结果,并删除所有检测的条目.

推荐的解决方案:

Wipersoft - 完全消除Tellyouthepass勒索的所有实例 - 文件, 文件夹, 注册表索引.

您可能会发现有关防病毒产品在我们的文章更详细的信息 - 最佳 5 防病毒软件的Windows

用shadow副本恢复文件

- 下载并运行 恒星数据恢复.

- 选择文件类型要恢复和点击 下一个.

- 选择您的文件和日期您想恢复驱动器和文件夹 扫描.

- 一旦扫描过程完成, 点击 恢复 恢复文件.

看了下这个软件,貌似还真有恢复效果:

不过时间倒是有些久!

步 2: 删除以下Tellyouthepass勒索的文件和文件夹:

相关连接或其它项目:

No information

相关文件:

No information

如何解密Tellyouthepass勒索感染的文件?

你可以尝试用手动地方法来恢复和解密文件.

手动地解密文件

使用恢复系统

虽然Tellyouthepass勒索的最新版本中删除系统还原文件, 这种方法可以帮助你恢复部分文件. 尝试使用标准的还原系统恢复你的数据..

- 发起“搜索系统还原“

- 点击结果

- 选择感染出现前的日期

- 按照屏幕上的说明

滚动文件,回到以前的版本

以前的版本可以是Windows备份创建的文件的副本和文件夹 (如果是积极的) 或者通过系统还原创建的文件和文件夹的副本. 您可以使用此功能来恢复你意外修改或删除的文件和文件夹, 或受损. 此功能可在Windows 7 或更旧版本.

- 右键单击该文件,并选择 属性

- 打开 以前的版本 tab

- 选择最新的版本,然后点击 复制

- 点击 恢复

从勒索软件保护您的电脑

大多数现代的防病毒软件能够保护您的电脑免受勒索和加密木马病毒, 但成千上万的人被仍然会感染. 有些程序采用别的方法保护从勒索软件和封锁. . 最好一个是 HitmanPro.Alert 跟CryptoGuard. 你可能已经知道HitmanPro作为著名的云存储技术反恶意软件.. 看看从SurfRight最终主动防护软件.

一、事件概要

|

事件名称 |

Tellyouthepass勒索病毒正在传播 |

|

威胁等级 |

高危(勒索) |

|

影响范围 |

国内多家单位 |

|

攻击类型 |

勒索、漏洞利用 |

|

简单描述 |

近日,深信服威胁情报检测到有攻击者通过投递Tellyouthepass勒索病毒对企业实施攻击,攻击活动导致Tellyouthepass勒索病毒事件呈上升趋势,多家企事业单位受到影响。 |

二、事件描述

近日,深信服威胁情报检测到有攻击者通过投递Tellyouthepass勒索病毒对企业实施攻击,攻击活动导致Tellyouthepass勒索病毒事件呈上升趋势,多家企事业单位受到影响。

本次Tellyouthepass勒索病毒主要通过某OA系统框架的Log4j2漏洞以及某企业管理软件反序列化漏洞进行入侵攻击,在5月7日-9日持续发起批量攻击。

Tellyouthepass勒索病毒最早出现于2020年7月,因其使用RSA+AES的方式对受害服务器文件进行加密,目前该勒索家族暂无公开的解密工具,加密后数据无法直接解密,用户将面临高额的勒索赎金和业务影响,建议政企单位尽早做好相关的加固防护措施。

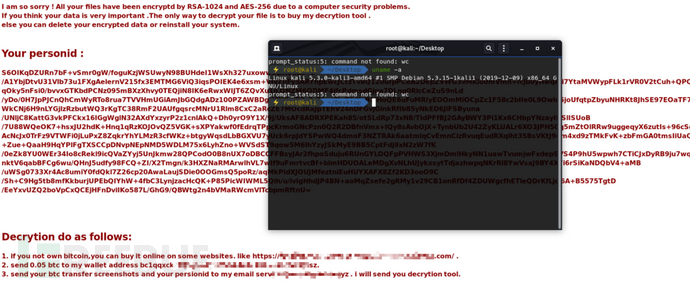

Windows平台勒索内容:

Linux平台勒索内容:

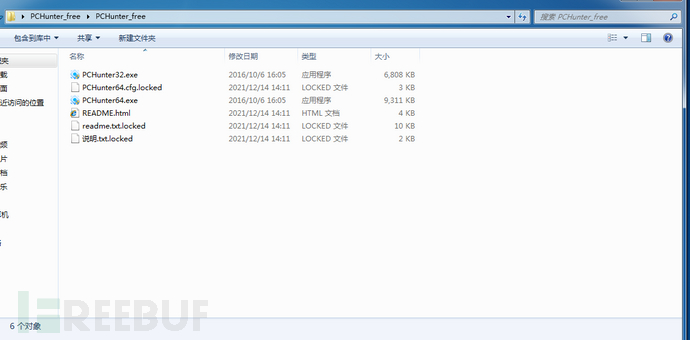

加密后的文件如下,会修改文件后缀为.locked

三、情报分析

本次Tellyouthepass勒索病毒主要利用某OA系统框架的Log4j2漏洞以及某企业管理软件反序列化漏洞进行入侵攻击,在5月7日-9日持续发起批量攻击,通过远程执行命令下载执行勒索病毒。该勒索病毒家族通常通过漏洞利用批量扫描进行攻击,受影响较大的是存在漏洞且对外网映射的服务器,暂不具有内网自动横向的功能。

2.1 Log4j2

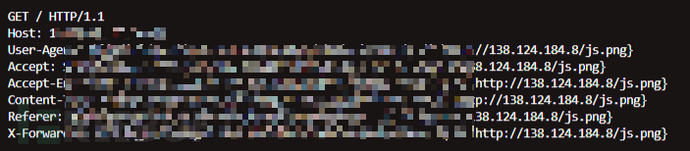

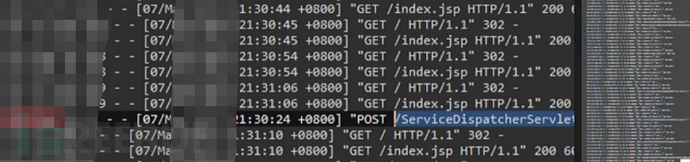

早在2020年12月威胁情报就监控到Tellyouthepass团伙将Apache Log4j2远程代码执行高危漏洞武器化,用于进行批量攻击。本次攻击特征如下:

如果上述Web日志均被加密,可查看主机对应加密时间的应用程序日志,筛选事件ID为1040日志,可看到C2地址记录。

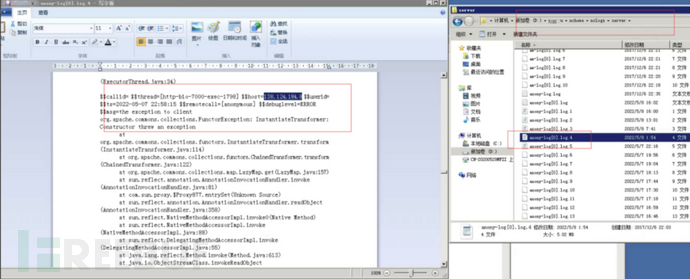

2.2某企业管理软件反序列化漏洞

在深信服安全团队的溯源中发现,勒索的入侵路径中包括某系统平台反序列化漏洞。排查入侵痕迹时,在Web访问日志中会记录访问“ServiceDispatcherServlet”接口的日志。

另外/nclogs/server目录下对应加密时间的日志文件中会包含C2地址:

四、解决方案

处置建议

值得注意的是,该勒索不会删除卷影副本和清空回收站,中招该勒索的主机可从卷影副本中还原系统。

该勒索目前使用的传播手段为利用log4j2漏洞进行传播,针对比较多的框架为某OA框架,相关补丁链接如下:

https://service.seeyon.com/patchtools/tp.html#/patchList?type=%E5%AE%89%E5%85%A8%E8%A1%A5%E4%B8%81&id=94

建议受影响的Log4j2用户及时更新升级到最新版本。链接如下:

https://github.com/apache/logging-log4j2/tags

五、参考链接

深信服EDR成功拦截利用Apache Log4j2漏洞Tellyouthepass 勒索,警惕攻击OA系统:

https://zhuanlan.kanxue.com/article-17227.htm

浙公网安备 33010602011771号

浙公网安备 33010602011771号