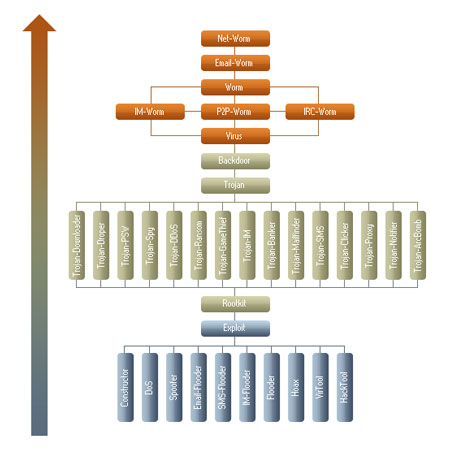

卡巴斯基和微软的恶意软件分类——卡巴的更优雅些

粒度细,如卡巴斯基SafeStream病毒库的分类标准。由下图所示,它是卡巴斯基整个对恶意代码分类体系,最上面的是蠕虫(Worm)和病毒(Virus),接着是后门(Backdoor)和Trojan,接着将Trojan按行为分成了很多类,最后是Rootkit和Exploit。从下往上是按照危害程度进行排序,最上面的危害程度最大、最下面的危害程度最小。

接着Trojan又分为Trojan-Downloader(下载)、Trojan-Dropper(释放)、Trojan-Spy(间D软件)Trojan-DDoS(拒绝服务)、Trojan-Ransom(磁盘数据加密勒索用户)等。同时,它在命名的时候会根据其行为进行分类。对于卡巴斯基来首,Backdoor包括远程控制型程序,就是这篇文章的远控型木马。

https://docs.microsoft.com/zh-cn/windows/security/threat-protection/intelligence/malware-naming

恶意软件

恶意软件是危及用户安全的应用程序或代码。 恶意软件可能会窃取个人信息、锁定设备,直到支付勒索金额、使用设备发送垃圾邮件或下载其他恶意软件。 通常,恶意软件想要欺骗、欺诈或欺骗用户,使用户处于易受攻击状态。

Microsoft 将大多数恶意软件分为以下类别之一:

-

后门: 一种恶意软件,可允许恶意黑客远程访问和控制你的设备。

-

命令和控件: 一种恶意软件,可感染你的设备并建立与黑客的命令和控制服务器的通信,以接收指令。 建立通信后,黑客可以发送可以窃取数据、关闭和重新启动设备以及中断 Web 服务的命令。

-

下载者: 一种将其他恶意软件下载到设备的恶意软件。 它必须连接到 Internet 以下载文件。

-

放置器: 一种将其他恶意软件文件安装到设备的恶意软件。与下载程序不同,放置器不必连接到 Internet 来放置恶意文件。 放置的文件通常嵌入在放置器本身中。

-

攻击: 一段代码,使用软件漏洞获取对设备的访问权限并执行其他任务,如安装恶意软件。 请参阅有关攻击详细信息。

-

Hacktool: 可用于获取对设备未经授权的访问的工具类型。

-

宏病毒: 一种通过受感染的文档传播的恶意软件,例如Microsoft Word或Excel文档。 病毒在您打开受感染的文档时运行。

-

模糊器: 一种隐藏其代码和用途的恶意软件,使安全软件更难检测或删除。

-

密码窃取程序: 收集个人信息(如用户名和密码)的恶意软件类型。 它通常与键记录器一起运行,它可以收集并发送有关你按下的键和所访问的网站的信息。

-

勒索软件: 一种恶意软件,可加密文件或进行其他修改,以阻止你使用设备。 然后,它会显示勒索说明,指出你必须先付款或执行其他操作,然后才能再次使用设备。 请参阅有关勒索软件详细信息。

-

未授权安全软件: 冒充安全软件但不提供任何保护的恶意软件。 这种类型的恶意软件通常显示有关设备上不存在的威胁的警报。 它还尝试诱使你支付其服务费用。

-

特洛伊木马: 一种尝试看似无害的恶意软件。 与病毒或蠕虫不同,特木马本身不会传播。 相反,它会尝试尝试合法地欺骗用户下载和安装它。 安装后,特洛伊木马会执行各种恶意活动,如窃取个人信息、下载其他恶意软件或向攻击者提供对设备的访问权限。

-

特洛伊木马单击器: 自动单击网站或应用程序上的按钮或类似控件的特洛伊木马类型。 攻击者可以使用此特洛伊木马单击在线广告。 这些单击可能会扭曲在线投票或其他跟踪系统,甚至可以在设备上安装应用程序。

-

蠕虫: 一种传播到其他设备的恶意软件。 蠕虫可以通过电子邮件、即时消息、文件共享平台、社交网络、网络共享和可移动驱动器传播。 复杂的蠕虫利用软件漏洞传播。

恶意软件名称

我们根据计算机防病毒研究组织 (CARO) 恶意软件命名方案来命名恶意软件和不需要的软件。 方案使用下列格式:

当分析人员研究特定威胁时,他们将确定名称的每个组件是什么。

类型

描述恶意软件在计算机上所做什么。 蠕虫、病毒、特洛伊木马、后门和勒索软件是一些最常见的恶意软件类型。

- 广告软件

- Backdoor

- 行为

- BrowserModifier

- 构造函数

- DDoS

- 攻击

- Hacktool

- 百年

- 令人误解

- MonitoringTool

- 程序

- PWS

- 勒索

- RemoteAccess

- 未授权

- SettingsModifier

- SoftwareBundler

- 垃圾邮件制造者

- 欺骗程序

- 间谍软件

- 工具

- 特洛伊木马

- 特洛伊木马Clicker

- 特洛伊木马下载程序

- 特洛伊木马Notifier

- 特洛伊木马

- 特洛伊木马

- VirTool

- 病毒

- 蠕虫

平台

平台指示恶意软件 (操作系统Windows、masOS X) Android 等操作系统。 该平台还用于指示编程语言和文件格式。

操作系统

- AndroidOS:Android 操作系统

- DOS:MS-DOS 平台

- EPOC:Psion 设备

- FreeBSD:FreeBSD 平台

- iPhoneOS:iPhone操作系统

- Linux:Linux 平台

- macOS:MAC 9.x 平台或更早版本

- macOS_X:MacOS X 或更高版本

- OS2:OS2 平台

- 手心:手心操作系统

- 行星:基于系统 V 的 Unix 平台

- SunOS:Unix 平台 4.1.3 或更低

- SymbOS:Symbian 操作系统

- Unix:通用 Unix 平台

- Win16:Win16 (3.1) 平台

- Win2K:Windows 2000 平台

- Win32:Windows 32 位平台

- Win64:Windows 64 位平台

- Win95:Windows 95、98 和 ME 平台

- Win98:Windows 98 平台

- WinCE:Windows CE平台

- WinNT:WinNT

脚本语言

- ABAP:高级业务应用程序编程脚本

- ALisp:ALisp 脚本

- 完成项目:为完成操作而创建

- ANSI:美国国家标准协会脚本

- AppleScript:编译的 Apple 脚本

- ASP:Active Server Pages脚本

- AutoIt:AutoIT 脚本

- BAS:基本脚本

- BAT:基本脚本

- CorelScript:Corelscript 脚本

- HTA:HTML 应用程序脚本

- HTML:HTML 应用程序脚本

- INF:安装脚本

- IRC:mIRC/pIRC 脚本

- Java:Java二 (类)

- JS:JavaScript 脚本

- 徽标:徽标脚本

- MPB:MapBasic 脚本

- MSH:Monad shell 脚本

- MSIL:.NET 中间语言脚本

- Perl:Perl 脚本

- PHP:超文本预处理器脚本

- Python:Python 脚本

- SAP:SAP 平台脚本

- SH:命令行管理程序脚本

- VBA:Visual Basic for Applications脚本

- VBS:Visual Basic脚本

- WinBAT:Winbatch 脚本

- WinHlp:Windows帮助脚本

- WinREG:Windows注册表脚本

宏

- A97M:Access 97、2000、XP、2003、2007 和 2010 宏

- HE:宏脚本

- O97M:Office 97、2000、XP、2003、2007 和 2010 宏 - 影响 Word、Excel 和 PowerPoint

- PP97M:PowerPoint 97、2000、XP、2003、2007 和 2010 宏

- V5M:Visio5 宏

- W1M:Word1Macro

- W2M:Word2Macro

- W97M:Word 97、2000、XP、2003、2007 和 2010 宏

- WM:Word 95 宏

- X97M:Excel 97、2000、XP、2003、2007 和 2010 宏

- XF:Excel公式

- XM:Excel 95 个宏

其他文件类型

- ASX:媒体 .asf Windows XML 图元文件

- HC:HyperCard Apple 脚本

- MIME:MIME 数据包

- Netware:Novell Netware 文件

- QT:快速时间文件

- SB:StarBasic (Staroffice XML) 文件

- SWF:Wave Flash 文件

- TSQL:MS SQL服务器文件

- XML:XML 文件

系列

根据共同特征(包括同一作者的属性)对恶意软件进行分组。 安全软件提供商有时对同一恶意软件系列使用不同的名称。

Variant 字母

按顺序用于每个不同版本的恶意软件系列。 例如,变体".AF"的检测是在检测变量""之后创建的。AE"。

后缀

提供有关恶意软件的更多详细信息,包括如何将它用作多组威胁的一部分。 在以上示例中,"!lnk"指示威胁组件是一个 Shortcut file used by Trojan:Win32/Reveton.T。

- .dam:损坏的恶意软件

- .dll:恶意软件的动态链接库组件

- .dr:恶意软件的拖放组件

- .gen:使用通用签名检测到的恶意软件

- .kit:病毒构造函数

- .ldr:恶意软件的加载程序组件

- .pak:压缩恶意软件

- .plugin:插件组件

- .viruss:病毒的遗留物

- .worm:该恶意软件的蠕虫组件

- !bit:用于引用某些威胁的内部类别

- !cl:用于引用某些威胁的内部类别

- !dha:用于引用某些威胁的内部类别

- !pfn:用于引用某些威胁的内部类别

- !plock:用于引用某些威胁的内部类别

- !rfn:用于引用某些威胁的内部类别

- !rootkit:该恶意软件的 rootkit 组件

- @m:蠕虫邮件程序

- @mm:大量邮件程序蠕虫

浙公网安备 33010602011771号

浙公网安备 33010602011771号