CrowdStrike 在 MITRE ATT&CK 评估的所有 20 个步骤中实现了 100% 的检测覆盖率——利用 Carbanak 和 FIN7(CARBON SPIDER)的两个case做的评估,不一定全面

CrowdStrike 在 MITRE ATT&CK 评估的所有 20 个步骤中实现了 100% 的检测覆盖率

MITRE Engenuity ATT&CK® 评估计划的第三轮已经发布,再次强调 CrowdStrike 客户在面对现实世界中的对手时受到保护。CrowdStrike Falcon® 平台在评估的 20 个步骤中的每一步都提供可操作的警报,智能识别关键攻击活动,同时消除警报疲劳。

本次评估迭代利用了 Carbanak 和 FIN7(CARBON SPIDER)的两个复杂的对手模拟,并执行了一系列跨越整个 ATT&CK 矩阵的攻击,涵盖 Linux 和 Windows 操作系统上的 20 个独立测试步骤和 174 个测试子步骤。MITRE 的评估为我们提供了一个独特的机会来展示 CrowdStrike 如何开创性地解决我们行业最大的挑战:对敏捷性、全面可见性和速度的需求。CrowdStrike 的 MITRE ATT&CK 评估结果显示了 CrowdStrike Falcon 平台如何使用预防、检测和上下文遥测的独特组合来防止漏洞,为防御者提供全方位保护,同时减轻过载的安全团队的负担。

CrowdStrike 在今年的评估中取得的成就包括:

- CrowdStrike Falcon 通过在 20 个评估步骤和所有 MITRE ATT&CK 策略中的每一个步骤中提供可操作的警报,在入侵阶段实现了 100% 的检测覆盖率。

- Falcon 平台在跨 MITRE ATT&CK 框架的多个步骤中阻止了对两个威胁参与者的模拟入侵。

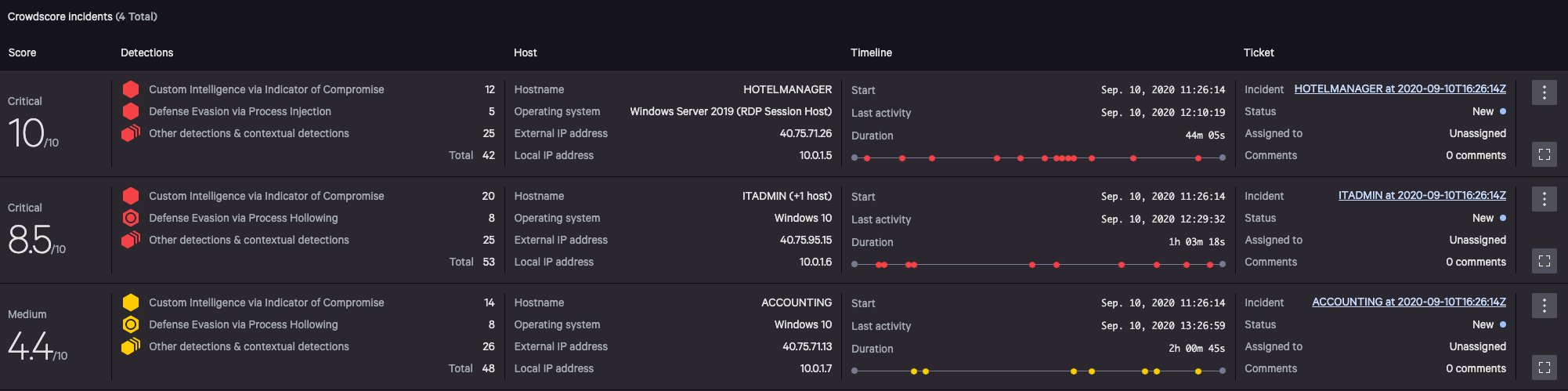

- CrowdScore 检测引擎分析了妥协和遥测的相关指标,将微弱信号汇集在一起,以检测高度复杂和隐蔽的敌手贸易。

- Falcon Incident Workbench 使用丰富的上下文(例如 ATT&CK 策略和技术、威胁行为者情报、设备和用户)对检测到的攻击进行优先级排序和可视化。结果显示为可操作的安全事件,并通过深度上下文遥测进行了丰富——将离散安全警报减少了 90%,并以其他供应商无法比拟的方式显着加快响应时间。

- Falcon 通过设计提供全面的检测,可以从多个有利位置查看攻击行为,实际上消除了对手不被发现的能力。

综合起来,这些结果展示了 Falcon 平台能够为对手活动提供领先的开箱即用检测和预防,显着减少 SOC 的手动工作,从而降低总拥有成本。

MITRE Engenuity 的评估方法不是挑选赢家,它旨在强调“产品用户如何在完美的情况下解决特定的 ATT&CK 技术实施,同时了解对手的行为并且没有环境噪音。” 尽管采用 MITRE 的方法,但供应商可能会使用各种标准(例如大多数检测或最大可见性,使用孤立的测试数据作为其证明点)声称“获胜”。在现实世界中,知识非常不完善,环境噪声、虚假警报和误报不断消耗有限的 SOC 和 IT 资源。在这方面取得成功具有挑战性的环境仅通过阻止现实世界违规的能力来衡量。我们考虑到这一点进行了这次评估,我很自豪地说,CrowdStrike Falcon 平台再次成功地做到了这一点。

智能优先级和消除警报疲劳

您更愿意使用哪种产品?一种是通过触手可及的工作流程呈现所有关键数据以阻止违规行为,还是一种让您筛选搜索界面、原始事件和虚假警报以抓住攻击者?过去的解决方案(例如 SIEM)表明,对于每天都会发生数百次攻击的组织而言,大量警报并不能推动可持续的安全性。我们更愿意阻止违规行为。

在现实世界中工作意味着快速发现威胁,能够在几分钟内识别和理解它,并能够在对手闯入您的网络并实现其目标之前遏制攻击。这意味着 SOC 分析师没有宝贵的时间来搜索数据以查看技术并确定行为是恶意的。这就是 Falcon 的 CrowdScore™ 检测引擎如此具有革命性的原因。

CrowdScore 的目标很简单:使用机器智能在未报警的数据中找到信号,让 Falcon 平台检测隐藏在雷达下的攻击者,这样您就不必这样做了。它不是孤立地检测单个进程或不良行为,也不是进行简单的基于时间的关联;

它依靠拥有数 PB 的相关行为遥测、客户开发的警报以及潜在恶意活动的强弱指标来准确识别这些数据是真正攻击的可能性。专有的 CrowdStrike Threat Graph® 非常适合应对这一挑战,使 CrowdScore 能够实时检测未知攻击并将其提升到 SOC,否则这些攻击可能会被忽视。

这些 CrowdScore 检测表明 ATT&CK 评估以及现实世界中的警报减少了 90%。

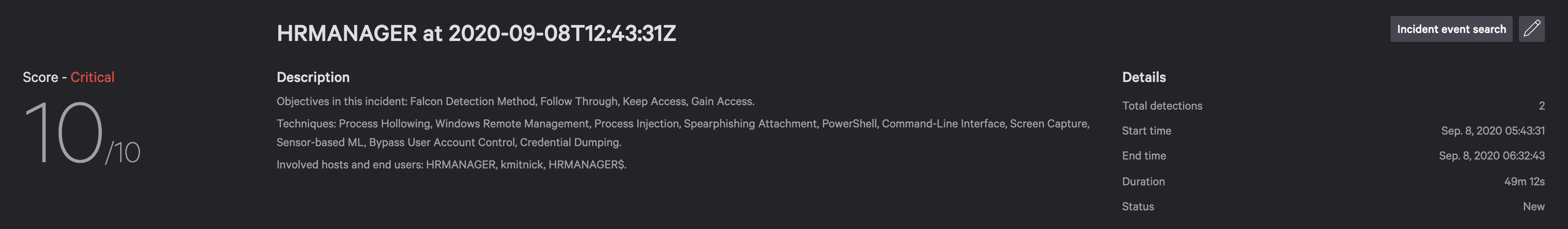

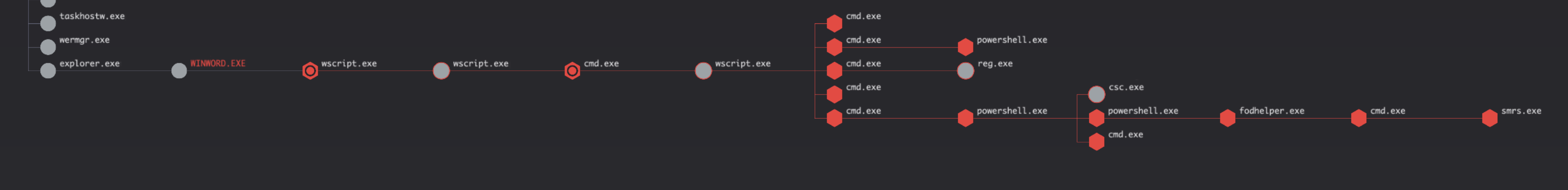

CrowdStrike 不断突破界限,以新的和创新的方式检测攻击者,这些方式并不总是与测试人员的评分方法保持一致。CrowdScore 是创新检测技术的一个很好的例子,它改变了防守者的比赛。如果 Falcon 配置为预防,攻击就会被迅速阻止。CrowdScore 仅针对检测进行配置(根据测试方法),它很快发现攻击者在依赖用户执行的鱼叉式网络钓鱼攻击中使用 Microsoft Word 成功破坏了系统,并开始实时构建事件。

使用 CrowdScore,防御者无需浪费时间浏览未确定优先级的数据,以获取他们了解威胁组成部分所需的信息。CrowdScore Incident Workbench 收集关键信息并将其呈现给 SOC 分析师,使他们能够快速识别、理解和遏制攻击。CrowdScore 这样做,所以你不必。

综合设计检测

全面检测从非常强大的数据源和可见性开始,以查看许多有利位置。在端点解决方案方面,数据并不是平等创建的,对手总是试图逃避防御者和他们带来的安全工具。CrowdStrike 明白这一点,这也是我们利用多个复杂数据源并在传感器和云中广泛强化它们的原因。这使得攻击者更难通过简单地重命名文件、更改命令行、执行简单的 AMSI 绕过、将行为注入合法进程或恢复挂钩函数来逃避检测。

在 ATT&CK 评估中,Falcon 平台表现出领先,大多数步骤具有两个以上的数据源,使 Falcon 的检测更加稳健。

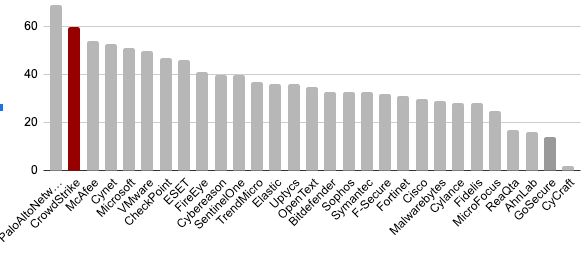

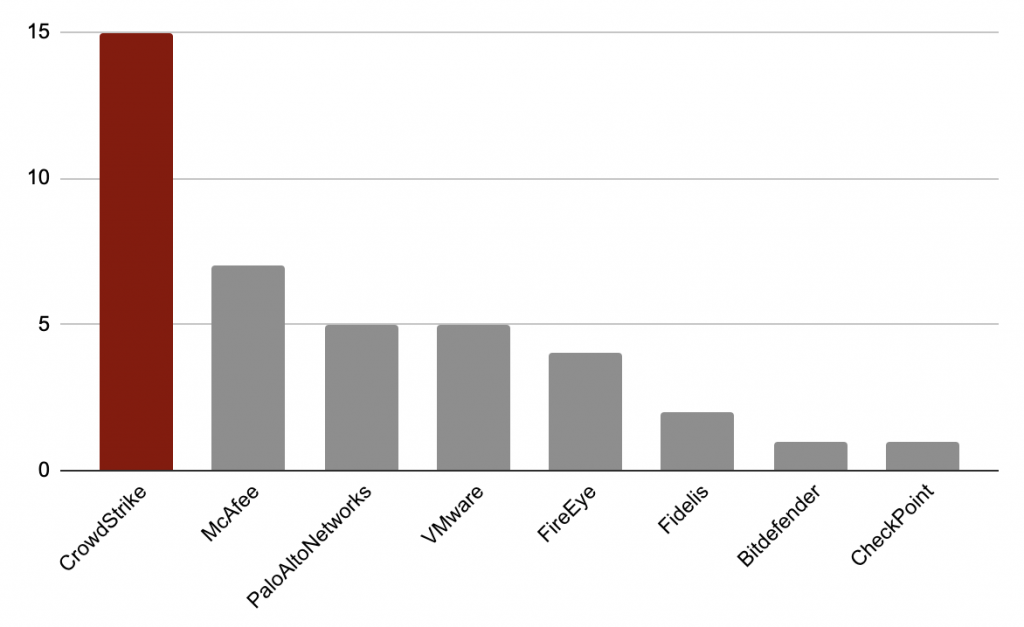

图 3. 使用两个以上不同数据源的检测步骤数

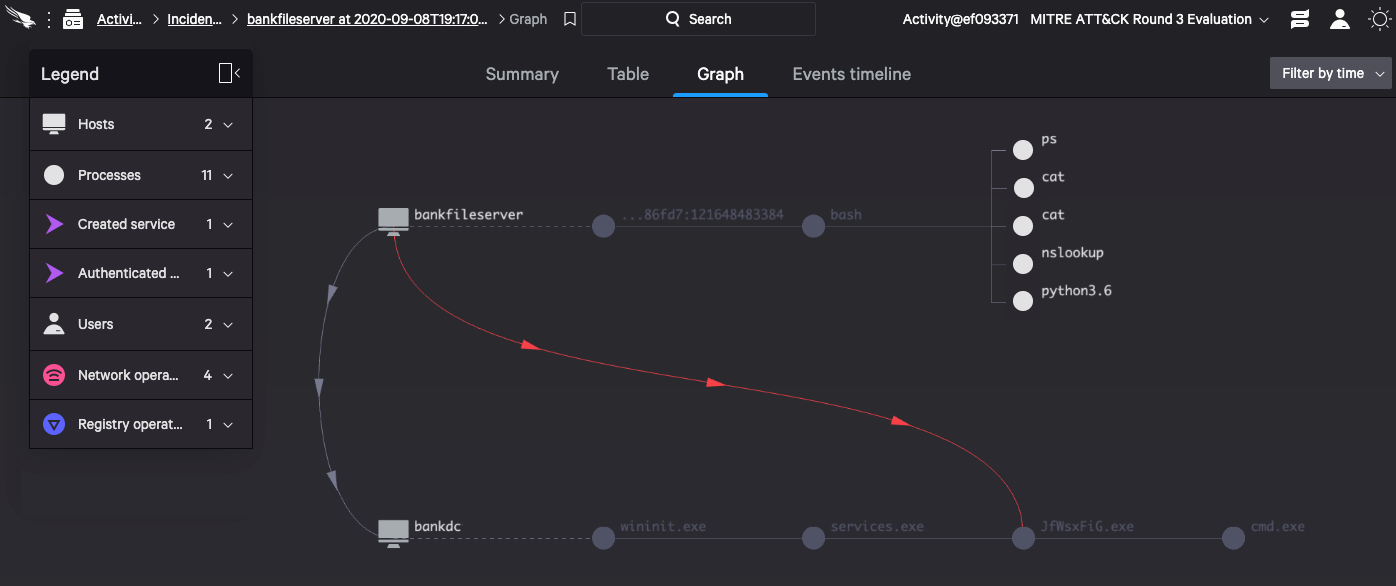

全面还意味着涵盖多个平台,CrowdStrike Falcon 对您使用的所有平台都有效。今年,MITRE 将 Linux 作为测试环境的一个可选组件,让参与者有机会展示跨平台功能。MITRE 的评估结果表明,Falcon 检测并阻止了来自 Linux 和 Windows 机器的横向移动技术,这些技术涉及到其他网络机器和服务的远程 SSH 连接(T1021.004)和 SMB 协议滥用(T1021.002),有效地阻止了不良行为者评估其他目标. MITRE 的目标评估是攻击链中的关键步骤,尤其是在 Windows 和 Linux 主机上的对手模拟中。

拥有开箱即用的功能,无需人工干预,在攻击链的这一步骤中 100% 阻止这些尝试有助于确保所有基础设施环境中的强大安全态势。

X 因素:Falcon X 为团队提供自动化智能

对手攻击策略、技术和工具越来越复杂,需要更高的可见性和对高级恶意软件的更详细分析。击败规避的恶意软件并扩展整个安全基础设施的有效性,可以帮助安全团队通过更多的可见性更好更快地做出决策来增强安全团队的能力,并帮助他们深入了解威胁的技术细节以了解如何有效地寻找复杂的对手未来。

在评估期间,CrowdStrike Falcon X™ 及其强大的自动化沙箱分析提供了对整个攻击过程中对手活动的全面可见性和情报。Falcon X 提供了涵盖 15 个独立测试步骤的见解,确定了许多技术,包括通过 PowerShell 脚本进行的权限提升和对手每天都希望利用的横向移动。

这种分析的结果不仅是可见性和检测,而且是关于对手交易的深度情报和指标。这为防御者提供了改善防御所需的关键情报,不仅可以检测而且可以阻止明天的顽固对手。

图 5. CrowdStrike Falcon Sandbox™ 提供自动化情报,对于了解当前威胁和防止下一个威胁至关重要

平台的力量

虽然此测试侧重于端点检测和响应,但聪明的对手总是会尝试跨越多个攻击域,以找到防御中的最薄弱点以实现其结果。云原生 CrowdStrike Falcon 平台是从第一天开始构建的,旨在为防御者提供跨端点及其他地方的全面可见性。Falcon 将 Falcon Prevent™ 下一代防病毒和 Falcon Insight™ 端点检测和响应的端点保护与身份保护 (Falcon Identity Protection) 和云工作负载 (Falcon Cloud Workload Protection) 相结合,为安全分析师提供保护他们所需的能力组织对抗顽固的对手。

故事并没有就此结束。一旦攻击者被阻止,防御者必须检查他们的安全态势和攻击面以降低类似攻击的风险,这一点至关重要。Falcon 平台在这方面具有出色的能力,无论是识别需要安全培训的用户,使用Falcon Spotlight™突出漏洞或在使用Falcon Discover™进行攻击时可能被利用的软件,还是使用我们领先的情报数据来了解攻击者如何可以再试一次。

不懈地专注于阻止违规行为

CrowdStrike 致力于与众多领先的独立测试组织一起测试 Falcon 平台,以提供必要的透明度,说明我们的能力在接近真实世界的测试场景中的表现,并让我们的客户相信我们将继续提供最佳保护可用的。该测试的结果突出了 CrowdStrike Falcon 始终如一的一流威胁检测能力,这些能力在多项SE Lab Breach Response 测试和AV-Comparatives Endpoint Protection and Response测试中不断得到证明,我们也被评为战略领导者.

对手不会停滞不前,CrowdStrike 也不会。CrowdStrike 的复杂检测技术不断发展,因为我们通过提供新功能进行创新,以识别和阻止新的和新兴的手工艺。自 2020 年夏季参加 MITRE ATT&CK 评估以来,我们添加了广泛的功能和检测增强功能,以防范已知和未知威胁。通过参与 MITRE 威胁情报防御中心,我们将继续致力于促进社区对如何构建安全计划的整体理解,包括如何实施 ATT&CK。

通过这一切,猎鹰久经考验的敏捷性、全面的可见性和速度仍然是我们共同对抗复杂对手的关键武器。我们很自豪再次展示我们在保护组织免受现实世界违规行为方面无可争议的领导地位。

其他资源

- 在CrowdStrike 2021 全球威胁报告中了解对手 TTP 的最新趋势。

- 访问产品网页,了解功能强大的云原生CrowdStrike Falcon® 平台。

- 要了解如何将有关威胁参与者的情报纳入您的安全策略,请访问Falcon X™ 威胁情报页面。

- 获得 CrowdStrike Falcon Prevent™ 的全功能免费试用版,并了解真正的下一代 AV 如何抵御当今最复杂的威胁。

FIN7是一个俄罗斯犯罪高级持续性威胁组织,自 2015 年年中以来主要针对美国零售、餐饮和酒店行业。FIN7 的一部分由前线公司 Combi Security 用完。它被称为世界上最成功的犯罪黑客组织之一。[1]

历史[编辑]

2017 年 3 月,FIN7 对涉及 SEC 文件的公司员工进行了鱼叉式钓鱼活动。[2]

2018 年 8 月,FIN7 的三名成员被美国司法部指控网络犯罪影响了 100 多家美国公司。[3]

据报道,2018 年 11 月,FIN7 是 Red Robin、Chili's、Arby's、Burgerville、Omni Hotels 和 Saks Fifth Avenue 的数据泄露事件的幕后黑手。[4]

2020 年 3 月,据报道 FIN7 参与了BadUSB攻击。[5]

2020 年 12 月,有报道称 FIN7 可能是 Ryuk 的密切合作者。[6]

2021 年 4 月,来自乌克兰的 FIN7 Fedir Hladyr 的一名“高级经理”在承认犯有串谋进行电汇欺诈和一项串谋进行计算机黑客攻击的指控后,在美国被判处 10 年监禁。[7] [8]

Carbanak是一种针对(但不限于)金融机构的APT式活动, [1 ]由俄罗斯网络安全公司卡巴斯基实验室于 2014 年[2]发现。[3]它利用恶意软件引入到运行Microsoft Windows [4]的系统中,使用网络钓鱼电子邮件,[3] [5]然后用于从银行窃取资金。【怎么样?]黑客组织是[由谁说的?] 从银行以及一千多名私人客户那里偷走了超过 9 亿美元。

犯罪分子能够操纵他们对各自银行网络的访问,以便以各种方式窃取资金。在某些情况下,自动柜员机被指示在无需与终端本地交互的情况下分配现金。卡巴斯基表示,钱骡会收集钱并通过SWIFT 网络将其转移到犯罪分子的账户。Carbanak 集团甚至更改数据库并增加现有账户的余额,并将原始余额仍完好无损的用户不知道的差额收入囊中。[6]

据卡巴斯基实验室称,他们的预定目标主要是俄罗斯,其次是美国、德国、中国和乌克兰。一家银行的自动取款机被编程为在特定时间吐出现金,而另一家公司则通过其在线平台收取了 1000 万美元,从而损失了 730 万美元。

卡巴斯基实验室正在协助调查和采取对策,以破坏恶意软件操作和网络犯罪活动。在调查期间,他们提供技术专业知识,例如分析感染媒介、恶意程序、支持的命令和控制基础设施以及利用方法。[7]

FireEye发布了跟踪进一步活动的研究,将该组织称为FIN7,包括以 SEC 为主题的鱼叉式网络钓鱼活动。[8] Proofpoint还发表了将集团与 Bateleur后门联系起来的研究,并将目标清单扩大到美国连锁餐厅、酒店组织、零售商、商业服务、供应商和其他超出其最初金融服务重点的领域。[9]

2020 年 10 月 26 日,PRODAFT(瑞士)开始发布 Fin7/Carbanak 小组的内部详细信息以及他们在运营期间使用的工具。[10]发布的信息据称源自威胁参与者一方的单个 OPSEC 故障。[11]

2018 年 3 月 26 日,欧洲刑警组织声称已在西班牙阿利坎特市逮捕了 Carbanak 和相关 Cobalt 或 Cobalt 罢工组织的“主谋”,该组织由西班牙国家警察牵头,并与多个国家的执法部门合作作为私人网络安全公司。然而,该组织的活动似乎仍在继续, 2018 年哈德逊湾公司使用销售点恶意软件的违规行为归咎于该组织。[12]

争议[编辑]

Carbanak 攻击存在一些争议,因为它们似乎在几个月前由互联网安全公司Group-IB(俄罗斯)和 Fox-IT(荷兰)的报告中描述,该攻击被称为Anunak。[13] Anunak 报告还显示财务损失的金额大大减少,根据 Fox-IT 在《纽约时报》文章发表后发表的声明,俄罗斯境外银行的妥协与他们的研究不符。[14]也在俄罗斯报纸《生意人报》的采访中卡巴斯基实验室和 Group-IB 的说法之间的争议暴露出来,Group-IB 声称俄罗斯和乌克兰以外的银行没有受到打击,该地区以外的活动主要集中在销售点系统上。[15]

路透社发表了一份声明,引用了FBI和 USSS(美国特勤局)发布的私营行业通知,声称他们没有收到任何关于 Carbanak 影响金融业的报告。[16]美国银行业的两个代表团体FS-ISAC和 ABA(美国银行家协会)在接受Bank Technology News采访时表示,没有美国银行受到影响。[17]

浙公网安备 33010602011771号

浙公网安备 33010602011771号