WannaCry 变种跟踪分析——本质上还是在持续利用没有修复永恒之蓝漏洞的机器进行攻击

勒索病毒活跃家族:Wannacry依然让企业“想哭”

报告基于深信服云端数据统计发现,Wannacry仍然依靠“永恒之蓝”漏洞(MS17-010)占据勒索病毒感染量榜首。尽管Wannacry勒索病毒已经无法触发加密,但其感染数据反映了当前仍存在大量主机没有针对常见高危漏洞进行合理加固的现象。

-------------------------------------

新变种的 WannaCry 2.0 勒索蠕虫病毒究竟长啥样?怎么防?

本文作者:谢幺,宅客频道网络安全作者。

第一代 WannaCrypt 席卷全球,风波尚未平息,它的“儿孙”们又汹涌来袭。

昨天(5月14日),卡巴斯基的研究人员宣称发现了 WannaCry 的变种样本。当天下午,北京市委网信办、北京市公安局、北京市经信委也联合发出了《关于WannaCry 勒索蠕虫出现变种及处置工作建议的通知》,指出了 WannaCry 2.0 的出现。

那么,所谓的 WannaCry 2.0 勒索蠕虫病毒出现了哪些新的特性,进行了那些改造?

安全厂商绿盟科技和威胁情报平台微步在线均在第一时间对该样本进行了分析并给出了报告,宅客频道综合了两家的安全分析内容,尝试还原蠕虫病毒变种的“样貌”。

一、依然是利用 MS17-010 和“永恒之蓝”后门

根据绿盟科技的安全分析报告,新变种的蠕虫病毒传播方式和之前相同,依然是利用了 Windows 系统的漏洞和445端口进行传播,因此之前的防护措施依然有效。

二、两个变种:不排除多个团伙利用该方式进行攻击

目前安全机构已经捕获到了2个变种蠕虫样本,我们在此称之为 变种1号和变种2号。

变种1号:依然留有“秘密开关”,但是域名更换

关于初代 WannaCry的 “秘密开关”,可以参看宅客频道此前发布的《全球勒索病毒爆发后,他用几十块钱挽救了成千上万台电脑》报道中的详细描述。大致说的是一位英国安全研究人员在捕获到的 Wannacry 蠕虫病毒样本中,发现了一个很长的域名:

http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

他出于职业习惯就购买并注册了该域名,结果这个域名恰恰是勒索者用来控制蠕虫病毒传播的“秘密开关”,他的无意之举成功遏制了该蠕虫病毒的传播,挽救了成千上万的电脑。

然而勒索者们并未就此作罢,他们将病毒进行了技术改造后再次放出。

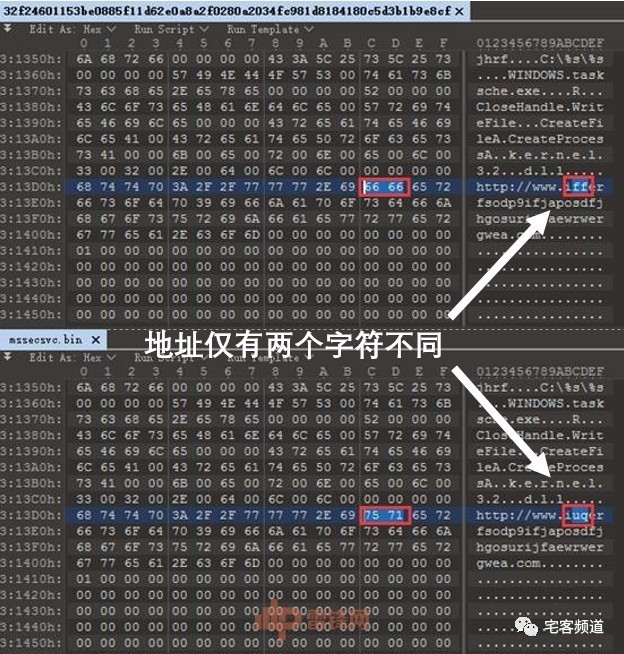

绿盟科技的报告中称,变种1号依然留有“秘密开关”,但是域名已经进行了修改。而且该域名和初代 WannaCry 中的域名只有两个字符之差。

▲图片来源:绿盟科技《WannaCry变种样本初步分析报告》

和初代蠕虫病毒一样,目前变种1号中包含的域名也已被安全组织接管,只要能够保持连通该域名,就可以有效遏制该恶意病毒的进一步感染和传播。

不过微步在线也提醒:由于在国内部分地区暂时无法解析该域名,所以依然会出现攻击后被加密的情况。

变种2号:去掉了“秘密开关”,但目前没有勒索能力

据宅客频道了解,变种2号的样本中修改了某一跳转指令,直接取消了开关域名的退出机制,无论开关域名是否可以访问,都会执行后续恶意操作。也就是说,变种2号不存在所谓的“秘密开关”,一旦放出传播,连勒索者自己都控制不住蠕虫病毒的传播。

所幸的是,研究人员发现变种2号样本,在测试环境下不能正常运行,因此也就无勒索软件的加密行为以及其他的自启动项设置行为。

微步在线方面分析认为,变种2号在后续大范围传播的可能性极小。绿盟科技则表示具体原因有待进一步分析。

绿盟科技的安全专家告诉宅客频道:

我们认为目前搜集到的两个变种,应该都是在原有蠕虫样本上直接进行二进制修改而成的,不是基于源代码编译的。不排除有人同样利用这种方式生成其他变种,以造成更大破坏。

因此他们建议,无论勒索软件如何变种,都应当按照正常的安全防护流程,及时更新系统补丁,利用专业安全机构提供的加固工具进行防御。

-------------------------------------------

WannaCry变为WannaSister?比特币敲诈原来一直在演化

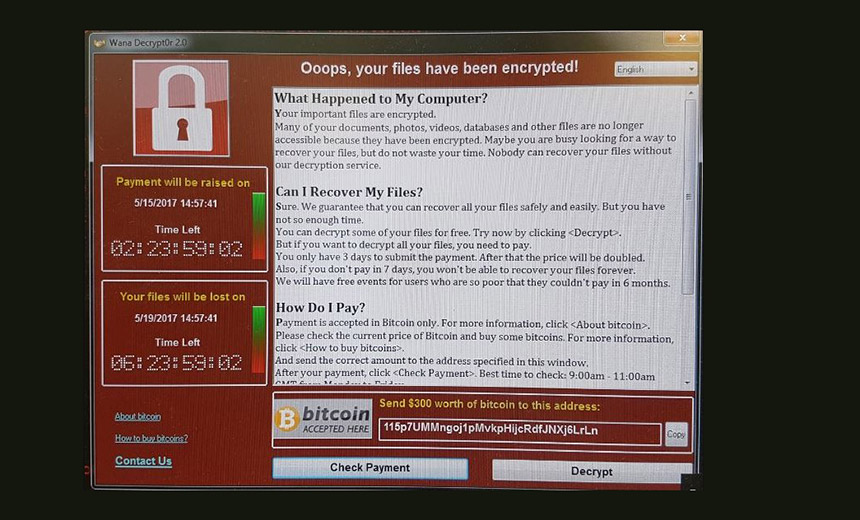

席卷全球的WannaCry勒索病毒已经扩散至100多个国家和地区,包括医院,教育机构,政府部门都无一例外的遭受到了攻击。勒索病毒结合蠕虫的方式进行传播,是此次攻击事件大规模爆发的重要原因。截止到15号,已经有近4万美元的赎金被支付,与全球中毒用户规模来看,这仅仅是非常小的一个支付比例。

腾讯反病毒实验室及时响应此次攻击事件,搜集相关信息,初步判断WannaCry病毒在爆发之前已经存在于互联网中,并且病毒目前仍然在进行变种。在监控到的样本中,发现疑似黑客的开发路径,有的样本名称已经变为“WannaSister.exe”,从“想哭(WannaCry)”变成“想妹妹(WannaSister)”。

(腾讯安全反病毒实验室96小时勒索病毒监控图)

特别说明:

不得不承认此次WannaCry勒索病毒影响席卷全球,短期内被瞬间引爆,但实际破坏性还不算大,我们的研究和输出希望帮助大家理性了解并面对,并不希望被放大和恐慌。此次我们认为这次勒索病毒的作恶手法没有显著变化,只是这次与微软漏洞结合。针对勒索病毒已经找到了有效的防御方法,而且周一开始病毒传播已在减弱,用户只要掌握正确的方法就可以避免,广大网友不必太惊慌,关注腾讯安全联合实验室和腾讯电脑管家的研究和防御方案,也呼吁行业理性应对。我们也会继续追踪病毒演变。

WannaCry勒索病毒时间轴

传播方式

根据目前我们掌握的信息,病毒在12日大规模爆发之前,很有可能就已经通过挂马的方式在网络中进行传播。在一个来自巴西被挂马的网站上可以下载到一个混淆的html文件,html会去下载一个前缀为task的exe文件,而诸多信息表明,此文件很有可能与12号爆发的WannaCry勒索病毒有着紧密关系。

根据腾讯反病毒实验室威胁情报数据库中查询得知,此文件第一次出现的时间是2017年5月9号。WannaCry的传播方式,最早很可能是通过挂马的方式进行传播。12号爆发的原因,正是因为黑客更换了传播的武器库,挑选了泄露的MS17-010漏洞,才造成这次大规模的爆发。当有其他更具杀伤力的武器时,黑客也一定会第一时间利用。

对抗手段

当传播方式鸟枪换大炮后,黑客也在炮弹上开始下功夫。在腾讯反病毒实验室已获取的样本中找到一个名为WannaSister的样本,而这个样本应该是病毒作者持续更新,用来逃避杀毒软件查杀的对抗手段。

此样本首次出现在13号,这说明自从病毒爆发后,作者也在持续更新,正在想办法让大家从“WannaCry想哭”更新到“WannaSister想妹妹”。就目前掌握的信息,自12号病毒爆发以后,病毒样本出现了至少4种方式来对抗安全软件的查杀,这也再次印证了WannaCry还在一直演化。

加壳

在分析的过程中,我们发现已经有样本在原有病毒的基础上进行了加壳的处理,以此来对抗静态引擎的查杀,而这个样本最早出现在12号的半夜11点左右,可见病毒作者在12号病毒爆发后的当天,就已经开始着手进行免杀对抗。下图为壳的信息。

通过加壳后,分析人员无法直接看到有效的字符串信息,这种方式可以对抗杀毒软件静态字符串查杀。

通过使用分析软件OD脱壳后,就可以看到WannaCry的关键字符串。包括c.wnry加密后的文件,wncry@2ol7解密压缩包的密码,及作者的3个比特币地址等。

病毒作者并非只使用了一款加壳工具对病毒进行加密,在其他样本中,也发现作者使用了安全行业公认的强壳VMP进行加密,而这种加密方式,使被加密过的样本更加难以分析。

我们通过验证使用VMP加密过的样本,发现非常多的杀毒厂商已无法识别。

伪装

在收集到的样本中,有一类样本在代码中加入了许多正常字符串信息,在字符串信息中添加了许多图片链接,并且把WannaCry病毒加密后,放在了自己的资源文件下。这样即可以混淆病毒分析人员造成误导,同时也可以躲避杀软的查杀。下图展示了文件中的正常图片链接

当我们打开图片链接时,可以看到一副正常的图片。误导用户,让用户觉得没有什么恶意事情发生。

但实际上病毒已经开始运行,会通过启动傀儡进程notepad,进一步掩饰自己的恶意行为。

随后解密资源文件,并将资源文件写入到notepad进程中,这样就借助傀儡进程启动了恶意代码。

伪造签名

在分析14号的样本中,我们发现病毒作者开始对病毒文件加数字签名证书,用签名证书的的方式来逃避杀毒软件的查杀。但是签名证书并不是有效的,这也能够看出作者添加证书也许是临时起意,并没有事先准备好。

我们发现病毒作者对同一病毒文件进行了多次签名,尝试绕过杀软的方法。在腾讯反病毒实验室获取的情报当中,我们可以发现两次签名时间仅间隔9秒钟,并且样本的名字也只差1个字符。

反调试

病毒作者在更新的样本中,也增加了反调试手法:

1 通过人为制造SEH异常,改变程序的执行流程

2 注册窗口Class结构体,将函数执行流程隐藏在函数回调中。

总结

这次勒索病毒的作恶手法没有显著变化,只是这次与微软漏洞结合。针对勒索病毒已经找到了有效的防御方法,而且周一开始病毒传播已在减弱,用户只要掌握正确的方法就可以避免,广大网友不必太惊慌,关注腾讯反病毒实验室和腾讯电脑管家的研究和防御方案,也呼吁行业理性应对。我们也会继续追踪病毒演变。腾讯反病毒实验室会密切关注事态的进展,严阵以待,做好打持久战的准备,坚决遏制勒索病毒蔓延趋势。

---------------------------------------

上面信息的其他补充(来自百科):

亲历WannaCry变种病毒

原创无意中发现电脑中了WannaCry的变种病毒,具体现象为cmd命令行netstat -an |find ":445" 有大量从本机外连其他机器445端口的TCP连接。WannaCry之前的版本会释放勒索程序对主机进行勒索,但变种中该程序在主流Windows平台下运行失败,无法进行勒索操作。但如果内网中多个主机感染了该病毒,病毒会互相之间进行永恒之蓝漏洞攻击,该漏洞的利用使用了堆喷射技术,该技术漏洞利用并不稳定,有小概率出现漏洞利用失败,在未打补丁利用失败的情况,会造成被攻击主机蓝屏的现象。

处理步骤:

一、安装MS17-010补丁。补丁下载地址: https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

二、使用深信服WannaCry专杀工具进行杀毒。

如上2步完成后本以为万事大吉,可是观察发现仍然有大量从本机发往同一网段其他机器445端口TCP连接出现。如此可见病毒并未完全被清除,认真想想虽然我们安装了补丁仅仅是起到了不被再次感染的作用。所以我再次打开“任务管理器”又发现几个可疑进程直接强制结束,发现根本杀不掉。之后又找到进程文件所在目录直接强制删除发现也不管用,因为该文件被进程正在调用中。。。沉思片刻之后果断安装360杀毒进行扫描查杀最后搞定。不得不承认360很牛币啊。哈哈XD.

被360查杀的遗留病毒目录和文件:

C:\Windows\SecureBootThemes\

C:\Windows\System32\SecureBootThemes\spoolsv.exe

C:\Windows\System32\TrustedHostServices.exe

C:\Windows\System32\tpmagentservice.dll

参考文章:

http://sec.sangfor.com.cn/events/97.html

http://www.freebuf.com/news/139809.html

------------------------------------直接通过hex编辑器修改wannacry的也有很多,例如直接替换域名开关。

We analyzed the top 10 most prevalent files and quickly identified that they had all been altered very

early in the code. The alterations in all 10 samples bypass the kill switch entirely. This means that these

updated WannaCry variants' ability to spread is no longer restrained by the kill switch.

Death of the kill switch?

We wanted to understand if the kill switch bypass was true for all the 12,481 unique files (hashes) seen.

Unfortunately, due to the extreme rarity of many of these files we were only able to obtain 2,725 of

them. This included the majority of the top 1,000, as well as many that were only seen once. In total, the

files we were able to obtain accounted for 97.8% of the detections.

Some form of killswitch bypass was present in all 2,725 files we analyzed.

It's important to note that the changes appear to have been made via the use of a hex editor, rather

than through recompilation of the original source code. This suggests that these changes were not made

by the original creators.

Taking a deeper look at the changes, we can see four different methods that have been used:

1. Simply removing or changing the kill switch URL. Roughly half of the samples did this, with most just removing

the URL completely. The next most common approach was to change the last two letters from “ea” to “ff”.

Original:

Updated:

We spotted several variations of killswitch domains in these samples.

Modifying the killswitch domain resulted in these variants of WannaCry being unable to connect.

Instead of exiting, they would simply move to the next command, which was to launch the attack.

2. The second method was to change the code to basically instruct the malware: regardless of the result of the

kill switch test, move to the next command (execute the attack).

Original:

检测到超过 12,000 个 WannaCry 变种

安全研究人员已经确定,WannaCry 勒索软件家族的 12,000 多种变体正在肆虐用户。

Sophos 将这种变体的增加归因于威胁行为者采用了原始的2017 WannaCry 二进制文件并对其进行了修改以满足他们的需求。这些版本随后产生了许多感染尝试。例如,2019 年 8 月,这家英国安全软件和硬件公司的研究人员检测到受感染计算机进行了 430 万次传播勒索软件的尝试。

这并不是说所有变体在产生这些攻击时都发挥了同等作用。在对 2018 年 9 月至 2018 年 12 月期间发现的约 2,275 个变体的分析中,Sophos 发现,在这三个月期间观察到的 510 万次检测中,特别是 10 个变体占了 340 万次。(前三名占 260 万。)相比之下,Sophos 发现 12,005 个独特文件的次数不到 100 次,而原始的 2017 年 WannaCry 勒索软件二进制文件仅出现了 40 次。

这 11 个 WannaCry 变体是我们在 2019 年 8 月观察到的超过 430 万次 WannaCry 攻击的主要原因。

这 11 个 WannaCry 变体是我们在 2019 年 8 月观察到的超过 430 万次 WannaCry 攻击的主要原因。

Sophos 在其研究过程中确实发现了一个有希望的笔记。正如在博客文章中解释的那样:

好处之一:几乎我们发现的所有 WannaCry 变体都遭到了灾难性的破坏,无法对其受害者的计算机进行加密。但是这些变种仍然非常有能力将自己的损坏副本传播到尚未修补的 Windows 计算机上,以修复最初允许 WannaCry 如此迅速传播的错误。

这些发现揭示了数字威胁如何在全球爆发或备受瞩目的事件后消失。当恶意软件家族利用已存在多年的已知漏洞来感染新机器时,情况尤其如此。

组织不能让这些安全漏洞得不到解决。他们通过建立全面的漏洞管理计划来增强解决此类差距的能力非常重要。作为这项工作的一部分,他们可以求助于Tripwire 之类的解决方案,以帮助发现所有资产、确定安全问题的优先级并简化修复问题。

---------------------------------------------------------------从下面文章看,还是有大量的永恒之蓝漏洞的漏网之鱼。。。

为什么以 EternalBlue 为目标的 WannaCry 仍然逍遥法外?

'最广泛成功的可蠕虫恶意软件几乎成为永久宿醉'

2017 年 5 月 12 日,您在哪里?对于许多网络安全专业人士来说,答案是“试图遏制 WannaCry 的影响”,即那天开始袭击全球组织的勒索软件。

WannaCry 迅速传播,因为它包含对 Windows Server Message Block 版本 1(又名 EternalBlue)中广泛缺陷的利用。该漏洞CVE-2017-0143很久以前就被微软修补了——事实上,在 WannaCry 出现之前不久——通过其 MS17-010 安全更新。

“如果我们长时间不修补此类漏洞,我们还能做什么?”

因此,令人担忧的是,随着最近几周安全公司一直在回顾 2020 年以来的主要趋势,一种特殊的恶意软件和一种特殊的漏洞继续出现:WannaCry 和 EternalBlue。

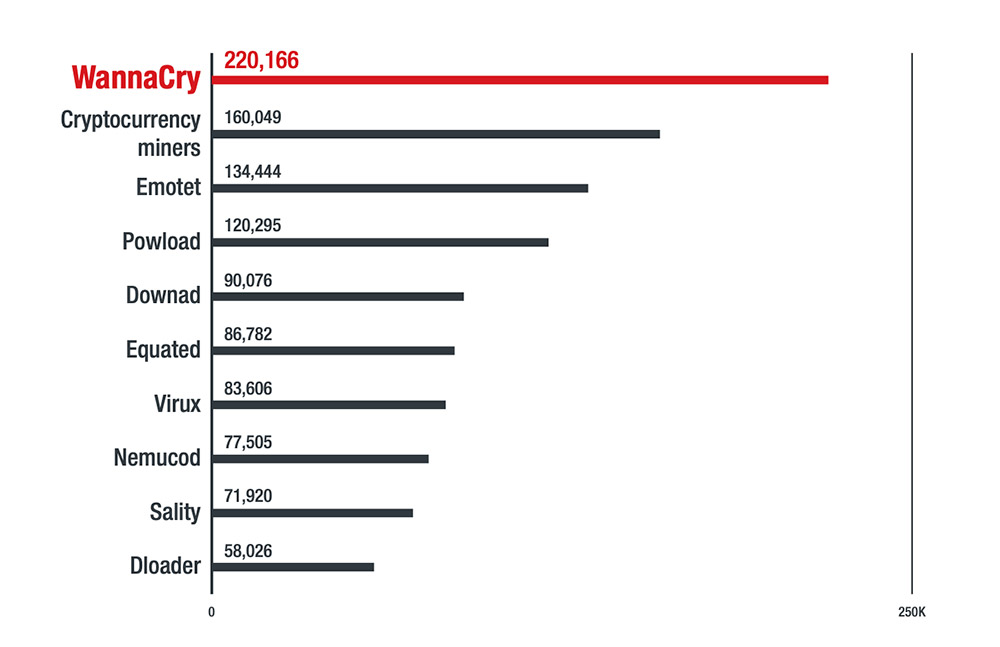

例如,安全公司趋势科技报告称,去年检测到的最常见的恶意软件家族类型是 WannaCry,其次是加密货币矿工和Emotet,最近被警方破坏。

在WannaCry 风靡全球、感染数百家组织近四年后,为什么它仍然如此盛行?

趋势科技安全研究副总裁 Rik Ferguson 表示:“真正让 WannaCry 保持流行和活跃的一件事是它是可蠕虫病毒的勒索软件。” “再加上 Shodan 刚刚向我展示了仍有 9,131 台面向互联网的机器易受 MS17-010 攻击的事实,您很快就会开始理解为什么它会继续传播。”

EternalBlue 似乎开始于国家安全局,它显然是为 SMB_v1 缺陷构建了漏洞利用程序。该漏洞随后被泄露或被盗,随后在 2017 年被 Shadow Brokers 组织获取并泄露。 NSA 似乎已经给了微软一个警告,因为这家科技巨头于 2017 年 3 月 14 日发布了针对该漏洞的补丁,恰好是Shadow Brokers 泄露永恒之蓝的前一个月。

两个月后,针对 EternalBlue 的WannaCry版本出现,许多专家表示它似乎是由朝鲜黑客开发的,然后他们可能已经失去了对它的控制。恶意软件研究人员Marcus Hutchins在恶意软件中发现了一个终止开关,这要归功于它搜索特定 URL 并仅在无法访问该地址时才尝试加密系统。Hutchins 注册了这个 URL,这起到了关闭 WannaCry 版本然后在野外传播的效果。

“我们今天在野外看到的许多版本都是原始版本的修改版本,它们没有 - 或者他们绕过 - 导致传播的终止开关,”弗格森告诉我。“但是这些检测中的绝大多数都有一个损坏的加密模块,这意味着它们仍然会传播但不会加密——因此不会被注意到。”

这提醒我们,虽然 WannaCry 可能是检测到最多的恶意软件,但这并不意味着它是最具破坏性的,甚至感染的系统最多。并非所有流通中的此类代码都能通过安全软件,即使通过,也不能保证成功。

瑕疵慢慢消失

虽然这一切都是积极的,但 WannaCry 继续传播意味着它仍在继续感染至少一些未打补丁的系统。

不幸的是,一些未打补丁的系统逐渐消失,数量减少但从未达到零(请参阅:永恒之蓝?扫描仪发现永恒之蓝仍然广泛传播)。

例如,在 2020 年,趋势科技第 15 大恶意软件是 Conficker,该恶意软件家族于 2008 年首次被发现攻击了 Microsoft Server 漏洞。可移动驱动器和网络共享中的自身副本,”据趋势科技称。该恶意软件包括尝试将自身传播到多个随机生成的 URL 的能力,并继续传播。

“正如我们在 Conficker 中看到的那样,最广泛成功的可蠕虫恶意软件几乎成为永久性的宿醉,”弗格森说。

2020 年 F-Secure 端点保护产品检测到的前 20 种恶意软件

2020 年 F-Secure 端点保护产品检测到的前 20 种恶意软件区块链分析公司 Chainalysis 报告称,从盈利能力的角度来看,利用加密锁定恶意软件进行针对性攻击的攻击者继续处于鼎盛时期,去年已知利润近3.7 亿美元。这一数字比已知的 2019 年收益增长了 336%。

虽然勒索软件的利润可能正在飙升,但从数量的角度来看,当谈到最常见的恶意软件时,近年来几乎没有变化。

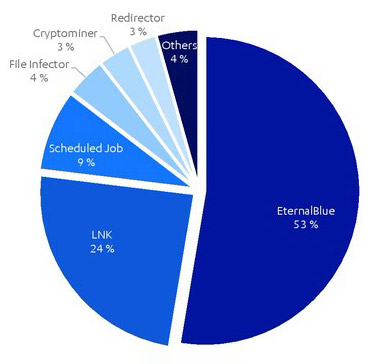

例如,芬兰安全公司 F-Secure 报告称,2020 年最常见的恶意代码攻击是网络攻击和文件处理错误。最常见的尝试利用类型仍然是针对名为 EternalBlue 的 SMB_v1 缺陷。

“有三种不同的威胁检测导致了这一点:Rycon、WannaCry 和 Vools,”安全公司 F-Secure 战术防御部门的副总裁 Christine Bejerasco 告诉我。

Bejerasco 说,去年其他一些最流行的攻击类型使用了 LNK,它们是 Windows 快捷方式文件,“由不同类型的恶意软件使用,以指向他们拥有的不同植入物,然后执行这些文件”。最近的F-Secure 网络广播。

未修补的 Windows 缺陷:绝不是一个好兆头

弗格森说,他对 WannaCry 没有死一点也不感到惊讶。

“那么最大的教训是什么,我们应该担心多少?最大的教训是,在面向公众和私有网络上,仍然有太多的机器没有针对 3 年甚至更旧的漏洞进行修补。事实上,而不是 WannaCry 的生存,应该是最大的担忧,”他说。

很可能,如果一个组织的系统容易受到旧恶意软件的攻击,那么也会存在更多的罪恶。

“在提升我们的安全态势时,我们需要比这更加虔诚,因为如果我们长时间不修补此类漏洞,我们还能做什么?” 贝杰拉斯科说。

。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号