sentinel 威胁狩猎——挖掘新的异常???从下面的表格就是一些检测异常的规则,例如DNS查询过程,少见的域名等

作为安全分析师和调查人员,您希望积极主动地寻找安全威胁,但您的各种系统和安全设备会生成可能难以解析和过滤到有意义的事件的数据山脉。 Azure Sentinel拥有强大的狩猎搜索和查询工具,可以在组织的数据源上寻找安全威胁。为了帮助安全性分析师主动寻找未受安全应用程序未检测到的新的异常,甚至是您的预定分析规则,Azure Sentinel的内置狩猎查询指导您询问您在已有的数据中找到问题的问题你的网络。

例如,一个内置查询提供有关在基础架构上运行的最不常见进程的数据。您不会在每次运行时想要一个警报 - 它们可能完全是无辜的 - 但是您可能希望有机会查看查询以查看是否有任何不寻常的东西。

使用内置查询

这狩猎仪表板提供现成的查询示例,旨在让您入门,并让您熟悉表和查询语言。查询在日志表中存储的数据运行,例如用于进程创建,DNS事件或其他事件类型。

内置狩猎查询是由Microsoft Security研究人员连续开发的,既不断地添加新查询和微调现有查询,以便为您提供一个入口点,以寻找新检测并弄清楚在开始寻找新的新的何处攻击。

在失陷之前,期间和之后使用查询以采取以下操作:

-

发生事故之前:等待检测是不够的。通过运行与您将至少一次摄入工作空间的数据与您摄取的数据相关的任何威胁狩猎查询进行主动操作。

您的主动狩猎的结果提供了早期洞察的事件,这些事件可能会确认失陷正在进行失陷,或者至少会在风险和需要注意的环境中显示较弱的区域。

-

在失陷期间: 采用现场直播要不断运行特定的查询,呈现出现的结果。当您需要主动监控用户事件时使用LivestReam,例如,如果您需要验证特定的失陷是否仍然发生,以帮助确定威胁演员的下一个动作,并在调查结束时确认失陷确实结束了。

-

失陷后:发生了失陷或事件发生后,确保提高您未来类似事件的覆盖范围和洞察力。

-

根据您从失陷或事件中获得的洞察力,修改现有查询或创建新的疑问或创建新的检测。

-

如果您发现或创建了一个狩猎查询,请在可能的攻击中提供高价值洞察,根据该查询和表面为您的安全事件响应者提醒的内容创建自定义检测规则。

查看查询的结果,然后选择新警报规则>创建Azure Sentinel Alert。使用分析规则向导根据您的查询创建新规则。有关更多信息,请参阅创建自定义分析规则以检测威胁。

-

小费

-

现在在公共预览中,您还可以通过存储在Azure Data Explorer中的数据创建寻找和LiveStream查询。有关更多信息,请参阅详细信息构建交叉资源查询在Azure监视器文档中。

-

使用社区资源,如Azure Sentinel GitHub存储库找到其他查询和数据源。

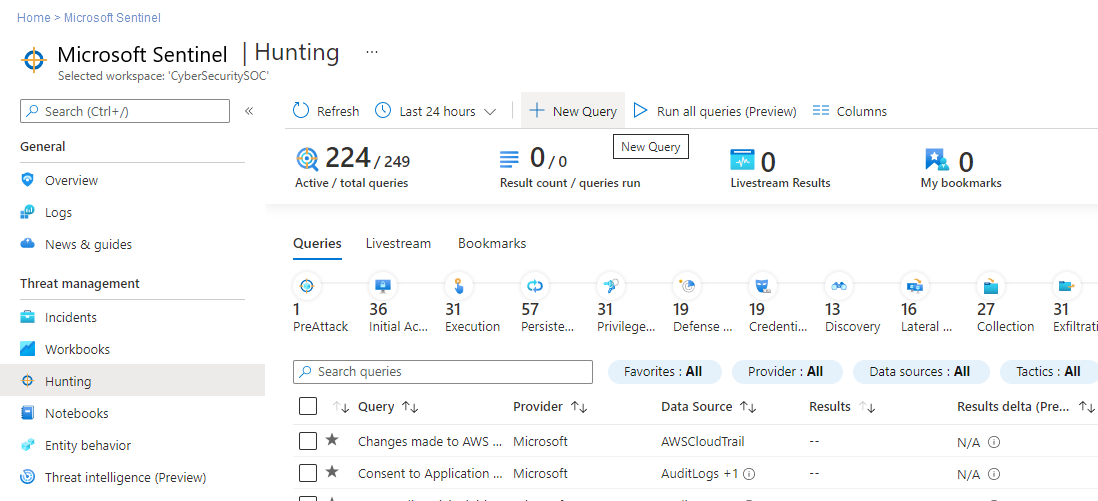

使用狩猎仪表板(公共预览)

狩猎仪表板使您可以在单个选择中运行所有查询或选定子集。在Azure Sentinel门户中,选择打猎。

显示的表列出了Microsoft的安全分析师团队和您创建或修改的任何额外查询编写的所有查询。每个查询都提供了对其捕捞的内容的描述,以及它运行的数据。这些模板由他们的各种策略分组 - 右侧的图标对威胁类型进行分类,例如初始访问,持久性和exfiltration。

使用狩猎仪表板识别在何处开始狩猎,通过查看结果数量,尖峰或结果计数在24小时内。按收藏夹,数据源,斜切ATT&CK策略或技术,结果或结果三角形进行排序和过滤。查看仍需要连接数据源**的查询,并获取有关如何启用这些查询的建议。

下表介绍了从狩猎仪表板上提供的详细操作:

| 行动 | 描述 |

|---|---|

| 了解查询如何适用于您的环境 | 选择运行所有查询(预览)按钮,或使用每行左侧的复选框选择查询的子集,然后选择运行选定查询(预览)按钮。 运行查询可以从几秒钟到多分钟的任何地方,具体取决于选择了多少查询,时间范围和正在查询的数据量。 |

| 查看返回结果的查询 | 在运行查询后,查看使用该结果返回结果的查询结果筛选: - 排序以查看哪些查询最多或最少的结果。 - 通过选择,查看在环境中不活动的查询N / A.在里面结果筛选。 - 悬停在信息图标上(一世)旁边N / A.要查看将此查询活动所需的数据源,请激活哪些数据源。 |

| 识别数据中的尖峰 | 通过排序或过滤识别数据中的尖峰结果三角洲。 这比较了最后24小时的结果与前面24-48小时的结果相比,突出了大量的体积差异。 |

| 查看映射到斜切ATT&CK Tactic的查询 | 这斜切ATT&CK策略吧,在表的顶部,列出每个斜切ATT和CK策略映射有多少次查询。基于所应用的当前的过滤器集动态更新策略栏。 这使您可以查看哪些仲裁ATT&CK战术,当您通过给定的结果计数进行过滤时显示出来,这是一个高结果Δte,N / A.结果,或任何其他滤波器组。 |

| 查看映射到斜切ATT&CK技术的查询 | 查询也可以映射到斜切ATT和CK技术。您可以使用斜切ATT和CK技术过滤或排序技术筛选。通过打开查询,您将能够选择该技术来查看该技术的临床ATT和CK描述。 |

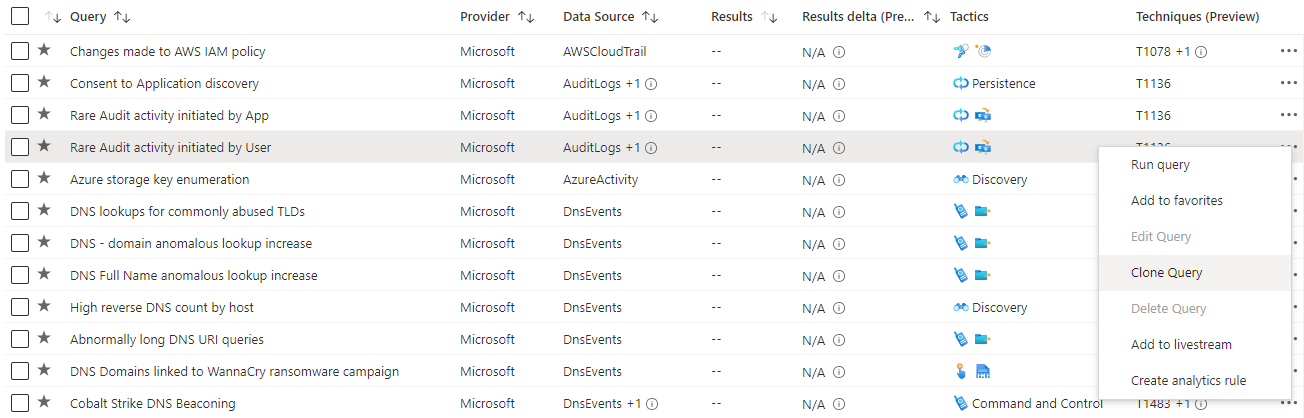

| 保存您的收藏夹查询 | 保存到您的收藏夹的查询每次自动运行打猎页面被访问。您可以创建自己的狩猎查询或克隆,并自定义现有的狩猎查询模板。 |

| 运行查询 | 选择运行查询在“狩猎查询详细信息”页面中,直接从狩猎页面运行查询。在表中显示匹配数,在表中结果柱子。查看狩猎查询列表及其比赛。 |

| 查看一个底层查询 | 对查询详细信息窗格中的底层查询进行快速查看。您可以通过单击查看结果查看查询结果链接(在查询窗口下方)或查看结果按钮(在窗格的底部)。查询将在其中打开日志(日志Analytics)刀片,以及查询下方,您可以查看查询的匹配项。 |

创建自己的书签

在狩猎和调查过程中,您可能会遇到可能看起来不寻常或可疑的结果。书签这些商品将来会引用它们,例如在创建或丰富调查事件时。

-

在结果中,为要保存的任何行标记复选框,然后选择添加书签。这为每个标记的行创建了一个记录 - 一个书签 - 包含行结果,创建结果的查询以及用于提取用户,主机和IP地址的实体映射。您可以为每个书签添加自己的标签和注释。

-

点击查看所有书签调查结果书签主干选项卡打猎页。将标记添加到书签中以对其进行分类以进行过滤。例如,如果您正在调查攻击活动,您可以为广告系列创建标签,将标记应用于任何相关的书签,然后根据广告系列过滤所有书签。

-

通过选择书签然后单击来调查单一书签查找调查在详细信息窗格中打开调查经验。

您还可以从一个或多个书签创建事件或将一个或多个书签添加到现有事件。选择要使用的任何书签左侧的复选框,然后选择事件行动>创造新事件要么添加到现有事件。分类并调查任何其他事件。

小费

书签代表值得注意的关键事件,如果它们足够严重,则应升级到事故中以便保证调查。诸如潜在的根本原因,失陷指标或其他值得注意的事件应作为书签提出。

有关更多信息,请参阅在狩猎中使用书签。

使用笔记本电脑进行电力调查

笔记本电脑为您提供了一种虚拟沙盒环境,完整的内核。您可以使用笔记本电脑来增强您的狩猎和调查,通过机器学习,可视化和数据分析。您可以在笔记本电脑中进行完整的调查,封装原始数据,您在其上运行的代码,结果及其可视化,并保存整个件事,以便可以在组织中的其他人共享并重新使用。

有关更多信息,请参阅使用jupyter笔记本捕杀安全威胁。

有用的运营商和功能

狩猎查询内置Kusto查询语言(KQL)是一种强大的查询语言,具有IntelliSense语言,可以为您提供狩猎的权力和灵活性。

它是与Analytics规则中的查询和Azure Sentinel中的其他位置使用的相同语言。有关更多信息,请参阅查询语言参考。

以下运营商在Azure Sentinel狩猎查询中特别有用:

-

在哪里 - 将表筛选到满足谓词的行的子集。

-

总结 - 生成一个表,它会聚合输入表的内容。

-

加入 - 通过匹配来自每个表的指定列的值来合并两个表的行以形成新表。

-

数数 - 返回输入记录集中的记录数。

-

最佳 - 返回由指定列排序的第一个N个记录。

-

限制 - 返回指定的行数。

-

项目 - 选择要包含,重命名或删除的列,然后插入新的计算列。

-

延长 - 创建计算列并将其附加到结果集。

-

makes. - 返回expr中的expr中的一个district值的动态(JSON)数组

-

寻找 - 查找符合一组表匹配的谓词的行。

-

ADX()(预览) - 此函数从Azure Sentinel狩猎体验和日志分析执行Azure Data Explorer数据源的交叉资源查询。有关更多信息,请参阅使用Azure Monitor交叉资源查询Azure Data Explorer。

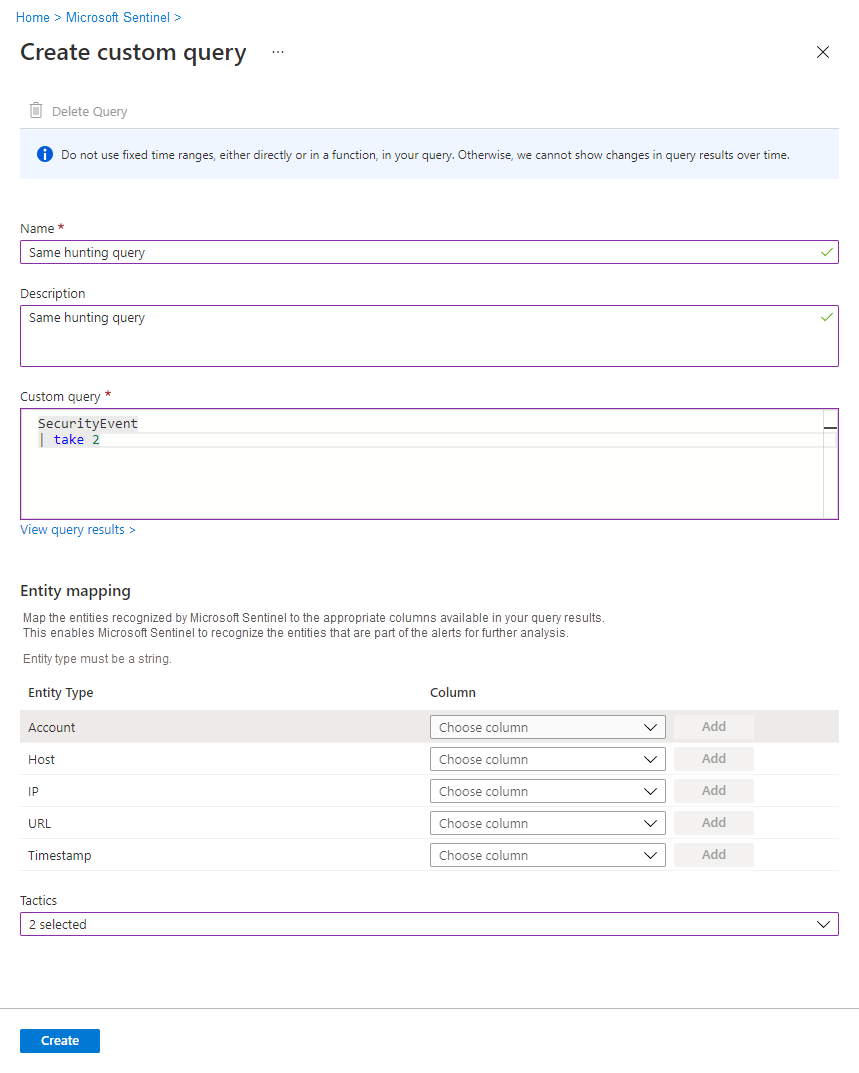

保存查询

创建或修改查询并将其保存为您自己的查询或与位于同一租户中的用户共享。

创建新查询:

克隆并修改现有查询:

样本查询

典型的查询以表名开始,然后是一系列由|分隔的操作员。

在上面的示例中,从表名称SecuriteVent开始,并根据需要添加管道元素。

-

定义时间过滤器,以仅查看前七天的记录。

-

在查询中添加过滤器仅显示事件ID 4688。

-

在CommandLine上的查询中添加过滤器以仅包含CScript.exe的实例。

-

仅投影您兴趣的列对探索和限制结果为1000并选择运行查询。

-

选择绿色三角形并运行查询。您可以测试查询并运行它以查找异常行为。

下一步

在本文中,您了解了如何使用Azure Sentinel进行狩猎调查。

有关更多信息,请参阅:

浙公网安备 33010602011771号

浙公网安备 33010602011771号