sentinel使用内置规则检测威胁——自定义规则是使用的KQL

sentinel使用内置规则检测威胁

https://docs.microsoft.com/en-us/azure/sentinel/tutorial-detect-threats-built-in

在你之后连接您的数据源到Azure Sentinel,您将希望在发生的事情发生时收到通知。这就是Azure Sentinel为什么提供开箱即用的模板,以帮助您创建威胁检测规则。

规则模板是由微软的安全专家和分析师的基础,基于已知的威胁,共同的攻击向量和可疑活动升级链。从这些模板创建的规则将自动在您的环境中搜索任何看起来可疑的活动。许多模板可以自定义以根据您的需求搜索活动,或者过滤它们。这些规则生成的警报将创建您可以在环境中分配和调查的事件。

本文可帮助您了解如何用Azure Sentinel检测威胁:

- 使用开箱即用的威胁检测

- 自动化威胁应对

查看内置检测

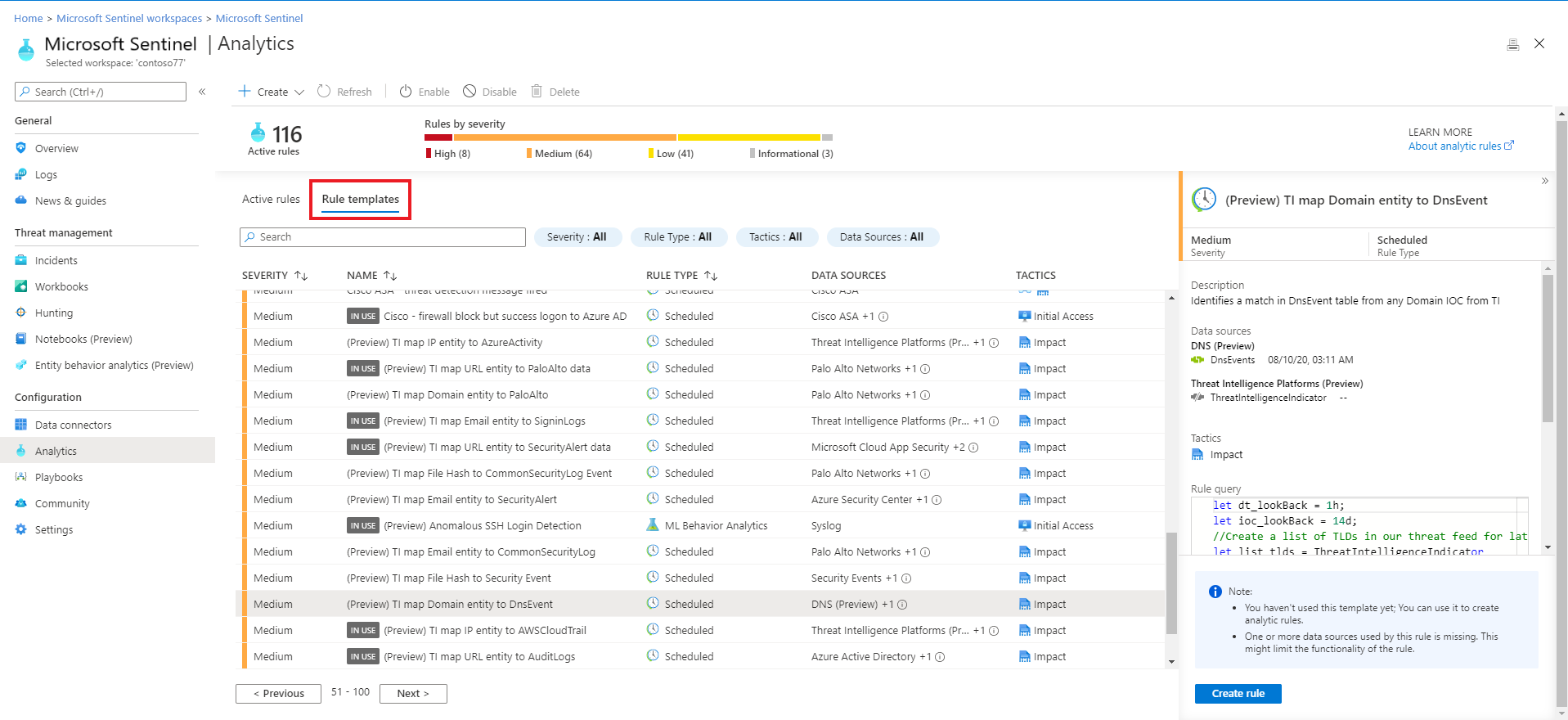

查看Azure Sentinel中的所有分析规则和检测,转到分析>规则模板。此选项卡包含内置规则的所有Azure Sentinel。

内置检测包括:

| 规则类型 | 描述 |

|---|---|

| 微软安全 | Microsoft Security Templates实时自动从其他Microsoft安全解决方案中生成的警报中创建Azure Sentinel事件。您可以使用Microsoft Security规则作为模板来创建具有相似逻辑的新规则。 有关安全规则的详细信息,请参阅自动从Microsoft安全警报创建事件。 |

| 融合 | 基于Fusion技术,Azure Sentinel中的高级多级攻击检测使用可扩展的机器学习算法,可以将多个产品的许多低保真警报和事件与高保真和可操作的事件相关联。默认情况下启用融合。由于逻辑被隐藏而且因此不可定制,因此您只能使用此模板创建一个规则。 融合引擎还可以将产生的警报相关联预定分析规则随着来自其他系统的那些,产生高保真事件。 |

| 机器学习(ML)行为分析 | ML行为分析模板基于专有的Microsoft Microsofic Machine学习算法,因此您无法看到它们如何工作以及运行时的内部逻辑。 因为逻辑被隐藏而且因此不可自定义,因此只能使用此类型的每个模板创建一个规则。 |

| 异常 | 异常规则模板使用SOC-ML(机器学习)来检测特定类型的异常行为。每个规则都有自己的唯一参数和阈值,适合被分析的行为。 虽然这些规则配置无法更改或微调,但您可以复制规则,更改和微调重复。在这种情况下,运行副本飞行模式和原始同时生产模式。然后比较结果,然后切换重复生产如果它的微调是你的喜好。 有关更多信息,请参阅使用SoC-ML异常检测Azure Sentinel中的威胁和在Azure Sentinel中使用异常检测分析规则。 |

| 预定 | 预定的分析规则是基于Microsoft安全专家编写的内置查询。您可以看到查询逻辑并更改它。您可以使用计划的规则模板,并自定义查询逻辑和调度设置以创建新规则。 几个新的预定分析规则模板会产生由融合引擎与其他系统的警报相关的警报,以产生高保真事件。有关更多信息,请参阅高级多级攻击检测。 小费:规则调度选项包括配置规则以运行每一个指定的分钟数,小时或几天,在启用规则时启动时钟。 我们建议在启用新的或编辑的分析规则以确保规则及时获取新堆栈时,我们建议进行。例如,您可能希望在Soc分析师开始工作日时同步运行规则,然后启用规则。 |

重要的

-

融合规则模板中的一些检测目前在预习。要查看预览中的检测,请参阅Azure Sentinel中的高级多级攻击检测。

-

异常规则模板目前在预习。

-

当前机器学习行为分析规则模板预习。通过创建和启用基于ML行为分析模板的任何规则,您提供Microsoft权限将摄入的数据复制到Azure Sentinel Workspace的地理根据机器学习发动机和模型的处理。

看看Microsoft Azure预览的补充使用条款有关适用于Beta,预览或以其他方式尚未发布的Azure功能的额外法律术语。

使用内置分析规则

此过程介绍如何使用内置分析规则模板。

使用内置分析规则:

-

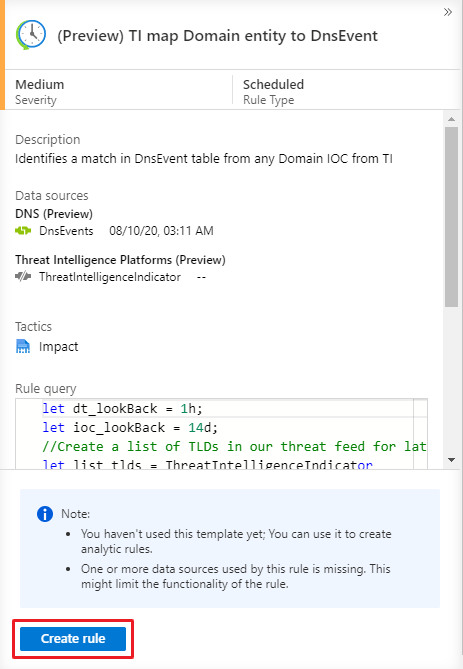

在Azure Sentinel>分析>规则模板页面,选择模板名称,然后选择创建规则详细信息窗格上的按钮以基于该模板创建新的活动规则。

每个模板都有一个所需数据源的列表。打开模板时,将自动检查数据源以获取可用性。如果有可用性问题,则创建规则可以禁用按钮,或者您可能会看到对该效果的警告。

![Detection rule preview panel]()

-

选择创建规则根据所选模板打开规则创建向导。所有细节都是autofilled,而且预定要么微软安全模板,您可以自定义逻辑和其他规则设置以更好地满足您的特定需求。您可以重复此过程以基于内置模板创建其他规则。在“规则创建向导”中的步骤遵循结束后,您将根据模板完成创建规则。新规则将出现在积极的规则标签。

有关如何在规则创建向导中自定义规则的详细信息,请参阅创建自定义分析规则以检测威胁。

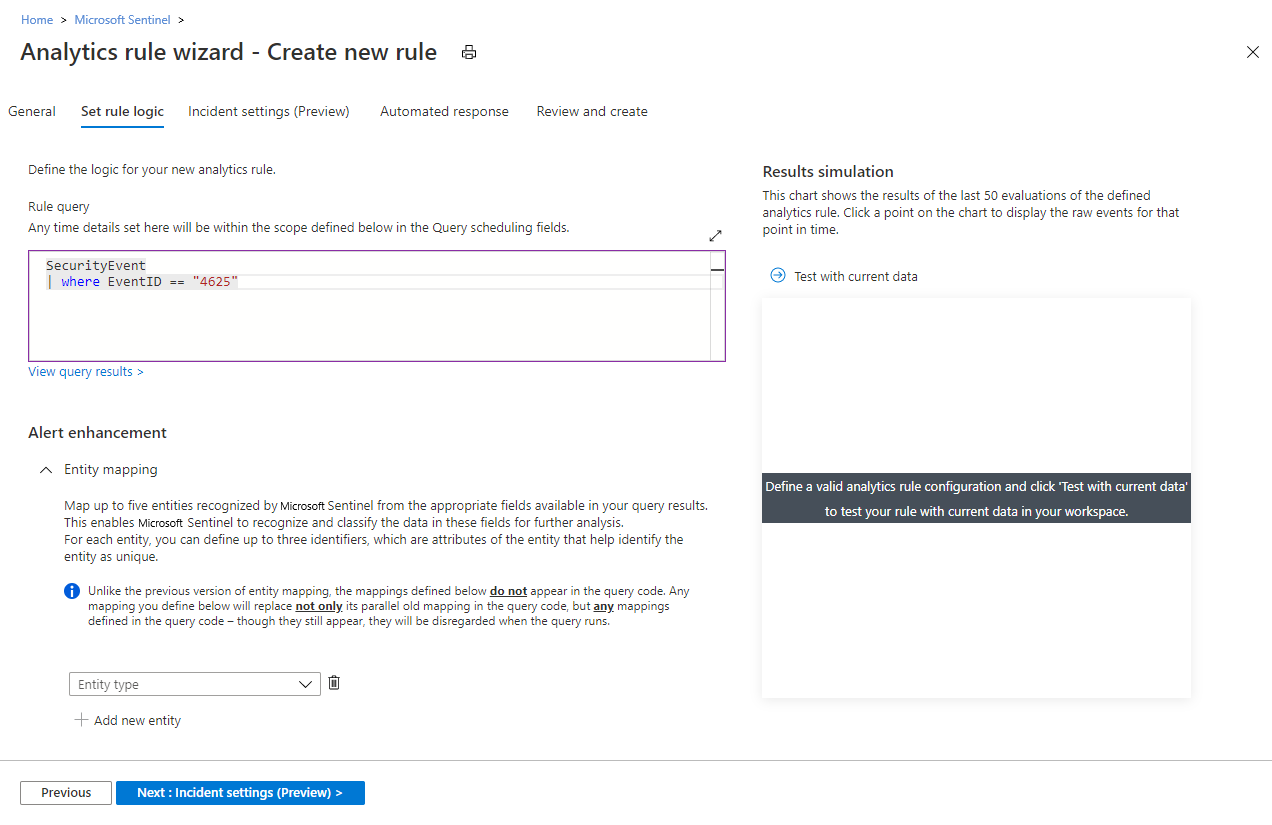

下面是创建自定义规则的页面:

Define the rule query logic and configure settings

In the Set rule logic tab, you can either write a query directly in the Rule query field, or create the query in Log Analytics and then copy and paste it here.

-

Queries are written in Kusto Query Language (KQL). Learn more about KQL concepts and queries, and see this handy quick reference guide.

-

The example shown in this screenshot queries the SecurityEvent table to display a type of failed Windows logon events.

-

Here's another sample query, one that would alert you when an anomalous number of resources is created in Azure Activity.

Kusto

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName =="Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

将规则导出到ARM模板

你很容易将规则导出到Azure资源管理器(ARM)模板如果要为代码管理和部署规则。您还可以从模板文件导入规则,以便在用户界面中查看和编辑它们。

下一步

要创建自定义规则,请使用现有规则作为模板或引用。使用现有规则作为基线通过构建大部分逻辑之前,在进行所需的任何更改之前有助于。有关更多信息,请参阅创建自定义分析规则以检测威胁。

浙公网安备 33010602011771号

浙公网安备 33010602011771号