web暴力破解之burpsuite——本质上就是中间人攻击 通过拦截伪造爆破的登录数据

今天小编给大家演示Web渗透中最简单的暴力破解,今天我们要用到的工具是burpsuite对用户账号密码进行暴力破解,首先声明,此文章仅用于教学,大家不要在未经许可的情况下对别人的网站使用暴力破解,这时违法行为,自己写个网站试就好——实战篇

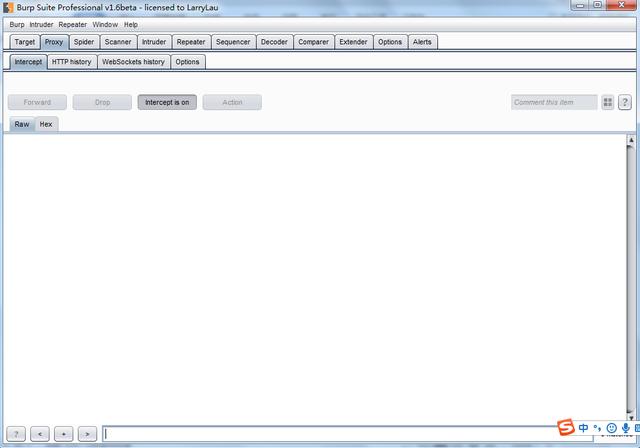

1.首先我们打开burpsuite这款软件:

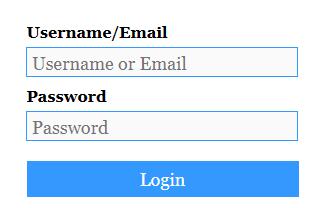

2.然后打开我们准备爆破的一个登陆界面:

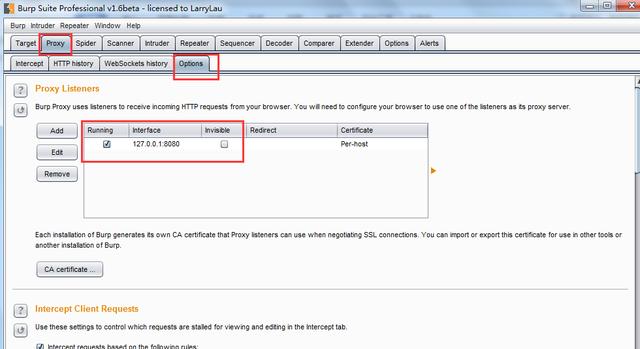

3.都准备好后,我们要先设置代理,在burpsuite中,点击"poxy"选项,找到"Options"看网址是否是127.0.0.1:8080

Proxy:是一个拦截HTTP/S的代理服务器,作为浏览器和目标应用程序的中间人,允许你拦截、查看、修改在两个方向上的原始数据流。

Proxy默认开启的是8080端口,我们可以在Options选项修改默认值。

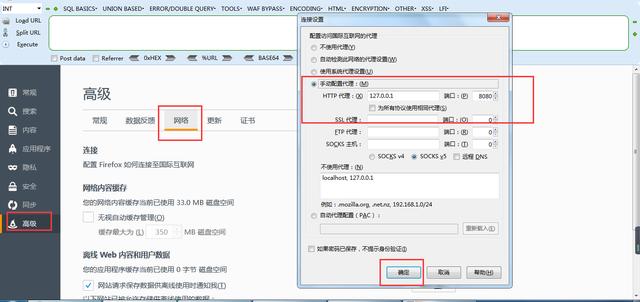

4.接着下一步,设置浏览器代理,小编这里用的是火狐浏览器,找到"选项"-》"高级"-》"网络"中找到代理,手动配置代理中填写127.0.0.1 端口8080,确定即可。

5.然后进入我们刚准备的"登陆界面",随便输入一个账号密码,我这里就输入账号:abc 密码:123

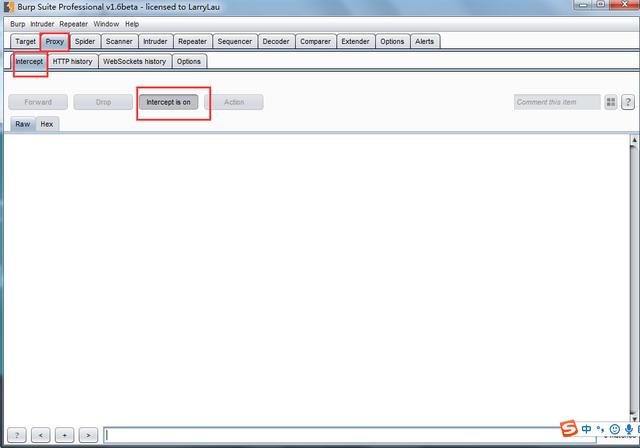

6.这时不要点击登陆,打开burpsuite,找到"intercept",这时下面"intercept is on",可以理解为拦截数据,我们等会登陆那边数据就会被拦截下来

7.这时我们返回网页,点击"登陆",然后打开burpsuite就会发现数据被拦截下来:

点击登陆:

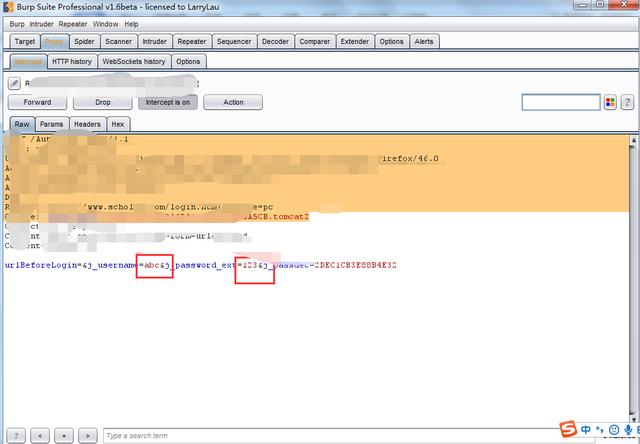

打开burpsuite,数据已经拦截下来:

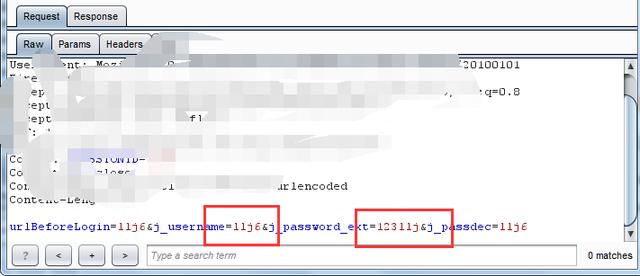

上面我红色框是我们刚输入的账号密码。

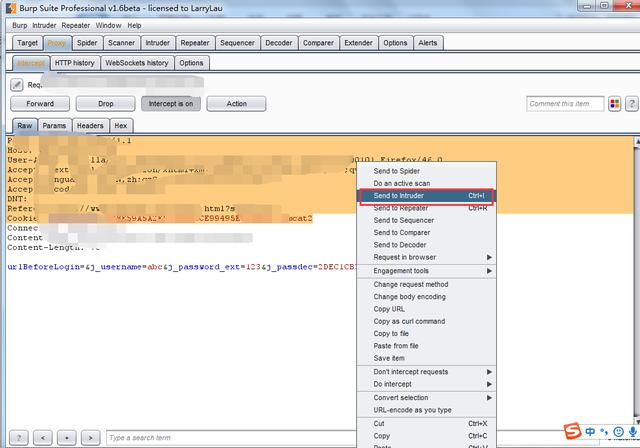

8.这时我们已经拦截到数据,右击空白的地方,点击"send to intruder",发送过去。

send to intruder:我把它理解为发送到intruder

Intruder:是一个自动化攻击的工具

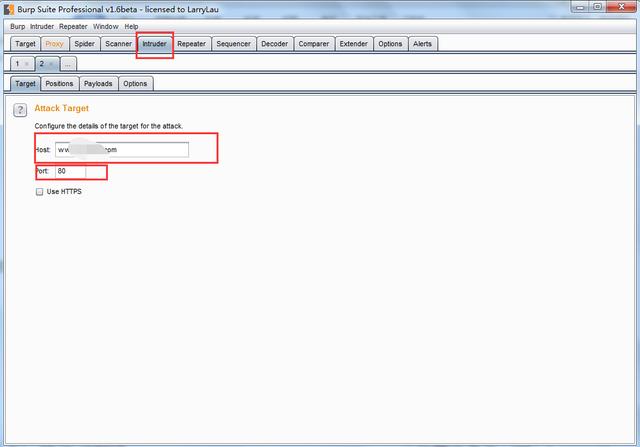

点击工具栏的"Intruder"我们就可以看见我们刚发过来的目的网址和端口号:

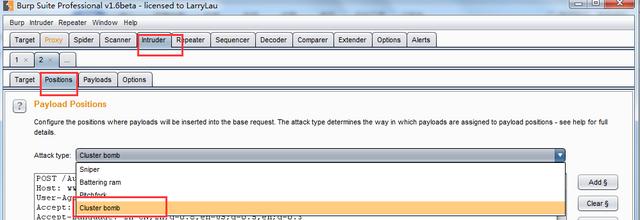

我们这里选择"Positions",选择最后一个,Cluster bomb进行密码爆破:

Positions:我把它理解为攻击类型

Cluster bomb:我们可以理解为"集束炸弹",因为我们账号密码都不知道,Cluster bom集成前三种功能,所以选择第四种,但是用时最长,其他三种大家自己百度一下就知道了。

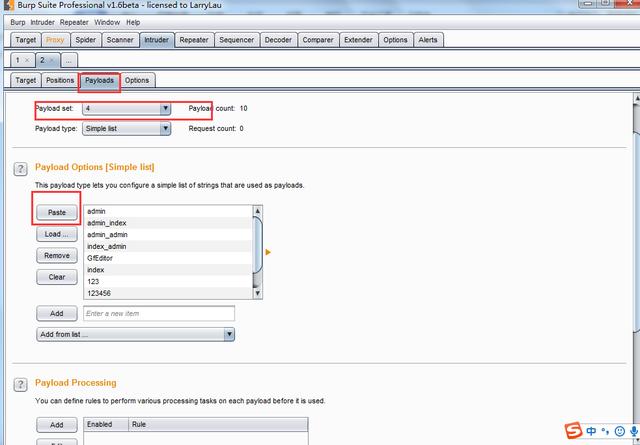

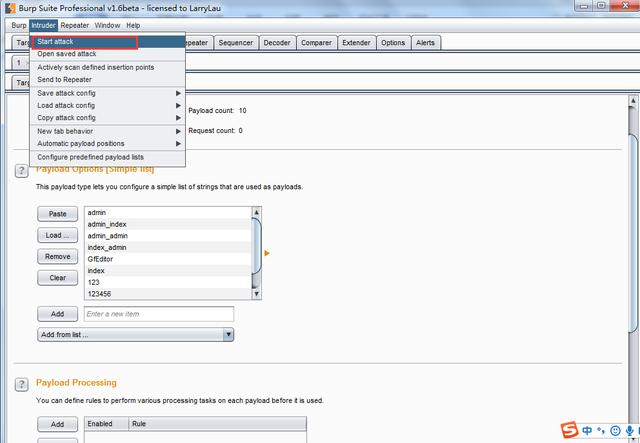

设置好攻几模式后就开始导入密码字典,这里打开自己的复制密码字典直接粘贴进去就好了"Paste":

Paste:粘贴

Load:导入

Remove:去掉

Clear:清楚

所有配置以及完成,点击"start attack"开始爆破

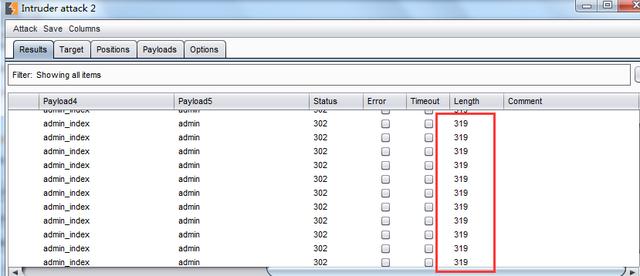

这时会弹出这个窗口,说明已经在爆破了

我们可以看到,后面的值全是319,这些都说明我们的账号密码都不正确。

经过漫长的等待.......

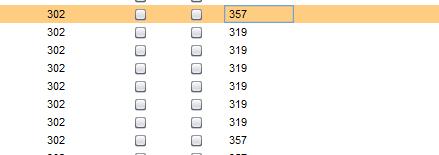

我们找到了不一样的357,直接打开分析

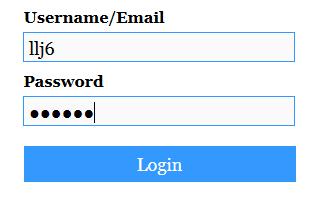

找到账号密码,账号llj6,密码123llj,我们去试一下

去刚才登陆页面登进去看一下:

大家可以看见我已经登陆进来了,由于隐私问题,只截取一部分,不好意思。

浙公网安备 33010602011771号

浙公网安备 33010602011771号