阿里云Web应用防火墙采用规则引擎、语义分析和深度学习引擎相结合的方式防护Web攻击

深度学习引擎最佳实践 {#concept_1113021 .concept}

阿里云Web应用防火墙采用多种Web攻击检测引擎组合的方式为您的网站提供全面防护。Web应用防火墙采用规则引擎、语义分析和深度学习三种引擎组合的方式,充分发挥阿里云强大的情报、数据分析体系和专家漏洞挖掘经验的优势。基于阿里云云上攻击数据分析抓取0day漏洞,由安全专家对漏洞进行主动挖掘和分析,并最终总结沉淀为防护规则策略。Web应用防火墙的规则策略每周更新,远超业界水平,致力于为用户提供最快、最全面的防护能力。

随着互联网的发展,Web攻击手段也在不断演进,传统的单一手段的防护方式已经无法满足对复杂的互联网业务保驾护航的需求,只有通过多种检测引擎协同防护才能起到最佳的防护效果。

阿里云Web应用防火墙采用规则引擎、语义分析和深度学习引擎相结合的方式防护Web攻击。其中,

- 规则引擎:依托阿里巴巴集团多年以来攻防实践积累的专家经验整理而成的防护策略规则。

- 语义分析引擎:弥补传统规则引擎在正则文法范畴方面对上下文无关文法特征描述较弱的问题,降低规则的误报和漏洞引发的安全风险。

- 深度学习引擎:通过有监督学习的方式,依托于阿里云强大的算法团队构建的神经网络系统,对阿里云上每日亿级的攻击数据进行分类训练,最终通过模型实时地对未知风险请求进行在线检测拦截,弥补其它防御引擎对未知0day漏洞风险检测的不足。

深度学习引擎防护案例 {#section_itw_lsn_0r9 .section}

一般来说,规则引擎使用的正则规则的描述性比较强,对于强攻击特征的请求,正则规则的防护效果最佳。而当面对一些弱特征的攻击请求(例如XSS特征请求),即便您启用Web应用攻击防护的严格模式,依然可能因无法检测到而存在潜在的安全风险。

例如,您可以通过启用Web应用防火墙的大数据深度学习引擎功能,识别并拦截Web应用攻击防护的严格规则无法识别的弱特征攻击请求。

在本案例中,以下XSS攻击请求未被Web应用攻击防护规则拦截。

启用Web应用防火墙的大数据深度学习引擎防护功能后,该超出正则规则引擎检测能力的XSS攻击请求被成功拦截。

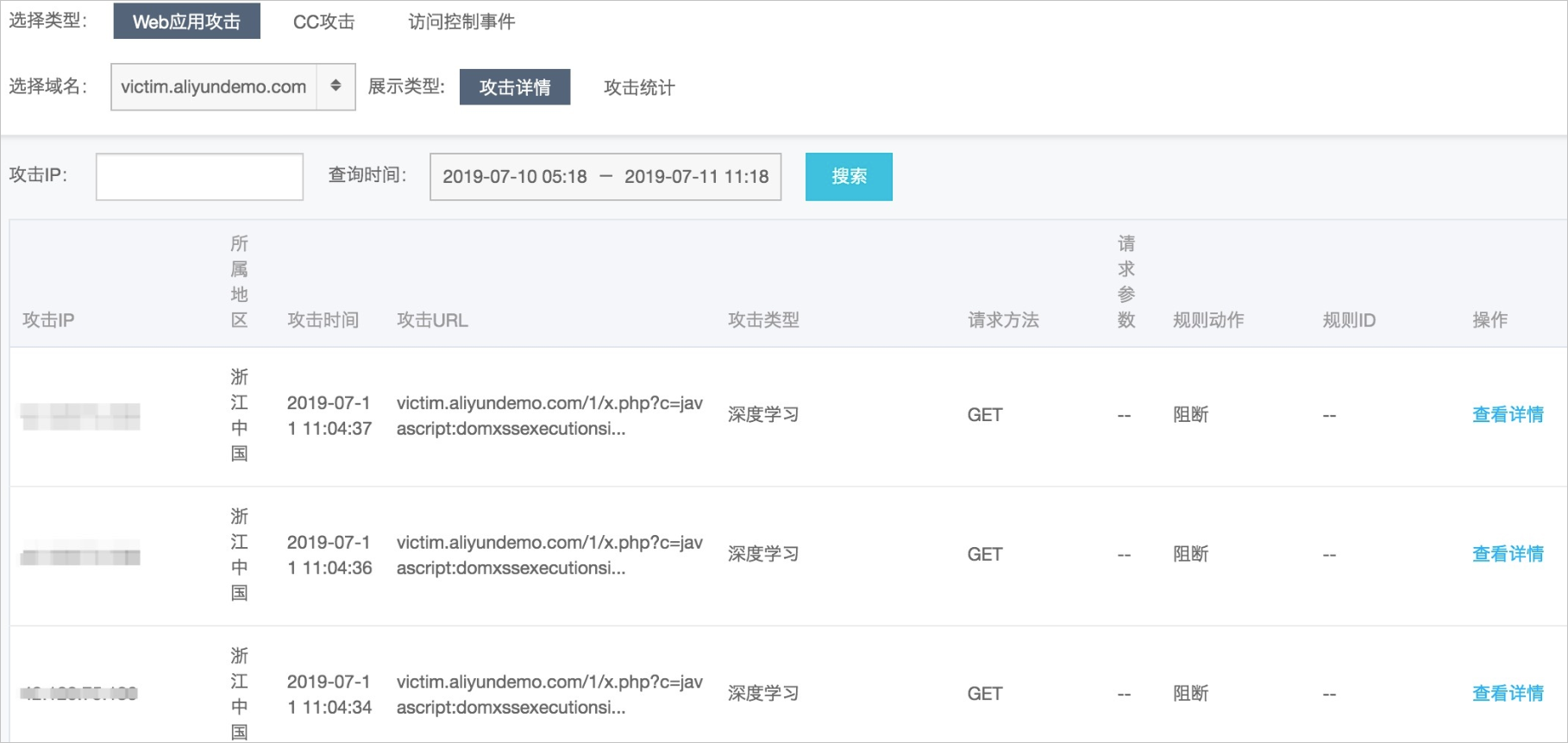

同时,在Web应用攻击报表中可以查看到详细的攻击日志信息,攻击类型为深度学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号