24.Windows任意文件读取漏洞

漏洞概述:

近日,国外安全研究员SandboxEscaper又一次在推特上公布了新的Windows 0 day漏洞细节及PoC。这是2018年8月开始该研究员公布的第三个windows 0 day漏洞。此次披露的漏洞可造成任意文件读取。该漏洞可允许低权限用户或恶意程序读取目标Windows主机上任意文件的内容,但不可对文件进行写入操作。在微软官方补丁发布之前,所有windows用户都将受此漏洞影响。

目前该作者的推特账号已被冻结,Github账号已被封禁,但目前该漏洞PoC已公开,请相关用户引起关注。

参考链接:https://thehackernews.com/2018/12/windows-zero-day-exploit.html

影响范围:

所有Windows版本

漏洞演示视频:

https://v.qq.com/x/page/l1355lq4hp7.html

漏洞验证工具可到下面的链接下载:

https://cloud.nsfocus.com/api/krosa/secwarning/files/window任意文件读取漏洞排查工具.zip

漏洞复现:

实验环境:windows 7

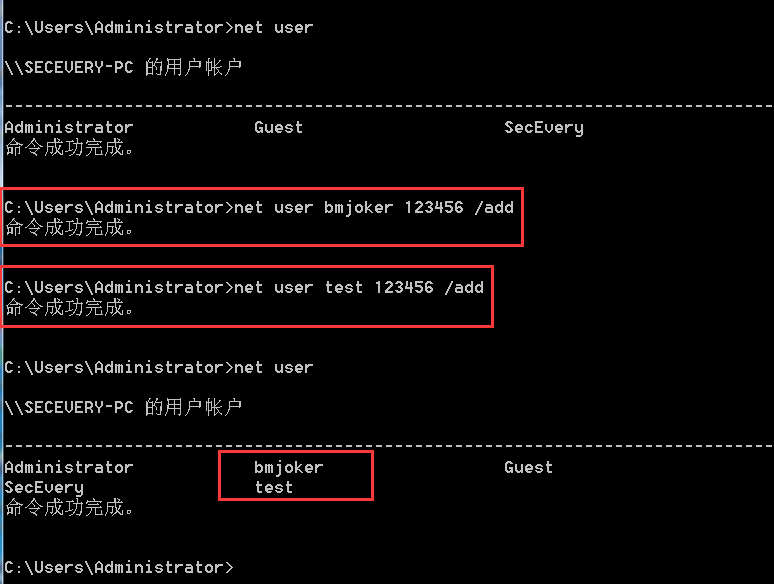

首先创建两个实验账户:bmjoker,test

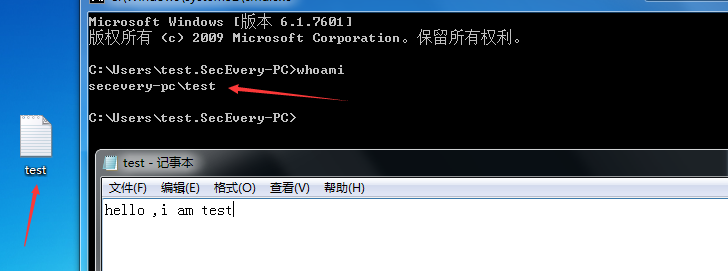

登陆test账户,并在桌面上放一个文本文档test:

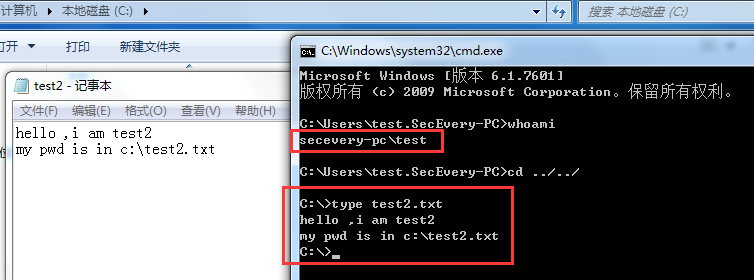

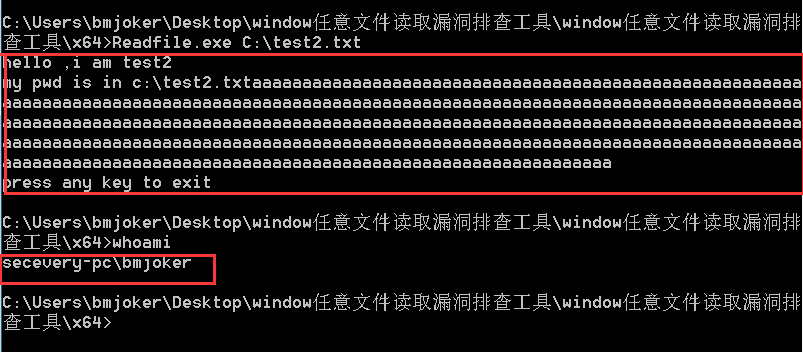

在c盘下放一个test2.txt,来测试是否可以跨目录读取:

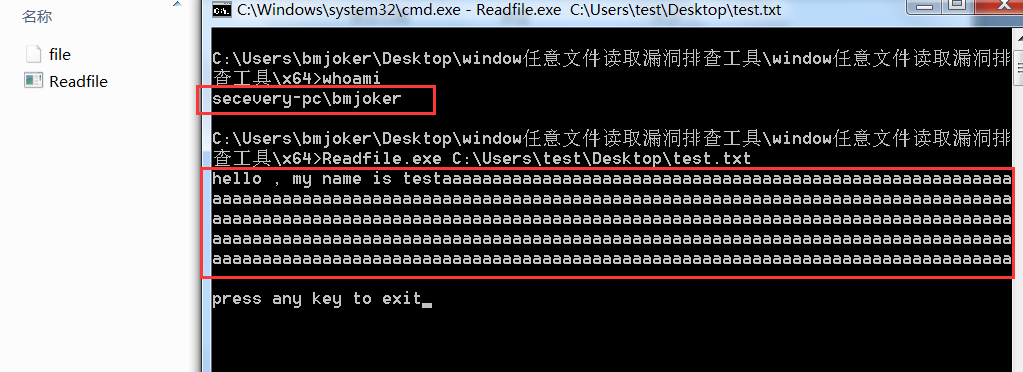

接下来登陆bmjoker账户,利用爆出来的POC读取test账户桌面上的文本文档:

可以看到已经成功读取test。

同时也成功读取test2.txt

防护建议:

该漏洞不能远程利用,因此想要触发该漏洞,需在目标主机上运行漏洞利用程序,截止本通告发布,微软官网仍未发布修复补丁,请用户及时持续关注官方的修复公告。

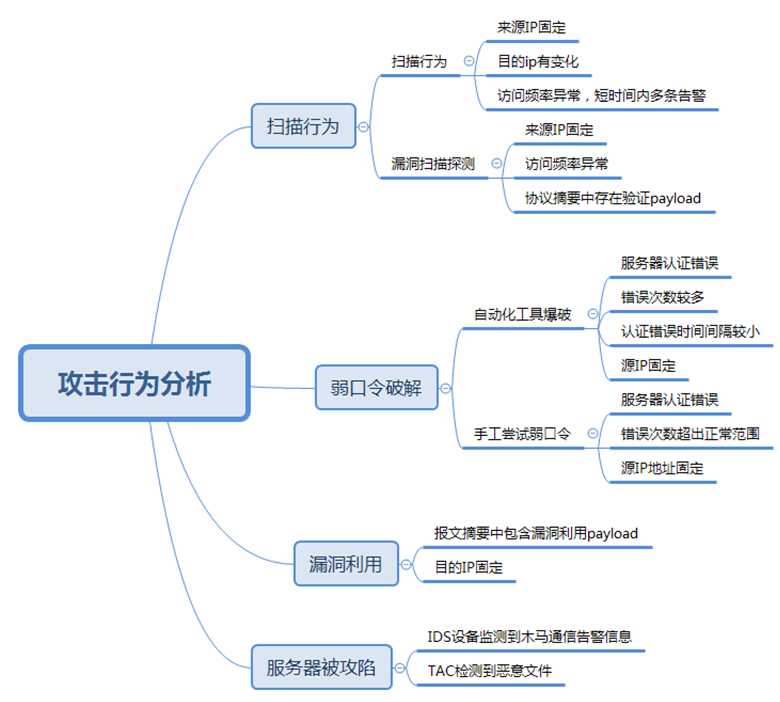

为防止攻击者利用该漏洞读取本地的敏感信息,请谨慎运行来源不明的文件,及时安装杀毒软件,并实时监控攻击者的入侵行为,攻击者常见的攻击手段如下图所示:

根据攻击者的常用手段,可重点关注具有以下特征的告警:

- 若同一来源IP地址触发多条告警,若触发告警时间较短,判断可能为扫描行为,若告警事件的协议摘要中存在部分探测验证payload,则确认为漏洞扫描行为,若协议摘要中出现具有攻击性的payload,则确认为利用漏洞执行恶意代码。

- 若告警事件为服务认证错误,且错误次数较多,认证错误间隔较小,且IP地址为同一IP地址,则判断为暴力破解事件;若错误次数较少,但超出正常认证错误频率,则判断为攻击者手工尝试弱口令。

- 若内网监测发现木马通信告警,则认为服务器确认已被攻陷。

参考链接: