Metaspolit的基本介绍和使用

一、Metasploit是一款开源安全漏洞检测工具,附带数百个已知的软件漏洞,并保持频繁更新,本文使用的kali2019自带的metasploit

二、基本结构和术语:

渗透攻击(Exploit),指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

攻击载荷(Payload),是我们期望目标系统在被渗透攻击之后去执行的代码。

Shellcode,是在渗透攻击是作为攻击载荷运行的一组机器指令,通常用汇编语言编写。

模块(Module),指Metasploit框架中所使用的一段软件代码组件,可用于发起渗透攻击或执行某些辅助攻击动作。

监听器(Listener),是Metasploit中用来等待网络连接的组件。

编码器 (encoders),用来对exp进行编码,逃避ips、防火墙、ids的检测。

选项(options),所有的exploit和payload都有内置的参数,如ip、lport、rport、服务路径、用户名等等。这些在利用exp之前需要进行配置,

可以使用show options命令来显示具体的选项

三、Metaspolit 用户界面: msfcli msfconsole Armtitage

启动:启动postgresql - 启动mestasploit -连接postgresql

启动步骤如下:

root@kali:~# service postgresql start

root@kali:~# msfdb init

[i] Database already started

[+] Creating database user ‘msf‘

[+] Creating databases ‘msf‘

[+] Creating databases ‘msf_test‘

[+] Creating configuration file ‘/usr/share/metasploit-framework/config/database.yml‘

[+] Creating initial database schema

root@kali:~# msfconsole (这个过程稍慢

四、基本应用-端口扫描

1.在msf中使用nmap

2.导入nmap扫瞄结果db_import **.xml ,host -c add address

3.使用msf扫描模块进行扫描

4.db_nmap 直接将扫描结果存储到数据库中

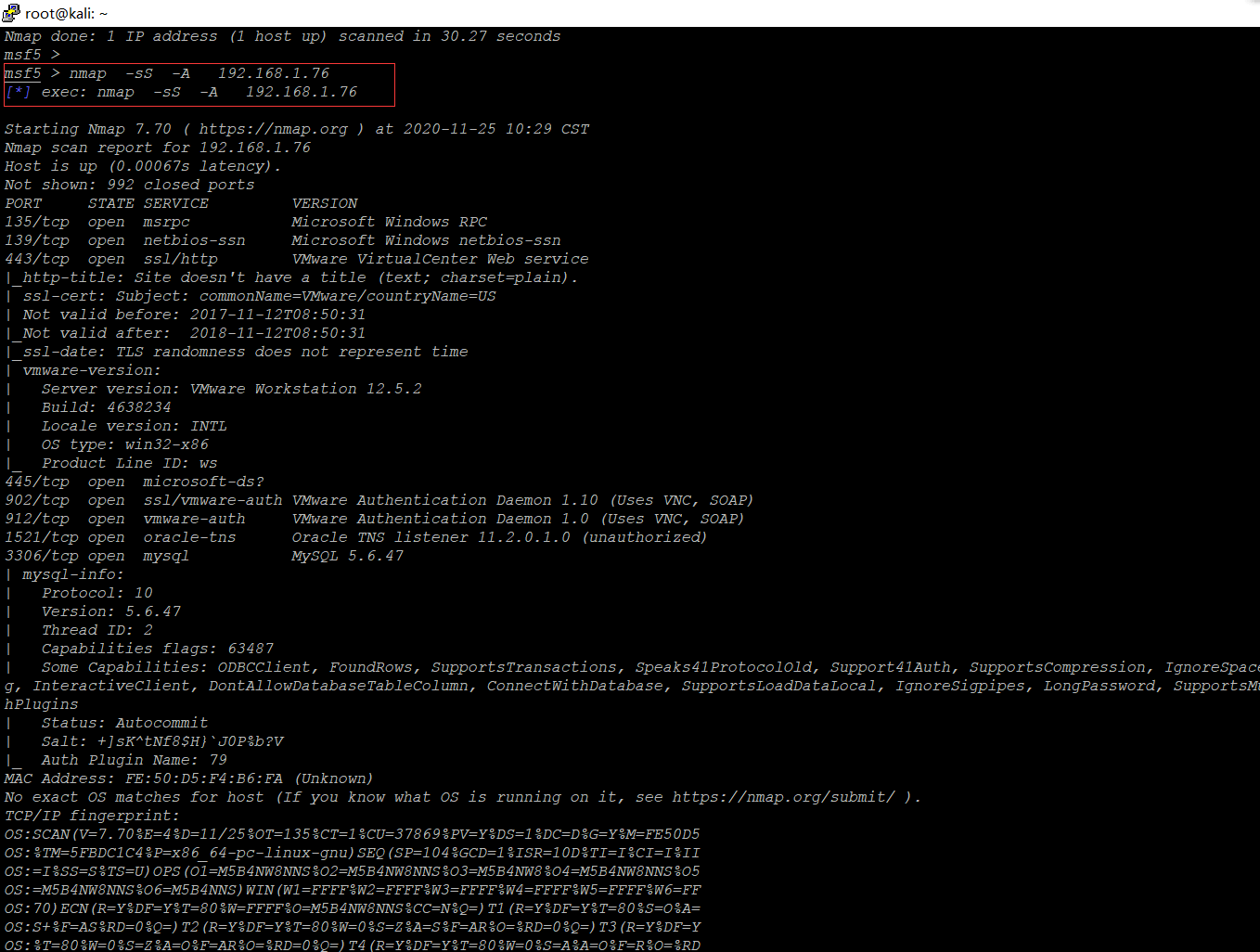

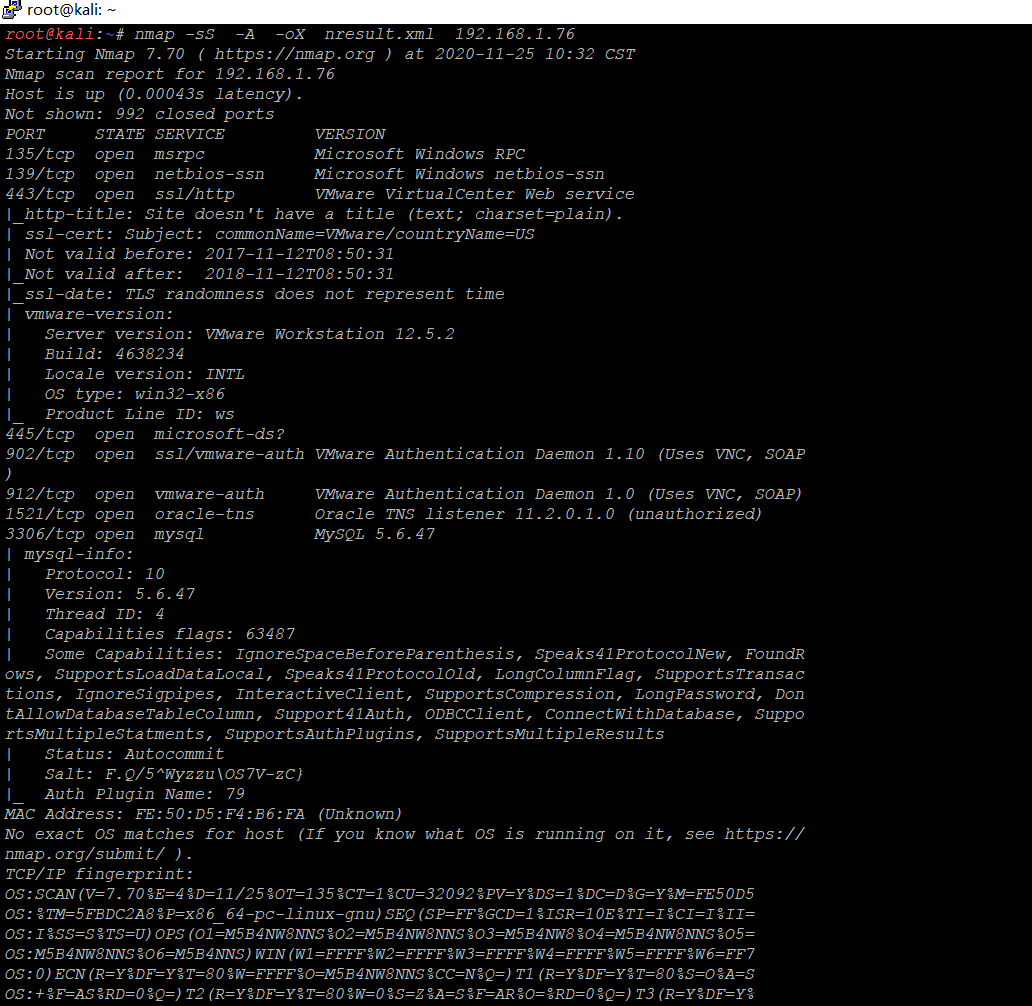

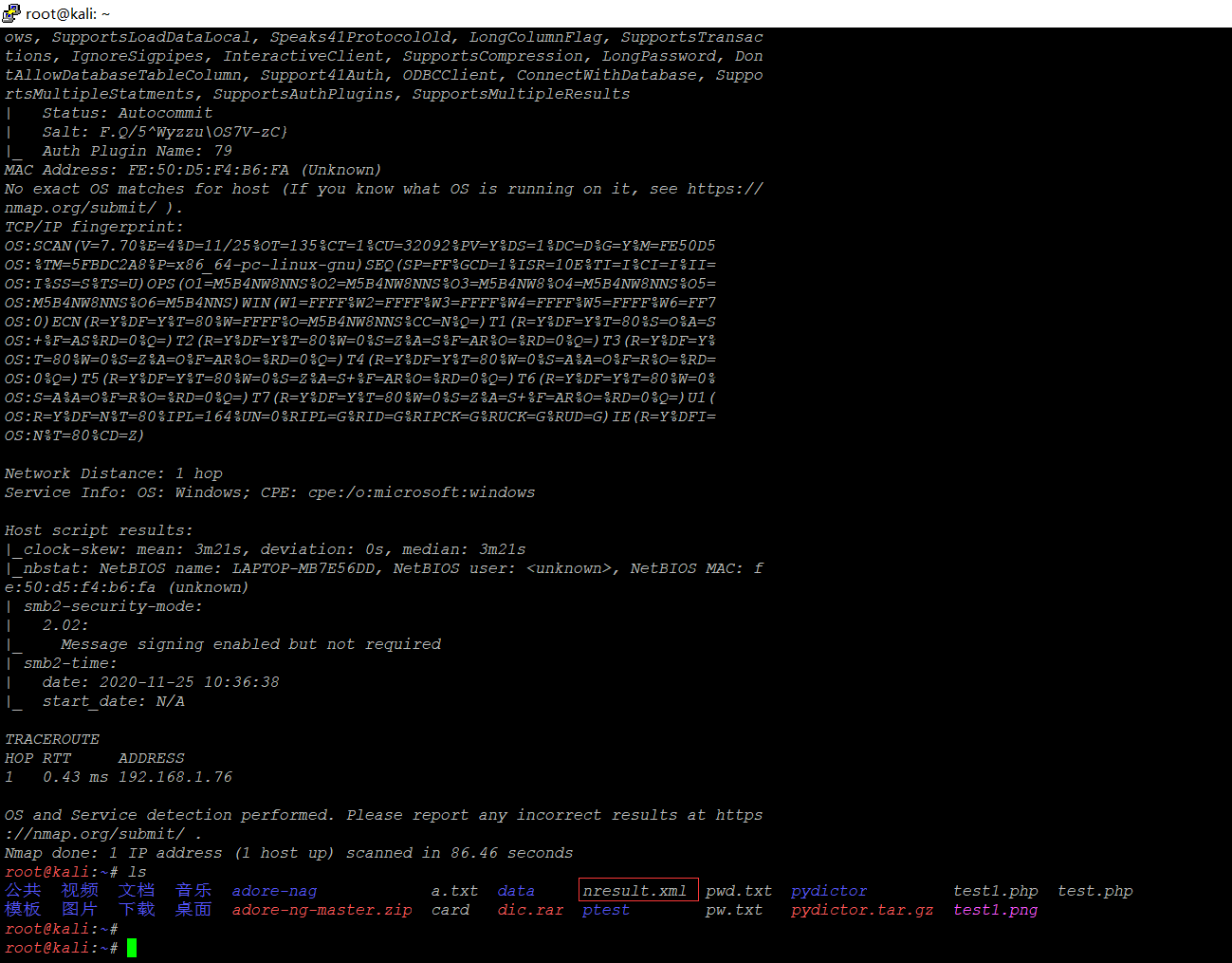

操作步骤:方法一:启动两个终端一个用 nmap收集信息 nmap-sS -A -oX nresult.xml 192.168.1.76 在kali 中启动msf,利用db_import **.xml 导入到msf的数据库中,方法二:直接使用在msf中使用 nmap 进行扫描,收集结果,存储到数据库中 命令如下 db_nmap -sS -A 192.168.1.76,使用hosts -c address 查看扫描后的ip地址

输入pwd 我的xm结果存放在/root下

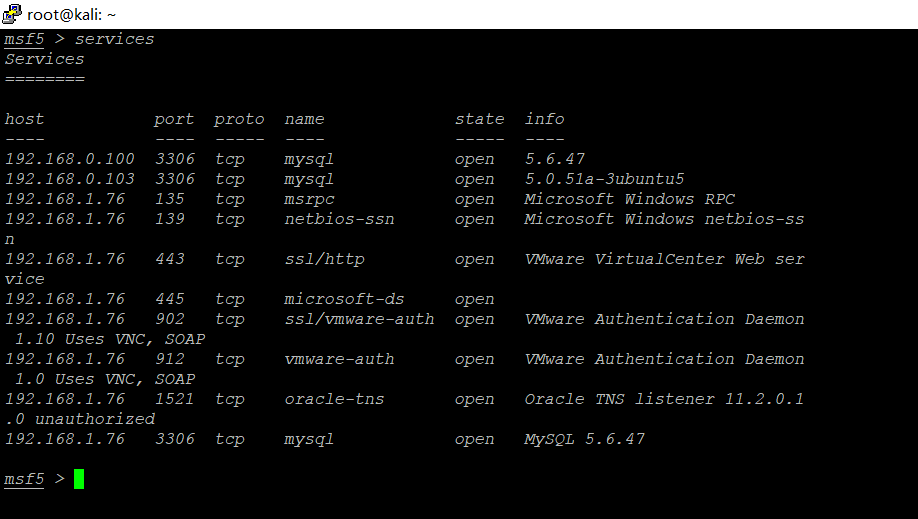

输入services 查看扫描的详细结果