2018年4月17日

摘要:

正则表达式,又称规则表达式。(英语:Regular Expression,在代码中常简写为regex、regexp或RE),计算机科学的一个概念。正则表达式通常被用来检索、替换那些符合某个模式(规则)的文本。 许多程序设计语言都支持利用正则表达式进行字符串操作。例如,在Perl中就内建了一个功能强大

阅读全文

posted @ 2018-04-17 21:46

zero_to_one

阅读(178)

推荐(0)

2018年4月15日

摘要:

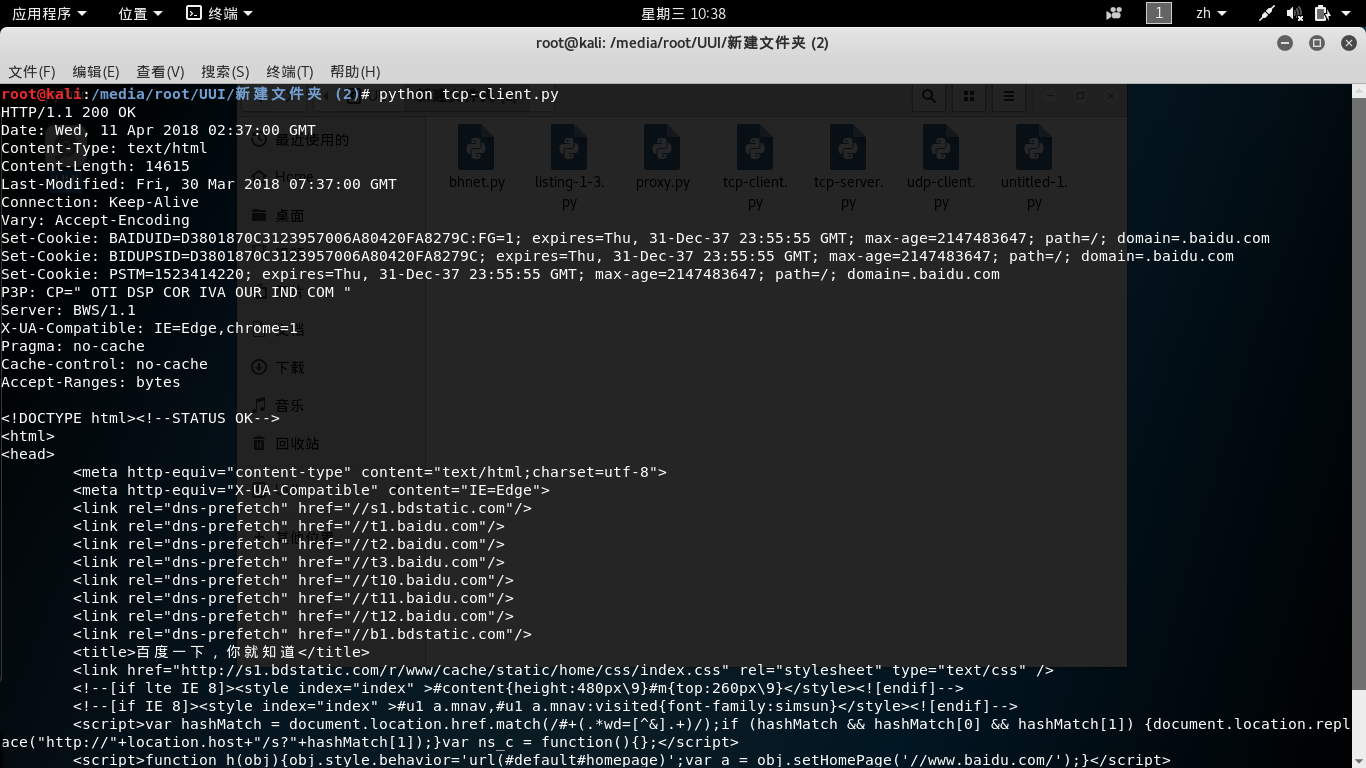

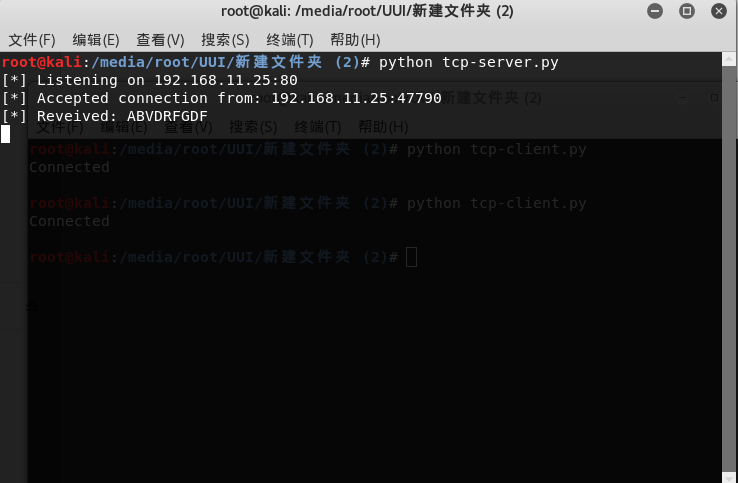

网络攻防教材学习 TCP/IP协议栈攻击 网络攻击基本模式 截获,中断,篡改和伪造 截获是被动攻击模式,具体攻击分为嗅探和监听。中断篡改伪造都是属于主动攻击模式。 主动攻击 主动攻击会导致某些数据流的篡改和虚假数据流的产生。这类攻击可分为篡改、伪造消息数据和终端(拒绝服务)。 (1) 篡改消息 篡改

阅读全文

posted @ 2018-04-15 20:26

zero_to_one

阅读(660)

推荐(0)

2018年4月11日

摘要:

推荐(0)

2018年4月10日

摘要:

实验过程 环境配置 1.运行Apache Server:镜像已经安装,只需运行命令 sudo service apache2 start 2.phpBB2 web应用:镜像已经安装,通过http://www.sqllabmysqlphpbb.com访问,应用程序源代码位于/var/www/SQL/S

阅读全文

posted @ 2018-04-10 16:49

zero_to_one

阅读(1253)

推荐(0)

2018年4月8日

摘要:

20179214 《网络攻防实践》第五周学习 web应用程序体系结构及其安全威胁 web应用程序体系结构 浏览器 标准的web客户端, Web服务器 通常被简单的描述为http守护程序,接受web客户端对资源的请求。 Web应用程序 是处于服务器端的业务逻辑,最普遍的是三层,表示层,业务逻辑层,数据

阅读全文

posted @ 2018-04-08 19:44

zero_to_one

阅读(243)

推荐(0)

2018年4月1日

摘要:

HTTP响应头拆分 HTTP响应头拆分漏洞 是一种新型的web攻击方案,它从新产生了很多保险漏洞包括:web缓存沾染、用户信息涂改、窃取敏感用户页面、跨站脚本漏洞。这项攻击计划,包括其衍生的一系列技术产生,是因为web利用程序没有对用户的提交进行严格过滤,导致非法用户可以提交一些歹意字符,更具体来说

阅读全文

posted @ 2018-04-01 21:35

zero_to_one

阅读(169)

推荐(0)

摘要:

20179214 2017 2018 2 《密码与安全新技术》第二周作业 课程:《密码与安全新技术》 班级: 201792 姓名: 刘胜楠 学号:20179214 上课教师:谢四江 上课日期:2018年3月29日 必修/选修: 选修 学习内容总结 ICO众筹 所有成功的数字货币以及区块链(本文区块链

阅读全文

posted @ 2018-04-01 18:59

zero_to_one

阅读(221)

推荐(0)

2018年3月31日

摘要:

《网络攻防实践》第四周学习 视频学习kali 漏洞分析之OpenVAS使用 漏洞分析之扫描工具 Golismero golismera help golismera plugins golismera scan +ip扫描结果杂乱,生成报告也不够规范 Nikto.pl nikto是一款扫描指定主机的

阅读全文

posted @ 2018-03-31 19:59

zero_to_one

阅读(302)

推荐(0)

2018年3月30日

摘要:

安裝openvas的血淚史 因爲學習的需要,需要裝openvas,但是在虛擬機裏面,無論怎麼更新跟新源,總是會有問題,一氣之下,便不用虛擬機了,將自己的物理機刷成了kali機,從此便進了一個大坑。 安裝kali的物理機的血淚史在另一篇隨筆中總結了。現在便總結一下安裝openvas的血淚史。 這裏聲明

阅读全文

posted @ 2018-03-30 10:57

zero_to_one

阅读(1072)

推荐(0)

2018年3月29日

摘要:

my step 1.利用御剑进行扫描网站,发现不止这一个网页,但是打不开其他的网页。所以御剑不可行。 2.利用给定的用户名和密码,进行登陆,截获发送的包,获得了 从图片可以看出是php弱类型,中间进行md5的加密,所以我们想要的结果是md5加密之后是0e开头的,从网上找相应的字符串即可,s18366

阅读全文

posted @ 2018-03-29 19:21

zero_to_one

阅读(141)

推荐(0)

摘要:

复盘总结 最近把旧电脑想刷成kali的单系统,便下载了最新版本的kali 2018.1 的镜像文件。由此出现了很多问题。 首先在制作启动盘的时候,我用了很多软件,比如Ultriso,rufus,universal usb installer.制作启动盘很顺利也很简单,但是在安装的时候,总会出现一个问

阅读全文

posted @ 2018-03-29 17:02

zero_to_one

阅读(462)

推荐(0)

2018年3月27日

摘要:

第二周 信息收集包括踩点扫描查点 实施攻击包括获取访问,特权提升,拒绝服务攻击 成功之后包括偷窃,掩踪灭寂,创建后门 网络接口层: 以太网协议。sniffer窃听使用的是网络接口层 互联层: IP协议 ARP协议 ICMP协议 。会导致Smurf攻击,ping of Death 传输层: TCP协议

阅读全文

posted @ 2018-03-27 18:26

zero_to_one

阅读(227)

推荐(0)

2018年3月24日

摘要:

20179214《网络攻防实践》第三次学习总结 教材总结 网络信息收集技术 概述 在对目标进行入侵前,有一下几个关键点:首先目标的名称和域名,然后了解其具体的信息,例如注册信息,电话号码,探测目标网络中比较活跃的主机,网络中拓扑结构,操作类型,开放的端口,以及网络服务类型,或者已经公开的安全漏洞等信

阅读全文

posted @ 2018-03-24 22:52

zero_to_one

阅读(660)

推荐(0)

摘要:

20179214 2017 2018 2 《密码与安全新技术》第一周作业 课程:《密码与安全新技术》 班级: 201792 姓名: 刘胜楠 学号:20179214 上课教师:谢四江 上课日期:2018年3月15日 必修/选修: 选修 学习内容总结 量子密码技术简介 量子密码技术是量子物理学和密码学相

阅读全文

posted @ 2018-03-24 13:06

zero_to_one

阅读(511)

推荐(0)

2018年3月18日

摘要:

必备小工具基础 文件编辑工具 以下这些工具的运行过程图,随着使用而更新,现在就是简单的学习每个工具的功能。 UltraEdit 特点: 1.打开文件速度快 2.列操作功能强大 3.有代码折叠功能 4.可以进行16进制编辑 功能 1.可配置语法加亮,支持代码折叠、Unicode;在32 位 Windo

阅读全文

posted @ 2018-03-18 22:06

zero_to_one

阅读(379)

推荐(0)

2018年3月17日

摘要:

KALI 视频学习 Kali安装与介绍 kali linux前身是bt 遵守debian的开发标准,linux有不同的版本,每个版本有自己的开发标准 里面自带了300多个渗透工具 第一节里面更多的介绍如何在虚拟机里面安装kali,由于之前的时候实验过,这一章节就不多赘述。 基本配置 主要讲解了vmt

阅读全文

posted @ 2018-03-17 23:25

zero_to_one

阅读(194)

推荐(0)

2018年3月16日

摘要:

1.黑客信息 国外黑客 geohot Geohot也就是破解iPhone第一人,同时也是破解PS3的第一人,知名黑客。 他的经历 2012年,据国外媒体报道,传奇越狱黑客GeoHot因非法携带大麻被逮捕。之前有传闻称GeoHot已经从Facebook离职重操破解旧业,看来神奇小子也足够倒霉了。 Ge

阅读全文

posted @ 2018-03-16 21:47

zero_to_one

阅读(253)

推荐(0)

2018年3月10日

摘要:

20179214《网络攻防实践》第二周学习总结 a.对师生关系的理解 传统师生关系可能是教与学的关系,这种关系比较适合于大学一下的教学阶段,小学,初中,高中,在中国的大部分地区采用的多是这样的教学方式,这样的教育方式有一定的可取之处和合理之处,单单说初中生的计算能力,在世界上来看的话,中国算上比较强

阅读全文

posted @ 2018-03-10 19:54

zero_to_one

阅读(186)

推荐(0)

2018年2月11日

摘要:

一.渗透测试的种类 黑盒测试: 对客户组织一无所知的进行渗透测试,黑盒顾名思义,看不见里面的内容。也称为外部测试,完全模拟外部攻击者进行攻击。同时还可以对目标组织内部安全团队进行测评,这是比较费时费力的,需要具有较高的技术能力。 白盒测试: 也称为内部测试,可以了解到目标环境的所有底层和内部知识,如

阅读全文

posted @ 2018-02-11 21:30

zero_to_one

阅读(104)

推荐(0)

摘要:

一.SET 社会工程学工具包有一个叫devolution。 启动 setoolkit 里面可以进行一些钓鱼攻击。 tabnabbing attack这种方式是完整克隆一个网站挂到SET创建的web服务器上,用来获取用户的所有输入。通常这种方式是伪装一个和原来网站很像的登录页面,来骗取用户的账号密码。

阅读全文

posted @ 2018-02-11 15:33

zero_to_one

阅读(142)

推荐(0)

浙公网安备 33010602011771号

浙公网安备 33010602011771号