20179214《网络攻防实践》第三次学习总结

教材总结 网络信息收集技术

概述

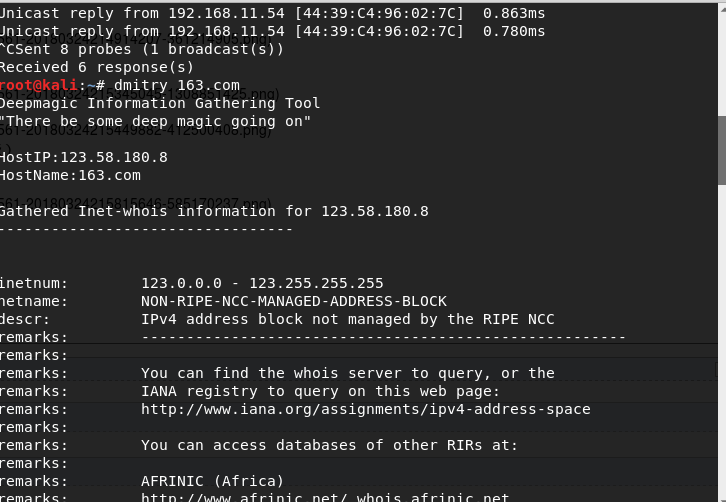

在对目标进行入侵前,有一下几个关键点:首先目标的名称和域名,然后了解其具体的信息,例如注册信息,电话号码,探测目标网络中比较活跃的主机,网络中拓扑结构,操作类型,开放的端口,以及网络服务类型,或者已经公开的安全漏洞等信息。这种过程可以归属与预攻击的过程,就像认识一个人需要了解他的基本信息一样。

收集的方法有多种多样,可以借助与搜索引擎,以及一些命令

网络踩点

- 首先可以利用网络搜索进行搜索一些信息,百度也有高级搜索的功能

![]()

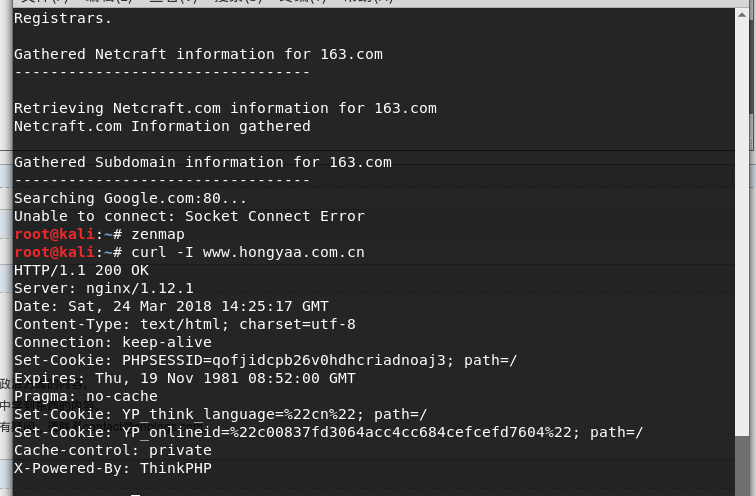

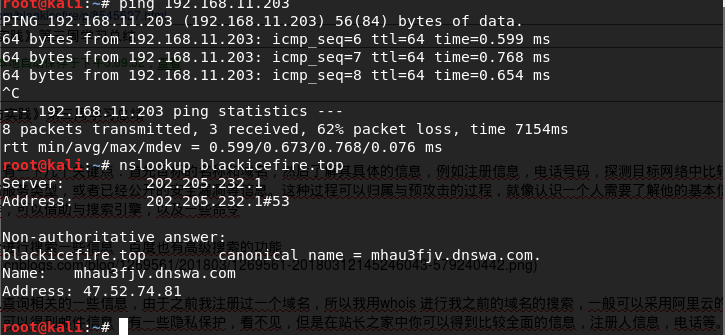

DNS和IP查询

首先已知一个域名可以查询相关的一些信息,由于之前我注册过一个域名,所以我用whois 进行我之前的域名的搜索,一般可以采用阿里云的域名搜索搜索国内注册的域名,(就是万网的那个,万网被收购了)可以得到邮件信息,有一些隐私保护,看不见,但是在站长之家中你可以得到比较全面的信息,注册人信息,电话等。

![]()

![]()

利用这些网站,还可以进行注册人反查,邮件反查等功能。还是非常方便的。

另外还可以利用纯真数据库进行查找ip地址的地理位置。

![]()

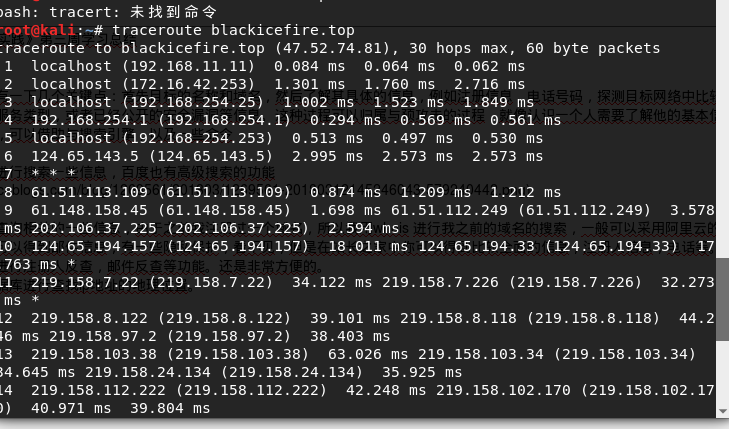

网络拓扑结构

可以用一些命令进行路由跳转的显示,有可以使用一些图形化界面,进行查看。

![]()

网络扫描

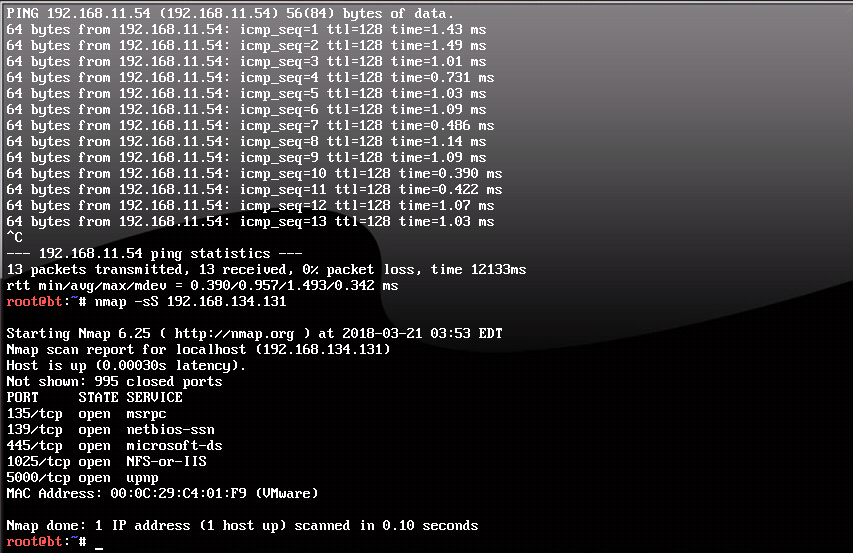

ping命令,来确定与特定主机是否联通

ICMP协议的ping,TCP协议的ping的等一系列,都可以用nmap软件实现。

Nmap

NMap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。基本功能有三个,一是探测一组主机是否在线;其次是扫描 主机端口,嗅探所提供的网络服务;还可以推断主机所用的操作系统 。Nmap可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。Nmap 还允许用户定制扫描技巧。通常,一个简单的使用ICMP协议的ping操作可以满足一般需求;也可以深入探测UDP或者TCP端口,直至主机所 使用的操作系统;还可以将所有探测结果记录到各种格式的日志中, 供进一步分析操作。

Nessum

Nessus是一款系统漏洞扫描与分析软件。由1998年 Renaud Deraison展开的一项名为 "Nessus"的计划,经过了数年的发展,包括 CERT 与 SANS 等著名的网络安全相关机构皆认同此工具软件的功能与可用性。

- 功能

- 精确,高速的有价值发现

- 联合资格的漏洞发现

- 适用于系统的错误配置和缺少补丁的资格扫描

- 广泛的资产覆盖和配置

- 网络设备:防火墙/路由器/交换机(Juniper,Check Point,Cisco,Palo Alto),打印机,存储

- 网络设备的离线配置审计

- 虚拟化:VMware ESX,ESXi,vSphere,vCenter

- 操作系统:Windows,Mac,Linux,Solaris,BSD,Cisco IOS,IBM iSeries

- 数据库:Oracle,SQL服务器,MySQL和DB2,Informix / DRDA和PostgreSQL

- Web应用程序:Web服务器,Web服务,OWASP漏洞

- 云:部署AWS AMI

- 控制系统审计

- SCADA系统,嵌入式设备和ICS应用

- 敏感内容审计

- 自动扫描分析

- 整治行动的优先级和扫描优化建议。

选择主机重新扫描

扫描之后,重新扫描以前扫描主机的全部或部分。

- 威胁:僵尸网络/恶意进程/防病毒审核

- 使用僵尸网络感染的系统,已知/未知的过程,Web服务链接到恶意内容与检测病毒,恶意软件,后门程序,主机沟通。

- 补丁审计

- 集成的补丁管理解决方案(IBM,微软,Red Hat和Dell)

- 移动设备审核

- 列出的iOS,Android和Windows Phone 7设备访问网络和移动检测漏洞。集成了主要移动设备制造商(MSFT,苹果,Good,MobileIron,AirWatch)

- 部署和管理

- 软件,硬件和虚拟设备,云服务提供商或Tenable服务。可以连接到Nessus管理器的资源共享。

仪表盘显示各种Nessus扫描结果,以帮助用户识别像修补关键系统的可靠性和扫描结果这类事情。(仪表板需要Nessus的管理[1]。)

结果/报告共享

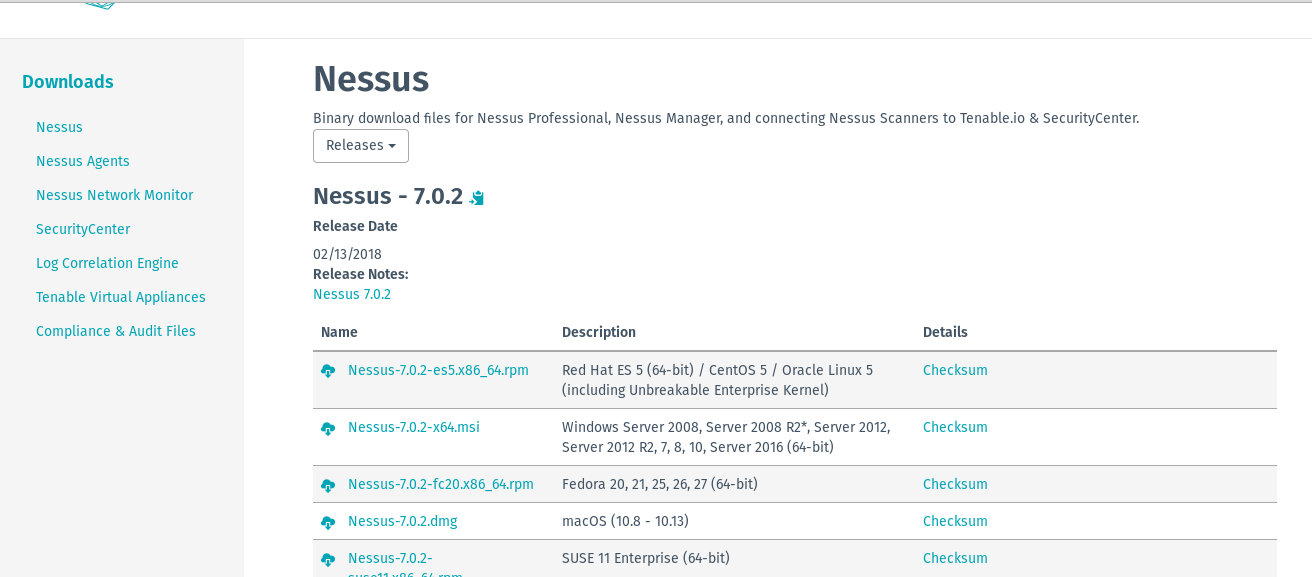

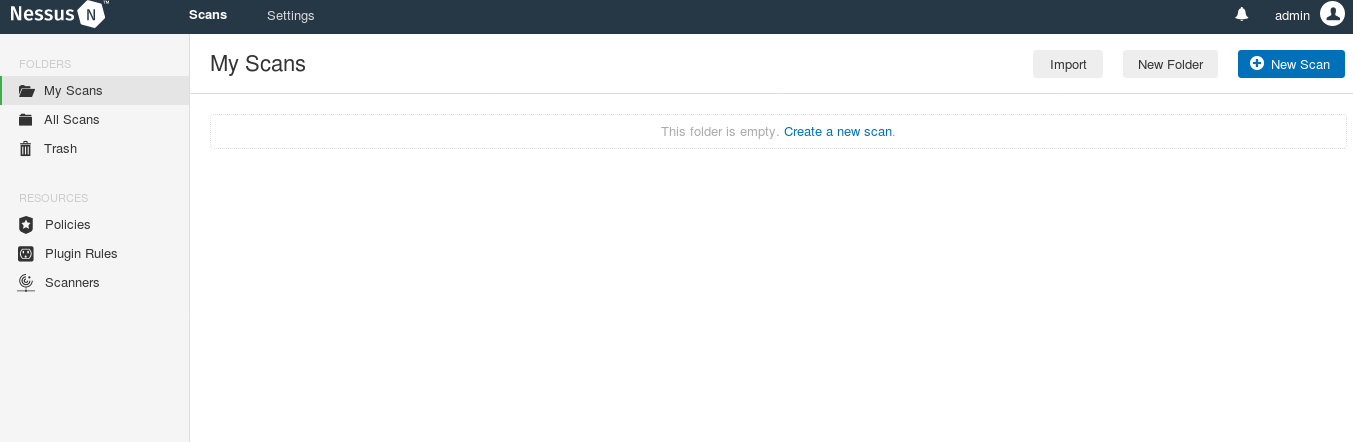

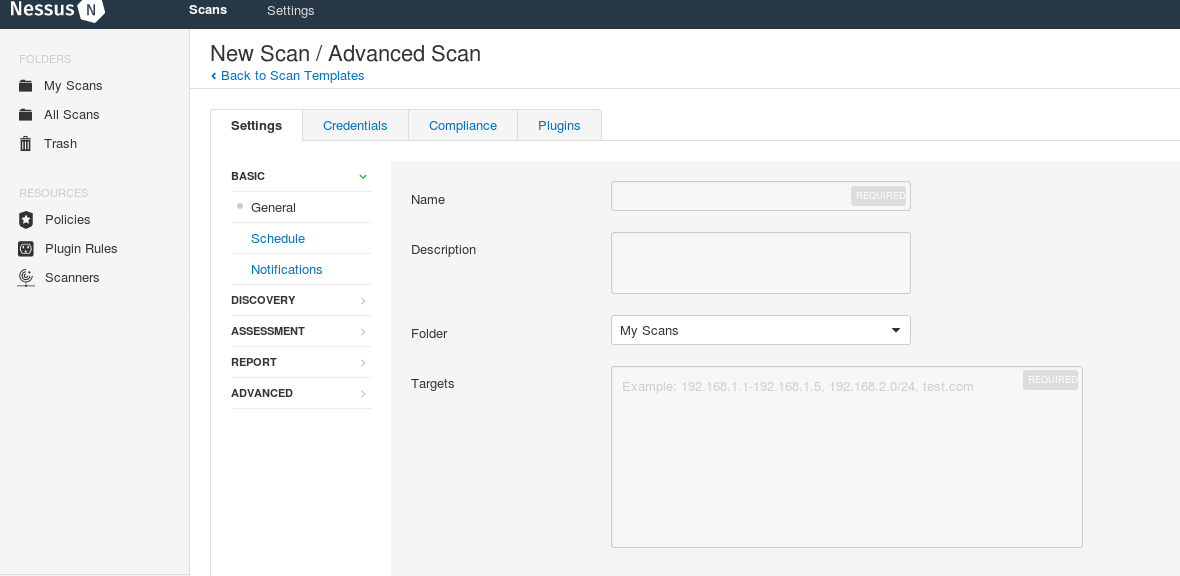

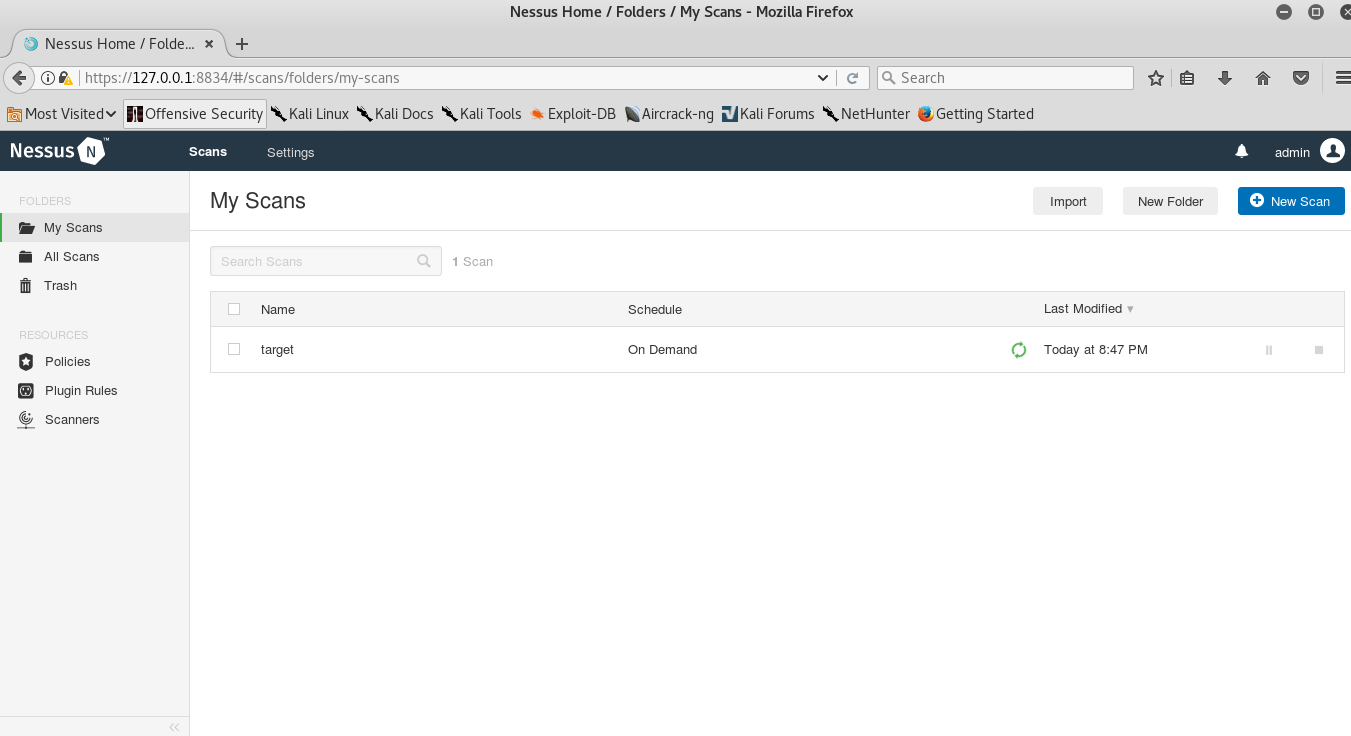

自动扫描后在扫描报告里使用扫描报告附件/截图存储。(报告共享要求Nessus管理) - 首先在kali下载安装包,然后解压,运行。提示:进入/etc/init.d/ nessusd start

然后打开本地地址的8834端口,进入主页面

![]()

![]()

![]()

![]()

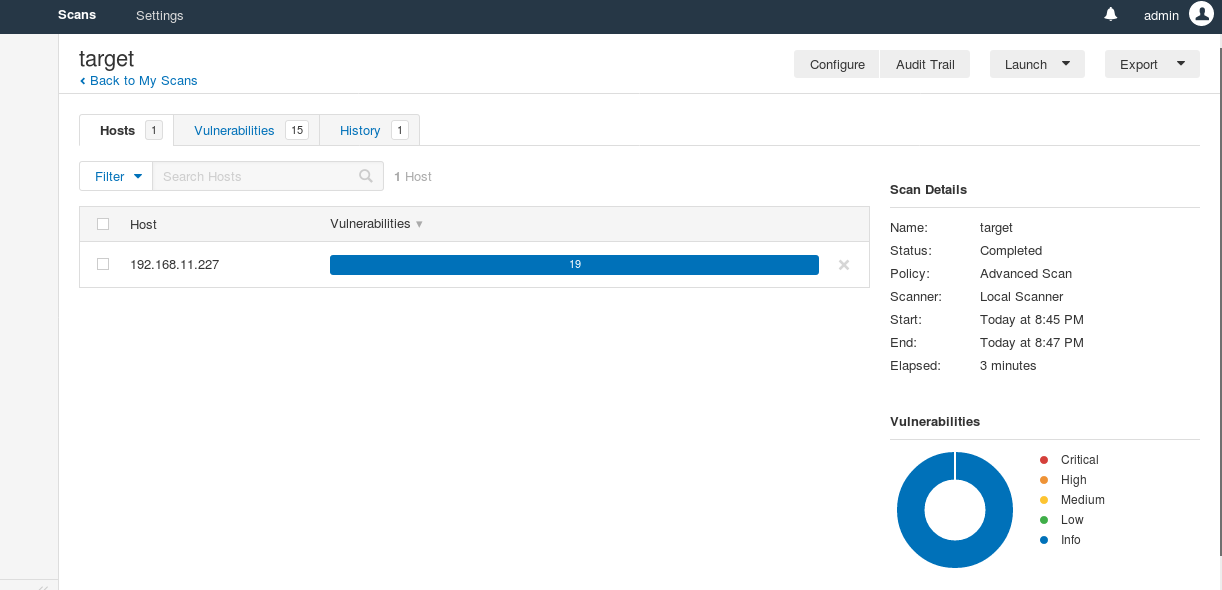

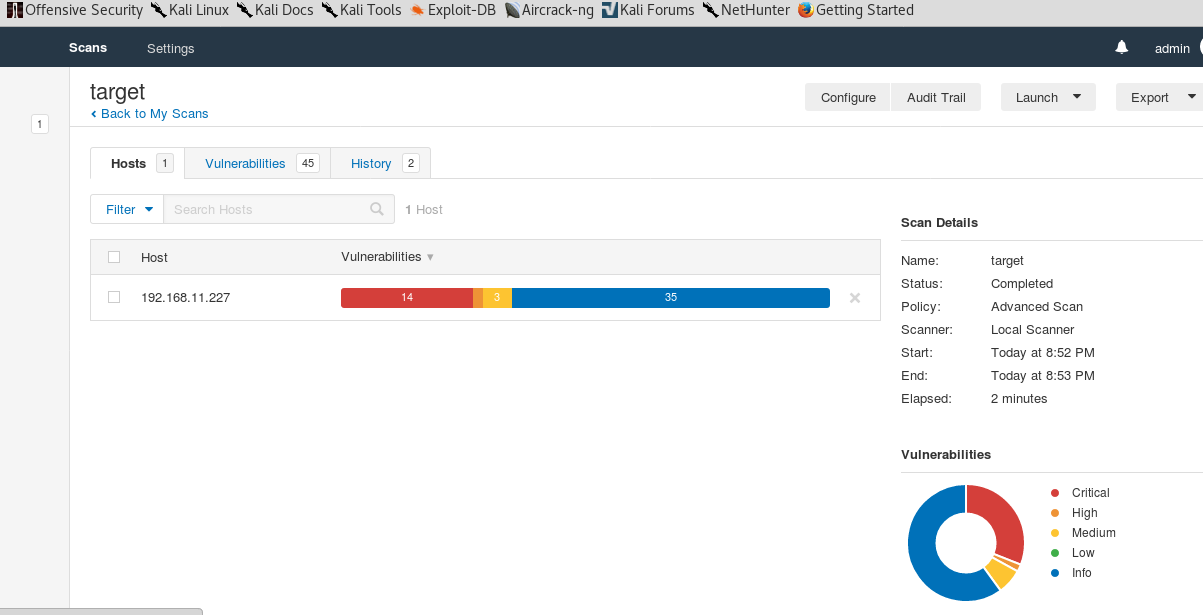

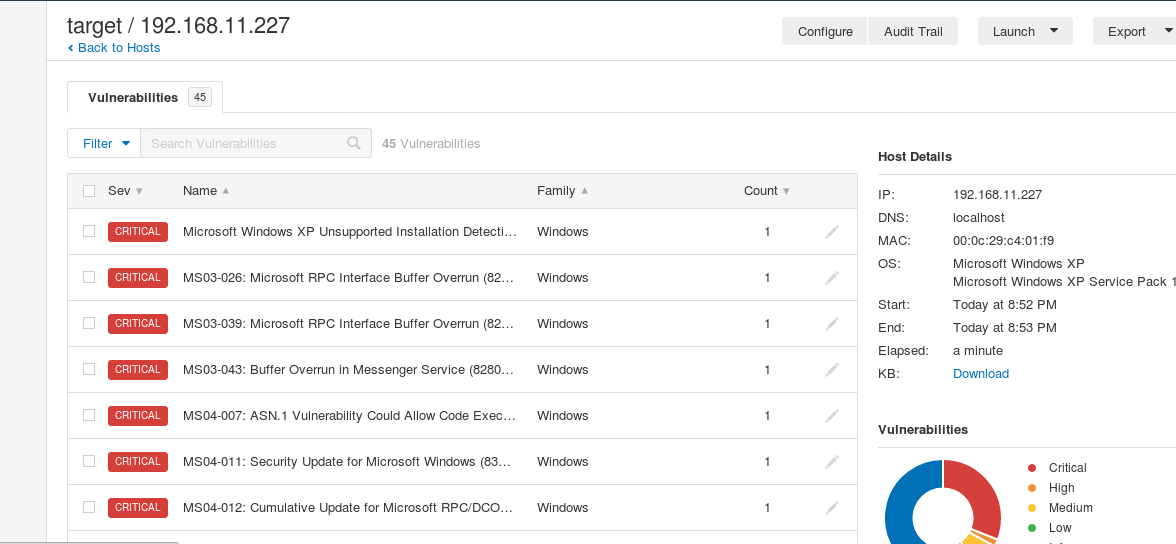

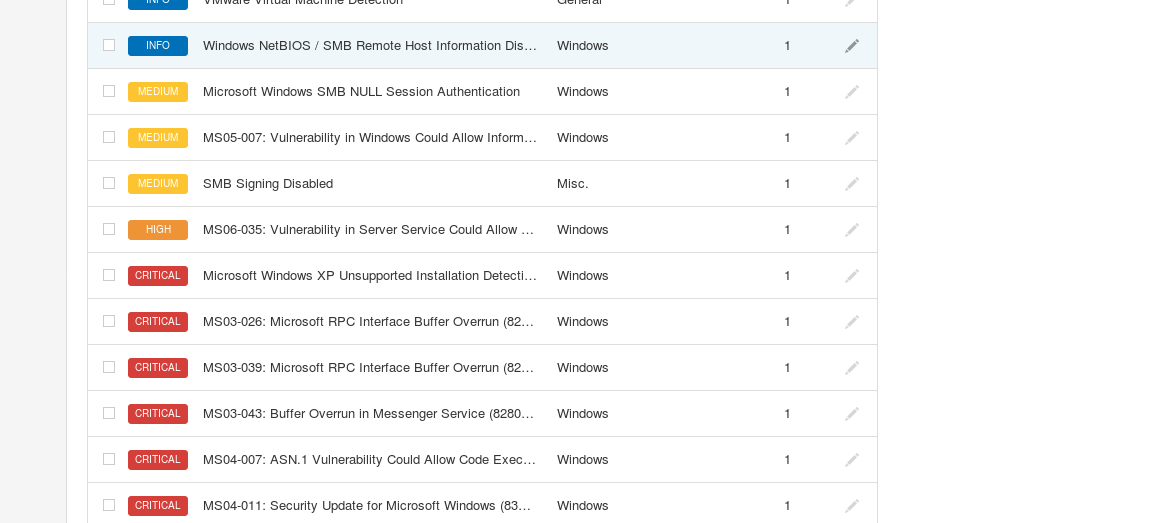

- 然后添加扫描 开始发送扫描,扫描完成后会产生一些数据,并且按照一定等级排好

![]()

![]()

![]()

![]()

![]()

Kali视频学习(6-10)

信息搜集之主机探测

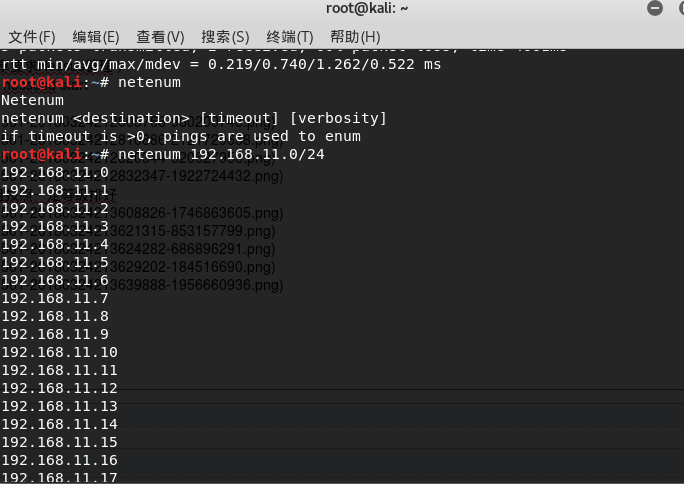

netenum

- 首先对C段进行检测

![]()

由于使用ping进行测试,所以不是很精确

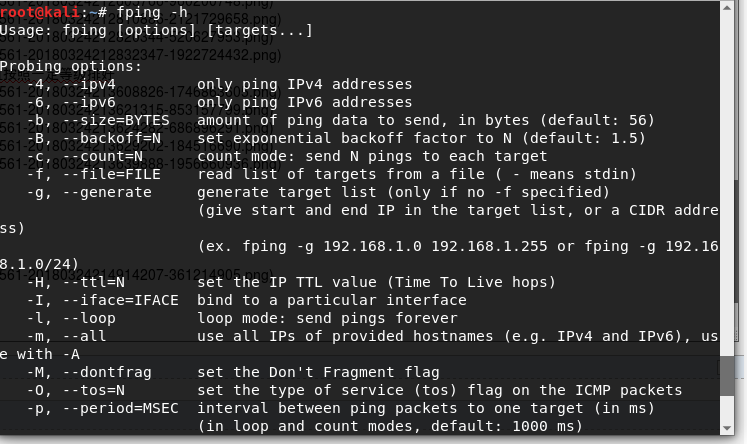

fping

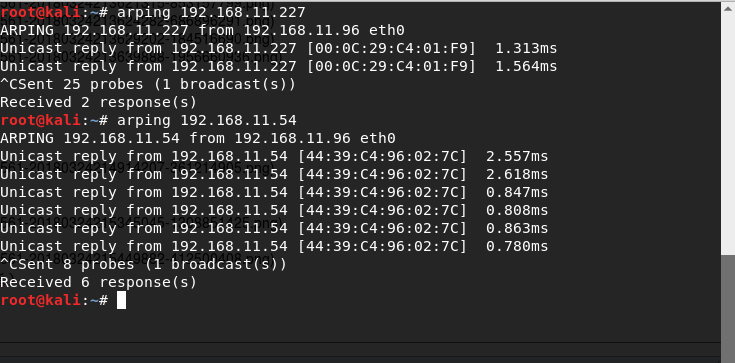

nbtscan

同样也可以扫描子段,返回网段主机的名字(防火墙可以禁掉一些)

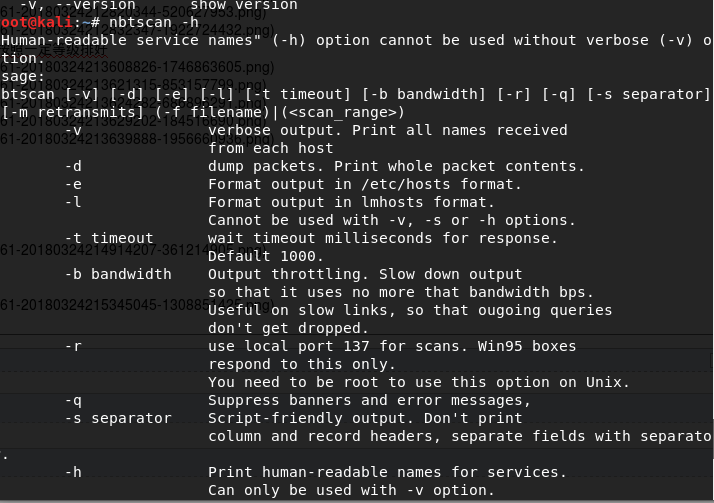

arping

探测目标mac地址

借助arp协议

同样的是netdiscover工具,类似与被动截获。

dmitry

信息搜集之主机扫描

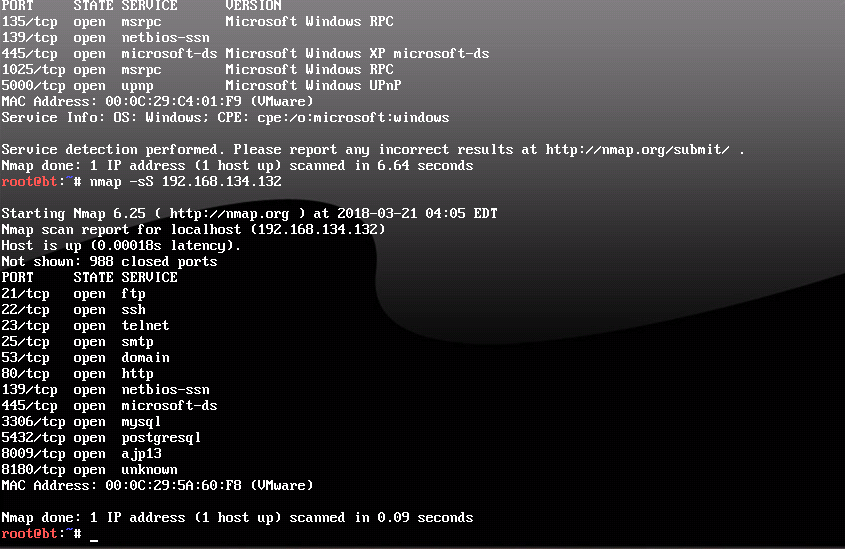

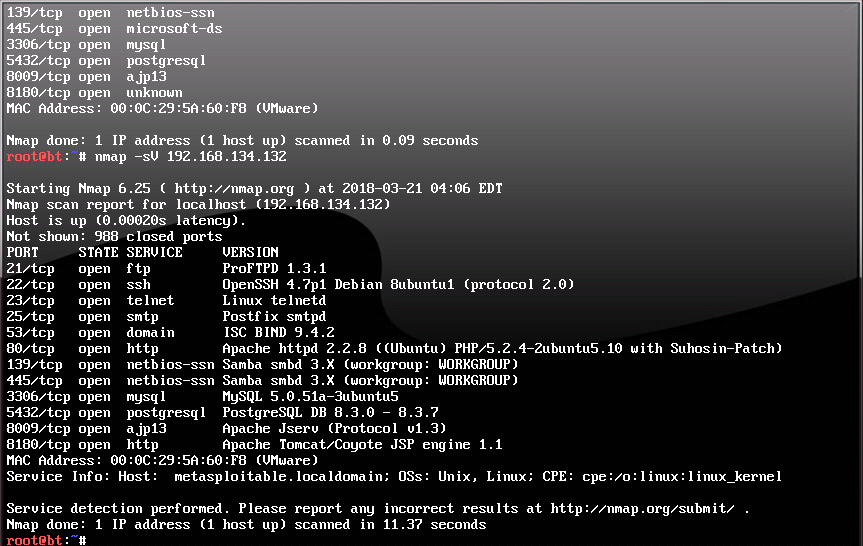

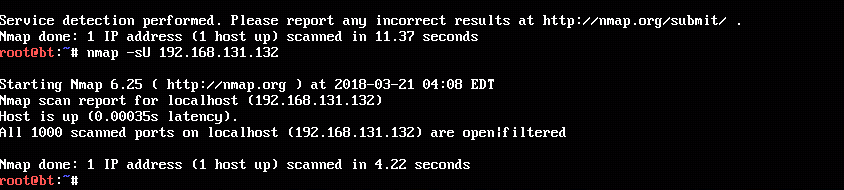

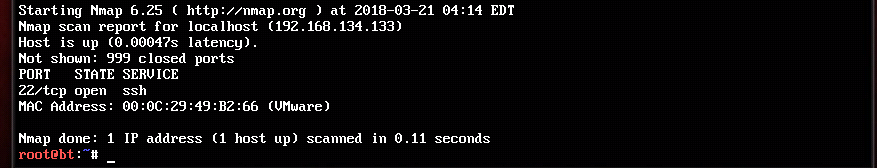

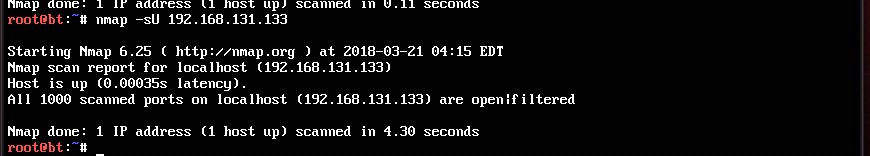

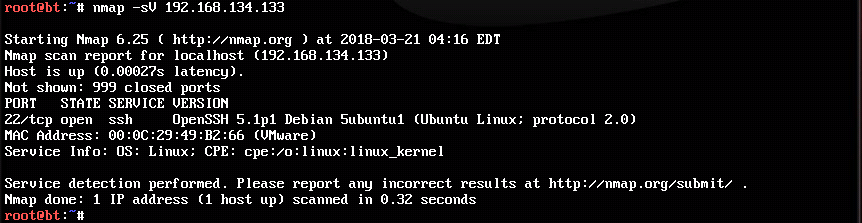

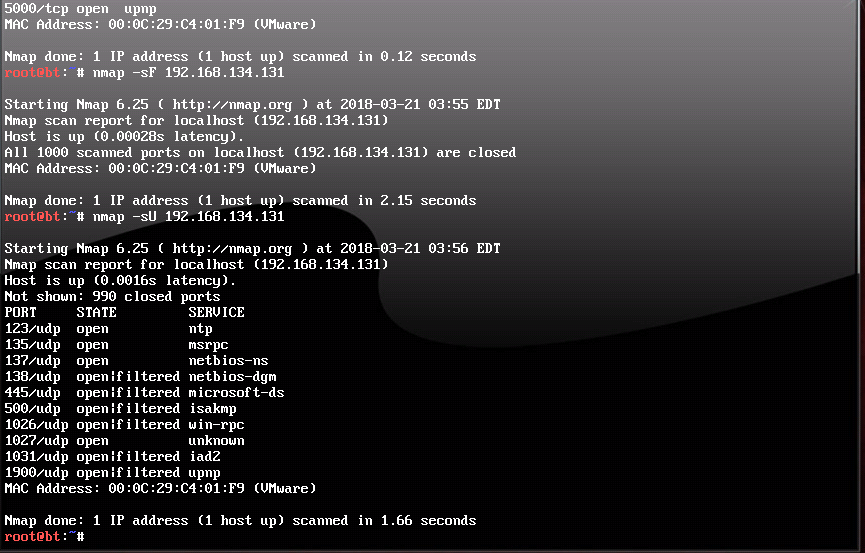

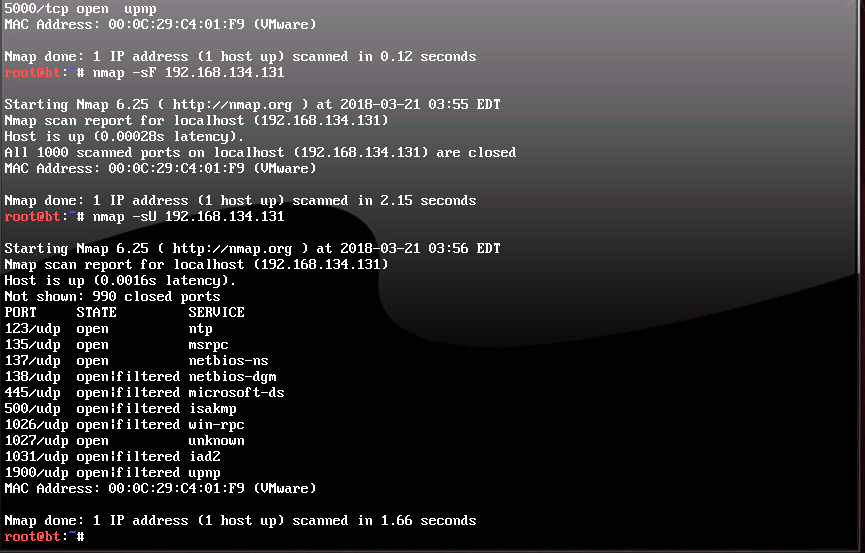

nmap的使用

主机探测,端口扫描,版本扫描,系统探测,支持探测脚本的编写。

简单的使用在上面进行检测的时候已经使用,这里就不过多叙述了。

nmap -p 范围 ip

nmap -p 逗号隔开指定端口 ip地址

nmap -sP 目标ip

nmap --traceroute ip

nmap -sP ip段

nmap -0 ip地址

nmap -A ip 万能开关:包含上面很多功能

nmap -sS -T4 ip syn扫描

nmap -Pn ip扫描前不进行测试

nmap -iL target.txt 对ip文本进行扫描

信息搜集之指纹识别

识别操作系统版本,有助于探测漏洞

1.Banner抓取

2.常规主动指纹识别工具

nmap 的使用可以进行各种搭配

xprobe2的使用,对于老系统比较好,对于新系统不太精准

3.被动指纹识别工具

p0f工具

4.web指纹识别工具

whatweb工具。

信息搜索之协议分析

1.acccheck

用户名密码字典,进行枚举尝试

2. swaks

使用指定server发测试邮件

3.snmp

4。ssl协议

sslscan

5.wireshark使用

上面的工具会在另一篇中写。

漏洞分析之openvas安装

没有的话显示下载 apt-get install openvas

openvas-setup 进行配置

浙公网安备 33010602011771号

浙公网安备 33010602011771号