[NISACTF 2022]checkin

[NISACTF 2022]checkin

题目来源:nssctf

题目类型:web

涉及考点:代码审计

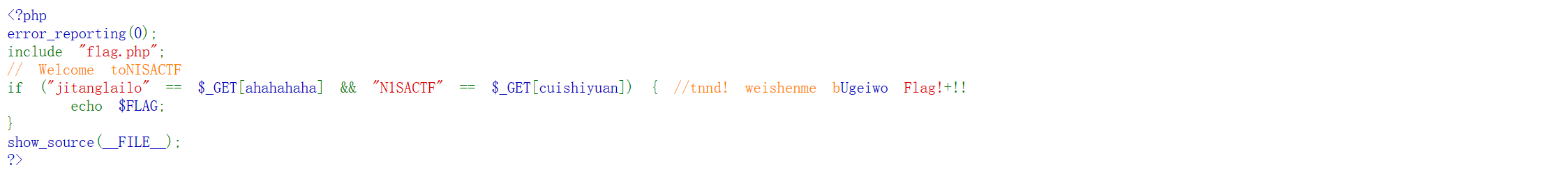

1. 先看题目,做代码审计

看上去就是GET传入两个参数即可,但是传入之后没有任何反应

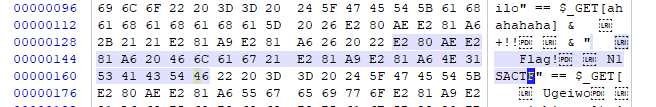

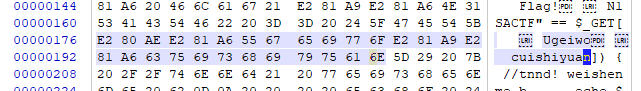

这里看了hint才知道复制之后有问题,那我们把它复制出来,然后用winhex打开:

2. 构造payload

我们选择实际的参名和字符串,并转为url编码格式(每两位前加%)即可:

不知道为啥在线url编码不加上%,只能用脚本加或者手动加了

最终构造payload如下:

/ahahahaha=jitanglailo&%E2%80%AE%E2%81%A6%55%67%65%69%77%6F%E2%81%A9%E2%81%A6%63%75%69%73%68%69%79%75%61%6E=%E2%80%AE%E2%81%A6%20%46%6C%61%67%21%E2%81%A9%E2%81%A6%4E%31%53%41%43%54%46

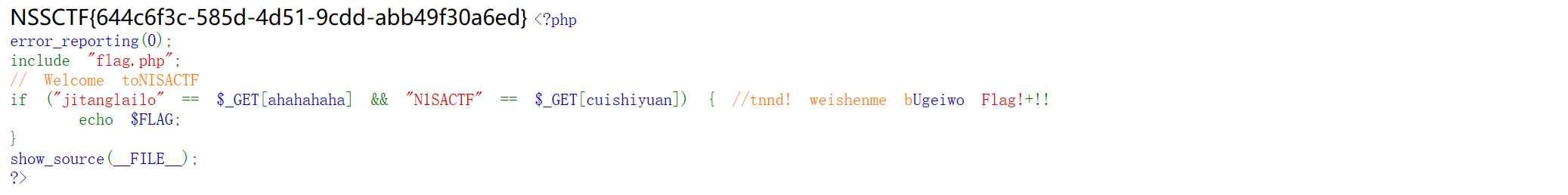

传入得到flag:

NSSCTF{644c6f3c-585d-4d51-9cdd-abb49f30a6ed}

日期:2023.8.5

作者:y0Zero

分类:

CTF每日练习 / web