谷粒 | 单点登录

单点登录SSO(single sign on)

优点 :

用户身份信息独立管理,更好的分布式管理。

可以自己扩展安全策略

缺点:

认证服务器访问压力较大

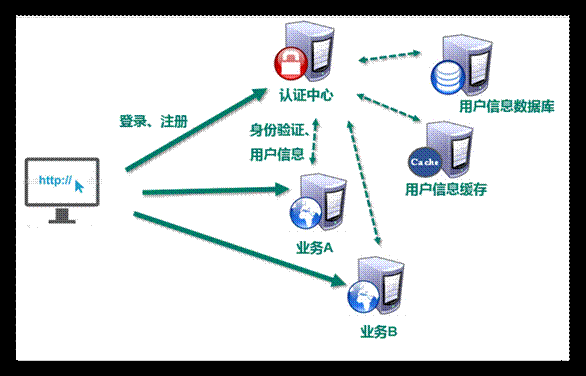

Token模式

业务流程图

token:按照一定规则生成的字符串,一般采用一种通用的规则JWT

优点:

无状态: token无状态,session有状态的。基于标准化:可以采用标准化的 JSON Web Token (JWT)

缺点:

占用带宽,无法在服务器端销毁

基于微服务开发,选择token的形式相对较多

JWT

该对象为一个很长的字符串,字符之间通过.分隔符分为三个子串。

每一个子串表示了一个功能块,总共有以下三个部分:

- JWT头

- 有效载荷

- 签名

头部分HEADER

JWT头部分是一个描述JWT元数据的JSON对象,通常如下所示。

{

"alg": "HS256",

"typ": "JWT"

}

在上面的代码中,alg属性表示签名使用的算法,默认为HMAC SHA256(写为HS256);typ属性表示令牌的类型,JWT令牌统一写为JWT。最后,使用Base64 URL算法将上述JSON对象转换为字符串保存。

有效载荷PAYLOAD

有效载荷部分,是JWT的主体内容部分,也是一个JSON对象,包含需要传递的数据。 JWT指定七个默认字段供选择。

iss:发行人

exp:到期时间

sub:主题

aud:用户

nbf:在此之前不可用

iat:发布时间

jti:JWT ID用于标识该JWT

除以上默认字段外,我们还可以自定义私有字段,如:

{

"sub": "1234567890",

"name": "Helen",

"admin": true

}

请注意,默认情况下JWT是未加密的,任何人都可以解读其内容,因此不要存放隐私信息字段,以防止信息泄露。

JSON对象也使用Base64 URL算法转换为字符串保存。

签名哈希

签名哈希部分是对上面两部分数据的签名,用于身份标识,通过指定的算法生成哈希值,以确保数据不会被篡改。

首先,需要指定一个密码(secret)。该密码仅保存在服务器中,并且不能向用户公开。然后,使用头部份中指定的签名算法(默认情况下为HMAC SHA256)根据以下公式生成签名。

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(claims), secret)

在计算出签名哈希后,JWT头,有效载荷和签名哈希的三个部分组合成一个字符串,每个部分用"."分隔,就构成整个JWT对象。

作用规则

服务器

JWT的原则是在服务器身份验证之后,将生成一个JSON对象并将其发送回用户,如下所示。

{

"sub": "1234567890",

"name": "Helen",

"admin": true

}

之后,当用户与服务器通信时,客户在请求中发回JSON对象。服务器仅依赖于这个JSON对象来标识用户。为了防止用户篡改数据,服务器将在生成对象时添加签名。

服务器不保存任何会话数据,即服务器变为无状态,使其更容易扩展。

客户端

客户端接收服务器返回的JWT,将其存储在Cookie或localStorage中。

此后,客户端将在与服务器交互中都会带JWT。如果将它存储在Cookie中,就可以自动发送,但是不会跨域,因此一般是将它放入HTTP请求的Header Authorization字段中。当跨域时,也可以将JWT被放置于POST请求的数据主体中。

注意事项

-

JWT不仅可用于认证,还可用于信息交换。善用JWT有助于减少服务器请求数据库的次数。

-

生产的token可以包含基本信息,比如id、用户昵称、头像等信息,避免再次查库

-

存储在客户端,不占用服务端的内存资源

-

JWT默认不加密,但可以加密。生成原始令牌后,可以再次对其进行加密。

-

JWT的最大缺点是服务器不保存会话状态,所以在使用期间不可能取消令牌或更改令牌的权限。也就是说,一旦JWT签发,在有效期内将会一直有效。

-

JWT本身包含认证信息,token是经过base64编码,所以可以解码,因此token加密前的对象不应该包含敏感信息,一旦信息泄露,任何人都可以获得令牌的所有权限。为了减少盗用,JWT的有效期不宜设置太长。对于某些重要操作,用户在使用时应该每次都进行进行身份验证。

-

为了减少盗用和窃取,JWT不建议使用HTTP协议来传输代码,而是使用加密的HTTPS协议进行传输。

整合

在common_utils模块中添加jwt工具依赖

在pom中添加

<dependencies>

<!-- JWT-->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

</dependency>

</dependencies>

工具类

JwtUtils

public class JwtUtils {

//常量

public static final long EXPIRE = 1000 * 60 * 60 * 24; //token过期时间

public static final String APP_SECRET = "ukc8BDbRigUDaY6pZFfWus2jZWLPHO"; //秘钥

//生成token字符串的方法

public static String getJwtToken(String id, String nickname){

String JwtToken = Jwts.builder()

.setHeaderParam("typ", "JWT")

.setHeaderParam("alg", "HS256")

.setSubject("guli-user")

.setIssuedAt(new Date())

.setExpiration(new Date(System.currentTimeMillis() + EXPIRE))

//设置token主体部分,存储用户信息,可自定义

.claim("id", id)

.claim("nickname", nickname)

.signWith(SignatureAlgorithm.HS256, APP_SECRET)

.compact();

return JwtToken;

}

/**

* 判断token是否存在与有效

* @param jwtToken

* @return

*/

public static boolean checkToken(String jwtToken) {

if(StringUtils.isEmpty(jwtToken)) return false;

try {

Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken);

} catch (Exception e) {

e.printStackTrace();

return false;

}

return true;

}

/**

* 判断token是否存在与有效

* @param request

* @return

*/

public static boolean checkToken(HttpServletRequest request) {

try {

String jwtToken = request.getHeader("token");

if(StringUtils.isEmpty(jwtToken)) return false;

Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken);

} catch (Exception e) {

e.printStackTrace();

return false;

}

return true;

}

/**

* 根据token字符串获取会员id

* @param request

* @return

*/

public static String getMemberIdByJwtToken(HttpServletRequest request) {

String jwtToken = request.getHeader("token");

if(StringUtils.isEmpty(jwtToken)) return "";

Jws<Claims> claimsJws = Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken);

Claims claims = claimsJws.getBody();

return (String)claims.get("id");

}

}

加密MD5

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public final class MD5 {

public static String encrypt(String strSrc) {

try {

char hexChars[] = { '0', '1', '2', '3', '4', '5', '6', '7', '8',

'9', 'a', 'b', 'c', 'd', 'e', 'f' };

byte[] bytes = strSrc.getBytes();

MessageDigest md = MessageDigest.getInstance("MD5");

md.update(bytes);

bytes = md.digest();

int j = bytes.length;

char[] chars = new char[j * 2];

int k = 0;

for (int i = 0; i < bytes.length; i++) {

byte b = bytes[i];

chars[k++] = hexChars[b >>> 4 & 0xf];

chars[k++] = hexChars[b & 0xf];

}

return new String(chars);

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

throw new RuntimeException("MD5加密出错!!+" + e);

}

}

}

流程

前端

引入cookies依赖npm install js-cookie

submitLogin() {

//第一步 调用接口进行登录,返回token字符串

loginApi.submitLoginUser(this.user)

.then(response => {

//第二步 获取token字符串放到cookie里面

//第一个参数cookie名称,第二个参数值,第三个参数作用范围

cookie.set('guli_token',response.data.data.token,{domain: 'localhost'})

//第四步 调用接口 根据token获取用户信息,为了首页面显示

loginApi.getLoginUserInfo()

.then(response => {

this.loginInfo = response.data.data.userInfo

//获取返回用户信息,放到cookie里面

cookie.set('guli_ucenter',this.loginInfo,{domain: 'localhost'})

//跳转页面

window.location.href = "/";

})

})

}

第三步的拦截器

import axios from 'axios'

import {MessageBox, Message} from 'element-ui'

import cookie from 'js-cookie'

// 创建axios实例

const service = axios.create({

baseURL: 'http://localhost:9001', // api的base_url

timeout: 20000 // 请求超时时间

})

//第三步 创建拦截器 http request 拦截器

service.interceptors.request.use(

config => {

//判断cookie里面是否有名称是guli_token数据

if (cookie.get('guli_token')) {

//把获取cookie值放到header里面

config.headers['token'] = cookie.get('guli_token');

}

return config

},

err => {

return Promise.reject(err);

})

// http response 拦截器

service.interceptors.response.use(

response => {

if (response.data.code == 28004) {

console.log("response.data.resultCode是28004")

// 返回 错误代码-1 清除ticket信息并跳转到登录页面

//debugger

window.location.href = "/login"

return

} else {

if (response.data.code !== 20000) {

//25000:订单支付中,不做任何提示

if (response.data.code != 25000) {

Message({

message: response.data.message || 'error',

type: 'error',

duration: 5 * 1000

})

}

} else {

return response;

}

}

},

error => {

return Promise.reject(error.response) // 返回接口返回的错误信息

});

export default service

第5步:展示用户信息

//创建方法,从cookie获取用户信息

showInfo() {

//从cookie获取用户信息

var userStr = cookie.get('guli_ucenter')

// 把字符串转换json对象(js对象)

if(userStr) {

this.loginInfo = JSON.parse(userStr)

}

},

//退出

logout() {

//清空cookie值

cookie.set('guli_token','',{domain: 'localhost'})

cookie.set('guli_ucenter','',{domain: 'localhost'})

//回到首页面

window.location.href = "/";

}

后端接口

第一步:返回用根据用户名和密码生成的token字符串

@ApiOperation(value = "登录")

@PostMapping("login")

public Result loginUser(@RequestBody UcenterMember member){

//member对象封装手机号和密码

//调用service方法实现登录

//返回token值,使用jwt生成

String token = memberService.login(member);

return Result.ok().data("token",token);

}

@Override

public String login(UcenterMember member) {

//获取登录手机号和密码

String mobile = member.getMobile();

String password = member.getPassword();

//手机号和密码非空判断

if(StringUtils.isEmpty(mobile) || StringUtils.isEmpty(password)) {

throw new MyException(20001,"登录失败");

}

//判断手机号是否正确

QueryWrapper<UcenterMember> wrapper = new QueryWrapper<>();

wrapper.eq("mobile",mobile);

UcenterMember mobileMember = baseMapper.selectOne(wrapper);

//判断查询对象是否为空

if(mobileMember == null) {//没有这个手机号

throw new MyException(20001,"登录失败");

}

//判断密码

//因为存储到数据库密码肯定加密的

//把输入的密码进行加密,再和数据库密码进行比较

//加密方式 MD5

if(!MD5.encrypt(password).equals(mobileMember.getPassword())) {

throw new MyException(20001,"登录失败");

}

//判断用户是否禁用

if(mobileMember.getIsDisabled()) {

throw new MyException(20001,"登录失败");

}

//登录成功

//生成token字符串,使用jwt工具类

String jwtToken = JwtUtils.getJwtToken(mobileMember.getId(), mobileMember.getNickname());

return jwtToken;

}

第四步:根据token值调用接口获取用户信息

//根据token获取用户信息

@GetMapping("getMemberInfo")

public Result getMemberInfo(HttpServletRequest request) {

//调用jwt工具类的方法。根据request对象获取头信息,返回用户id

String memberId = JwtUtils.getMemberIdByJwtToken(request);

//查询数据库根据用户id获取用户信息

UcenterMember member = memberService.getById(memberId);

return Result.ok().data("userInfo",member);

}