【CTF-WP】2023年江苏“领航杯”线上选拔赛MISC部分 WP

2023年江苏省“领航杯”青少年信息安全应用能力线下选拔赛刚刚结束,这里将比赛中MISC部分的题目作答方法做个记录,方法不唯一、仅供参考;

一、签到题

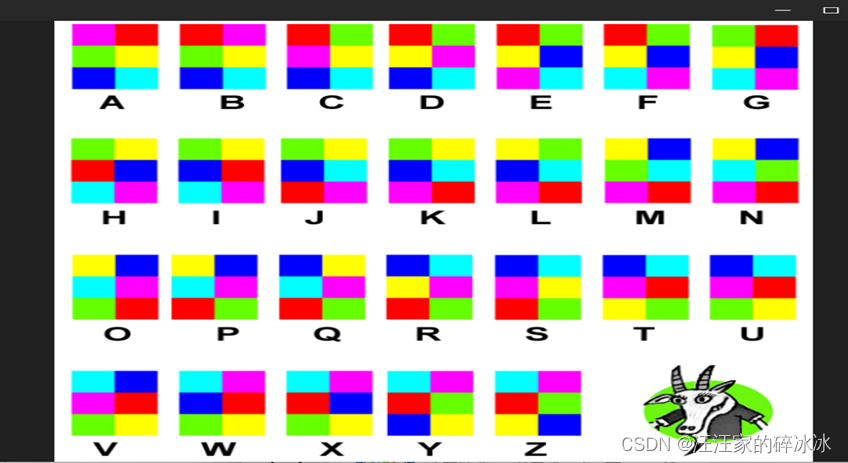

下载附件我们得到了这样一个图片,根据经验对照码表查询即可获得flag。

加密对照表:

对照解密出:JUSTKICKURASS

加上flag前缀"CnHongKe" 即为答案 CnHongKe{JUSTKICKURASS}

二、别把鸡蛋放在同一个篮子里面

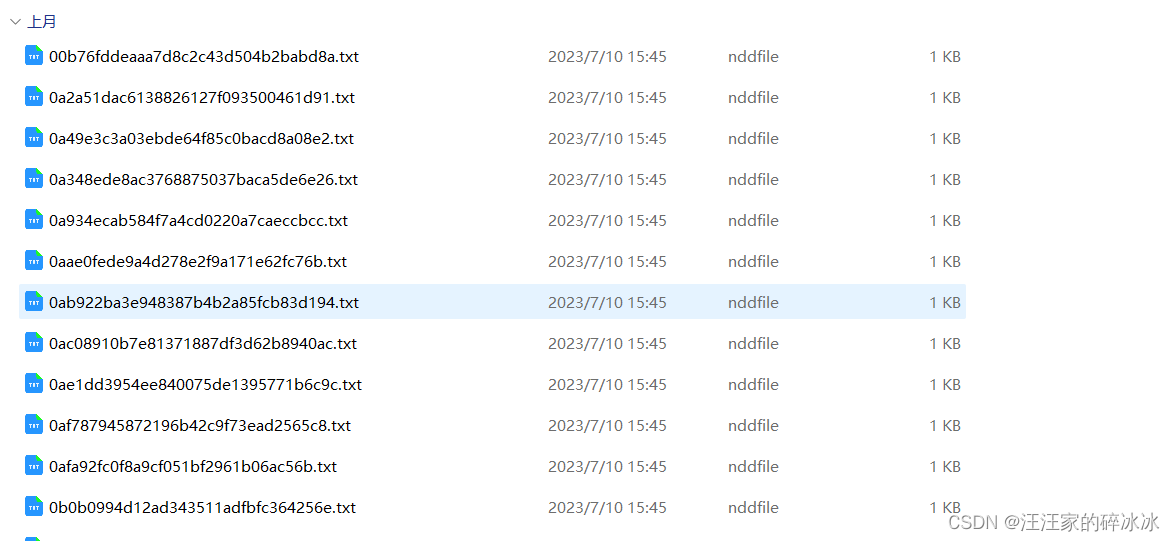

解压附件压缩包,获得5414个txt文档,随机打卡后发现是base64加密的二进制字符内容,所以我们需要按照顺序将每个文件的内容写到一个文件里面,方便后面的base64解码;

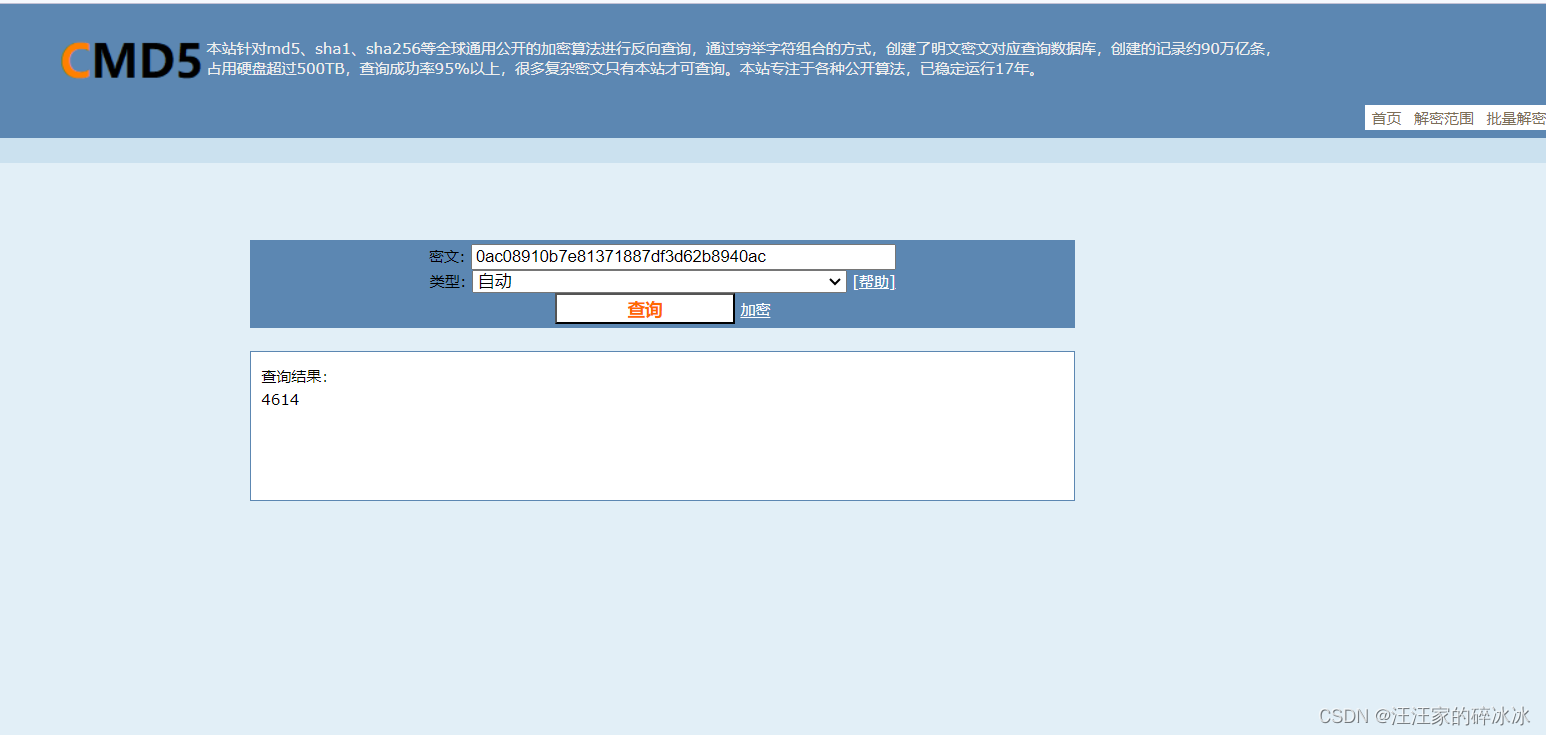

我们观察到每个文件的名称其实是一段MD5值,我们尝试使用MD5碰撞出内容得知,每个文件的名称都是一个4位的阿拉伯数字。

所以可以推断这个MD5的数值就是每段内容的顺序,因此这里使用python脚本对文件内容进行操作。

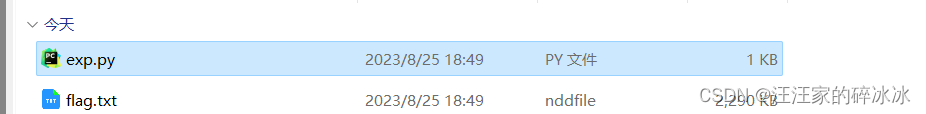

import hashlib

files = ''

for i in range(5141):

filename =hashlib.md5(str(i).encode('utf-8')).hexdigest() +'.txt'

with open(filename,'r') as f:

files += f.read()

with open('flag.txt','w') as file:

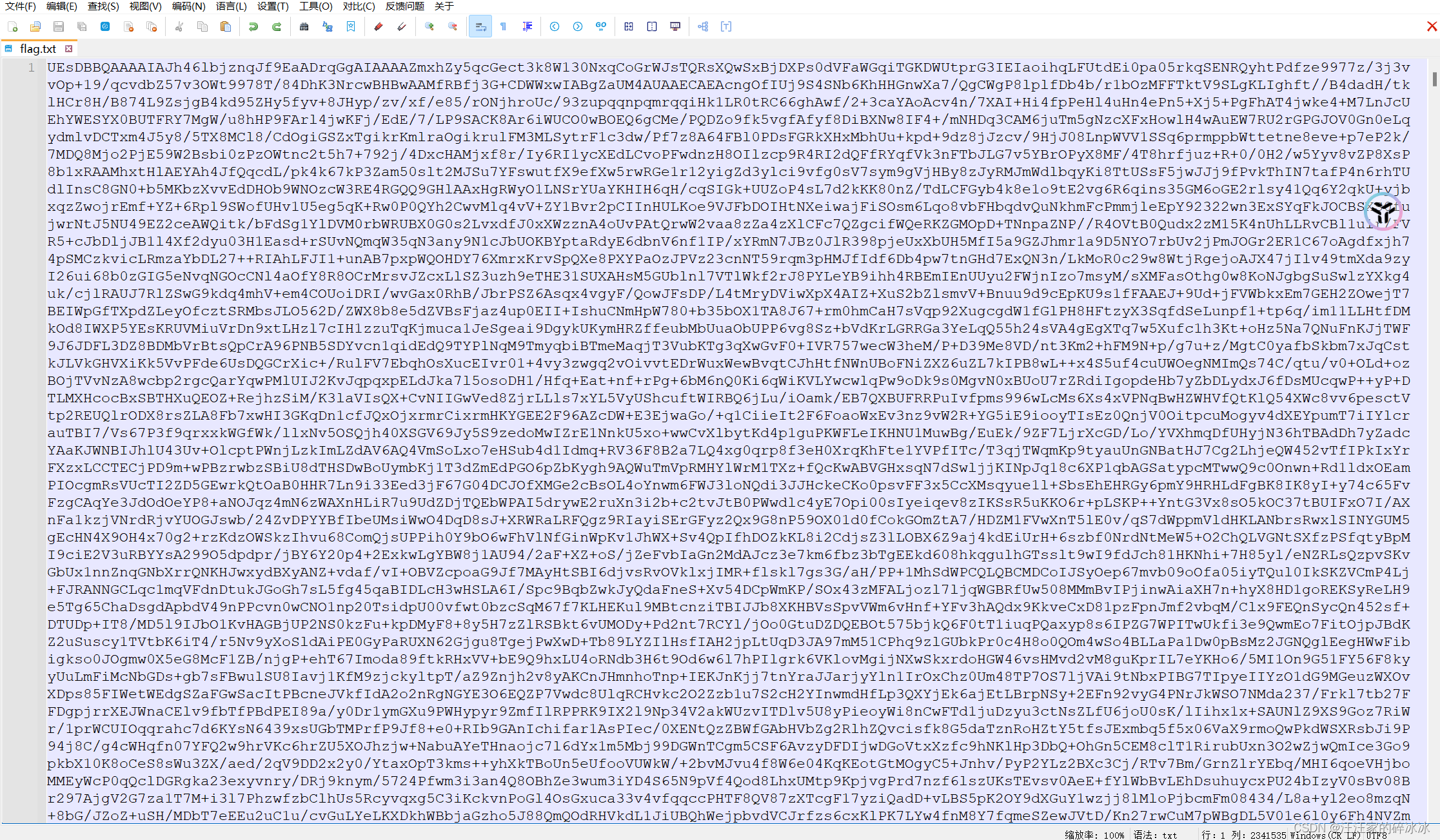

file.write(files)运行之后,获得新文件flag.txt,我们打开文件复制里面的内容进行base64解码,即可获得一个压缩包;

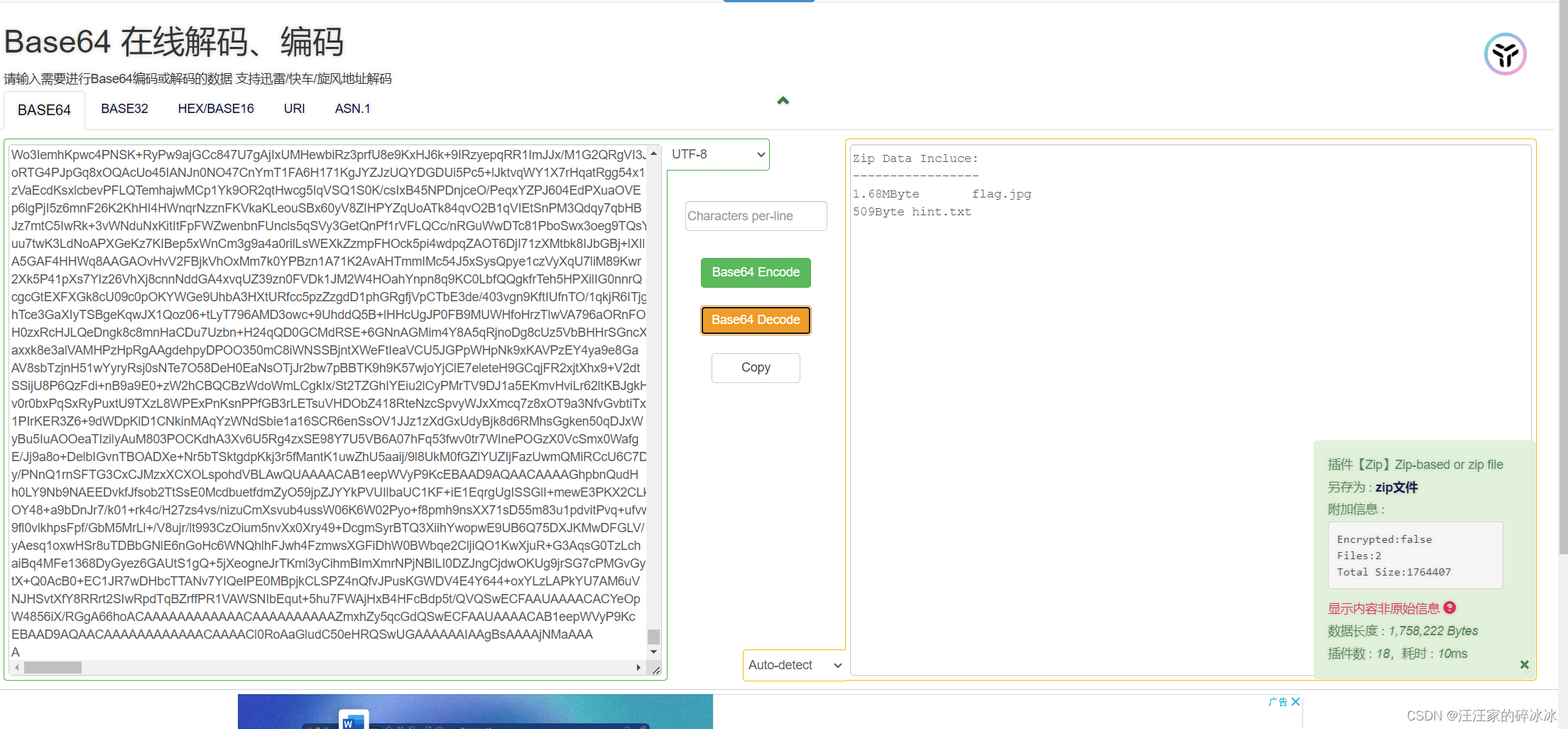

使用网站工具对内进行解码,获得一个压缩包。

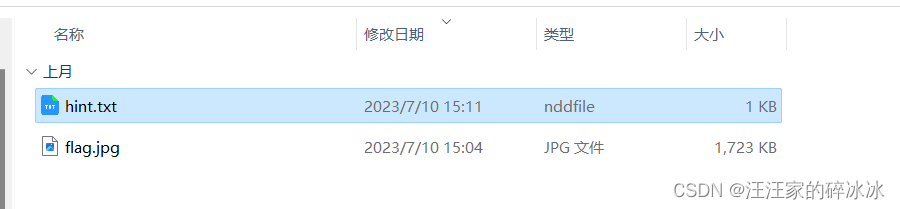

打开压缩包,我们发现有一张图片和一个txt文档,如图:

文本里面有一段base64加密的字符,我们尝试套娃式解码,得到最后内容,emm.....,我想打人

好吧,既然题目劝我多看看花,那我就多看看花呗,只是一朵水仙花,挺好看;

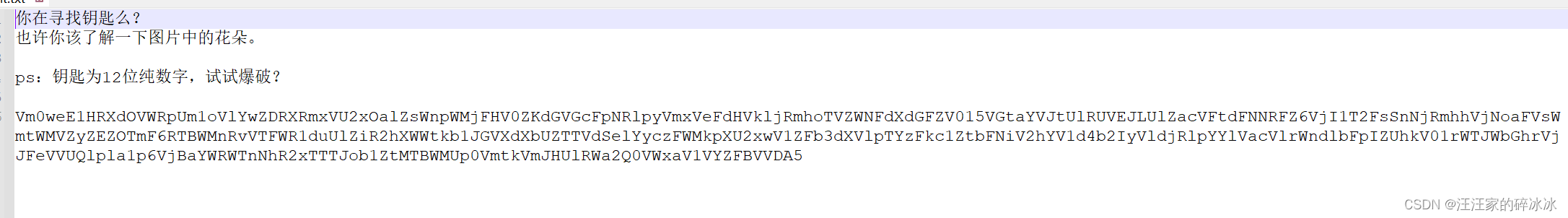

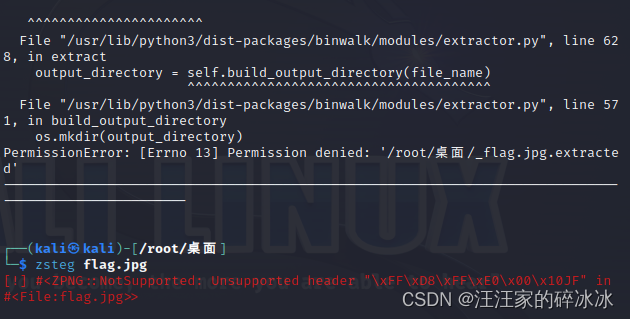

既然是图片,看看它有没有隐写flag,或者包含有其他文件,经过尝试,很遗憾没得;

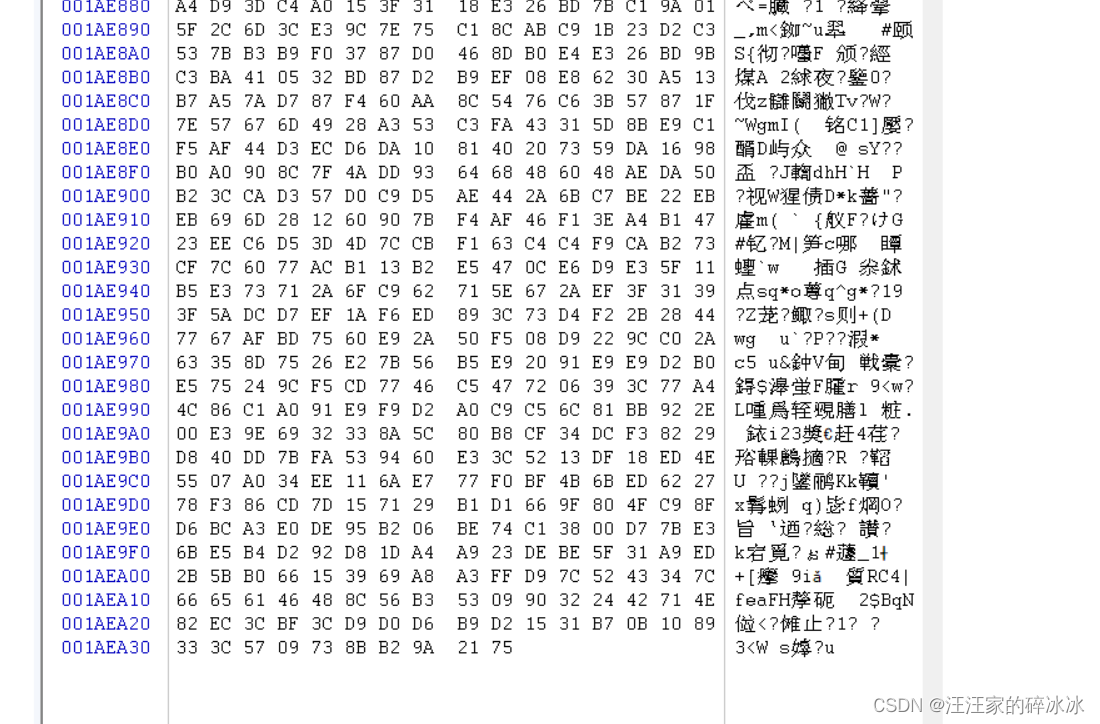

既然都没有,那就二进制打开看看咯有啥发现吧;

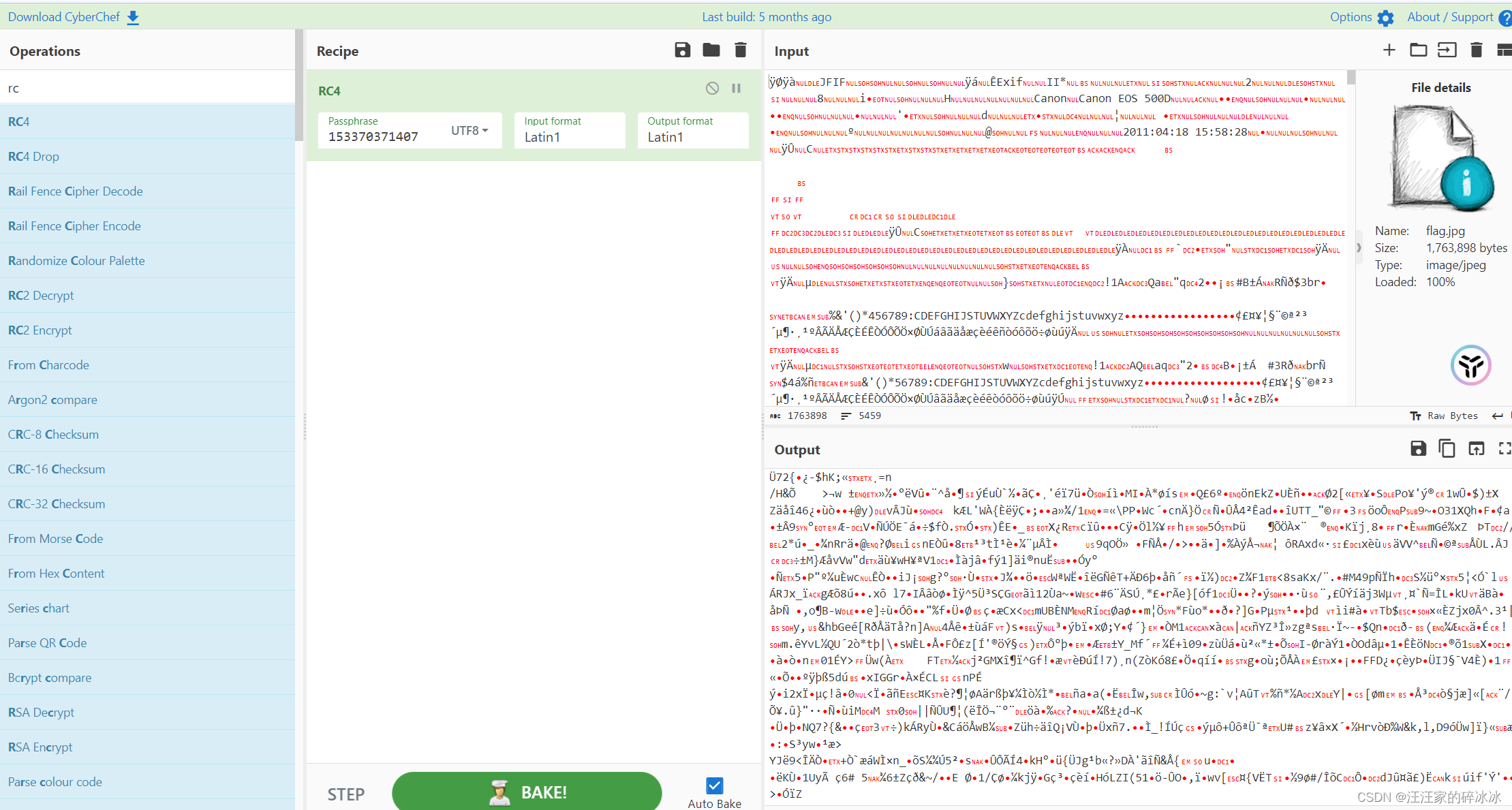

然后我们在尾部发现了一个RC4,这时候想又没有一种可能是RC4有关了,百度查寻得知RC4是一种加密方法,解迷需要一个key, 嗯这时候突然想到了之前在txt文档中提到key是一组12位纯数字,12位,水仙花; 真相只有一个 水仙花数;

尝试用这十二位数字解码,然后就获得了下面这样一堆看不懂的东东;

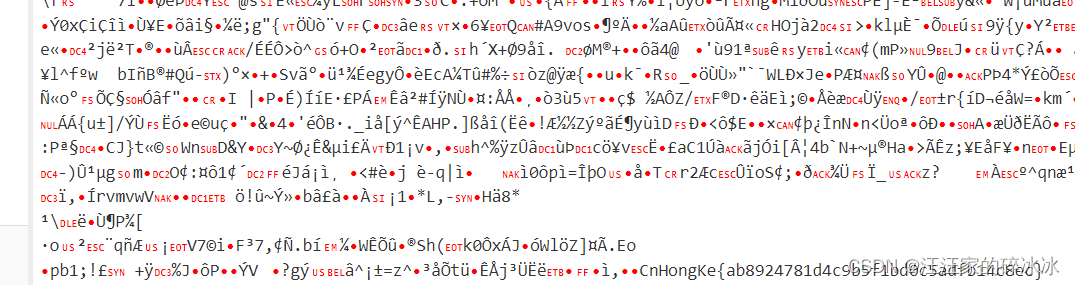

然后翻呀翻,结果惊喜就藏在了最后:

我们便获得了这一题的flag:CnHongKe{ab8924781d4c9b5f1bd0c5adfb14c8ec}

真不容易啊。。。。。。。。。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通