可信执行环境(TEE)学习笔记

来越多的数据在云环境下进行存储、共享和计算,云环境下的数据安全与隐私保护也逐渐成为学术界以及工业界关注的热点问题。目前阶段,隐私保护技术主要基于密码算法及协议(如安全多方计算、同态加密等)完成场景落地,其优点主要在于具有较高的安全性和可靠性,然而,由于这些算法或协议的实现依赖于大量复杂计算(如乘法循环群上的乘法、指数运算,Pairing 运算,格上的数学运算等),因此存在较大的性能瓶颈,难以在实际场景中大规模应用。

作为基于密码学的隐私保护技术的一种替代方案,可信执行环境(Trusted execution environment,TEE)基于硬件安全的 CPU 实现了基于内存隔离的安全计算,可在保证计算效率的前提下完成隐私保护的计算。

TEE 定义

TEE 是一种具有运算和储存功能,能提供安全性和完整性保护的独立处理环境。其基本思想是:在硬件中为敏感数据单独分配一块隔离的内存,所有敏感数据的计算均在这块内存中进行,并且除了经过授权的接口外,硬件中的其他部分不能访问这块隔离的内存中的信息。以此来实现敏感数据的隐私计算。

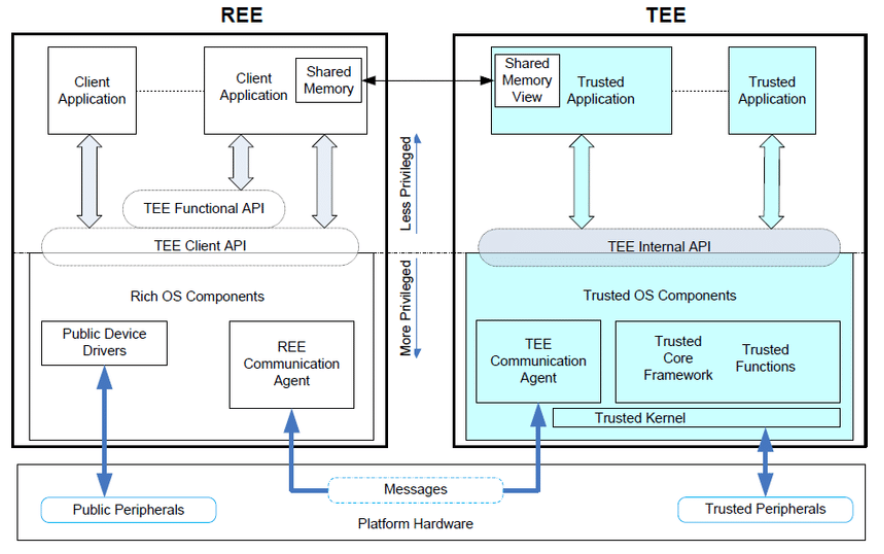

富执行环境 (Rich Execution Environment,REE) 指的是操作系统运行时的环境中,可以运行如 Android、IOS 等通用的 OS(Opreating System)。REE 是一个容易受到攻击的开放环境,如敏感数据的窃取、移动支付盗用等等。而 TEE 是中央处理器上的一个安全区域,能够保证敏感数据在隔离和可信的环境内被处理,从而免受来自 REE 中的软件攻击。此外,与其他的安全执行环境相比,TEE 可以端到端地保护 TA(Trusted Application)的完整性和机密性,能够提供更强的处理能力和更大的内存空间。

上图初印象(TEE 和 REE 的关系):看上图,从下往上看 REE 和 TEE 都有着相同的平台硬件,REE 有着公共的外设,TEE 有着被信任的外设,在 REE 的 rich 系统组件中,有着公共的设备驱动程序。来自平台硬件的消息可以传到 REE 通信代理,也可以到 TEE 的通信代理。可信外设和可信执行环境中的可信内核进行交互。可信的系统组件里面还有可信核心框架和可信函数。中间这一层有着更多的特权。而再往上更高的一级则会有更少的特权。

在最上层的 REE 部分,客户应用和 TEE 客户 API,TEE 功能 API 进行交互,一些客户应用程序中还有共享内存(和 TEE 中是共享的)。在 TEE 部分,则是运行着可信的应用,他们则通过 TEE 内部 API 进行交互。

TEE 强大的数据安全和隐私保护能力,使其成为隐私计算主要技术流派之一,比 REE 得到了更广泛的应用。

目前对于 TEE 的定义有很多种形式,针对于不同的安全性需求和平台,TEE 的定义也不尽相同,但在所有 TEE 的定义中都会包含两个最关键的点:

- 独立执行环境

- 安全存储

在 GlobalPlatform, TEE System Architecture, 2011 中,GlobalPlatform 将 TEE 定义如下:TEE 是一个与设备操作系统并行,但相互隔离的执行环境。 TEE 可以保护其中的数据免受一般的软件攻击,TEE 可以使用多种技术实现 ,在不同的技术实现下 TEE 的安全性等级也会有所不同。

在 IEEE International Conference on Trust 2015 上,Mohamed Sabt 等人使用分离核(separation kernel)对 TEE 进行了崭新的更一般化的定义 。分离核最早用于模拟分布式系统,其需要满足以下安全性准则:

- 数据独立:存储在某个分区中的数据不能被其他分区读取或篡改。

- 时间独立:公共资源区域中的数据不会泄露任意分区中的数据信息。

- 信息流控制:除非有特殊的允许,否则各个分区之间不能通信。

- 故障隔离:一个分区中的安全性漏洞不能传播到其他分区。

基于分离核的安全性特质,TEE 可被定义成「一个运行在分离核上的不可篡改的执行环境。也就是说,TEE 可以保证其内部代码的安全性,认证性和完整性;可以向第三方证明它的安全性;可以抵抗几乎所有的对主要系统的软件攻击和物理攻击;可以有效杜绝利用后门安全漏洞所展开的攻击。

TEE 发展脉络及现状

TEE 技术最早可以追溯到 2006 年。开放移动终端平台(Open Mobile Terminal Platform ,以下简称 OMTP))率先提出一个针对移动终端的双系统安全解决方案,即在同一个终端系统下同时部署两个操作系统,其中一个是常规的操作系统,另一个是隔离的安全操作系统。其中,安全操作系统运行在隔离的硬件环境中,专门处理敏感信息以保障其安全性。

在 OMTP 方案的基础上,ARM 公司提出了一种硬件虚拟化技术 TrustZone 及其相关的硬件实现方案,并于 2008 年第一次发布了 Trustzone 技术白皮书。目前 ARM 是移动端最具影响力的方案供应商,其 TEE 技术也在行业内处于主导地位:高通的骁龙 835/845 系列芯片,海思的麒麟 950/960 系列芯片,联发科的 HelioX20、X25、X30,三星的 Exynos8890、7420、5433 等移动端主流处理器的芯片均基于 ARM 结构,并且它们采用的 TEE 技术也基于 ARM 结构。除此之外,还有一种比较主流的可信执行环境产品是 Intel 公司推出的 SGX(Software Guard Extensions)。

2010 年 7 月,Global Platform(以下简称 GP)正式提出了 TEE 的概念,并从 2011 年开始起草制定相关的 TEE 规范标准,针对 TEE 系统设计了一系列规范,对应用接口,应用流程,安全存储,身份认证等功能进行了规范化。GP 是跨行业的国际标准组织,致力于制定和发布基于硬件安全的技术标准。GP 组织制定和发布的国际标准被称为 GP 标准。此外 GP 组织还设立了 TEE 检测认证体系,对 TEE 产品进行功能检测并颁发证书,国际上大多数基于 TEE 技术的 Trust OS 都遵循了 GP 的标准规范。

国内,银联自 2012 年起与产业链合作开始制定包括 TEE 硬件、TEE 操作系统、TEE 基础服务和应用等各个层面的规范标准,并且于 2015 年通过技术管理委员会的审核发布银联 TEEI 规范。2017 年初,人民银行开始制定 TEE 各层面的需求类规范。2020 年 7 月,中国信通院发布联合 20 家单位共同参与制定的标准《基于可信执行环境的数据计算平台技术要求与测试方法》。

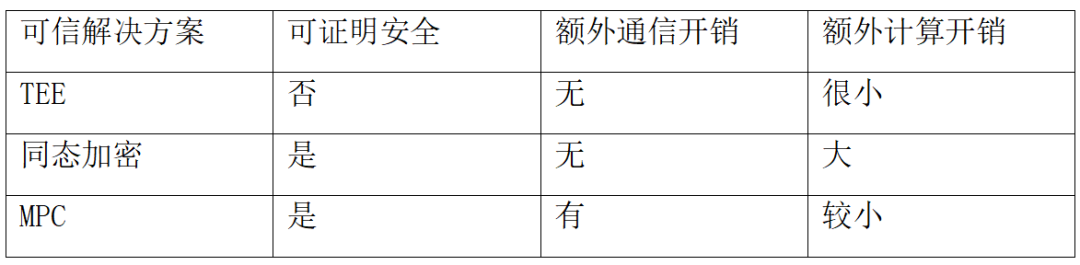

TEE 与安全多方计算(MPC)、同态加密相比

安全多方计算(MPC)、同态加密是和 TEE 一样各有所长的隐私计算技术。

MPC 与同态加密是密码学领域最主流的两种隐私计算技术,这两种技术一般在数学上的困难性假设基础均可证明安全,因此它们具有逻辑严谨、可解释性强、可证明安全等特点,但是安全性的提升也导致了较高的计算或通信复杂度,让两种技术的可用性受到了一定限制。

同态加密的加解密过程中群上的大数运算带来的计算开销,同态加密的密文长度增长以及安全多方计算技术中多轮通信带来的通信开销等,虽然存在针对这些问题的大量优化方案,但是其性能瓶颈仍未从根本上解决。因此通用型 MPC 协议很难在大规模计算环境下广泛应用,更多是针对特定问题的 MPC 协议,如隐私信息检索(PIR)、隐私集合求交(PSI)等,而同态加密技术则大多仅应用于某些计算协议中关键步骤的计算。

与 MPC 和同态加密相比,TEE 可被视为密码学与系统安全的结合,既包含底层的密码学基础,又结合硬件及系统安全的上层实现,其安全性来源于隔离的硬件设备抵御攻击的能力,同时避免了额外的通信过程以及公钥密码学中大量的计算开销。其缺点也在于其安全性很大程度上依赖于硬件实现,因此很难给出安全边界的具体定义,也更容易遭受来自不同攻击面的侧信道攻击。

TEE 的优劣势以及适用场景

优势:

- 可信硬件部分可支持多层次、高复杂度的算法逻辑实现

- 运算效率高,相较于明文计算仅有 3-4 倍损耗,而 MPC 等技术具有上百倍的计算损耗

- 能够抵御恶意敌手

劣势:

- 方案实现依赖底层硬件架构

- 更新升级需要同步进行软硬件升级

- 不同厂商的 TEE 技术各异,需要形成统一的行业标准

根据 TEE 技术的优势和劣势,可以总结出 TEE 技术适用于以下应用场景:

- 计算逻辑相对复杂的计算场景

- 数据量大,数据传输和加解密的成本较高

- 性能要求较高,要求在较短时间内完成运算并返回结果

- 需要可信第三方参与的隐私计算场景,且数据(部分或间接)可被可信第三方获取或反推

- 数据的传输与使用环境与互联网直接接触,需要防范来自外部的攻击

- 数据协作的各方不完全互信,存在参与各方恶意攻击的可能

一些概念

阅读论文HyperEnclave An Open and Cross-platform Trusted Execution Environment 的时候发现了许多的陌生名词,于是进行网络搜索学习和查阅,在这里来记录一下。

SGX(Intel Software Guard Extensions)软件保护拓展

Overview

Intel® Software Guard Extensions (SGX) is a security technology built into Intel processors that helps protect data in use via unique application isolation technology. Selected code and data are protected from modification using hardened enclaves. SGX must be enabled on the platform before applications written for SGX can benefit from it.

SGX是一项内置于英特尔处理器的安全技术,可通过独特的应用程序隔离技术帮助保护正在使用的数据。选定的代码和数据受到保护,免受使用硬化飞地进行修改。必须先在平台上启用 SGX,才能为 SGX 编写的应用程序从中受益。

SGX(Software Guard eXtensions)软件保护扩展:是一组 CPU 指令扩展,能够创造出一个可信执行环境来保护代码和数据,即使使用 root 权限也无法访问。通过这个硬件设施,应用程序可以隔离代码和数据来达到安全,大多应用于分布式系统中。SGX 的实现需要处理器、内存管理部件、BIOS、驱动程序、运行时环境等软硬件协同完成。除了提供内存隔离与保护安全属性,SGX 架构还支持远程认证和密封的功能,可用于安全软件应用和交互协议的设计。

Sgx 整体内存抽象模型 (下图):包括了内存的管理、布局与组织。PRM(Preserved Random Memory)是动态内存 DRAM 中一段用于 SGX 的保留区域,这段连续的内存空间处于最低的 BIOS 层而不能被任何软件访问。EPC(Enclave Page Cache)是 PRM 中操作系统分配的装载应用程序数据和代码的 4 KB 大小内存的集合。EPCM(EPC Metadata)是维护 EPC 的入口地址,并且包含 CPU 跟踪 EPC 内存页元数据的状态表。它来保证每个 EPC(4 kb page)由一个 Enclave 独享。

SGX 的保护方式 是将合法软件的安全操作(代码、数据等)封装在一个 enclave 中,保护其不受恶意软件的攻击。而且执行 SGX 的权限非常高,特权或者非特权的软件都无法访问 enclave,也就是说,一旦软件和数据位于 enclave 中,即便操作系统管理员和 VMM(Hypervisor)也无法影响 enclave 里面的代码和数据。Enclave 的安全边界只包含 CPU 和它自身。

Enclave

Enclave: 是一个被保护的内容容器,是sgx的核心技术,是在用于存放应用程序敏感数据和代码。当应用程序需要保护的部分加载到enclave后, SGX保护它们不被外部软件所访问。所有的enclave都驻留在EPC(enclave page cache)中。

百度去搜索他的翻译得到的是 飞地(被包围在另外一个国家境内,和本国其他领土不接壤);(在其他人群中聚居的)族群,群体。

企业IT的一个主要威胁已经存在于组织内部:内部人员。虽然大多数企业已经采取措施保护系统不受最终用户的影响,但有资格的内部人员可以不受限制地访问更为危险,这不仅限于员工。第三方,包括云提供商的员工,往往是内部违规的罪魁祸首。民族国家和其他不好的行为体也可以提供让他们看起来像内部人的凭证。

当前防止IT内部威胁的方法和技术具有严重的局限性。现在,几乎每个主要硬件和云供应商都在实施一种新方法。安全飞地提供了一个全面、更安全的解决方案,保护数据、应用程序和存储免受内部人员和第三方的影响,无论是在私有云还是公共云中。

安全的enclave在每台服务器上提供CPU硬件级隔离和内存加密,将应用程序代码和数据与任何具有特权的人隔离,并加密其内存。 通过附加软件,安全飞地可以实现存储和网络数据的加密,从而实现简单的全栈安全。 英特尔和AMD的所有新CPU都内置了安全enclave硬件支持。

EPC (enclave page cache)

EPC (enclave page cache):这是系统内一块被保护的物理内存区域, 用来存放 enclave 和 SGX 数据结构。EPC 布局由平台具体实现决定,如果 CPU 支持 SGX 架构并在加密保护的 DRAM (dynamic random access memory) 中实现 EPC,那么它也支持 BIOS 保留一段叫 PRM (processor reserved memory) 的内存范围。BIOS 通过配置一组范围寄存器分配 PRM。具体的 PRM 和 EPC 布局和平台有关。并取决于 BIOS 设置。(下图为 PRM、EPC、Enclave 布局示意图)

VMM (Hypervisor) Virtual Machine Monitor

虚拟机管理器(Virtual Machine Monitor)又称Hypervisor。它的主要任务是调节对底层硬件的访问,以保证各个运行在虚拟机中的客户操作系统能共享同一台真实机器的物理资源。而虚拟机管理器就像一个操作系统管理进程和线程那样,来管理位于其上的虚拟服务器,即虚拟机,以及其上运行的客户操作系统和运行在其中的应用程序进程。

CRTM

CRTM(Core Root of Trust for Measurement)是“测量信任根”的缩写,是一种用于计算机系统中的安全机制。它通常出现在受信任的启动(Trusted Boot)流程中,负责在启动过程中验证操作系统和固件的完整性,以确保系统在启动时未被篡改。

具体来说,CRTM位于系统启动的最底层,通常在硬件或固件层面实现。它的功能是启动时先对核心系统进行“测量”,即通过哈希值或数字签名验证操作系统、驱动程序和其他重要软件组件的完整性。如果这些组件的哈希值与预期不匹配,系统会停止启动或采取其他安全措施,从而防止恶意软件或未授权软件在系统启动时加载。

在现代计算平台中,CRTM通常与TPM(受信任平台模块)结合使用,以增强系统的安全性,特别是在防止固件级攻击和Rootkit等威胁方面。

TPM

TPM 代表的是 受信任的平台模块(Trusted Platform Module)。

它是一种专门设计的硬件安全设备,通常集成在计算机主板上,用于增强计算机的安全性。TPM 可以生成、存储和管理加密密钥,保护敏感数据,如密码、数字证书和加密密钥等。其主要功能包括:

- 硬件级别的加密:TPM 提供硬件级别的加密支持,帮助保护计算机的存储和通信。

- 防篡改:TPM 具有防篡改功能,可以抵御一些物理攻击,确保密钥和证书的安全。

- 安全启动:TPM 还可以参与安全启动过程,确保操作系统和引导加载程序在启动时没有被恶意软件篡改。

1. Ring-0

在 x86 架构中,CPU 的操作权限分为 4 个环(Ring),从 Ring 0 到 Ring 3,用来表示不同的权限级别。它们通常用于定义不同代码的权限,防止低权限的代码直接访问敏感资源,增加系统安全性。

-

Ring 0:是最强权限级别,也被称为 内核模式。在 Ring 0 中运行的代码可以访问所有系统资源和硬件操作。操作系统的核心部分(例如,操作系统内核、驱动程序等)通常运行在 Ring 0 中。系统中任何直接与硬件交互的代码也必须运行在 Ring 0 中。

-

Ring 1 和 Ring 2:这两个环通常用于设备驱动程序或系统服务,它们的权限低于 Ring 0,但高于 Ring 3。现代操作系统通常不使用这两个环,而是将它们空闲或保留给特定用途。

-

Ring 3:是最低权限级别,通常称为 用户模式。普通应用程序和用户级代码在 Ring 3 中运行。它们不能直接访问硬件或操作系统核心功能,只能通过操作系统提供的系统调用(系统服务)来与硬件和操作系统交互。

2. VMX Root

VMX Root 是与 Intel VT-x (Intel 的硬件虚拟化技术)相关的概念。VT-x 允许在硬件层面实现虚拟化,支持多个虚拟机(VM)在一个物理处理器上运行。

在 Intel VT-x 中,有两种运行模式:

- VMX Root Mode(也称为 VMX Root):这是虚拟化的 宿主操作系统(host OS)所在的模式,它类似于 Ring 0 模式。宿主操作系统通常运行在这个模式下,它可以创建和管理虚拟机。

- VMX Non-root Mode(也称为 VMX Non-root 或 VMX Submode):这是虚拟机(guest OS)所在的模式。虚拟机运行在这个模式下,它受宿主操作系统的控制,无法直接访问硬件资源。

本文来自彬彬zhidao的博客,作者:彬彬zhidao,转载请注明原文链接:https://www.cnblogs.com/binbinzhidao/p/18559302

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek “源神”启动!「GitHub 热点速览」

· 我与微信审核的“相爱相杀”看个人小程序副业

· 上周热点回顾(2.17-2.23)

· 如何使用 Uni-app 实现视频聊天(源码,支持安卓、iOS)

· spring官宣接入deepseek,真的太香了~