驱动人生病毒vschost.exe的排查流程(1)

1.常规流程

1.查看是否有可疑的进程,没有发现可疑的进程

2.查看任务计划程序,发现最近添加的任务,每隔一个小时执行一次,找到是svchost.exe文件,通过路径找到位置,判断是否是系统的svchost.exe文件,系统的svchost.exe文件的路径是C:\Windows\System32\svchost.exe和C:\Windows\SysWow64\svchost.exe

3.进程名称:Host Process for Windows Services

4.如果路径相同,还是它存在的问题,需要查看一下对应的dll问文件

5.在注册表中,查找启动的dll文件,hkey_local_machine\system\currentcontrolset\services\rpcss项,找到类型为“reg_expand_sz”的键“Imagepath”,另外在“parameters”子项中有个名为“servicedll”的键,其值为“%systemroot%system32rpcss.dll”,其中“rpcss.dll”就是rpcss服务要使用的动态链接库文件。

2.第一条是检查病毒的常规流程,以下是我操作的流程

1.电脑中病毒的原因,win7系统或者是windows2008系统,存在永恒之蓝漏洞,弱口令账户,通过445端口进行渗透,连接

2.病毒的vschost进程与系统的vschost进程相似,通过排除法,第一步首先查看进程,找到vschost进程,右键转到服务,如果不存在服务,则此进程可能为木马进程,将木马进程终止。或者通过cmd命令输入tasklist /svc 查看svchost对应的服务,如果服务显示暂缺,可能为木马进程,通过进程号终止进程。

3.查看端口连接情况和开放情况,dos命令 netstat -ano,如果有异常的445端口连接,关闭该连接,如果不使用445端口,关闭该端口,可以通过防火墙设置策略限制445端口的出入站规则,如果不使用,设置阻止一切连接。

4.查看任务计划,可疑的任务计划有Ddrivers、DnsScan、WebServers、Bluetoolths、Credentials。清楚任务计划

5.查看启动任务win+r

msconfig

是否存在可疑的开机启动任务

6.手动清除木马文件

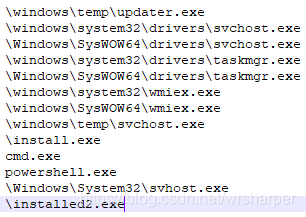

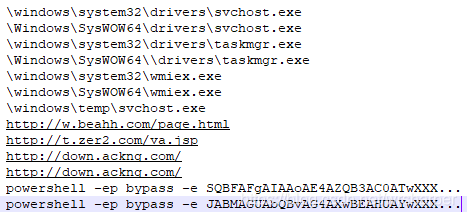

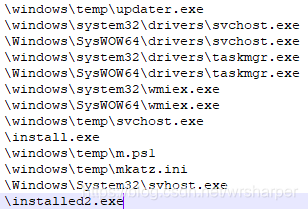

结束如下图目录进程

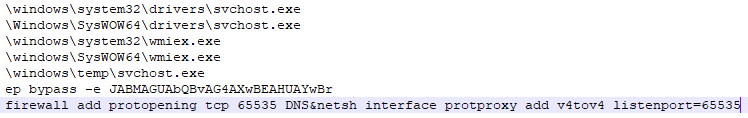

清除带有如下参数的服务

清除启动名称为Ddriver,Ddrivers,WebServers的启动项

删除防火墙规则

删除入站规则名为UDP,开放65532端口的规则;

删除入站规则名为UDP2,开放65531端口的规则;

删除入站规则名为ShareService,开放65533端口的规则;

删除名称为Rsta和其他随机名称的计划任务,删除包含如下参数的计划任务

删除如下图目录文件

7.查看防火墙增加的出入站规则的时间,对可疑设置进行删除

8.按时间排序,通过时间删除可疑文件,删除目录下的可疑文件,

注意:清除文件时,设置为显示隐藏文件,病毒存在隐藏文件

c:

c:\windows

c:\windows\temp

c:\windows\system32

c:\windows\system32\drivers

c:\windows\syswow64

c:\windows\syswow64\drivers

C:\Windows\SysWOW64\config\systemprofile\AppData\Roaming

C:\WINDOWS\system32\config\systemprofile\AppData\Roaming\Microsoft\

9.查看端口转发

netsh interface portproxy show all

10.安全建议

1.卸载或及时更新驱动人生系列软件

2.及时更新系统补丁,如微软MS17-010,MS16-014,CVE-2019-0708,CVE-2017-8464漏洞补丁

3.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解,如本地administrator账户不常使用应该禁止

4.服务器暂时关闭不必要的端口。如135,139,445,3389.

5.及时更新安全软件,更新病毒库等

浙公网安备 33010602011771号

浙公网安备 33010602011771号