pwnable_start (内联汇编)

第一次写内联汇编的题目,以前见师傅们在exp中写汇编,感觉很厉害,今天碰到了,也记录一下。

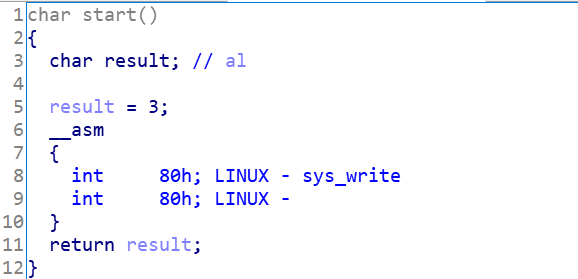

下载附件发现是32位程序,什么保护都没开,ida看一下伪代码。

可以说是很简洁了,调用了一个write和read函数,就没了。

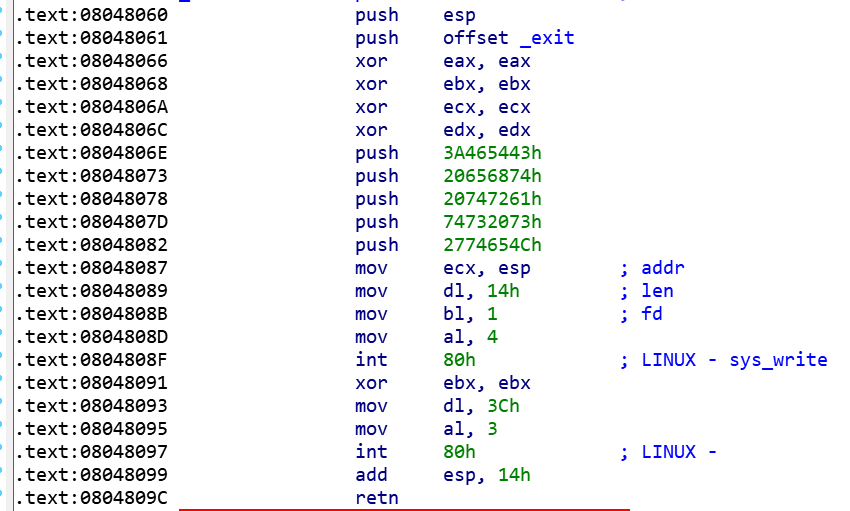

做了这个题才发现看汇编很重要,执行的是write(1,buf,0x14),read(0,buf,0x3c)。

下面又add esp,14h,应该就是内平栈了,说明buf距离返回地址的距离是0x14。

可以进行溢出,先溢出返回地址到0x08048087,这样会将栈地址打印出来,此时打印出来的栈地址其实就是esp的地址,然后.......................

这篇博客水了,感觉写文章讲不清楚,出个视频吧!

【推荐】还在用 ECharts 开发大屏?试试这款永久免费的开源 BI 工具!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从问题排查到源码分析:ActiveMQ消费端频繁日志刷屏的秘密

· 一次Java后端服务间歇性响应慢的问题排查记录

· dotnet 源代码生成器分析器入门

· ASP.NET Core 模型验证消息的本地化新姿势

· 对象命名为何需要避免'-er'和'-or'后缀

· “你见过凌晨四点的洛杉矶吗?”--《我们为什么要睡觉》

· 编程神器Trae:当我用上后,才知道自己的创造力被低估了多少

· C# 从零开始使用Layui.Wpf库开发WPF客户端

· C#/.NET/.NET Core技术前沿周刊 | 第 31 期(2025年3.17-3.23)

· 接口重试的7种常用方案!