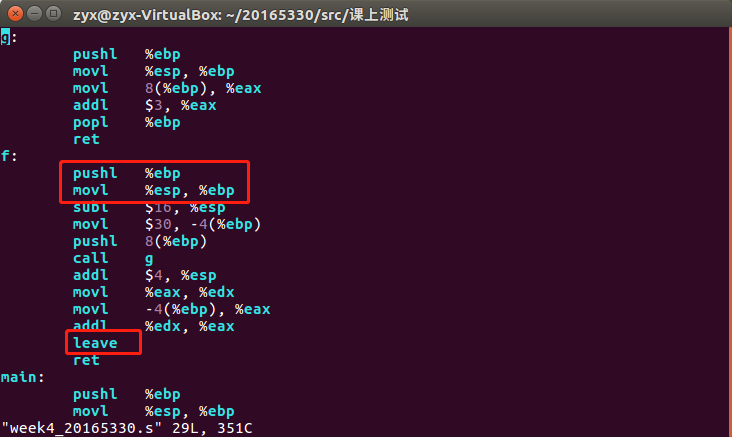

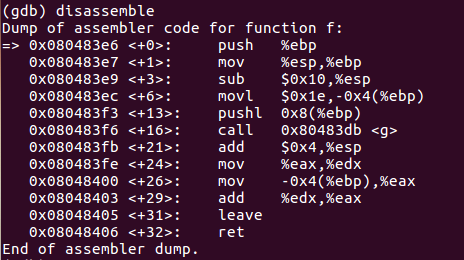

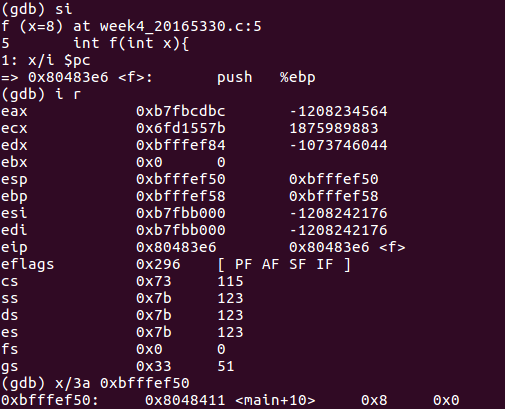

| push %ebp |

0x80483e6 |

0xbfffef58 |

0xbfffef50 |

0xb7fbcdbc |

0x8048411 0x8 0x0 |

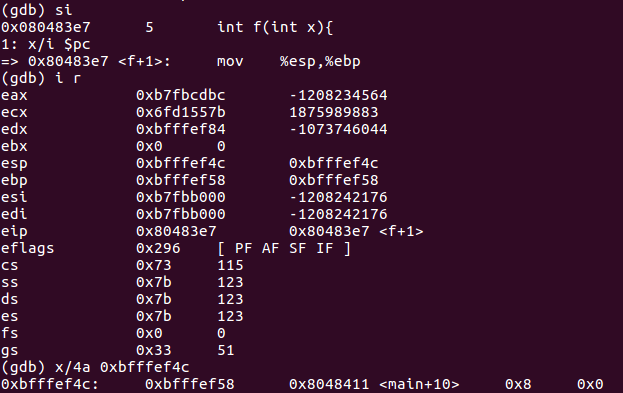

| mov %esp,%ebp |

0x80483e7 |

0xbfffef58 |

0xbfffef4c |

0xb7fbcdbc |

0xbfffef58 0x8048411 0x8 0x0 |

| sub $0x10,%esp |

0x80483e9 |

0xbfffef4c |

0xbfffef4c |

0xb7fbcdbc |

0xbfffef58 0x8048411 0x8 0x0 |

| movl $0xc,-0x4(%ebp) |

0x80483ec |

0xbfffef4c |

0xbfffef3c |

0xb7fbcdbc |

0x8048441 0xb7fbb3dc 0x80481ec 0x8048429 |

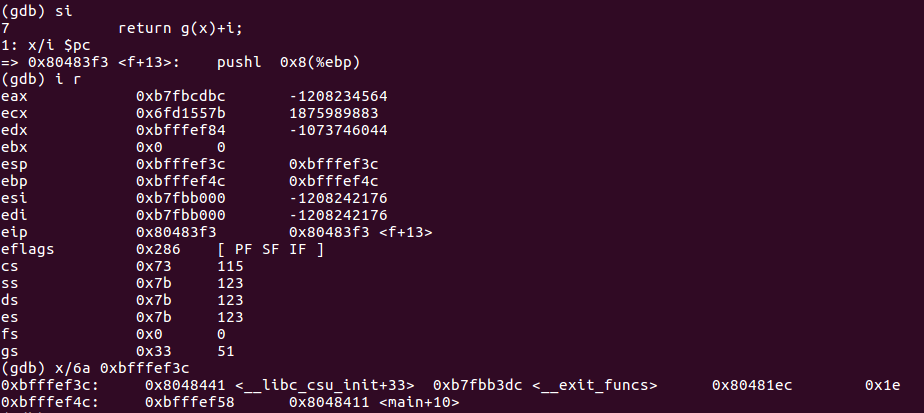

| pushl 0x8(%ebp) |

0x80483f3 |

0xbfffef4c |

0xbfffef3c |

0xb7fbcdbc |

0x8048441 0xb7fbb3dc 0x80481ec 0x1e |

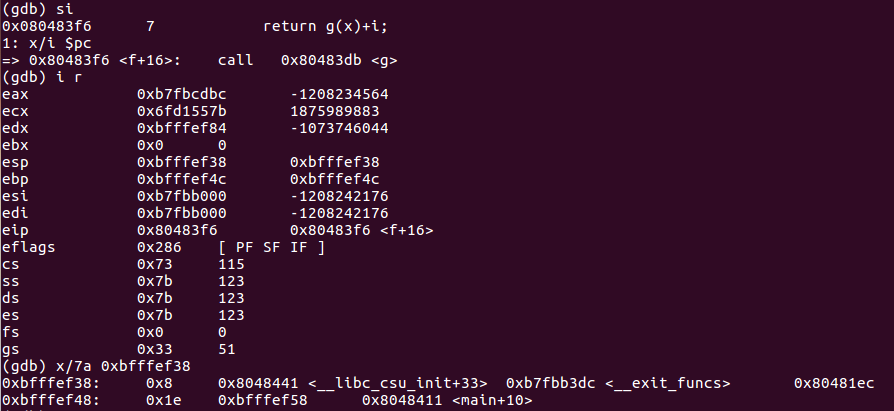

| call 0x80483db |

0x80483f6 |

0xbfffef4c |

0xbfffef38 |

0xb7fbcdbc |

0x8 0x8048441 0xb7fbb3dc 0x80481ec |

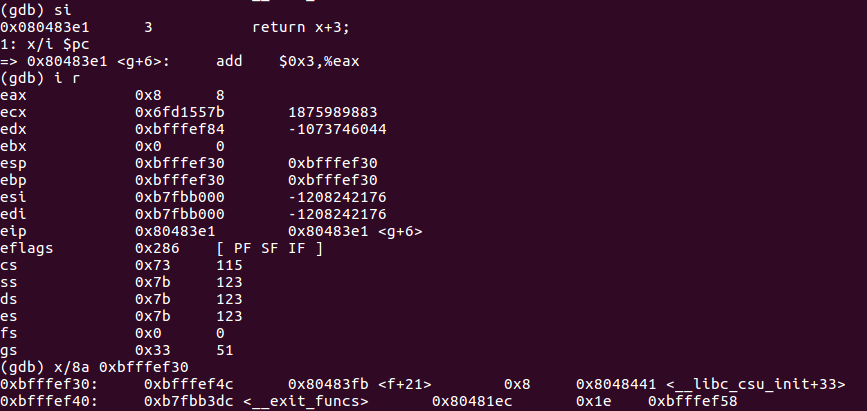

| add $0x4,%esp |

0x80483fb |

0xbfffef4c |

0xbfffef38 |

0xb 11 |

0x8 0x8048441 0xb7fbb3dc 0x80481ec |

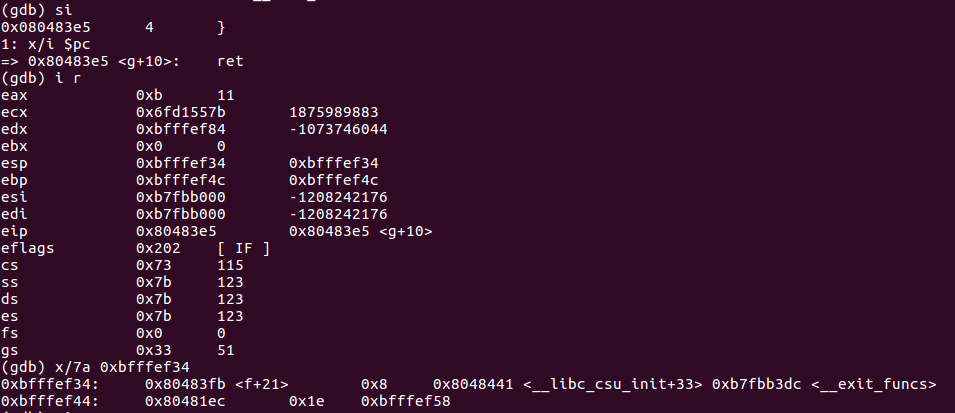

| mov %eax,%edx |

0x80483fe |

0xbfffef4c |

0xbfffef3c |

0xb 11 |

0x8048441 0xb7fbb3dc 0x80481ec 0x1e |

| mov -0x4(%ebp),%eax |

0x8048400 |

0xbfffef4c |

0xbfffef3c |

0xb 11 |

0x8048441 0xb7fbb3dc 0x80481ec 0x1e |

| add %edx,%eax |

0x8048403 |

0xbfffef4c |

0xbfffef3c |

0x1e 30 |

0x8048441 0xb7fbb3dc 0x80481ec 0x1e |

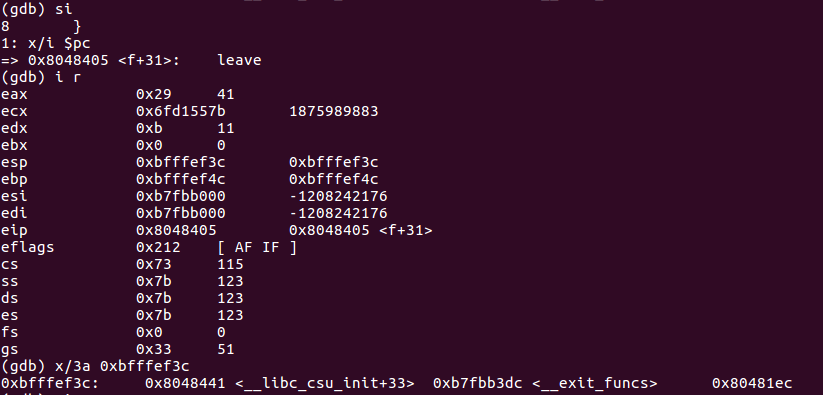

| leave |

0x8048406 |

0xbfffef58 |

0xbfffef50 |

0x29 41 |

0x8048411 0x8 0x0 |

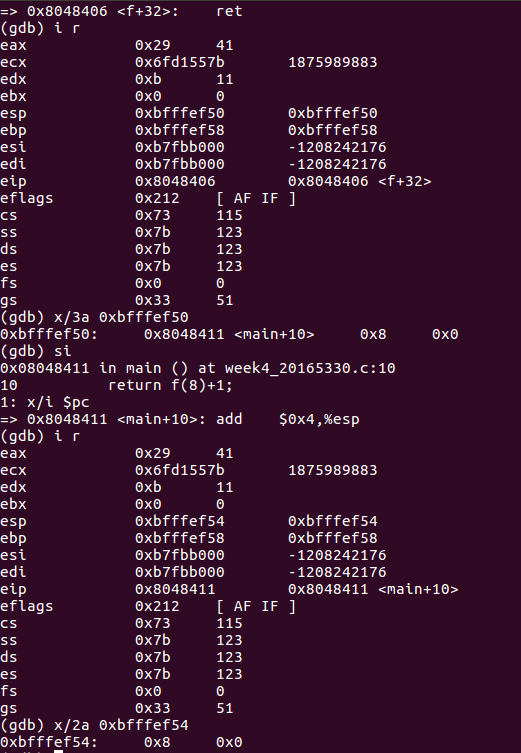

| ret |

0x8048417 |

0xbfffef58 |

0xbfffef58 |

0x2a 42 |

0x0 |