2017-2018-1 20155214 《信息安全技术》 实验二

2017-2018-1 20155214 《信息安全技术》

实验二 Windows口令破解

实验目的

了解Windwos口令破解原理

对信息安全有直观的认识

能够运用工具实现口令破解

实验环境

- Windows xp

实验软件

- LC5

- SuperDic

实验内容

实验原理

口令破解方法主要有

字典破解和暴力破解两种方法。

字典破解

破解者通过对管理员的了解,猜测其可能使用作为密码的信息,如姓名、生日、电话号码。结合密码长度猜测。利用工具生成密码破解字典

暴力破解

破解者对可能使用的字符和长度设定后,逐个排列组合测试。

字典破解与暴力破解的区别是,暴力破解会逐一尝试所有可能的组合密码,而字典式攻击会使用一个预先定义好的单词列表(可能的密码)。

口令破解主要有

离线破解和在线破解两种方式。

离线破解

离线破解者可以脱离目标主机,利用密钥破解程序对口令进行破解,前提是获得目标主机的密钥存放文件。

在线破解

在线破解通过连接目标主机后不断尝试口令登录目标主机来破解低权限口令。再以低权限口令进入系统获取密钥存放文件,在破解高权限口令。

实验过程

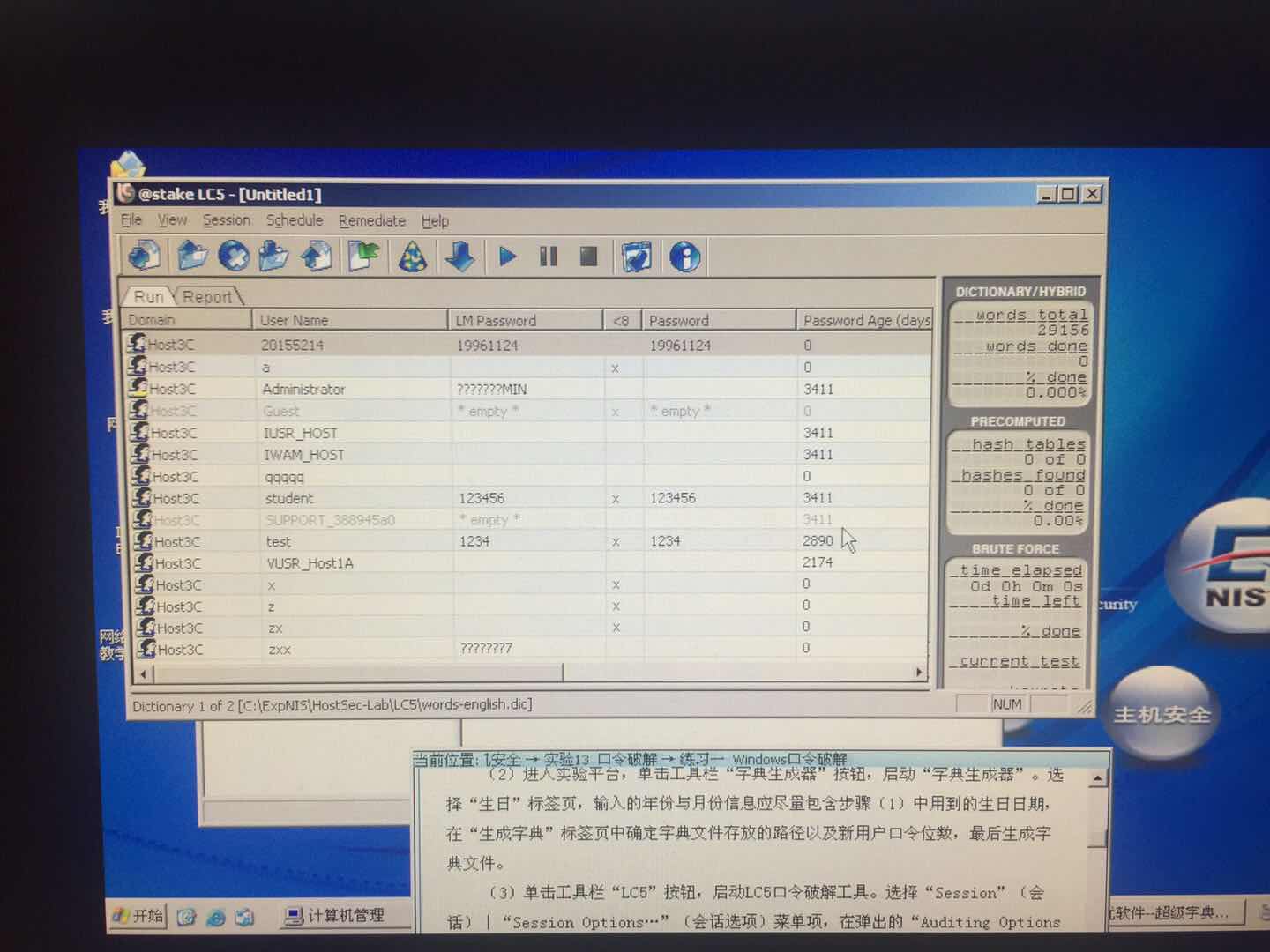

- 字典破解

1.创建用户,密钥使用自己的生日作为测试。在字典生成器中选择“生日”,范围包括用户密钥生日信息。

导入用户后破解。

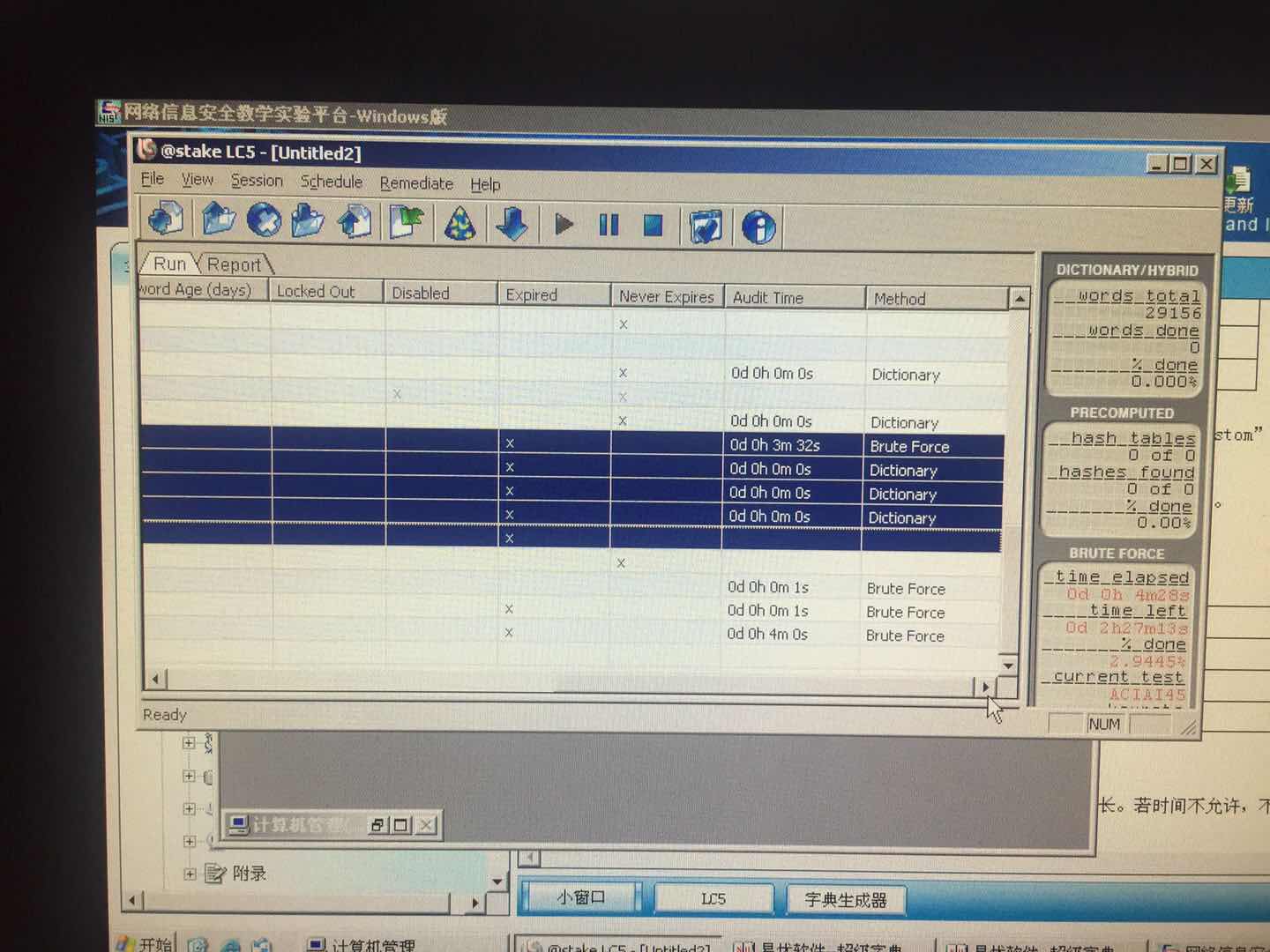

- 暴力破解

2.创建6位英文与数字组成的密钥,在会话选项中选择Brute Force Crack,并选中Alphabet+numbers字符与数字表进行暴力破解。

- 破解比对

3.设置不同强度的密钥,比较破解时间。

实验总结

我觉得本次实验让我对口令的安全情况有了进一步的理解,明白了LC口令破解软件的原理及运用,对口令强度与破解时间的关系有直观的感受。

思考题

- 分析口令破解软件LC的工作原理。

在破解者提供的信息中对密钥进行排列组合穷举。

- Windows 7 的口令保护文件名称及路径。

C:\Windows\System32\config\SAM

- Windows保护系统账号口令算法有LM和NTLM,区别?

NTLM 凭据基于交互式登录过程中获得的数据, 它由一个域名、用户名和用户密码的 one-way 哈希组成。NTLM 使用加密的质询/响应协议对用户进行身份验证, 而无需通过线路发送用户的密码。相反, 请求身份验证的系统必须执行一个计算, 以证明它可以访问安全的 NTLM 凭据。

LAN Manager 身份验证使用一种特别薄弱的方法来hash用户的密码, 称为 LM 哈希算法, 从二十世纪八十年代中旬起, 当时软盘病毒是主要关注, 潜在的高频攻击通过一个 (高带宽) 网络的反馈,在几秒钟内使用彩虹表, 或者在少量小时使用暴力破解就能攻破哈希值。它在 Windows NT 中的使用被 NTLM 取代, 其中旧版本仍然容易受到彩虹表的攻击, 但更不易受到暴力袭击。NTLM 用于除域控制器以外的本地帐户登录, 因为默认情况下 Windows Vista 和更高版本不再维护 LM 哈希。Kerberos 在活动目录环境中使用。

- 为了保护口令安全,设置口令应该遵循什么样的规则?

应该便于用户记忆,尽量避开字母表与数字表顺序,增加密钥中字符类型,提高密钥强度。

- Windows系统在哪些地方可以设置账号密码策略?账号密码策略包括哪些呢容?

“计算机配置”→“windows设置”→“安全设置”→“账户策略”。包括

长度最小值,最短使用期限,最长使用期限,强制密码历史,必须符合密码性要求,可还原的加密储存密码。

- 彩虹表是什么?

彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的hash值而准备。以大量的随机明文为起点,不断进行hash值计算,得到一条hash链集。通过对密文进行hash值计算,找到其在链集中的位置。从该hash链头结点开始查找直至密文的hash链父节点。

- 你认为口令破解技术将如何发展?

我觉得在未来,口令破解将会结合大数据,通过分析用户信息,破解用户多个账户中保密强度较薄弱的环节来完成所有口令破解。