20192431 2021-2022-2 《网络与系统攻防技术》实验五实验报告

实验五 信息搜集技术实践

1.实验要求

- 从三个网站中选择一个DNS域名进行查询,获取以下信息:

- DNS注册人及联系方式

- 该域名对应的ip地址

- ip地址注册人及联系方式

- ip地址所在国家/城市和具体地理位置

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机ip地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

- 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 如何攻陷靶机环境,以获得系统访问权

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。并练习使用Google hack搜集技能完成搜索。

2.知识储备

(1)可以用来查看ip地址的指令:ping命令,但是Ping命令有的时候会ping不成功。

此外nslookup也可以通过域名查看ip地址。然后还有tracert,还有dig,whois命令。以及可以通过网上的一些在线的工具进行查找。

(2)dig命令:dig是一个dns解析的一个小工具,我们可以查看对于一个网站是怎么转化为对应的ip的:

dig www.baidu.com @8.8.8.8

其中www.baidu.com 是我们需要解析的网站

8.8.8.8是公共dns服务器,这里我们也可以指定其他的dns服务器。

(3)tracert命令:tracert是Windows网络中的Trace Route功能的缩写,用于跟踪路由。

(4)whois命令:whois是Linux/Unix环境下的命令,按字面意思就是问“他是谁?”,通过对域名的检索, 可以反馈回域名的注册信息,包括持有人,管理资料以及技术联络资料, 也包括该域名的域名服务器。但是在世界上有几个主要的whois服务器,它们是 whois.RIPE.net、whois.LACNIC.net、whois.APNIC.net、whois.ARIN.net,分别在各大洲.

-a 搜寻所有数据库

-c 找到最小的包含一个 mnt-irt 属性的匹配

-d 同时返回 DNS 反向查询的代理对象(需支持RPSL协议)

-F 快速输出原始数据

-h[主机] 连接到指定 HOST 服务器

-p[端口] 连接到指定 PORT 端口

-t[类型] 查询指定类型对象头信息

-T[类型] 查找指定类型的对象

-v[类型] 查询指定类型对象冗余信息

-q [版本|类型] 查询特定的服务器信息(需支持RPSL协议)

(5)nslookup:nslookup用于查询DNS的记录,查询域名解析是否正常,在网络故障时用来诊断网络问题.

nslookup -qt = type domain [dns-server]

type:

A -->地址记录

AAAA -->地址记录

AFSDB Andrew -->文件系统数据库服务器记录

ATMA -->ATM地址记录

CNAME -->别名记录

HINHO -->硬件配置记录,包括CPU、操作系统信息

ISDN -->域名对应的ISDN号码

MB -->存放指定邮箱的服务器

MG -->邮件组记录

MINFO -->邮件组和邮箱的信息记录

MR -->改名的邮箱记录

MX -->邮件服务器记录

NS --> 名字服务器记录

PTR ->反向记录

RP -->负责人记录

RT -->路由穿透记录

SRV -->TCP服务器信息记录

TXT -->域名对应的文本信息

X25 -->域名对应的X.25地址记录

(6)Nessus介绍

目的是希望能为因特网社群提供一个免费、威力强大、更新频繁并简易使用的远端系统安全扫描程序。 利用漏洞扫描器能够自动应用漏洞扫描原理,对目标主机安全漏洞进行检测,附带识别主机漏洞的特征库的功能,从而完成网络中大量主机的漏洞识别工作。

(7)nmap命令:

可以再网上自行查询。比如什么:nmap -O操作系统,nmap -sS扫描TCP端口等。

3.实验过程

- 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

我们选择了sina.com.cn - 在kali里用whois查询:

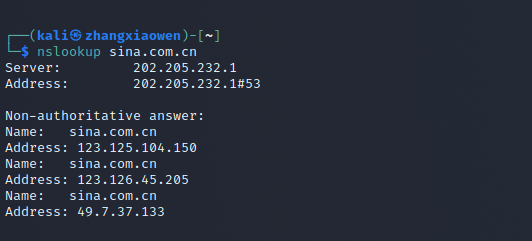

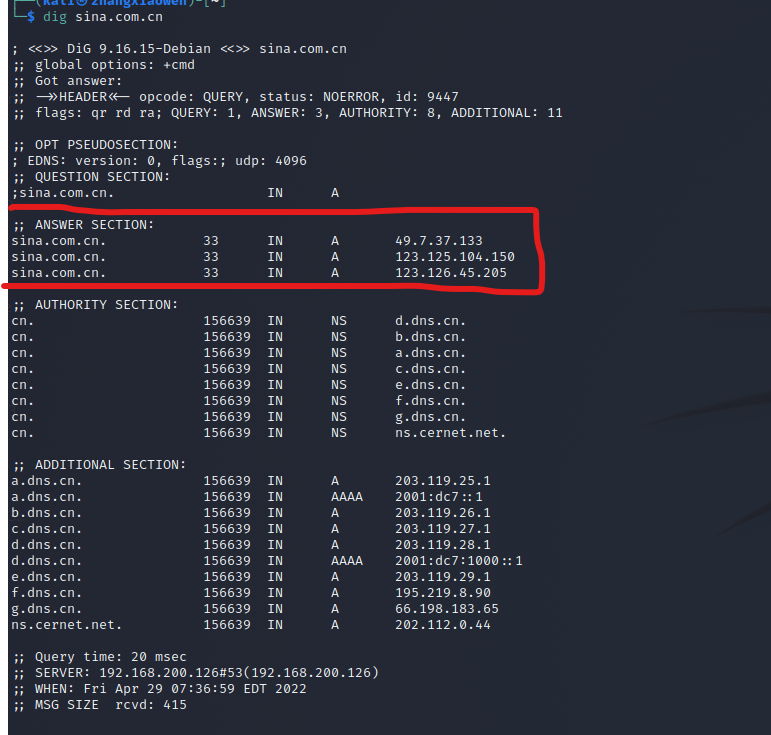

可以看到域名是:sina.com.cn,还可以看到注册的时间是1998年,看到联系邮箱是:domainname@staff.sina.com.cn,还有注册商是北京新网数码信息技术有限公色,看到注册人是北京新浪互联网公司。还有ROID等等信息。 - 利用nslookup查询该域名对应的ip地址。

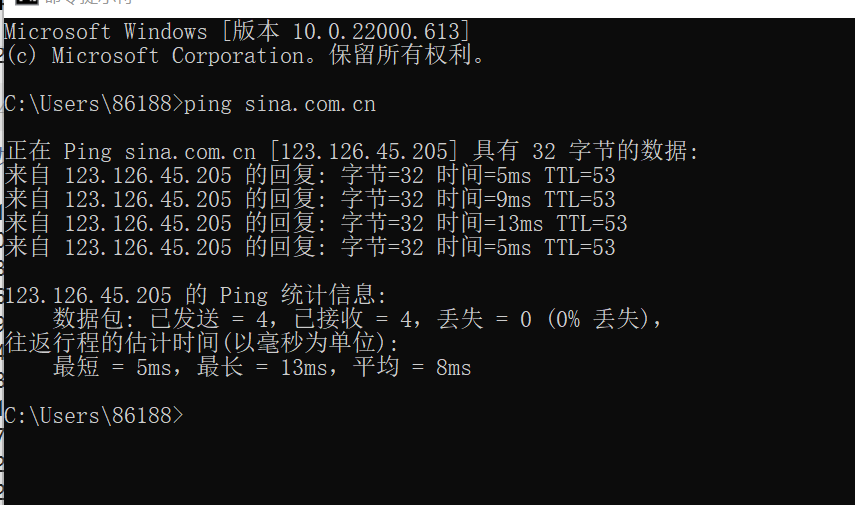

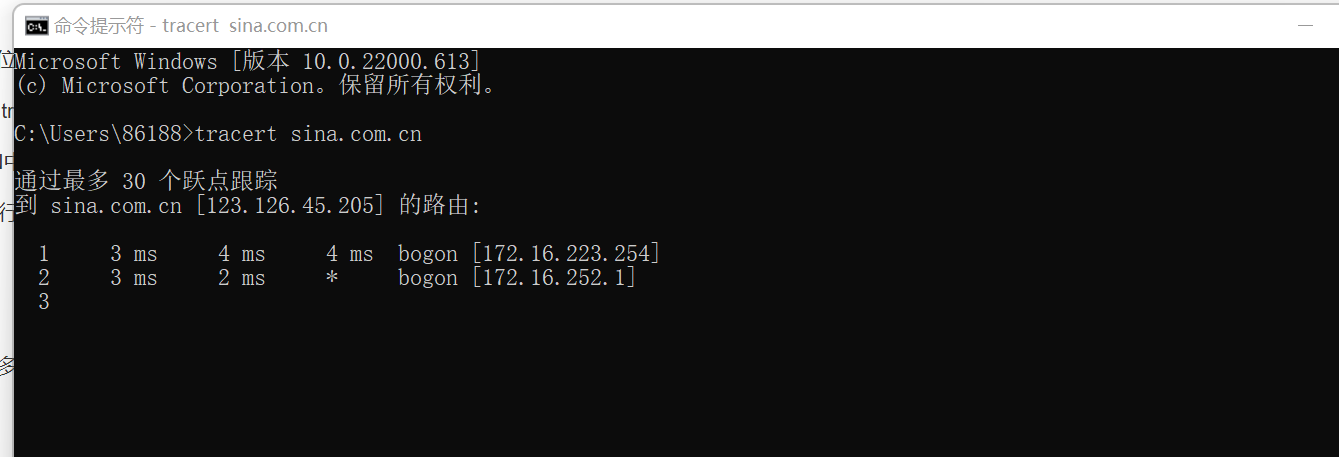

可以看到有三个地址,也许他有多个服务器吧。分别是123.125.104.150,123.126.45.205,49.7.37.133 - 我们再在windos下用tracert和Ping来试一试。可以看到ping的时候回应我们的地址是123.126.45.205,是其中的一个。tracert也是和这个地址一样的。

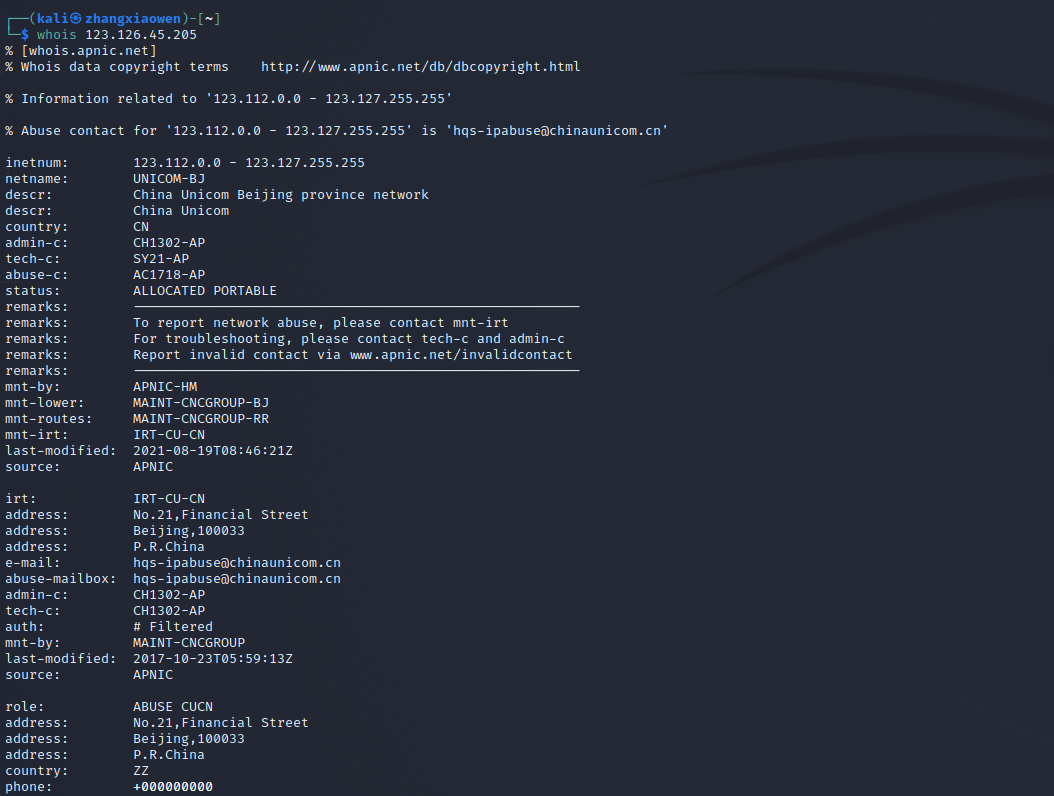

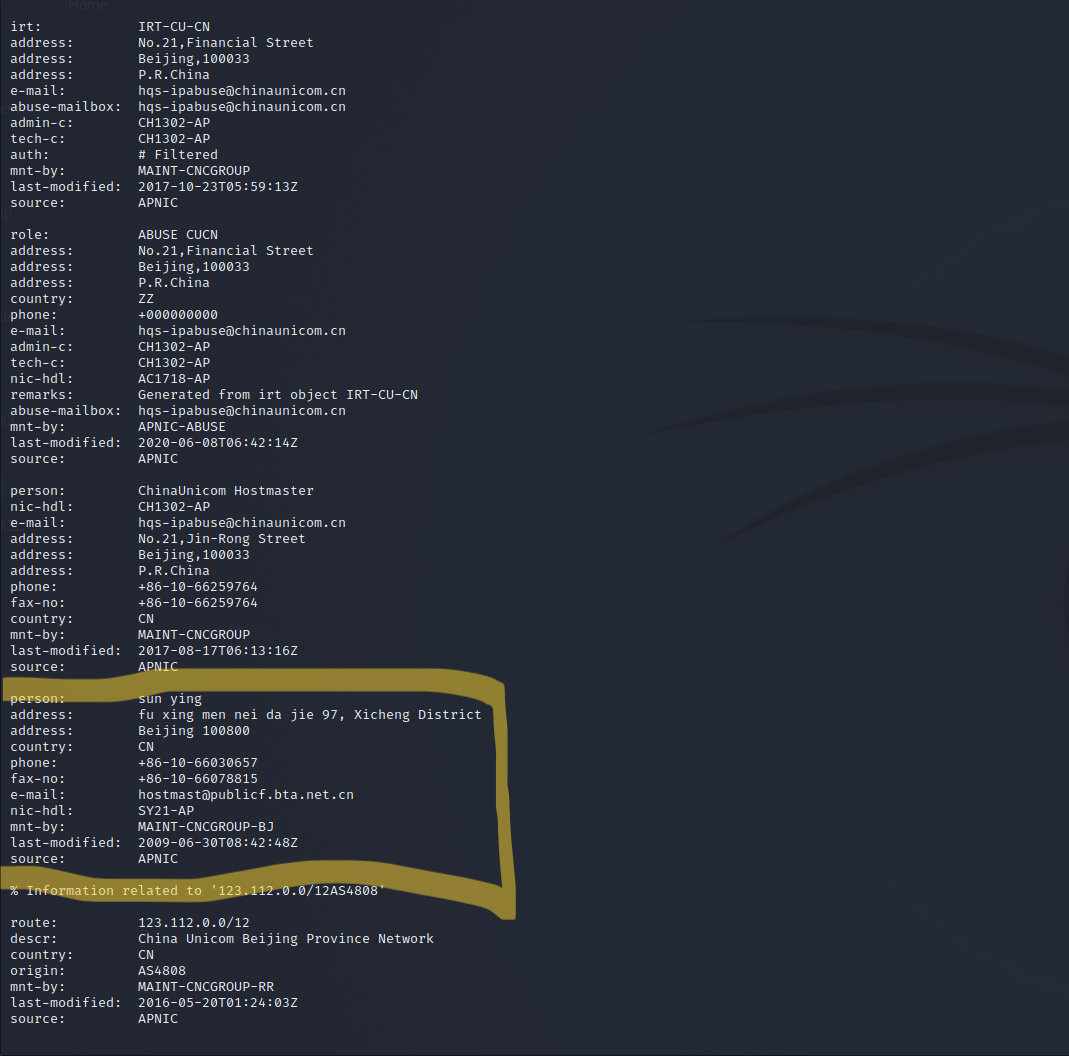

- 指令 whois 123.126.45.205查询IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置.

可以看到:注册人为:sunying

联系方式:+86-10-66030657

国家:中国,城市:北京,具体位置:复兴门内大街97,西城区 - 再使用dig来尝试一下,也可以看到它有三个网站。

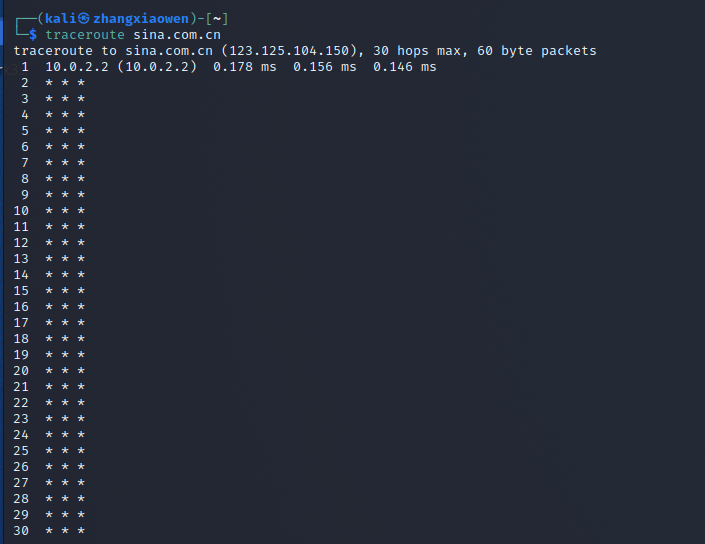

- 再使用traceroute来试一试,发现它有很多的*号,出现这样的情况,可能是防火墙封掉了ICMP的返回信息,所以我们得不到什么相关的数据包返回数据。

任务2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

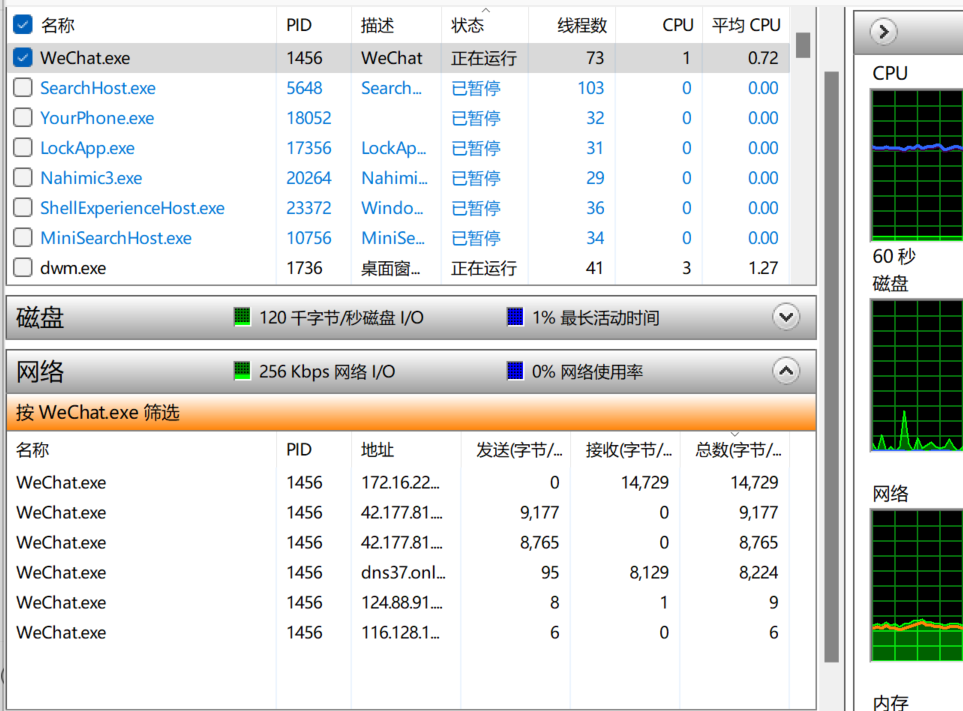

- 打开资源监视器,配置相应选项,勾选上Wechat.exe即可。

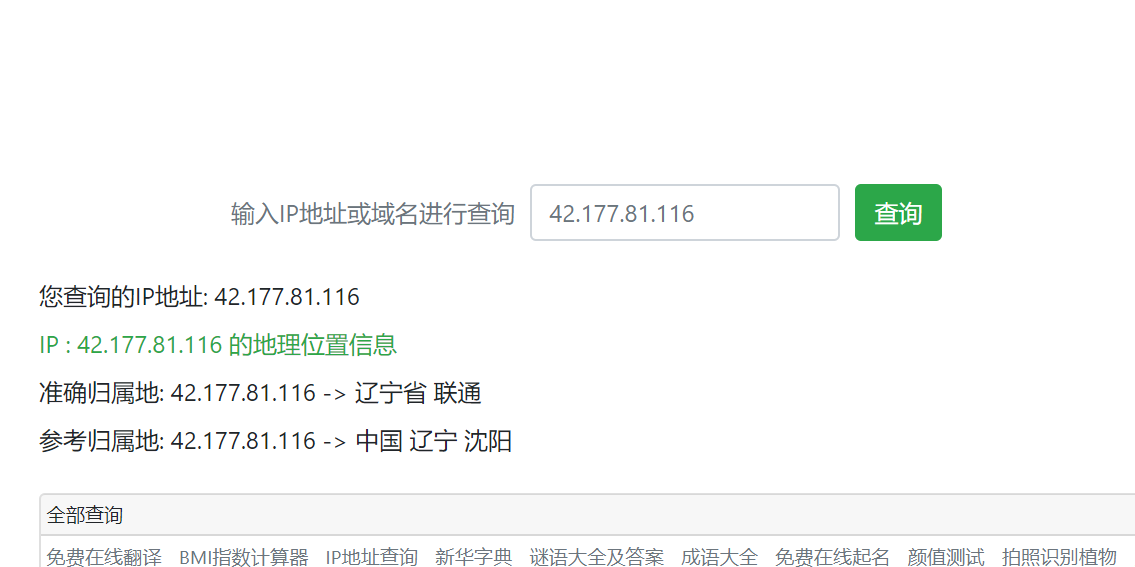

- 与我在吉林的好友进行通话,获取其IP地址并查询其所在的具体地理位置,在网络一栏观察IP地址的变化

- 在线查Ip地址定位

任务3 使用nmap开源软件对靶机环境进行扫描,回答相关问题并给出操作命令

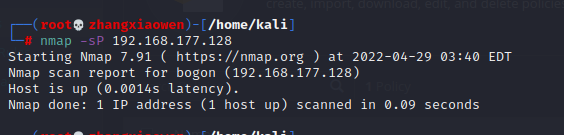

3.1 查看靶机的活跃状态,下载安装好靶机后,使用命令nmap -sP 192.168.177.128 对该靶机Ping扫描,看其是否活跃,Host is up表示为活跃状态

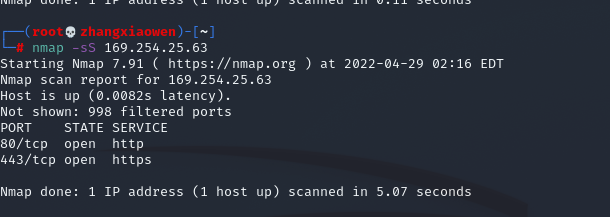

3.2 查看靶机开放了哪些TCP和UDP端口

输入命令 nmap -sT 192.168.177.128 ,查看该靶机下开放了哪些TCP端口。

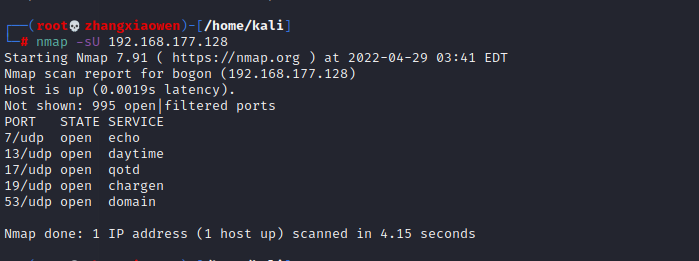

3.3 查看靶机开放了哪些UDP端口。

输入命令:nmap -sU 192.168.177.128,查看该靶机开放了哪些UDP端口。

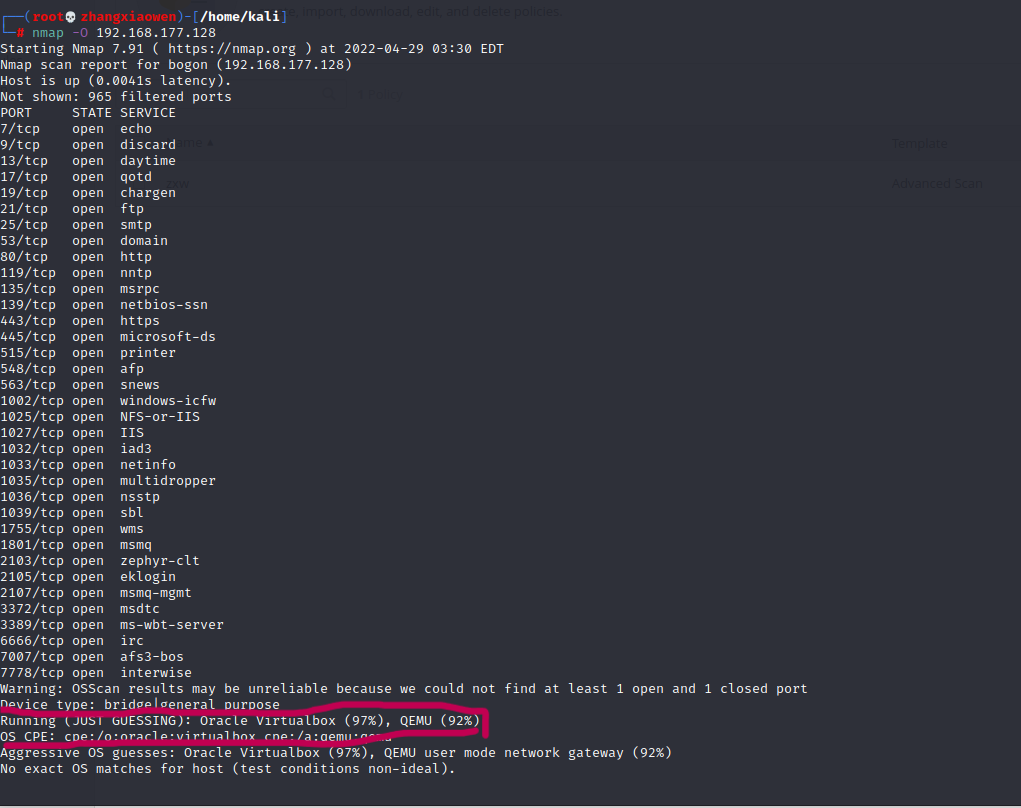

3.4查看靶机安装了什么操作系统,版本是多少

输入命令:nmap -O 192.168.177.128,可以看到它主要runing:ORACLE VB,

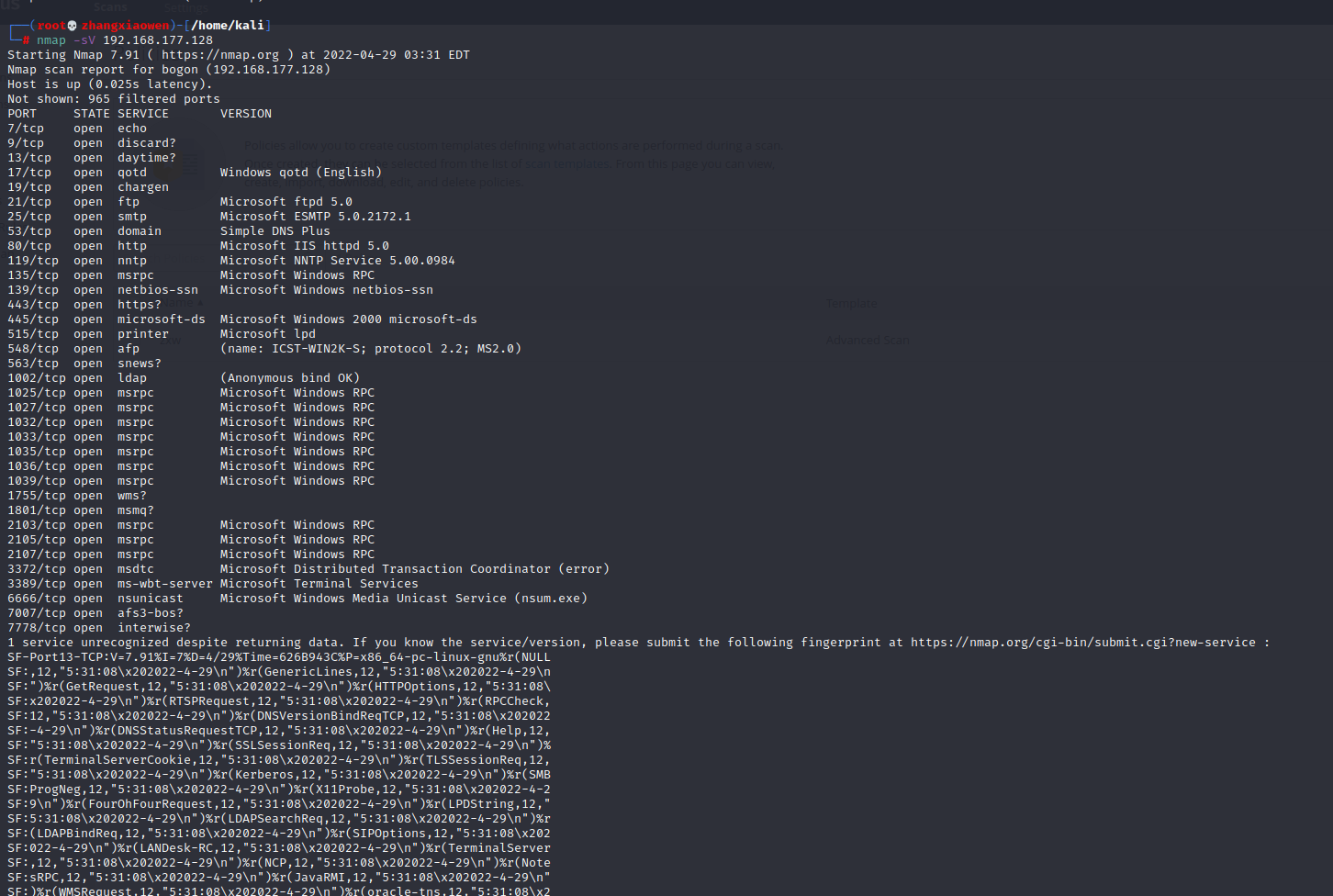

3.5 查看靶机上安装了哪些服务

使用命令:nmap -sV 192.168.177.128

可以看到一些熟悉的服务比如说FTP,http之类的服务。

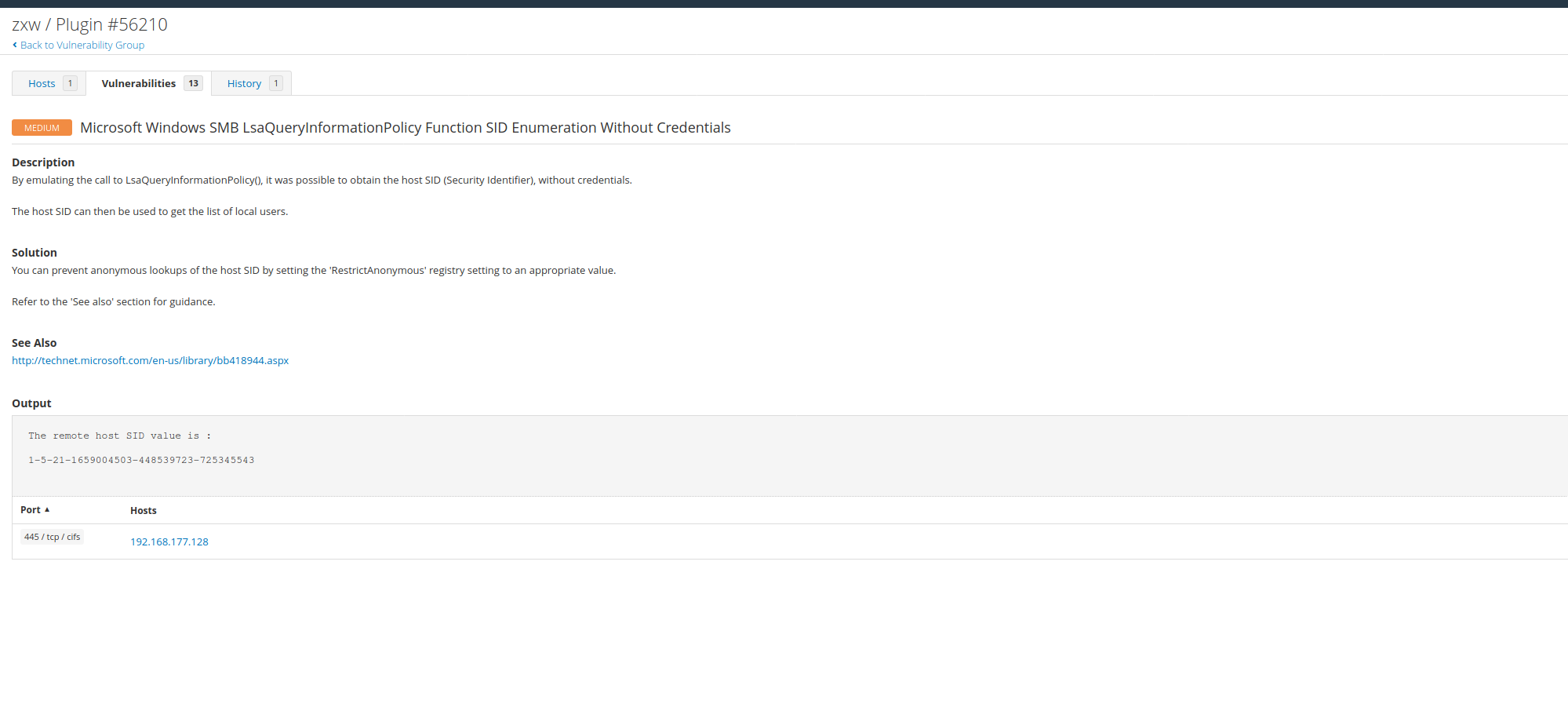

任务4 使用Nessus开源软件对靶机环境进行扫描,回答相关问题并给出操作命令

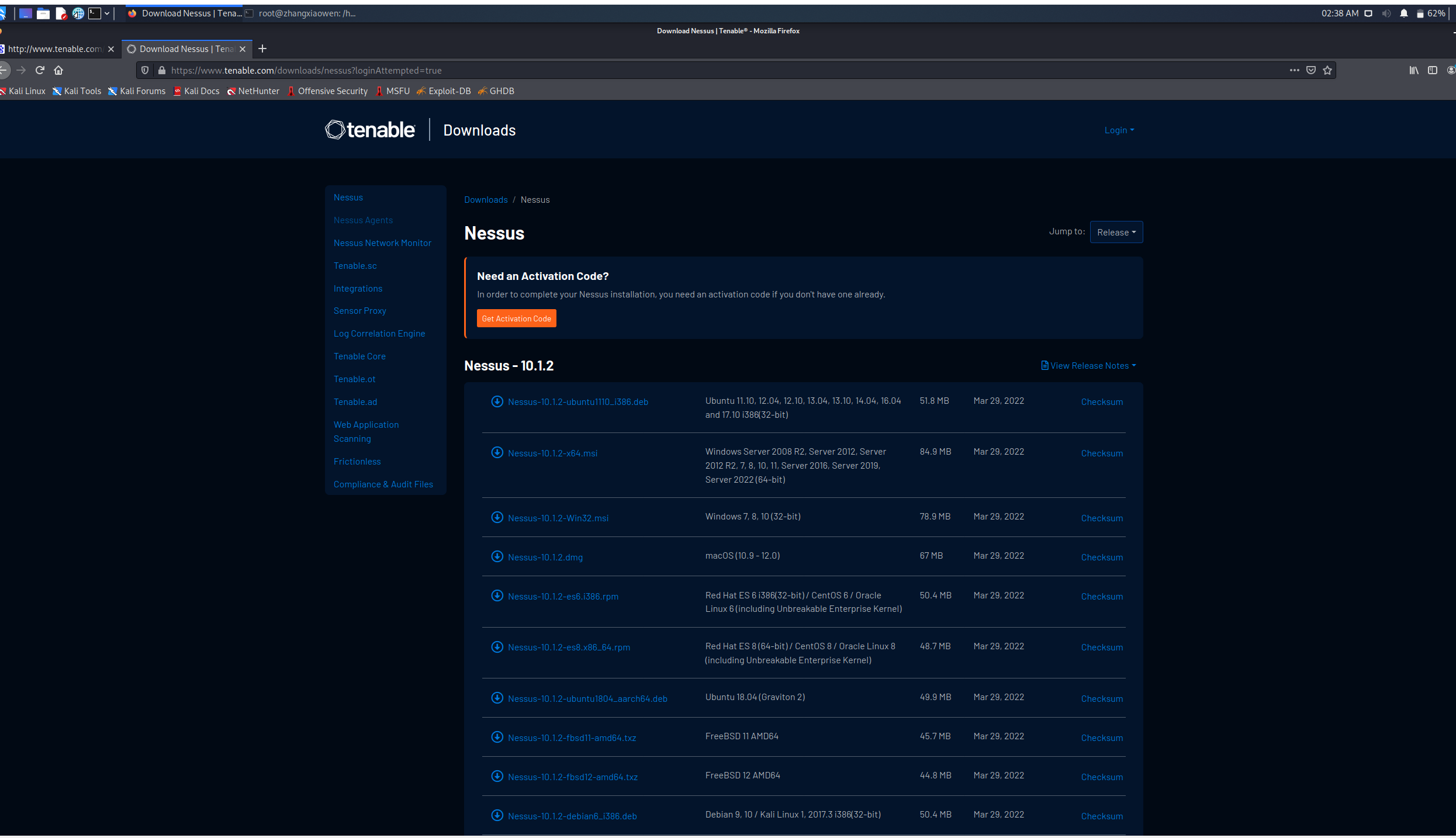

- 安装Nessus插件

就是在kali中打开网址,下载合适的插件下载版本为Nessus-10.1.2-debian6_amd64.deb

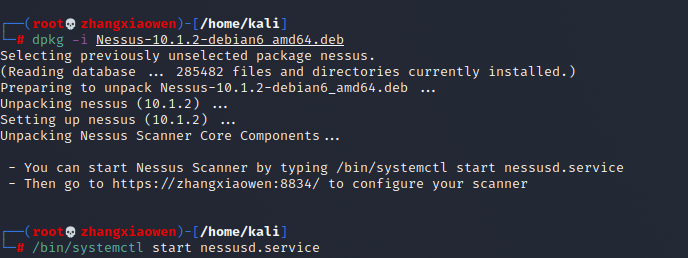

- 在虚拟机启动Nessus。

输入命令:dpkg -i Nessus-10.1.1-debian6_amd64.deb对软件安装,之后/bin/systemctl start nessusd.service启动这个nessus服务。

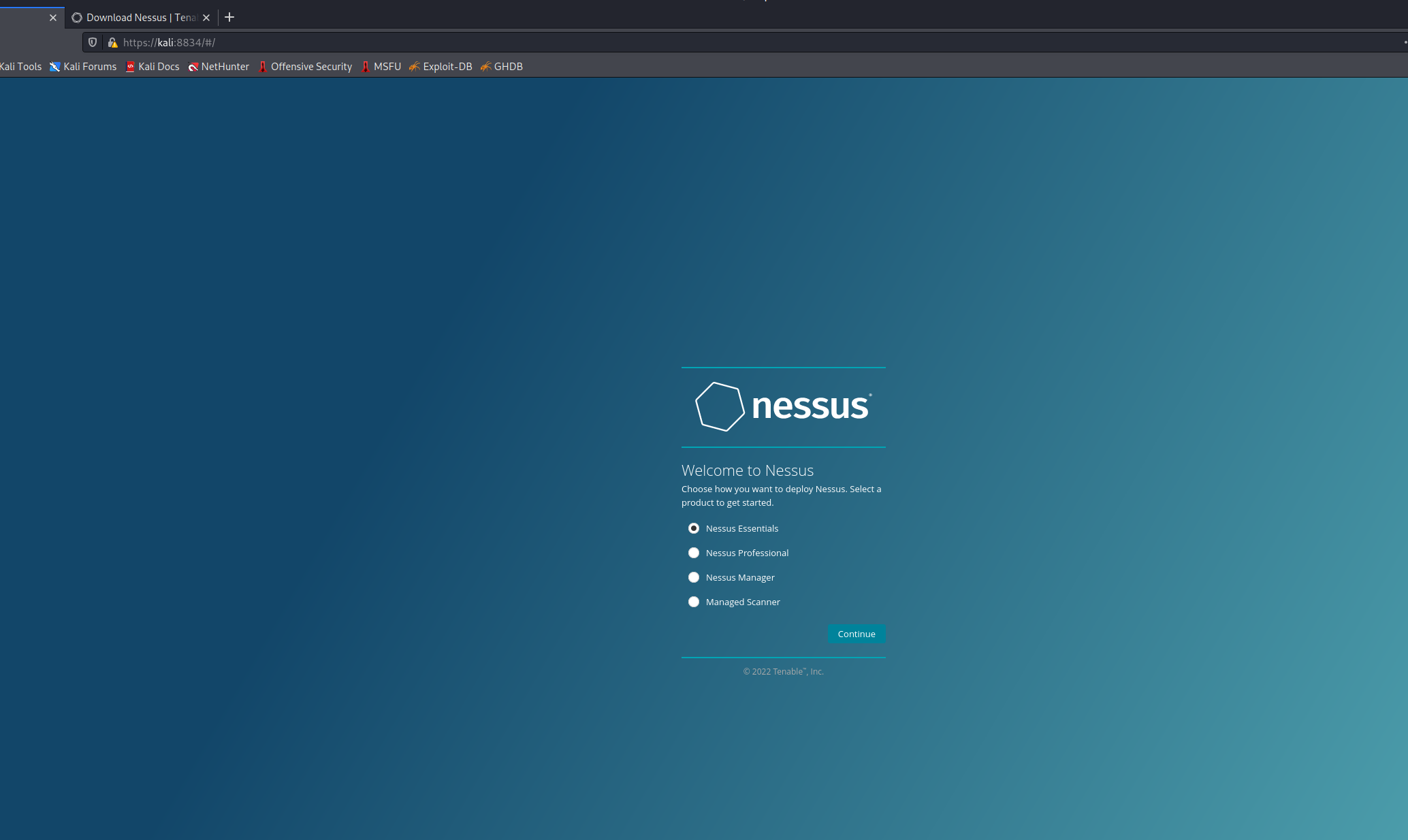

- 按照步骤二的提示命令,我们在kali虚拟机中的网页打开网址 https://kali:8834/( 网站会报不安全连接的警告,不用管,点击信任并继续),接下来进入Nessus页面。然后登录获取邮箱验证码。

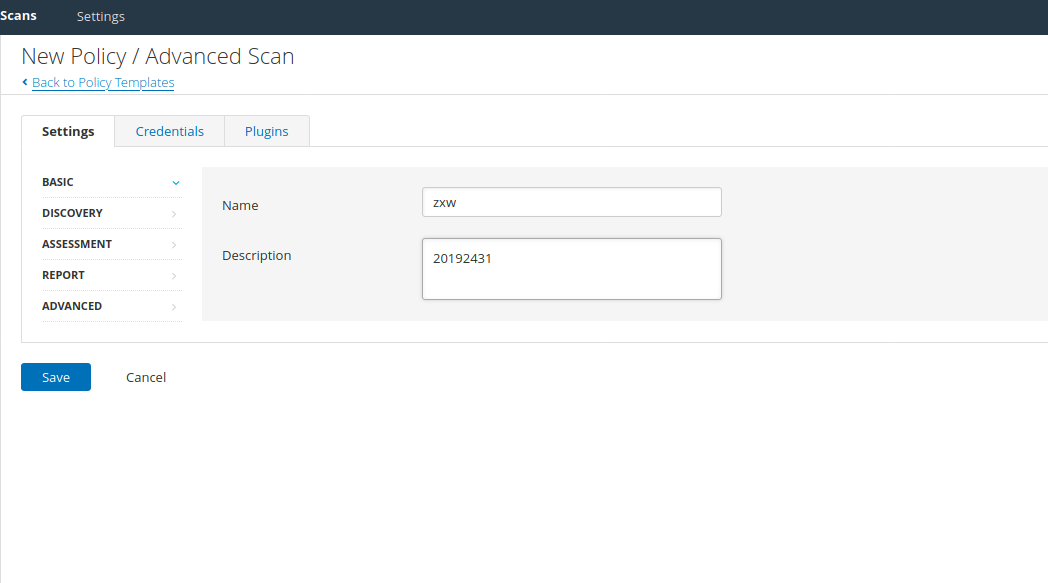

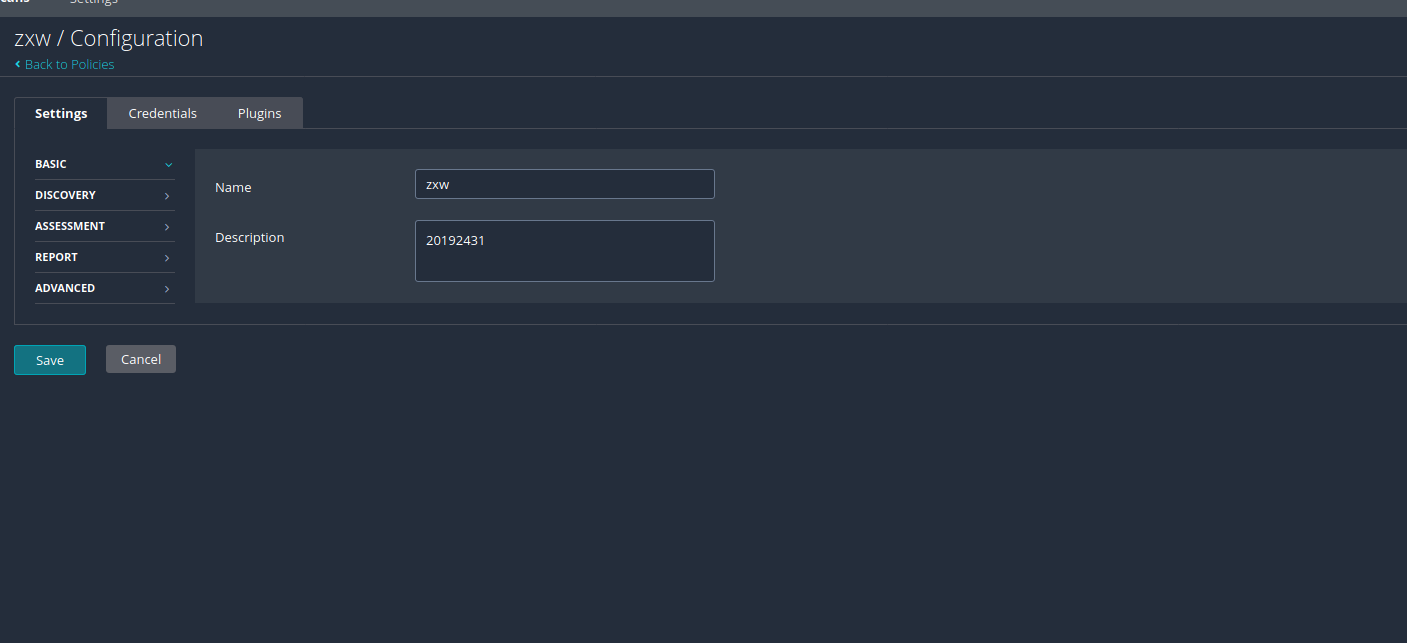

- 在Nessus制定策略

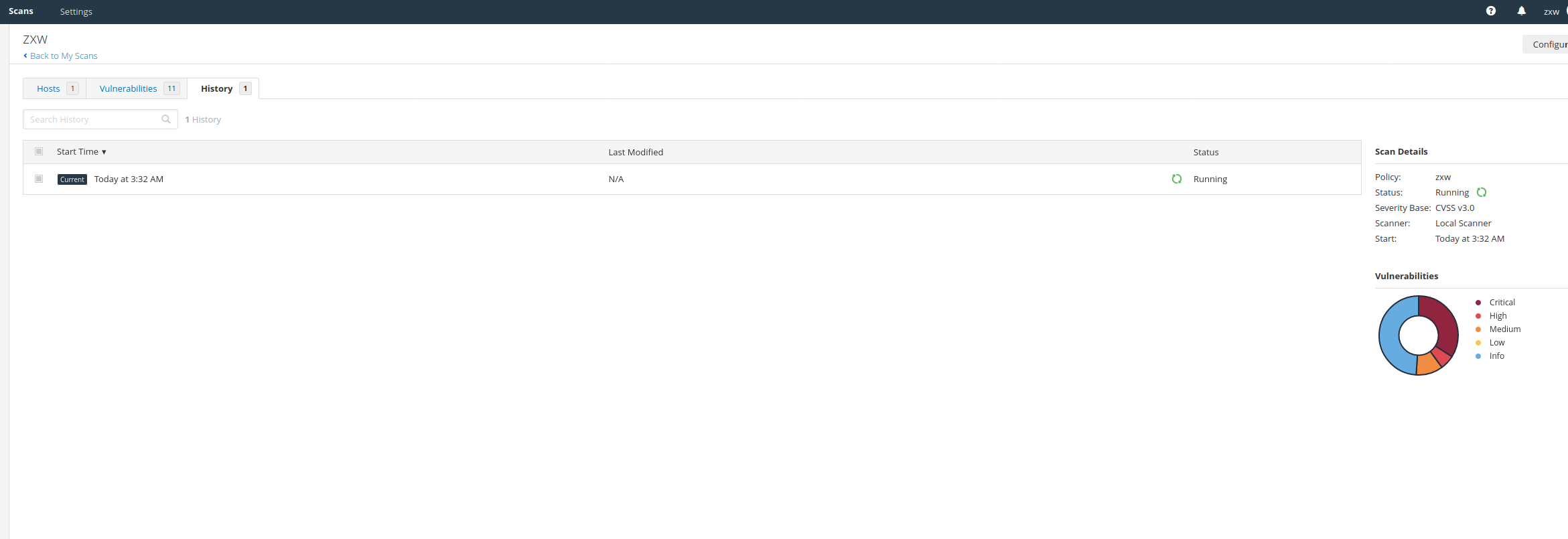

- 输入靶机IP,然后运行任务

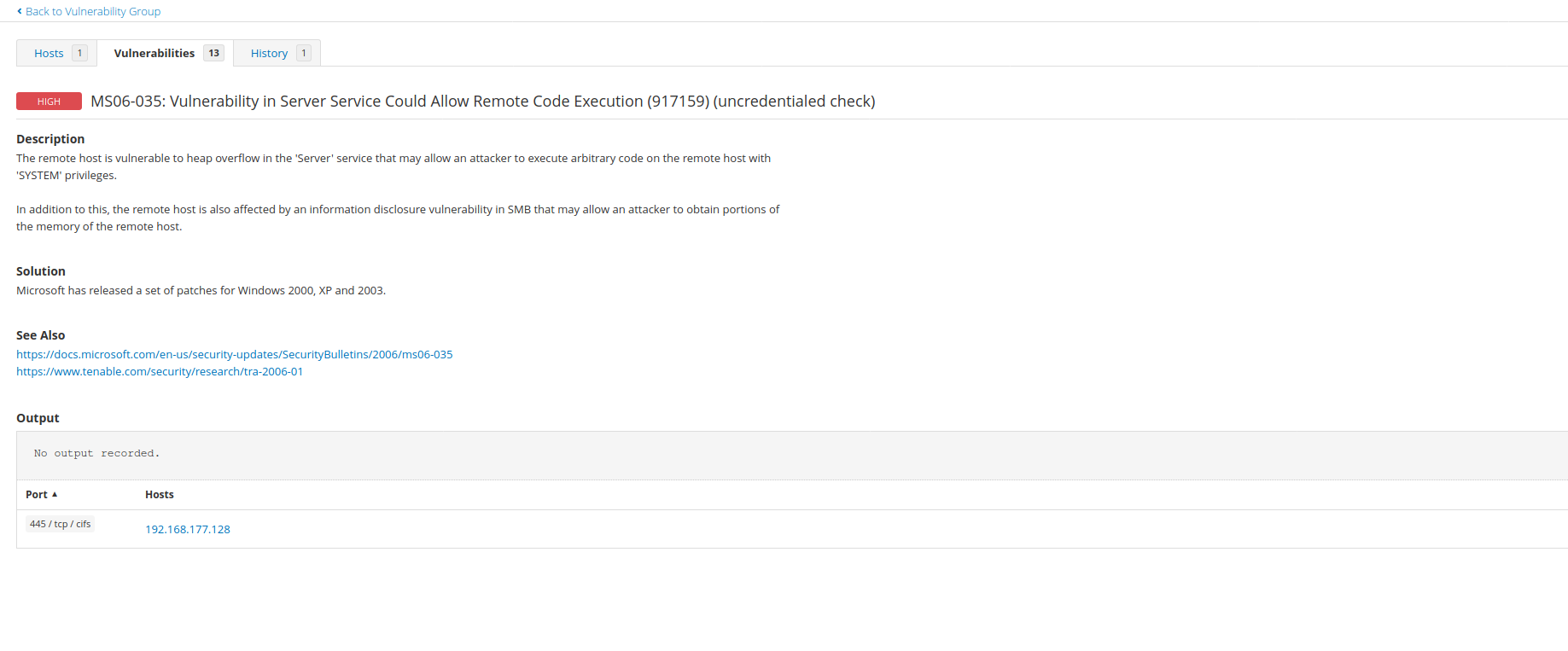

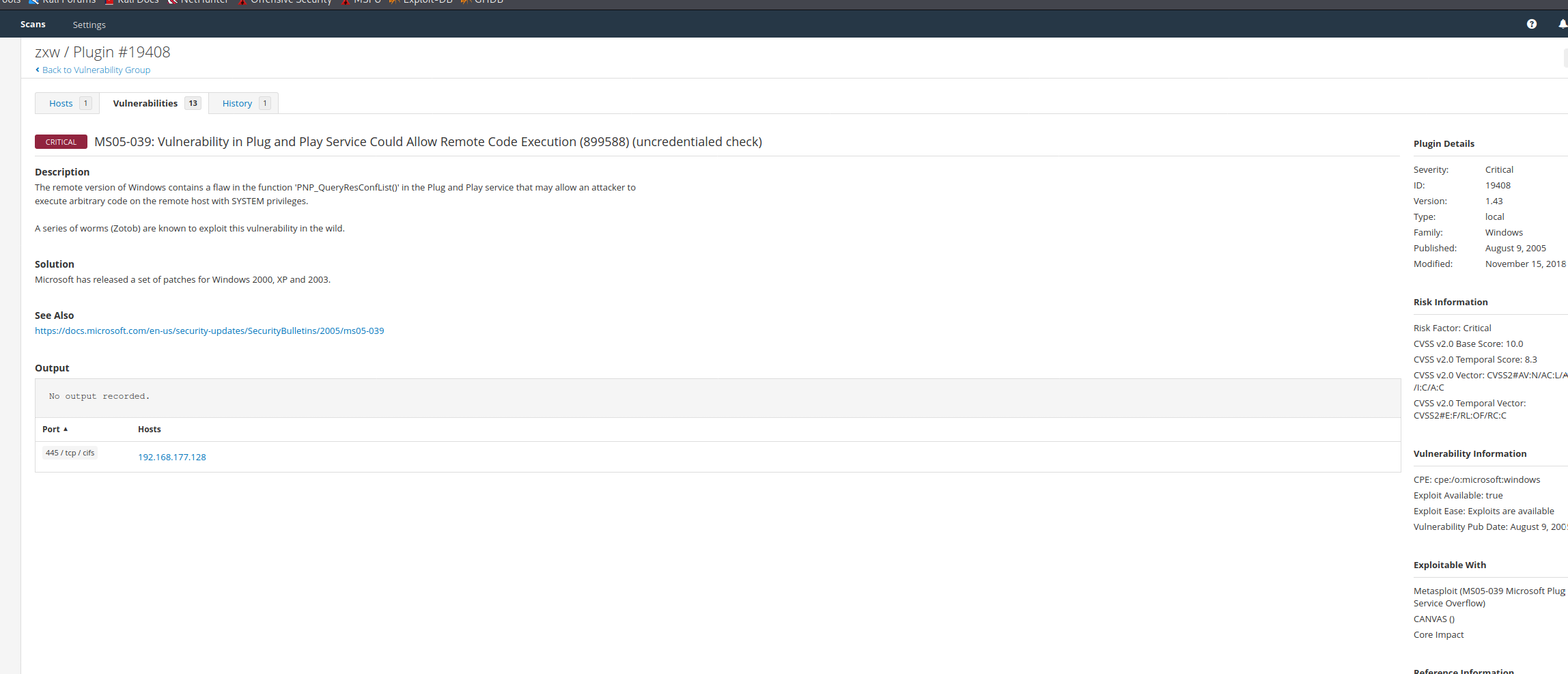

- 扫描结果分析,比如说

从字面上看,大概是允许远程代码的执行,经查证,这个漏洞是攻击者能够使用这个代码利用没有使用补丁的计算机中的安全漏洞完全控制用户的计算机。在微软在MS06-036安全补丁中修复了这个安全漏洞。已经使用这个补丁的用户能够得到保护。

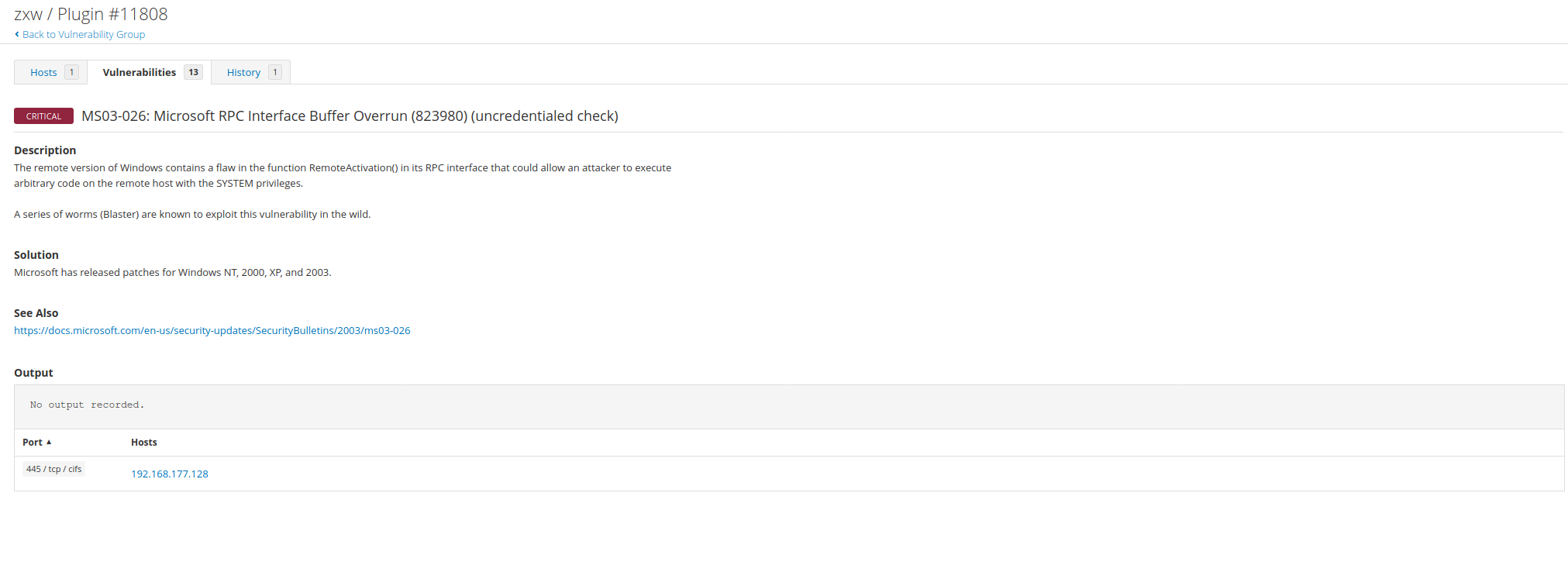

ms03-026漏洞就是利用的135这个端口,135端口开启,我们可以进行下一步。 2. 启动msf进行渗透 使用msfconsole启动工具,搜索ms03_026这个漏洞,得到信息。 使用use命令调用模块进行一些攻击。

其余和Ms相关的漏洞都可以在微软官方去查证。

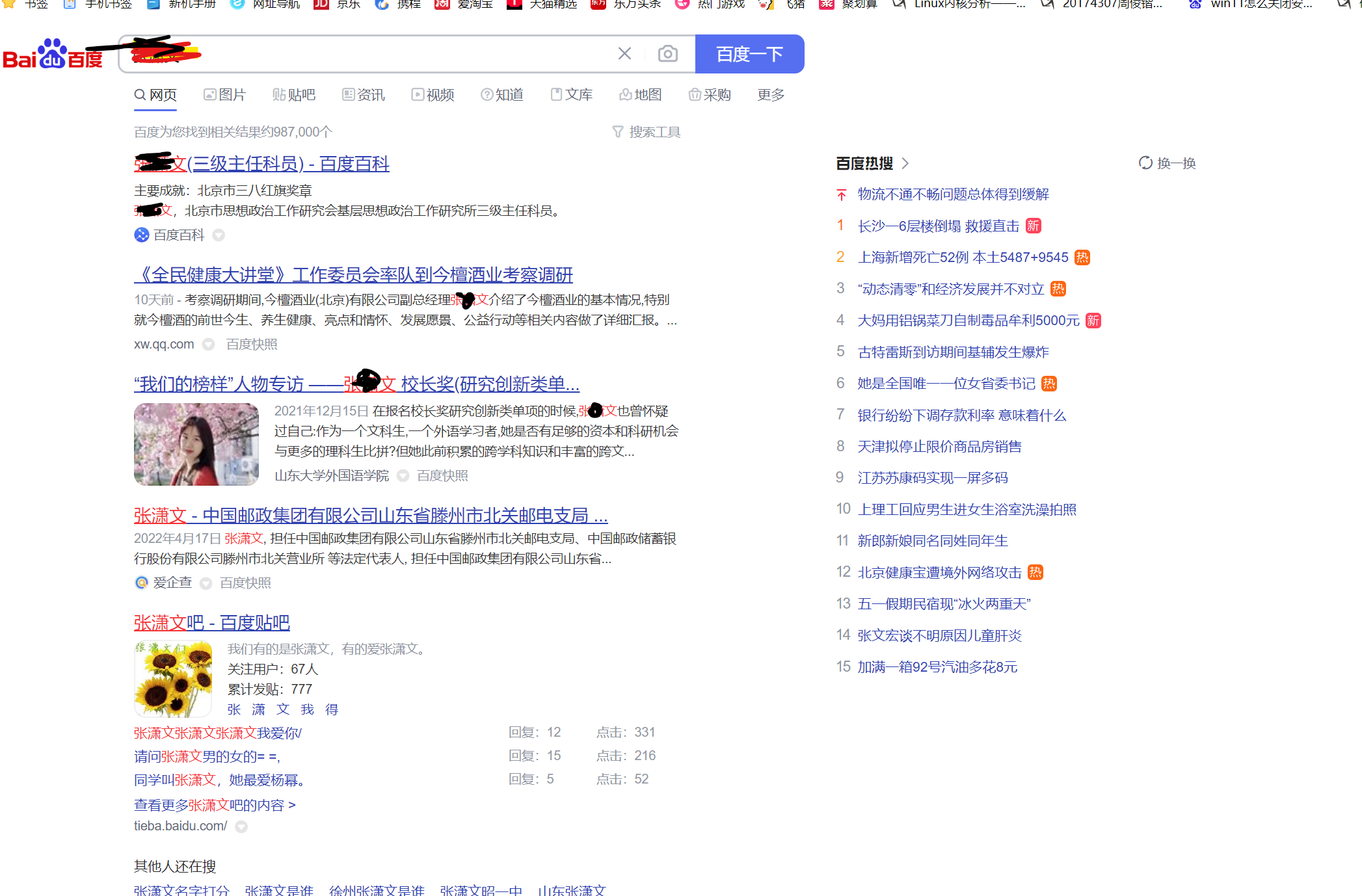

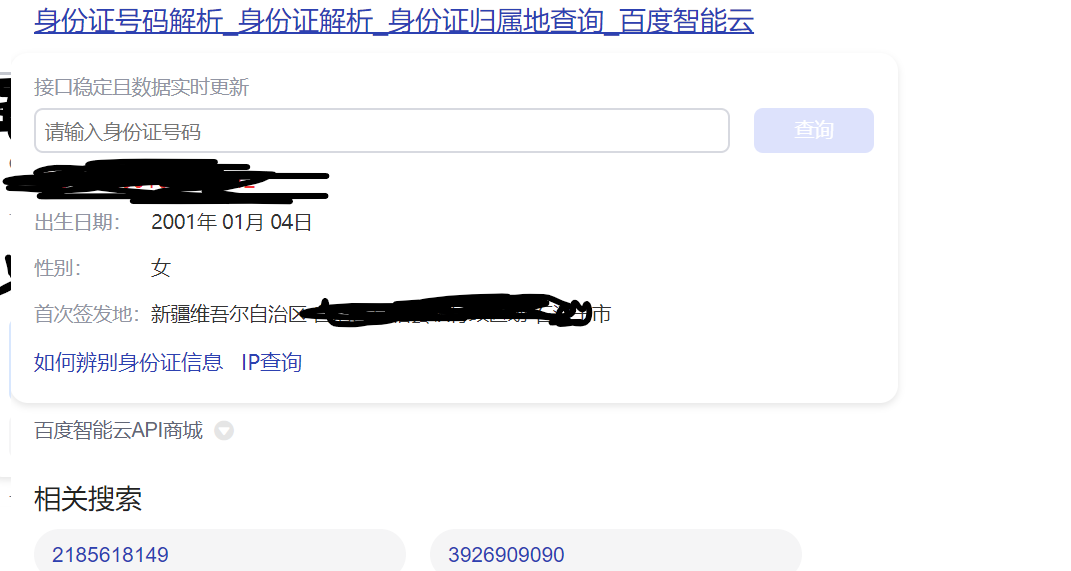

任务5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

5.1 在搜索引擎上查询自己的名字、手机号码、以及身份证号

搜索名字在最开始的页面倒是没有太多和我自己本人相关的信息,手机号码,可以知道是北京移动,搜索身份证号,虽然没有本人的姓名,但是却是可以看到我的具体到市的地址和我的生日,以及性别。

5.2 练习使用Google hacking搜集技能完成搜索,百度的语法其实和他是一样的。

site : 指定域名

intext :正文中存在关键字的网页

intitle : 标题中存在关键字的网页

info : 一些基本信息

inurl : URL存在关键字的网页

filetype: 搜索指定文件类型

六 问题及解决方案

- 最开始的时候在扫描服务的时候,我出现了错误,搜不出来任何服务。用nessus的时候也扫不出来任何的问题和漏洞。

解决办法:后来我把靶机的网络连接方式改了一下不是桥接就可以扫描出来了。 - 最开始我无法打开nessus的下载页面

解决方案:后来Kali的网络连接方式也改成了NAT,就可以顺利下载了。

学习感悟思考

本次实验方式比较简单,主要是掌握信息搜集和漏洞扫描的方式,比如nmap等等。