你了解渗透测试与红蓝队对抗的区别吗?

保护好企业的网络资产,做好防护工作,这日益成为了企业管理层重要的任务。企业和机构在这个方面投入了大量的资源和精力,部署了充分的软硬件措施。但由于缺乏黑样本数据、不同业务场景用同一套防护手段等原因,导致企业的安全防护体系的效果并不理想。

- 万豪国际集团公布其酒店数据泄露事件,涉及约5亿客人的个人信息和开房记录。

- 一款名为VPNFilter的恶意软件感染了Linksys,MikroTik,Netgear和TP-Link等厂商的路由器,影响范围覆盖全球54个国家,超过50万台路由器和网络设备。

- 安全人员发现开源搜索引擎Elasticsearch,至少有3个IP由于配置错误,可未授权访问,约8200万美国公民的个人信息被暴露。

- ...

2018年CNNVD公布的漏洞数量为14,866个,年增长率约为19.6%。在面对复杂的网络状况中,企业如何比黑客更先一步发现自身最脆弱环节呢?如何知己知彼看清资产的风险点呢?下面,给大家介绍下两种防护手段。

1、渗透测试

渗透测试,是通过模拟黑客攻击行为,评估企业网络资产的状况。通过渗透测试,企业及机构可以了解自身全部的网络资产状态,可以从攻击角度发现系统存在的隐性安全漏洞和网络风险,有助于进一步企业构建网络安全防护体系。渗透测试结束后,企业还可以了解自身网络系统有无合法合规、遵从相关安全条例。渗透测试作为一种全新的安全防护手段,让安全防护从被动转换成主动,正被越来越多企业及机构认可。

在渗透测试前,安全团队需得到企业及机构的授权,才可以开始。同时,需要与企业沟通及确定攻击目标、范围(内网or外网)、规则(时长、能深入到哪个程度)等。以上确定后,便开始渗透,主要分为以下几个步骤:

- 信息收集:收集攻击目标相关信息,如IP、网段、端口、域名、操作系统、应用信息、服务器类型、防护信息等。

- 发现漏洞:收集以上信息后,使用相应的漏洞进行检测,如系统有无及时打补丁、服务器配置有无错误、有无出现开发漏洞等。再对目标漏洞进行探测、分析、制定相应的攻击路径。

- 漏洞利用:对漏洞发动攻击,获得最高权限,取得敏感信息。

入侵结束后,需要清除入侵痕迹,并将整理渗透过程中资产信息、漏洞信息、运用工具等信息,最终形成报告,汇报给甲方。

2、红蓝队对抗

渗透测试是每个企业防护基础工作之一,但这紧紧代表企业网络系统正合法合规的运行着。然而企业的业务场景是动态变化的,黑客的攻击手法、0day漏洞更是层出不穷,企业的网络防护系统能否对此进行及时的应急响应呢?

企业及机构面临的挑战:

- 0day漏洞(升级漏洞组件、加waf规则等)

- 代码、框架层的业务漏洞

- DDos攻击、APT攻击等复杂多样的攻击

红蓝队对抗便是针对此方面的测试。红蓝队对抗是以蓝队模拟真实攻击,红队负责防御(与国外刚好相反),最终的结果是攻防双方都会有进步。红蓝队对抗能挖掘出渗透测试中所没注意到风险点,并且能持续对抗,不断提升企业系统的安全防御能力。

因内部技术人员对自身网络状况比较了解,所以一般红蓝队对抗会选用内部企业人员。

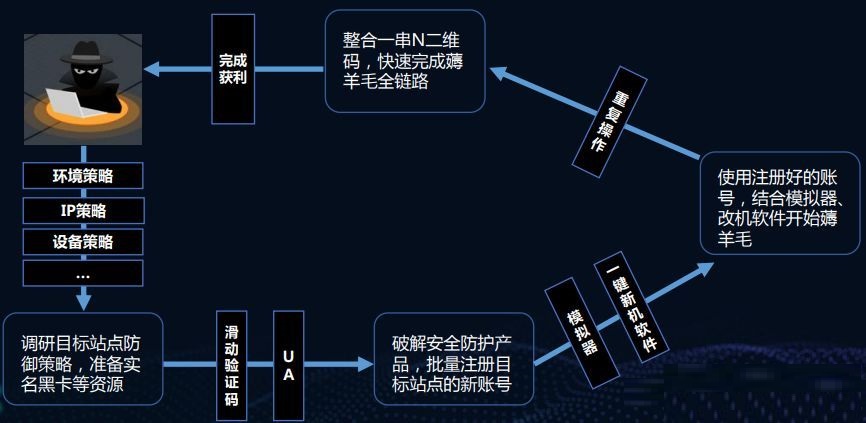

红蓝对抗例子-拉新红队薅羊毛(来源于阿里安全)

在模拟攻击过程中,为了尽可能全面测试整个企业的网络系统,蓝队攻击手法会显得更复杂,而攻击路径的覆盖率更高。蓝队通过黑客视角,自动化的发起大规模、海量节点的实战攻击,以便测试红队在各个业务场景的应急响应能力。

红蓝队对抗与渗透测试都是模拟黑客攻击,但有以下的不同点:

- 时间:在渗透测试中会制定明确的时间点完成(通常是两星期),而红蓝队对抗并无明确时间,两星期或半年都可以。

- 技术:红蓝队对抗不单止需要渗透技术,还需要懂得机器学习、自动化等技术。

- 过程:渗透测试过程是有条不絮的进行。而红队攻击过程中不会全面收集企业资产,也不会进行大规模漏洞扫描。红队攻击的策略主要是依据蓝队防护策略、工具等,拥有不定性。

- 输出:红蓝队对抗后会出现清晰的脆弱点、攻击路径及解决方案。

- 目的:渗透测试是为了了解自身网络资产是否存在风险点;而红蓝队对抗更对是了解自身网络资产能否在遭受攻击后能迅速进行应急响应。

- 关注点:红蓝队对抗更专注的是应用层上的漏洞,而不是信息技术上的漏洞。

总结

渗透测试和红蓝队对抗都是企业或机构最重要的防护手段,其结果都是为了应对当前不断增加的安全漏洞及复杂多样的网络攻击。只有企业不断经过渗透测试和红蓝对抗,形成漏洞闭环,才能构建强有力的安全防御体系。

浙公网安备 33010602011771号

浙公网安备 33010602011771号