DEP

一、原理

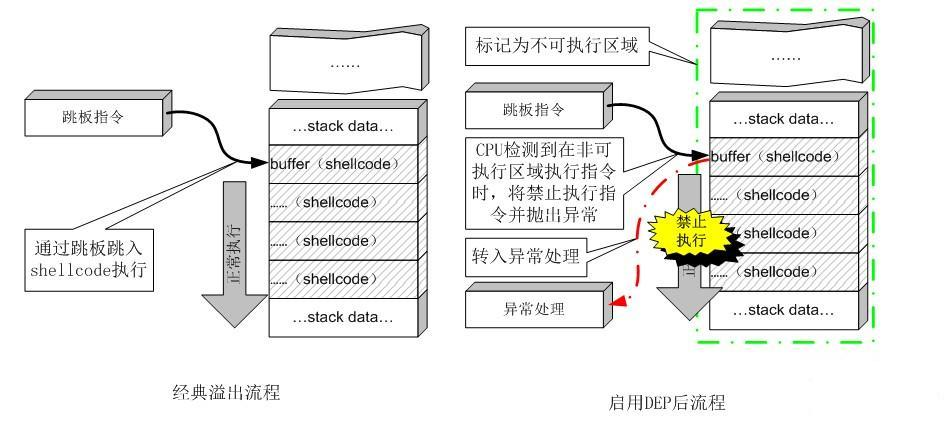

DEP - 数据执行保护的缩写,Data Execution Prevention。 他是一套软硬件技术,能够在内存上执行额外检查以帮助防止在系统上运行恶意代码。其基本原理是将数据所在内存页标识为不可执行,当程序溢出成功转入shellcode时,程序会尝试在数据页面上执行指令,此时CPU就会抛出异常,而不是去执行恶意指令。如图所示

DEP - 数据执行保护的缩写,Data Execution Prevention。 他是一套软硬件技术,能够在内存上执行额外检查以帮助防止在系统上运行恶意代码。其基本原理是将数据所在内存页标识为不可执行,当程序溢出成功转入shellcode时,程序会尝试在数据页面上执行指令,此时CPU就会抛出异常,而不是去执行恶意指令。如图所示

DEP 的主要作用是阻止数据页(如默认的堆页、各种堆栈页以及内存池页)执行代码。微软从Windows XP SP2开始提供这种技术支持,根据实现的机制不同可分为:软件DEP(Software DEP)和硬件DEP(Hardware-enforced DEP)。

二、分类

软件DEP其实就是SafeSEH,它的目的是阻止利用S.E.H的攻击,这种机制与CPU硬件无关,Windows利用软件模拟实现DEP,对操作系统提供一定的保护。SafeSEH会在校验过程中去检查异常处理函数是否位于非可执行页上。

硬件DEP才是真正意义的DEP,硬件DEP需要CPU的支持,AMD和Intel都为此做了设计,AMD称之为No-Execute Page-Protection (NX),Intel称之为Execute Disable Bit (XD) ,两者功能及工作原理在本质上是相同的。

操作系统通过设置内存页的NX/XD属性标记,来指明不能从该内存执行代码。为了实现这个功能,需要在内存的页面表(Page Table)中加入一个特殊的标识位(NX/XD)来标识是否允许在该页上执行指令。当该标识位设置为0里表示这个页面允许执行指令,设置为1时表示该页面不允许执行指令。

这里只对硬件DEP进行讨论和分析。

大家可以通过如下方法检查CPU是否支持硬件DEP,右键单击桌面上的"我的电脑"图标,选择"属性",在打开的"系统属性"窗口中点击"高级"选项卡。在"高级"选项卡页面中的"性能"下单击"设置"打开"性能选项"页。单击"数据执行保护"选项卡,在该页面中我们可确认自己计算机的CPU是否支持DEP。如果CPU不支持硬件DEP该页面底部会有如下类似提示:"您的计算机的处理器不支持基于硬件的DEP。但是,Windows可以使用DEP软件帮助保护免受某些类型的攻击"。如图所示。

二、分类

软件DEP其实就是SafeSEH,它的目的是阻止利用S.E.H的攻击,这种机制与CPU硬件无关,Windows利用软件模拟实现DEP,对操作系统提供一定的保护。SafeSEH会在校验过程中去检查异常处理函数是否位于非可执行页上。

硬件DEP才是真正意义的DEP,硬件DEP需要CPU的支持,AMD和Intel都为此做了设计,AMD称之为No-Execute Page-Protection (NX),Intel称之为Execute Disable Bit (XD) ,两者功能及工作原理在本质上是相同的。

操作系统通过设置内存页的NX/XD属性标记,来指明不能从该内存执行代码。为了实现这个功能,需要在内存的页面表(Page Table)中加入一个特殊的标识位(NX/XD)来标识是否允许在该页上执行指令。当该标识位设置为0里表示这个页面允许执行指令,设置为1时表示该页面不允许执行指令。

这里只对硬件DEP进行讨论和分析。

大家可以通过如下方法检查CPU是否支持硬件DEP,右键单击桌面上的"我的电脑"图标,选择"属性",在打开的"系统属性"窗口中点击"高级"选项卡。在"高级"选项卡页面中的"性能"下单击"设置"打开"性能选项"页。单击"数据执行保护"选项卡,在该页面中我们可确认自己计算机的CPU是否支持DEP。如果CPU不支持硬件DEP该页面底部会有如下类似提示:"您的计算机的处理器不支持基于硬件的DEP。但是,Windows可以使用DEP软件帮助保护免受某些类型的攻击"。如图所示。

根据启动参数的不同,DEP工作状态可以分为四种。

(1)Optin:默认仅将DEP保护应用于Windows系统组件和服务,对于其他程序不予保护,但用户可以通过应用程序兼容性工具(ACT,Application Compatibility Toolkit)为选定的程序启用DEP,在Vista下边经过/NXcompat选项编译过的程序将自动应用DEP。这种模式可以被应用程序动态关闭,它多用于普通用户版的操作系统,如Windows XP、Windows Vista、Windows7。

(2)Optout:为排除列表程序外的所有程序和服务启用DEP,用户可以手动在排除列表中指定不启用DEP保护的程序和服务。这种模式可以被应用程序动态关闭,它多用于服务器版的操作系统,如 Windows 2003、Windows 2008。

(3)AlwaysOn:对所有进程启用DEP 的保护,不存在排序列表,在这种模式下,DEP不可以被关闭,目前只有在64位的操作系统上才工作在AlwaysOn模式。

(4)AlwaysOff:对所有进程都禁用DEP,这种模式下,DEP也不能被动态开启,这种模式一般只有在某种特定场合才使用,如DEP干扰到程序的正常运行。

我们可以通过切换上图中的复选框切换Optin和Optout两种模式。还可以通过修改c:boot.ini中的/noexecute启动项的值来控制DEP的工作模式。如图所示,DEP在该操作系统上的工作模式为Optout。

三、VS环境设置

介绍完DEP的工作原理及状态后,我们来看一个和DEP密切相关的程序链接选项:/NXCOMPAT。/NXCOMPAT是Visual Studio 2005及后续版本中引入一个链接选项,默认情况下是开启的。在本书中使用的Visual Studio 2008 (VS 9.0)中,可以在通过菜单中的Project→project Properties→Configuration Properties→Linker→Advanced→Data Execution

Prevention (DEP)中选择是不是使用/NXCOMPAT编译程序,如图所示。

采用/NXCOMPAT编译的程序会在文件的PE头中设置IMAGE_DLLCHARACTERISTICS_ NX_COMPAT标识,该标识通过结构体IMAGE_OPTIONAL_HEADER中的DllCharacteristics变量进行体现,当DllCharacteristics设置为0x0100表示该程序采用了/NXCOMPAT编译。关于结构体IMAGE_OPTIONAL_HEADER的详细说明大家可以查阅MSDN相关资料,在这我们就不过多讨论了。

经过/NXCOMPAT编译的程序有什么好处呢?通过前面的介绍我们知道用户版的操作系统中DEP一般工作在Optin状态,此时DEP只保护系统核心进程,而对于普通的程序是没有保护的。虽然用户可以通过工具自行添加,但这无形中增高了安全的门槛,所以微软推出了/NXCOMPAT编译选项。经过/NXCOMPAT编译的程序在Windows vista及后续版本的操作系统上会自动启用DEP保护。

四、分析

DEP针对溢出攻击的本源,完善了内存管理机制。通过将内存页设置为不可执行状态,来阻止堆栈中shellcode的执行,这种釜底抽薪的机制给缓冲溢出带来了前所未有的挑战。这也是迄今为止在本书中我们遇到的最有力的保护机制,它能够彻底阻止缓冲区溢出攻击么?答案是否定的。

如同前面介绍的安全机制一样,DEP也有着自身的局限性。

首先,硬件DEP需要CPU的支持,但并不是所有的CPU都提供了硬件DEP的支持,在一些比较老的CPU上边DEP是无法发挥作用的。

其次,由于兼容性的原因Windows不能对所有进程开启DEP保护,否则可能会出现异常。例如一些第三方的插件DLL,由于无法确认其是否支持DEP,对涉及这些DLL的程序不敢贸然开启DEP保护。再有就是使用ATL 7.1或者以前版本的程序需要在数据页面上产生可以执行代码,这种情况就不能开启DEP保护,否则程序会出现异常。

再次,/NXCOMPAT编译选项,或者是IMAGE_DLLCHARACTERISTICS_NX_COMPAT的设置,只对Windows Vista 以上的系统有效。在以前的系统上,如Windows XP SP3等,这个设置会被忽略。也就是说,即使采用了该链接选项的程序在一些操作系统上也不会自动启用DEP保护。

最后,当DEP工作在最主要的两种状态Optin和Optout下时,DEP是可以被动态关闭和开启的,这就说明操作系统提供了某些API函数来控制DEP的状态。同样很不幸的是早期的操作系统中对这些API函数的调用没有任何限制,所有的进程都可以调用这些API函数,这就埋下了很大的安全隐患,也为我们突破DEP提供了一条道路。

五、突破DEP的C代码

#include 〈windows.h〉

typedef enum _PROCESSINFOCLASS

{

ProcessDebugPort=0x22

} PROCESSINFOCLASS;

#define MEM_EXECUTE_OPTION_ENABLE 0x2

typedef DWORD

(CALLBACK * NTSETINFORMATIONPROCESS)(

IN HANDLE ProcessHandle,

IN PROCESSINFOCLASS ProcessInformationClass,

IN PVOID ProcessInformation,

IN ULONG ProcessInformationLength );

NTSETINFORMATIONPROCESS NtSetInformationProcess;

BOOL CloseProcessDEP()

{

HMODULE hNtdll;

hNtdll = LoadLibraryA("ntdll.dll");

if(hNtdll == NULL)

{

OutputDebugStringA("LoadLibraryA ntdll.dll Error\n");

return 0;

}

NtSetInformationProcess = (NTSETINFORMATIONPROCESS)GetProcAddress(hNtdll, "NtSetInformationProcess");

if(NtSetInformationProcess==NULL)

{

OutputDebugStringA("GetProcAddress NtSetInformationProcess Error\n");

return 0;

}

ULONG ExecuteFlags = MEM_EXECUTE_OPTION_ENABLE;

//这里调用关闭DEP

DWORD dwRet=NtSetInformationProcess(GetCurrentProcess(),ProcessDebugPort, &ExecuteFlags,sizeof(ExecuteFlags));

if(dwRet != 0)

{

OutputDebugStringA("NtSetInformationProcess Error\n");

return 0;

}

return 1;

}

绕过dep的理论基础是建立在这样一个函数上的。

ULONG ExecuteFlags = MEM_EXECUTE_OPTION_ENABLE;

NtSetInformationProcess(

NtCurrentProcess(), // (HANDLE)-1

ProcessExecuteFlags, // 0x22

&ExecuteFlags, // ptr to 0x2

sizeof(ExecuteFlags)); // 0x4

当MEM_EXECUTE_OPTION_ENABLE 设置为 0x2时,则表示禁用NX(Non-Executable) Support. 其中第一个参数可以设置为当前进程。

MS的设计原因,导致改函数可以在用户态调用,也就是说在用户态,可以通过调用该函数,来禁用当前进程的NX支持,从而绕过dep。那么调用了一次该函数后,该线程或进程的堆栈空间就是没有DEP保护的了,就可以用来执行shellcode了!